数据包专题

ChatTCP:一款离线TCP数据包分析macOS APP,致力于让分析TCP数据包像看聊天记录一样简单

ChatTCP是一款离线TCP数据包分析macOS APP,致力于让分析TCP数据包像看聊天记录一样简单!已为UI交互方式申请专利,独家聊天会话方式分析TCP数据包,给你不一样的TCP数据包分析体验! ChatTCP是Easy TCP Analysis的离线版本,离线版本更名为ChatTCP,目前只提供macOS版本。经过一段时间的迭代,目前离线版本功能基本追上在线版本。 当前有哪些功能?

Wireshark 认识捕获的分析数据包(及各个分层协议的介绍)

综述:认识Wireshark捕获数据包 当我们对Wireshark主窗口各部分作用了解了,学会捕获数据了,接下来就该去认识这些捕获的数据包了。Wireshark将从网络中捕获到的二进制数据按照不同的协议包结构规范,显示在Packet Details面板中。为了帮助用户能够清楚的分析数据,本节将介绍识别数据包的方法。 在Wireshark中关于数据包的叫法有三个术语,分别是帧、包、段。下面通过分

Fiddler 抓取Iphone / Android数据包

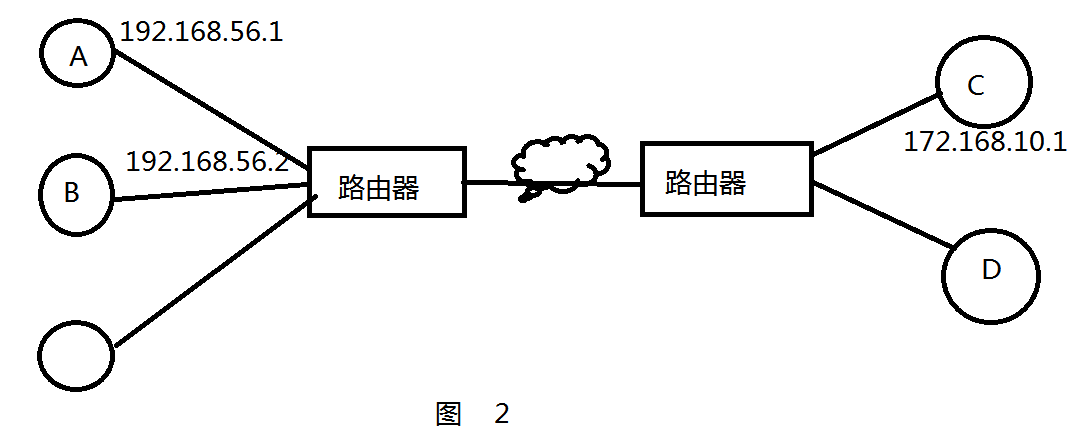

Fiddler 抓取Iphone / Android数据包 想要Fiddler抓取移动端设备的数据包,其实很简单,先来说说移动设备怎么去访问网络,看了下面这张图,就明白了。 可以看得出,移动端的数据包,都是要走wifi出去,所以我们可以把自己的电脑开启热点,将手机连上电脑,Fiddler开启代理后,让这些数据通过Fiddler,Fiddler就可以抓到这些包,然后发给路由器(如图)

java转发IP/TCP和IP/UDP数据包

java转发IP/TCP和IP/UDP数据包 程序原理程序代码程序如何安装使用如何搭建服务器如何使用客户端 程序原理 读取头部信息,创建Socket 将IP数据发送给服务器 收到数据加入头部信息返回 程序代码 查看 github 程序如何安装使用 文件说明: build/XiGuaVpn.jar为服务器程序 build/XiGuaVpn.apk为android客户端程序

【使用 Python 的 Scapy 库解析网络数据包的一般步骤】

以下是一个使用 Python 的scapy库捕获网络数据包并保存到本地文件的示例代码: from scapy.all import sniffdef save_packets_to_file(packets):with open('network_packets.txt', 'a') as f:for packet in packets:f.write(str(packet) + '\n')#

SX127X -数据包结构以及数据传输时间

LoRa™ 调制解调器采用隐式和显式两种数据包格式。其中,显式数据包的报头较短,主要包含字节数、编码率及是否在数据包中使用循环冗余 (CRC)等信息,数据包格式见下图。 LoRa™ 的数据包包含以下三个组成部分: 前导码可选报头数据有效负载 1、Preamble 前导码用于保持接收机与输入的数据流同步。。作用是提醒接收芯片,即将发送的是有效信号,注意接收,以免丢失有用信号,当前导码

python使用 pcap 库捕获网络数据包,附示例

以下为您提供使用 Python 的 pcap 库捕获网络数据包的示例及相关信息: 在 Python 中,可以使用 pcap 库来实现网络数据包的捕获。例如: import pcap# 创建 pcap 实例pc = pcap.pcap()# 设置过滤条件,例如捕获 TCP 端口为 80 的数据包pc.setfilter('tcp port 80')# 开始抓包for timestamp,

Python随机生成数据包并计算它们的累计大小,直到达到指定的大小

import randomimport argparse# 缓冲区大小 32MBBUFFER_SIZE_MB = 32BUFFER_SIZE_BYTES = BUFFER_SIZE_MB * 1024 * 1024 # 转换为字节def generate_random_packet_size(min_size, max_size, method):"""根据指定的方法生成随机数

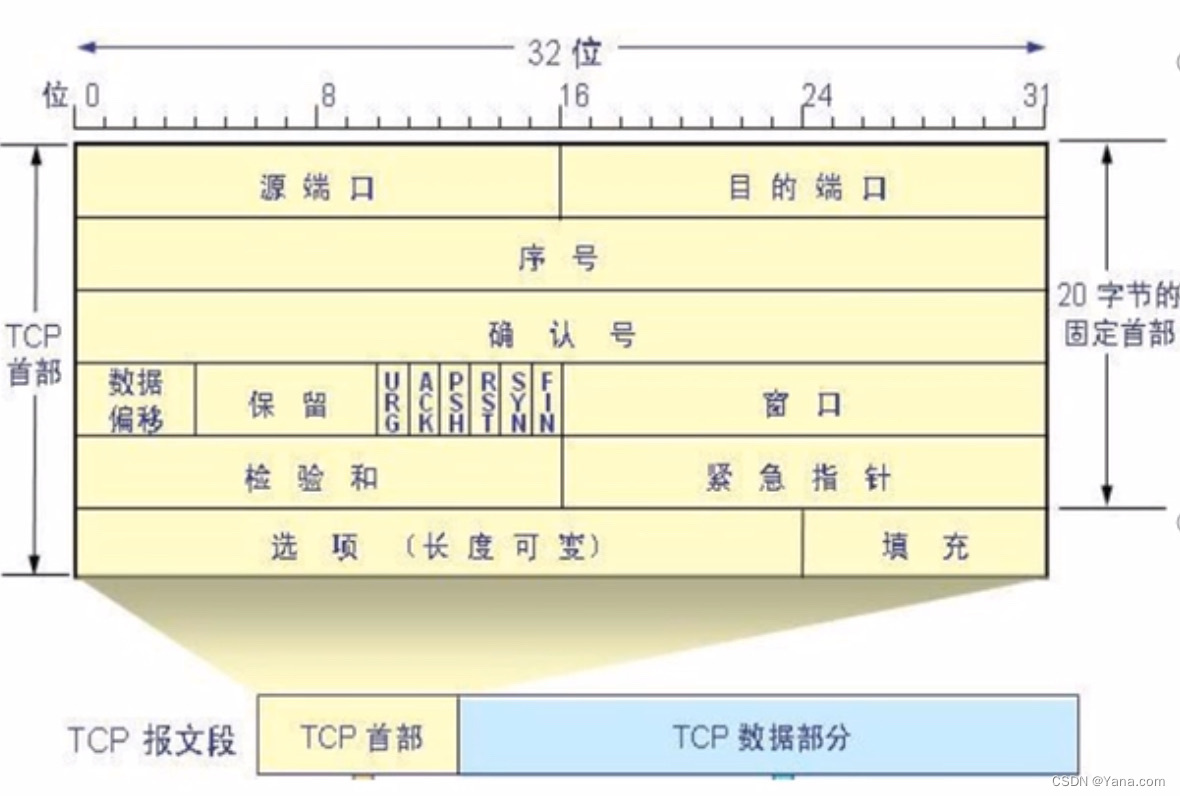

TCP数据包——报文头部组成

TCP协议报头包括以下字段: 源端口和目标端口:分别是发送方和接收方的端口号,用于标识通信的应用程序。 序列号:用于标识数据流的序列号,保证数据包的顺序性。每一个报文都有一个序列号。 确认号:用于确认收到的数据包序列号,用于实现可靠传输。每发送一个数据包都需要收到对应的确认包,确认包是对上一个数据包的确认。确认号=上一个包的序列号+1。 数据偏移:指示TCP报文头部的长度,以4字节为

利用autoDecoder工具在数据包加密+签名验证站点流畅测试

站点是个靶场 https://github.com/0ctDay/encrypt-decrypt-vuls 演示地址http://39.98.108.20:8085/ 不是仅登录位置暴力破解的那种场景,使用autoDecoder(https://github.com/f0ng/autoDecoder)的好处就是每个请求自动加解密,测试起来比较流畅 如何查找js加密代码这里就不详细写了,网上很

Linux 内核源码分析---IPv6 数据包

IPv6是英文“Internet Protocol Version 6”(互联网协议第6版)的缩写,是互联网工程任务组(IETF)设计的用于替代IPv4的下一代IP协议,其地址数量号称可以为全世界的每一粒沙子编上一个地址。 由于IPv4最大的问题在于网络地址资源不足,严重制约了互联网的应用和发展。IPv6的使用,不仅能解决网络地址资源数量的问题,而且也解决了多种接入设备连入互联网的障碍。互联网数

北邮OJ-98. IP数据包解析-12计院上机D

Debug记录:本题被坑惨了 对是的没错。就是被该gets却scanf坑的。搞了半天以为是引用传参在子函数内部无法自增。。。。原来是由于scanf读串导致串过短,在子函数内部遍历串的时候发生越界了 题目描述 我们都学习过计算机网络,知道网络层IP协议数据包的头部格式如下: 其中IHL表示IP头的长度,单位是4字节;总长表示整个数据包的长度,单位是1字节。 传输层的TCP协议数据段的头部格

详解TCP和UDP数据包以及连接过程

TCP和UDP都输入TCP/IP协议族,是我们常用的两个协议,它们工作在网络层。下面我们来分别来详细讲解TCP和UDP这两个协议。 TCP协议 TCP是面向连接的,可靠的进程到进程通信的协议。TCP提供全双工服务,即数据可在同一时间双向传输,每个TCP都具有发送缓存和接受缓存,用来临时存储数据。 1、TCP报文段 TCP将若干个字节构成一个分组,叫做报文段,TCP报文段封装在IP数据包

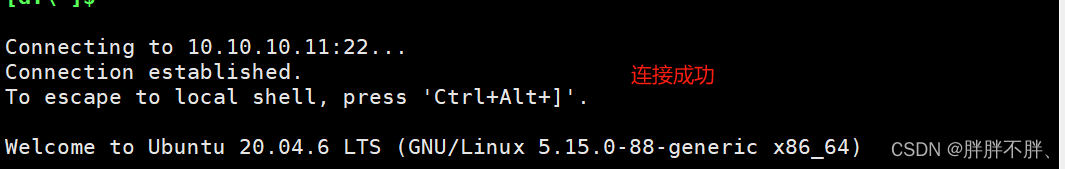

解决:Xshell通过SSH协议连接Ubuntu服务器报“服务器发送了一个意外的数据包,received:3,expected:20”

下图所示: 日志也基本看不出来问题在哪,只是说断开了连接大概是验证失败。有幸在某论坛评论区找到了原因,是因为我的xshell版本太低了而服务器的ssh版本太高,高版本的ssh默认屏蔽了一部分不太安全的算法导致建立连接的时候验证失败无法连接。 解决: root@hya-virtual-machine:/home/hya# vim /etc/ssh/sshd_configKexAl

网络数据包接收之GRO处理

驱动把数据包上传到GRO处理时,调用napi_gro_receive函数进行GRO处理,完成之后才会上传到网络协议层(如TCP/IP层)进行进一步的处理。GRO的处理过程如下: 1、首先检查该网络接口是否允许GRO操作,以及底层硬件是否已经完成了GRO处理,如果没有完成才会继续往下处理; if (!(skb->dev->features & NETIF_F_GRO) || netpoll_rx

网络数据包发送之调度层处理

一、网络数据包在流量调度层的路径分析 离开网络层后,内核调用dev_queue_xmit函数进入流量调度层处理,那么所有的分析都依据该函数为依据。 1、首先调用netdev_pick_tx函数选择输出传输队列。如果存在有效的传输队列,则将该数据包插入队列中或者直接传递给dev_hard_start_xmit函数,并且调用__qdisc_run函数选择队列上的数据包发送出去,当配额用完以后当前调

网络数据包发送之dev_hard_start_xmit

int dev_hard_start_xmit(struct sk_buff *skb, struct net_device *dev,struct netdev_queue *txq){const struct net_device_ops *ops = dev->netdev_ops;int rc = NETDEV_TX_OK;unsigned int skb_len; /*

C/C++ 提取DNS请求/响应数据包之中的 Quesion 内容

它主要是提取DNS数据包之中查询问题的信息,如:问题类型、问题类别、问题内容(域/IP),我们如果想要对于某个DNS数据包需要进行遥测的时,或者进行NS缓存生命周期管理,那么就需要类似这样的函数实现了。 例子: uint16_t queries_type = 0;uint16_t queries_clazz = 0;ppp::string domain =

升级openssh后,使用xshell出现服务器发送了一个意外的数据包问题的解决方案

服务器发送了一个意外的数据包 vim /etc/ssh/sshd_config 在最后一行添加: 在这KexAlgorithms curve25519-sha256@libssh.org,ecdh-sha2-nistp256,ecdh-sha2-nistp384,ecdh-sha2-nistp521,diffie-hellman-group14-sha1重新加载文件 systemctl re

用Golang自己构造ICMP数据包

ICMP是用来对网络状况进行反馈的协议,可以用来侦测网络状态或检测网路错误。 限于当前Golang在网络编程方面的代码稀缺,资料甚少,所以分享一个用Golang来构造ICMP数据包并发送ping程序的echo消息的实例。 RFC792定义的echo数据包结构: 0 1 2

DPKT - python修改数据包

20200914 - 0. 引言 翻出来很久之前的代码, 当时是测试是否可以修改PCAP包中的端口号,通过DPKT直接修改就好,例如下面的代码就是将PCAP中的一条流的端口22编程5022。 #修改端口if tcp.dport == 22:tcp.dport = 5022if tcp.sport == 22:tcp.sport = 5022 其实经过了这个步骤,如果你不需要校验和必须

ESP8266发送WOL幻数据包实现电脑远程唤醒

计算机远程唤醒(Wake-on-LAN, WOL) 计算机远程唤醒(Wake-on-LAN,简称 WOL)是一种局域网唤醒技术,可以将局域网内处于关机或休眠状态的计算机唤醒至引导(Boot Loader)或运行状态。无线唤醒(Wake-on-Wireless-LAN,简称 WoWLAN)是 WOL 的扩展,利用无线网卡实现计算机的远程唤醒。 WOL 技术的基本原理 WOL 技术通过发送一个称

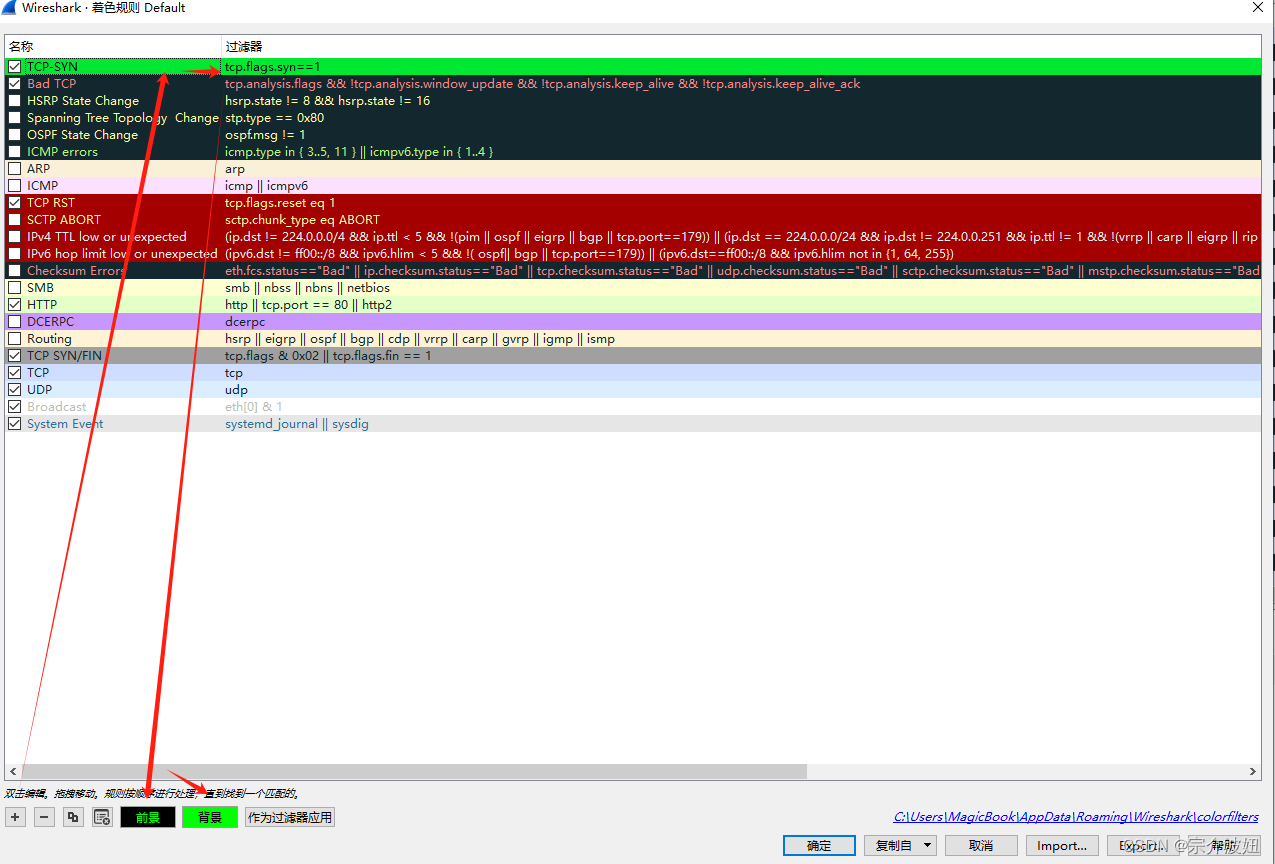

wireshark 标记自己想要的数据包

1:点击视图 2:点击视图-着色规则 点击+新增一行,双击名称-进行编辑 过滤器规则-编辑自己想要看到的 点击前景-选择凸出显示颜色 点击背景--选择凸出显示颜色 点击确定按钮

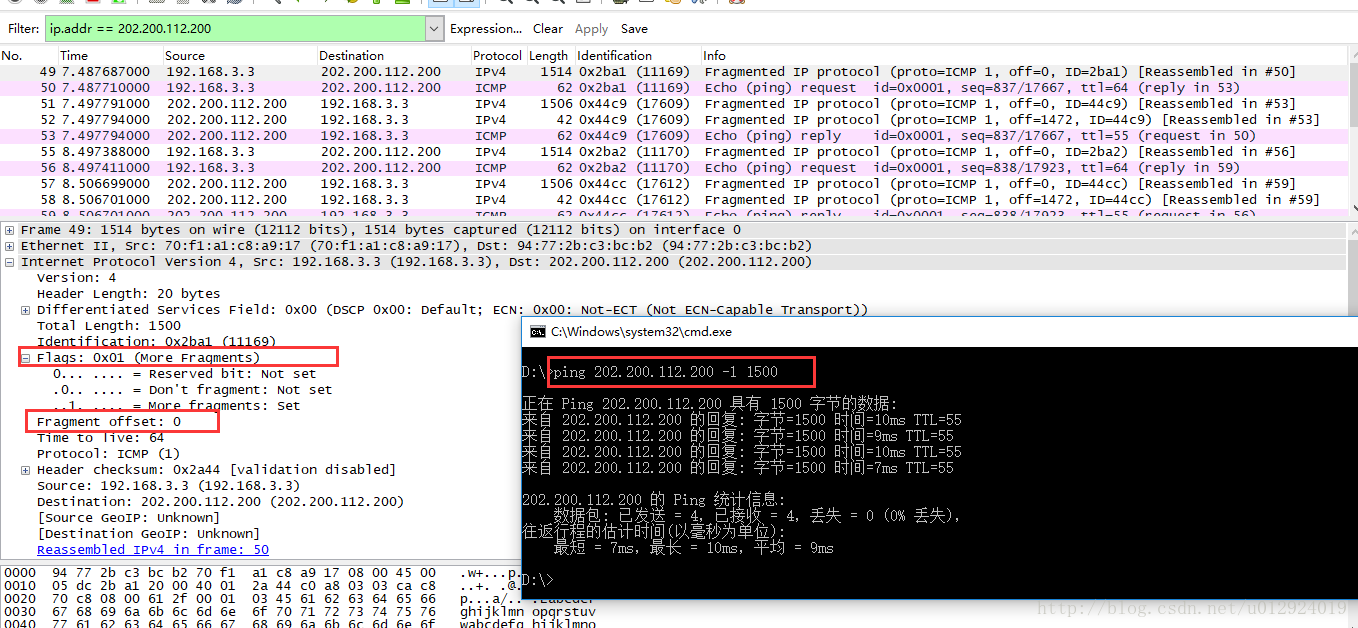

IP数据包传输的完整过程

主机A与主机B通信,A Ping B,图1:A-交换机-B,AB同一子网 (1)ping数据包用的是ICMP协议,IP协议的一个子协议,位于三层,包含A的IP,B的IP,三层进行IP封装成包,进入二层 (2)A,B处于相同子网,查看缓存中对与目的对应得B第2层mac地址,如果存在,直接进行第2层封装成帧,经物理层信号编码,以0101010010这样的bits流传输在网络介质上。 (3)如