cobalt专题

Cobalt Strike 4.8 用户指南-第五节-获取初始访问

Cobalt Strike 有多个选项,有助于在目标上建立初始访问。这些选项包括剖析潜在目标、创建payload和投放payload。 # 5.1、客户端 System Profiler System Profiler 是一个为客户端攻击提供的侦察工具。这个工具启动一个本地的 web 服务器,并对访问者进行指纹识别。System Profiler 提供通过用户浏览器发现的应用和插件的列表。Sy

渗透测试工具Cobalt strike-2.CS基础使用

三、结合metasploit,反弹shell 在kali中开启使用命令开启metasploit msfconsole ┌──(root㉿oldboy)-[~]└─# msfconsole---msf6 > use exploit/multi/handler[*] Using configured payload generic/shell_reverse_tcp---ms

Cobalt Strike cs工具在kali中运行中文版

修改cobaltstrikeCN.sh,改为: #!/bin/sh java -Dfile.encoding=UTF-8 -javaagent:CobaltStrikeCN.jar -XX:ParallelGCThreads=4 -XX:+AggressiveHeap -XX:+UseParallelGC -jar cobaltstrike.jar 运行时提示权限不够,则进入到cs文件夹的上一目

新型勒索软件PureLocker现身,被Cobalt、FIN6等多个威胁组织使用

Intezer和IBM X-Force研究团队近期发现了一类新的勒索软件——PureLocker,它由一位资深的恶意软件即服务(MaaS)供应商在暗网上出售,并被Cobalt、FIN6等多个威胁组织使用。攻击者利用它对企业的生产服务器发起定向勒索攻击。 PureLocker与“more_eggs”后门恶意软件密切相关,它由PureBasic编程语言编写,针对的操作系统包括Windows和Linu

cobalt strike钓鱼lnk报错:无法连接到远程服务器

笔者在学习 cobalt strike 制作钓鱼文件时发现多次失败,在 win10 虚拟机的 powershell 的多次排查后发现这样一个报错: 使用“1”个参数调用“DownloadString”时发生异常:“无法连接到远程服务器“ 经过多次排查后发现问题出在 cs 的 team server上:使用的 IP 无法解析 解决方法: 管理员权限的命令提示符打开,输入 ipconfi

Cobalt Strike安装教程

Cobalt Strike安装教程 Cobaltstrike简介: Cobalt Strike是一款美国Red Team开发的渗透测试神器,常被业界人称为CS。这款神器许多大佬们都已经玩的很6,我一个菜鸡玩的略有心得,因此写一下自己的Cobaltstrike系列文章,希望给各位一点帮助。 最近这个工具大火,成为了渗透测试中不可缺少的利器。其拥有多种协议主机上线方式,集成了提权,凭据导出,端口转

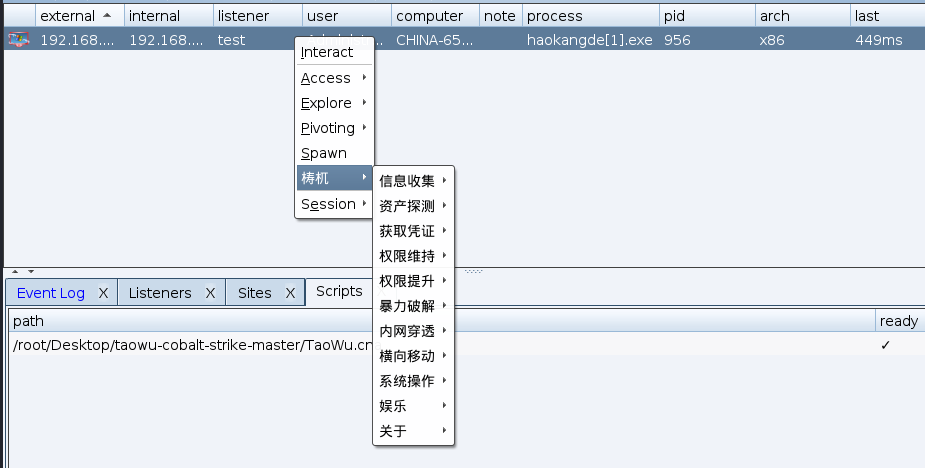

Cobalt Strike 的使用及拓展

Cobalt Strike是一款以Metasploit为基础的GUI框架式渗透测试工具,集成了端 口转发、服务扫描、 自动化溢出、多模式端口监听、exe 、PowerShell木马生成 等,主要用于团队作战,能让多个渗透者同时连接到团体服务器上,共享渗透资 源、 目标信息和sessions 。Cobalt Strike作为一款协同APT工具,其针对内网的渗 透测试和作为APT的控制终端

Cobalt Strike渗透神器详解

Cobalt Strike 前言简介功能使用下载与安装基础使用CS如何成功上线所需环境添加监听生成后门木马钓鱼链接成功拿到shell CS如何联动MSF所需环境前提条件MSF配置监听模块CS新建监听器成功交互 CS如何进行提权操作所需环境前提条件查看用户权限下载提权插件加载插件成功提权 CS小福利 前言 由于最近忙着考试复习和学习 (不排除偷懒水分😂),发现也是挺长时间没有好

『渗透基础』Cobalt Strike基础使用入门_Cobalt Strike联动msfconsole

文章目录 环境配置cs启动cs服务器登录客户端 网页钓鱼靶机渗透创建Listener生成后门靶机上线*python文件服务器cs自带文件服务器 修改sleep时间读取目录进程注入记录键盘输入截图mimikatz获取密码 Cobalt Strike联动msfconsole插件安装参考完 本实验在安全隔离环境中运行 仅供教学使用 环境 kali:Cobalt Strike4.

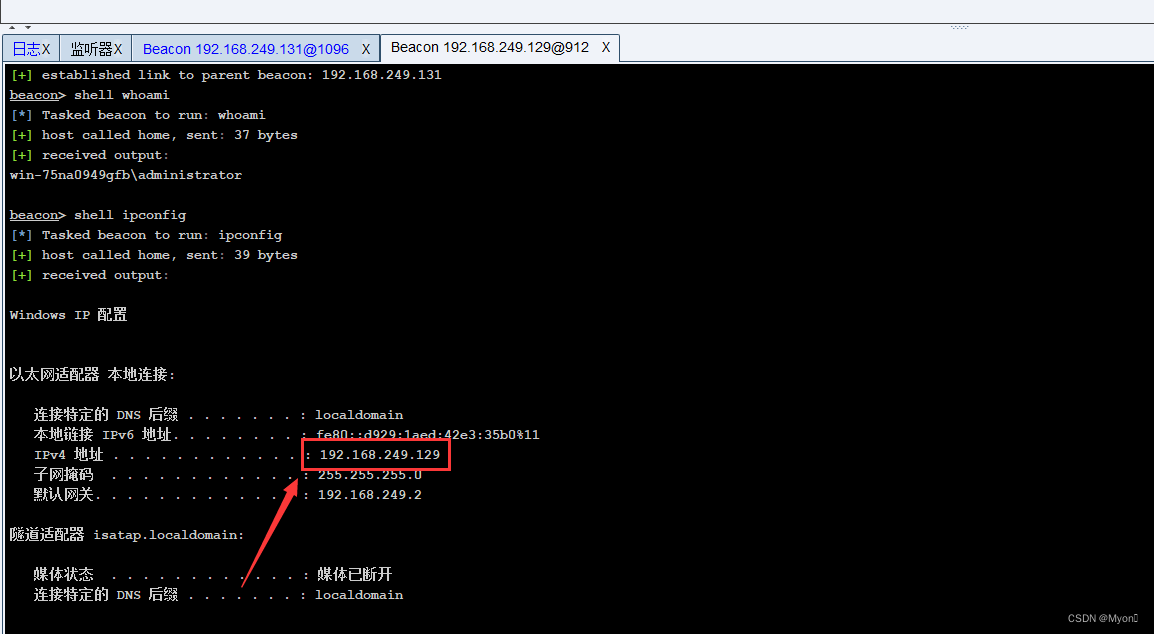

隧道应用3-Cobalt Strike正反向连接多层内网

Cobalt Strike 正向连接多层内网: teamserver 不允许访问 B ,但是服务器上A有权限( A 与 B 在同一网段),若 A 服务上已经有了 cs 的后门,则可以通过 cs 的正向连接去连接 B ,在 teamserver 通过 A 作为作为跳板去访问 B 。 首先我们在 kali 启动 teamserver 2024 为自定义的连接密码,前面是我 kali 的I

渗透测试框架——Cobalt Strike

渗透测试框架——Cobalt Strike Cobalt Strike是一款非常成熟的渗透测试框架。Cobalt Strike在3.0版本之前是基于Metasploit框架工作的,可以使用Metasploit的漏洞库。从3.0版本开始,Cobalt Strike不再使用Metasploit的漏洞库,成为一个独立的渗透测试平台。Cobalt Strike是用Java语言编写的。可以进行团队协作,以

cobalt strike基础使用

coblat strike使用 服务搭建 首先将server端文件放进kali中 对其赋权 执行时需要root权限 设置ip 启动服务 ./teamserver 10.4.7.138 123456 回到win11启动cs,输入刚才配置的信息 上线方式 木马(exe上线) 查看一下开放的端口 添加监听 再查看端口就发现一个新的监听端口 新建木

Qt designer中使用QSplitter创建推拉窗口,类似 Cobalt Strike 中主界面上下推拉的窗口

参考链接: Qt designer中使用QSplitter创建推拉窗口_qt designer splitter-CSDN博客 Qt Designer中如何添加QSplitter_qtdesigner splitter-CSDN博客

cas28903-71-1/四甲氧基苯基卟啉钴/Cobalt tetramethoxyphenylporphyrin/分子式:C48H36CoN4O4/分子量:791.77

cas28903-71-1/四甲氧基苯基卟啉钴/Cobalt tetramethoxyphenylporphyrin/分子式:C48H36CoN4O4/分子量:791.77 中文名称:卟啉钴 中文同义词:[5,10,15,20-四(4-甲氧苯基)卟啉]合钴(II);5,10,15,20-四(4-甲氧苯基)-21H,23H-卟吩钴(II);四对甲氧苯基卟啉钴(II);5,10,15,20-四(4

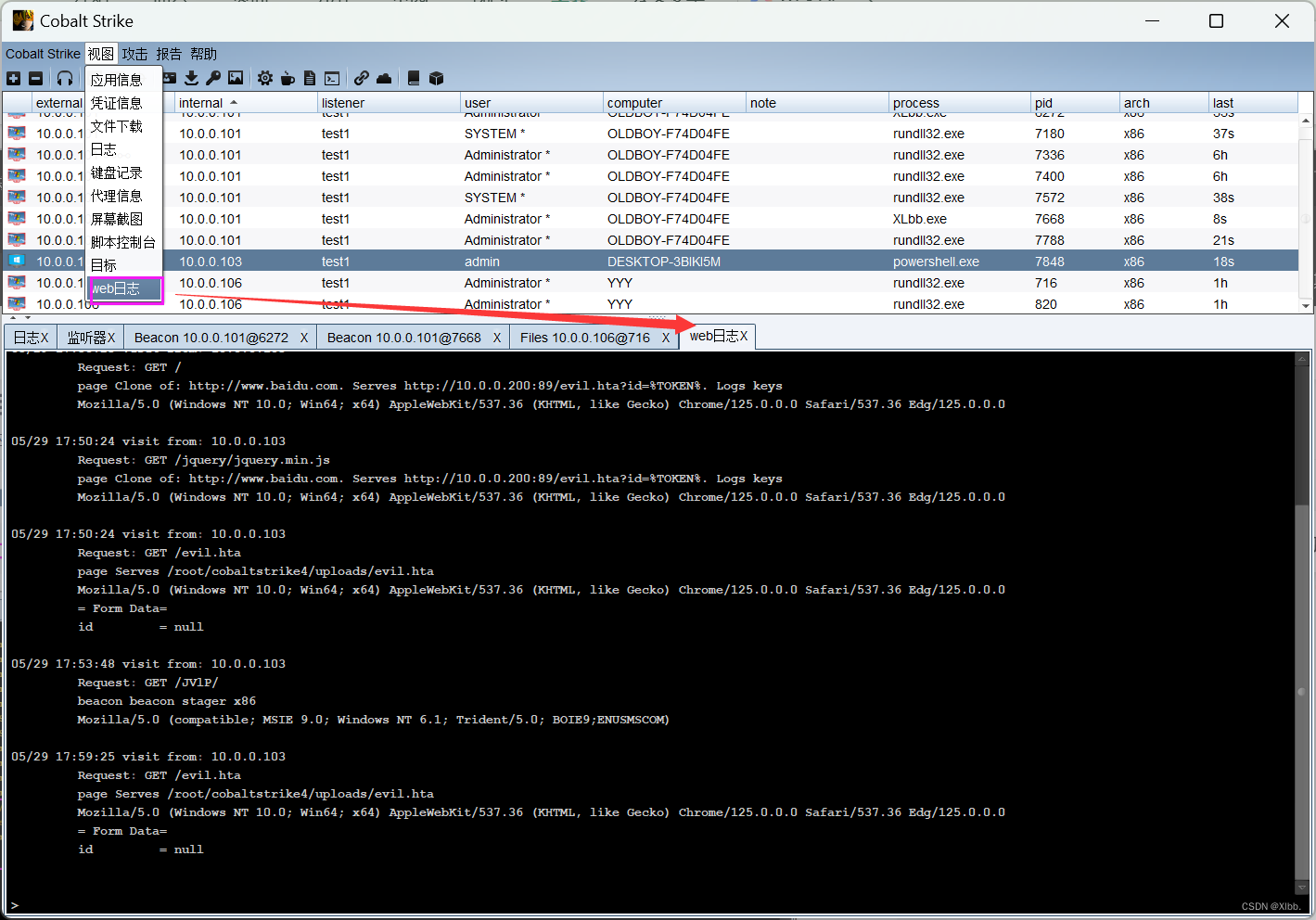

网络安全——cobalt Strike 之office钓鱼

一、office钓鱼 在无需交互、用户无感知的情况下,执行office文档中内嵌的恶意代码,例如宏,从远控地址中下载并运行恶意可执行程序,例如远控木马、勒索病毒等 cobalt strike office钓鱼原理:主要生成一段vba代码,然后将代码复制到office套件中,当用户启动office时自启动 二、cobalt strike操作 1.登陆kali服务器,在CS目录下,赋予team

【Cobalt strike 渗透测试神器】

目录 一、前言 安装包下载 主机详情 二、部分模块和Payload介绍 三、基本使用步骤 1. 服务端和客户端 2. 设置监听 四、配合其他工具反弹shell 1. kali中使用msf 2. CS创建监听 3. metasploit使用exploit 模块 一、前言 Cobalt Strike是一款美国Red Team开发的渗透测试神器,常被业界人

Cobalt Strike与MSF的联动

cs的会话---->msf的会话 注意:必须安装java 我这里使用的是cs4.0版本的,所以后面的有些东西会和以前的有些差异,但并不影响。 进入目录,启动cs的服务端,命令格式:./teamserver ip 密码; 客户端有两种一种是windows版,一种是linux版。这里采用linux版本,但都必须是在java环境里面; 启动客户端: host:服务器端的ip; port:服务器的端

〖EXP〗Ladon CVE-2021-40444 Office漏洞复现Cobalt Strike上线

漏洞概述 北京时间9月8日,绿盟科技CERT监测到微软发布安全通告披露了Microsoft MSHTML 远程代码执行漏洞,攻击者可通过制作恶意的 ActiveX 控件供托管浏览器呈现引擎的 Microsoft Office文档使用,成功诱导用户打开恶意文档后,可在目标系统上以该用户权限执行任意代码。微软在通告中指出已检测到该漏洞被在野利用,请相关用户采取措施进行防护。 MSHTML(又称为T

win10 安装linux jexus,WopiHost: Wopi主机工具,支持Office Web Apps的Cobalt,支持DOCX编辑,以及PPTX,XLSX...

介绍 调整 提取参数到web.config,方便配置 支持linux部署,基于jexus 支持中文参数 添加错误日志输出 说明 中文参数需先编码再传参数,WOPISrc参数再整体编码,即编码两次 文档根目录需要赋予读写权限 保存有延时,约30秒左右 参数 参数access_token为授权验证,需自己实现(协同针对同一token?应该是) 参数UserId为账号 参数UserName为姓名 参数

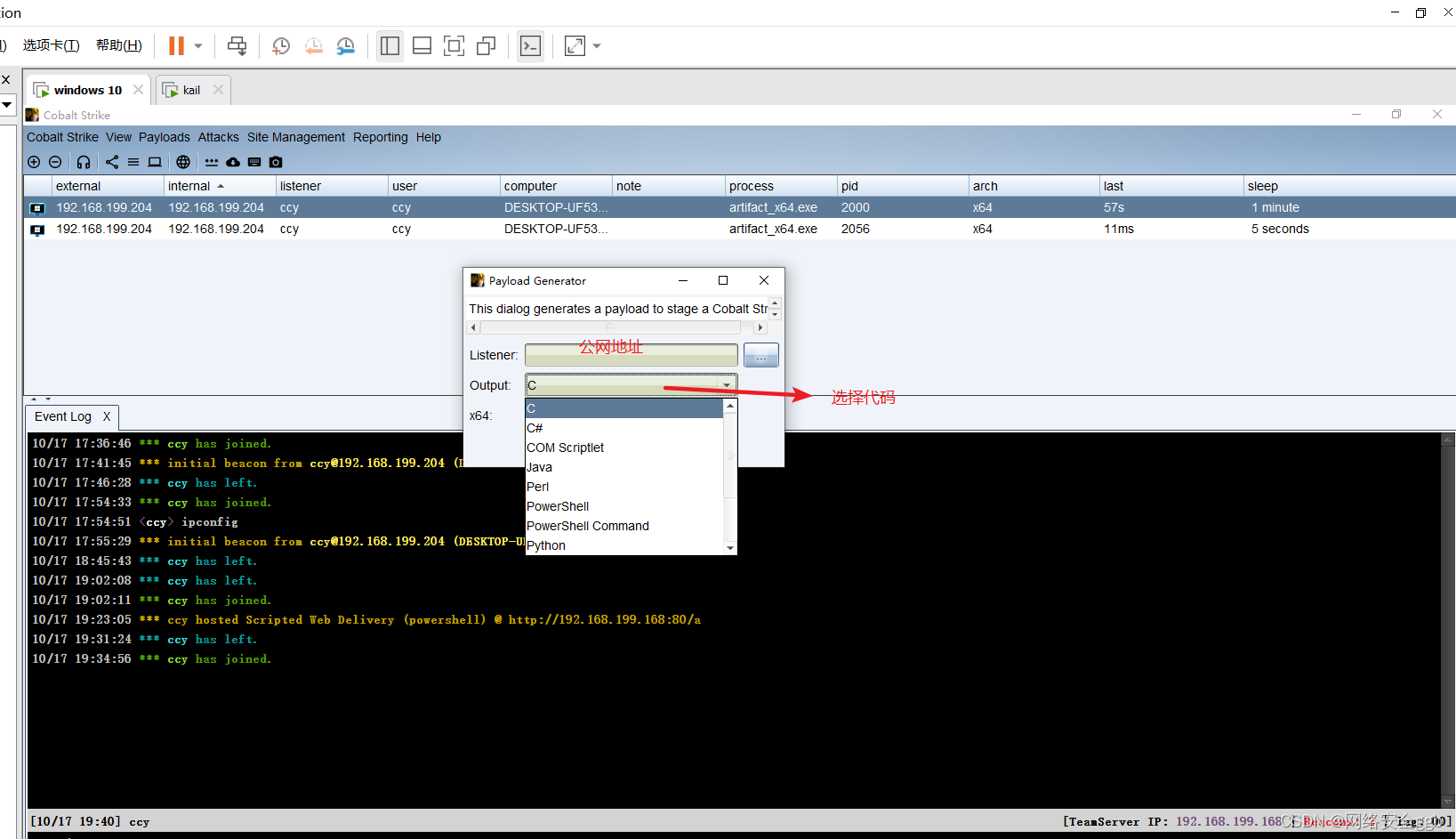

Cobalt Strike 钓鱼工具使用

免杀 安装 需要js环境 介绍 obalt Strike是一款基于java的渗透测试神器,常被业界人称为CS神器。自3.0以后已经不在使用Metasploit框架而作为一个独立的平台使用,分为客户端与服务端,服务端是一个,客户端可以有多个,非常适合团队协同作战,多个攻击者可以同时连接到一个团队服务器上,共享攻击资源与目标信息和sessions,可模拟APT做模拟对抗,进行内网渗透。

Cobalt Strike

文章目录 Cobalt Strike1. Cobalt Strike 简介2. Cobalt Strike 和 MSF 的区别3. Cobalt Strike server4. Cobalt Strike client4.1 安装插件4.2 运行木马4.3 参数详情 5. Cobalt Strike 鱼饵制作5.1 宏5.2 Power shell5.3 快捷方式5.4 ShellQMake

Cobalt strike上线

Cobalt strike上线 这里记录一下cs如何上线主机的,以及一些简单的利用方法,,, 之前去参加过一次攻防演练,发现打不到内网就没什么分数, 所以最近想学习一些内网的知识,就从cs上线开始吧,,在现场听的最多的就是cs上线,,,, 首先准备一个服务端,,,这里我使用的是阿里云的服务器,,, 安装java环境: 查看安装列表:yum -y list java*安装java环境-1.8的

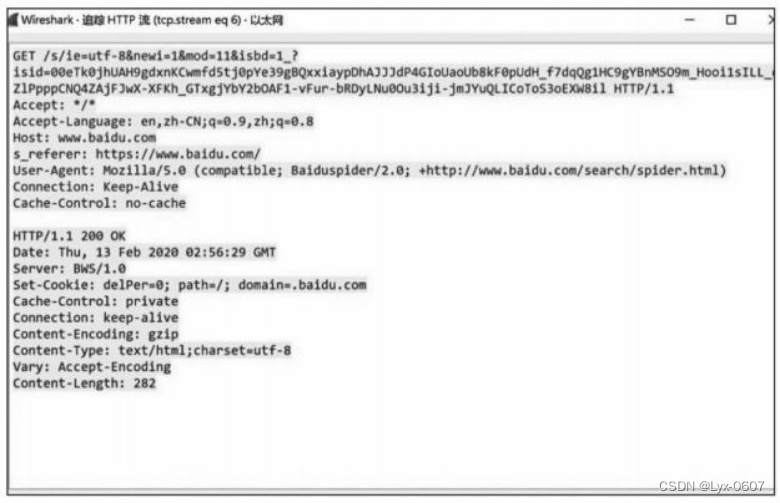

Cobalt Strike malleable C2的使用(子篇7)

1.什么是malleable2 C2 英文 Malleable Command and Control 可拓展的命令和控制 Mallerable C2是一种特定的语言,主要用来控制“Cobalt Strike Beacon”攻击载荷中的网络指针(网络参数) 使用malleable C2 ./teasmserver[ip][password][/patch/profi

Cobalt Strike(十六)malleable C2的使用

1.什么是malleable C2 英文 Malleable Command and Control 可扩展的命令和控制 Mallerable C2 是一种特定的语言,主要用来控制 “Cobalt Strike Beacon”攻击载荷中的网络指针(网络参数) 使用malleable C2 ./teasmserver [ip][password][/patch/profile] 2.ma

Cobalt Strike特征修改

在红蓝对抗以及hvv等等情况下,我们都会用到 Cobalt Strike,那么它也是安全公司重点关注的对象,跟msf类似,但CS操作相对比MSF使用简单,同时也有一个强大的插件库。那么,这么红的工具,特征方面安全软件特征库里肯定是有的,所以我们就要需要修改其特征。 ------本文主要探索CS的本身特征,不包含木马免杀,后续会在写免杀系类文章,也算一种学习的记录,欢迎各位师傅指导。 一、CS默

Cobalt Strike(一)基本使用

一.简介 主页 Cobalt Strike | Adversary Simulation and Red Team Operations Cobalt Strike: C/S架构的商业渗透软件,适合多人进行团队协作,可模拟APT做模拟对抗,进行内网渗透。 Cobalt Strike 一款GUI的框架式渗透工具,集成了端口转发、服务扫描,自动化溢出,多模式端口监听,win exe木马生成,w