本文主要是介绍攻防世界 bug 越权,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

大家好,我又来了

希望我的选择是对的 加油!

看到题目先登录,嗯,,先注册一下吧,

这个时候最后开着BURP因为登录类型的题目有可能是和抓包有关的,回头我们好观察每一步的HTTP头,

注册之后我们得到提示!

那到处点点呗~

MANAGE页面说你不是admin,哦~那就是你一定要是admin才可以,好吧,你不让我干什么我就想干什么

要越权了说明,这个和抓包更有关了

其他页面信息很详细了这里信息这么全,很可疑的界面,

我们看一下抓包的效果吧,有神么可以的?

md5加密后是16位或者32位的字符,由字母和数字组成,字母大小写统一;

一般被表示为16进制的字符串。

于是尝试 修改成 admin 的 cookies

尝试了很多只有在这个页面才能越权,

修改密码,不要忘记了找回密码这个选项,好的,然后,我们就可以以admin的名字来修改密码了,

说到底,修改忘记密码这个,本身就是只知道admin,然后密码不知道,那获取第二个隐藏条件就可以茂名顶替了不是?

人家说管理员就应该是本地登录的,

我也不知道为啥

改了就可以进入那个被限制的页面了,看元代有提示,

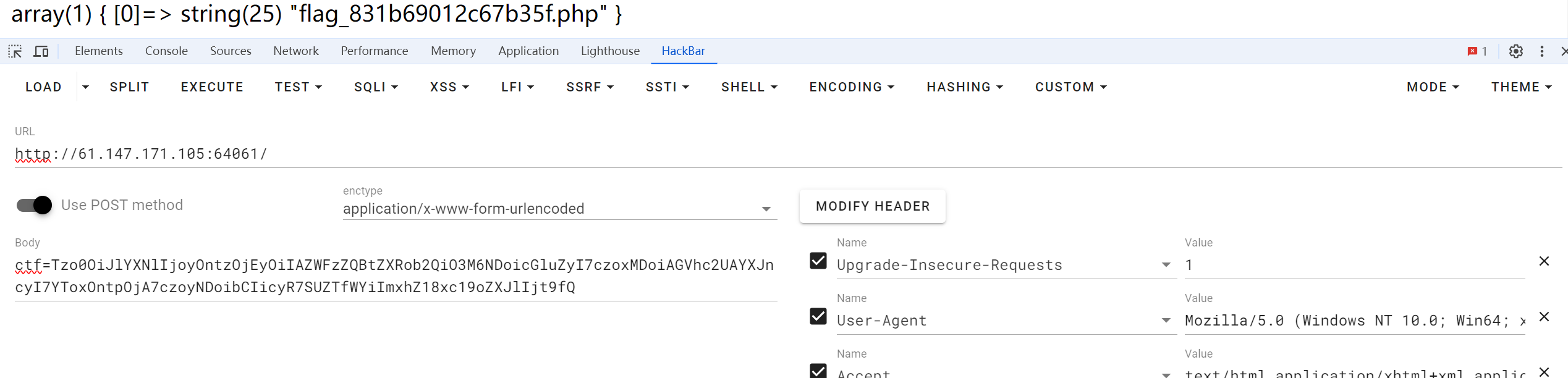

?module=filemanage&do=

说是

代码中存在 upload

于是猜测 存在 upload

见鬼,我可猜不出来

然后就变成上传了

这里是个上传绕过 尝试上传图片 说不是他想要的 上传 php 显示这个是 php 文件

上传 php5 后缀的 显示这个不是一个真正的 php 文件 清空内容则不显示

也就是说 出现后缀为 php 失败但是必须要有 php

文件类型不是图片 失败 存在<?php ?>开头结尾 失败

所以 很恶心 这里发现可以用 php 文档中的 tag 绕过

同时修改文件拓展 类型 和标签

总结

1.抓包要一直开启

2.md5加密后是16位或者32位的字符,由字母和数字组成,字母大小写统一;

一般被表示为16进制的字符串。

3.说到底,修改忘记密码这个,本身就是只知道admin,然后密码不知道,那获取第二个隐藏条件就可以茂名顶替了不是?

4.人家说管理员就应该是本地登录的,

这篇关于攻防世界 bug 越权的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!