越权专题

【渗透测试专栏】1.2认证和授权类-越权访问(水平/垂直越权)

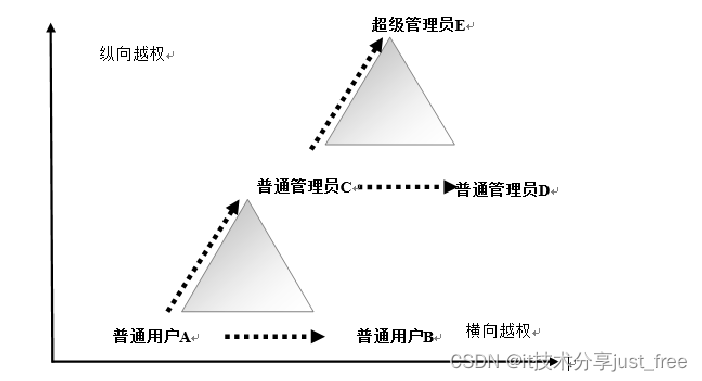

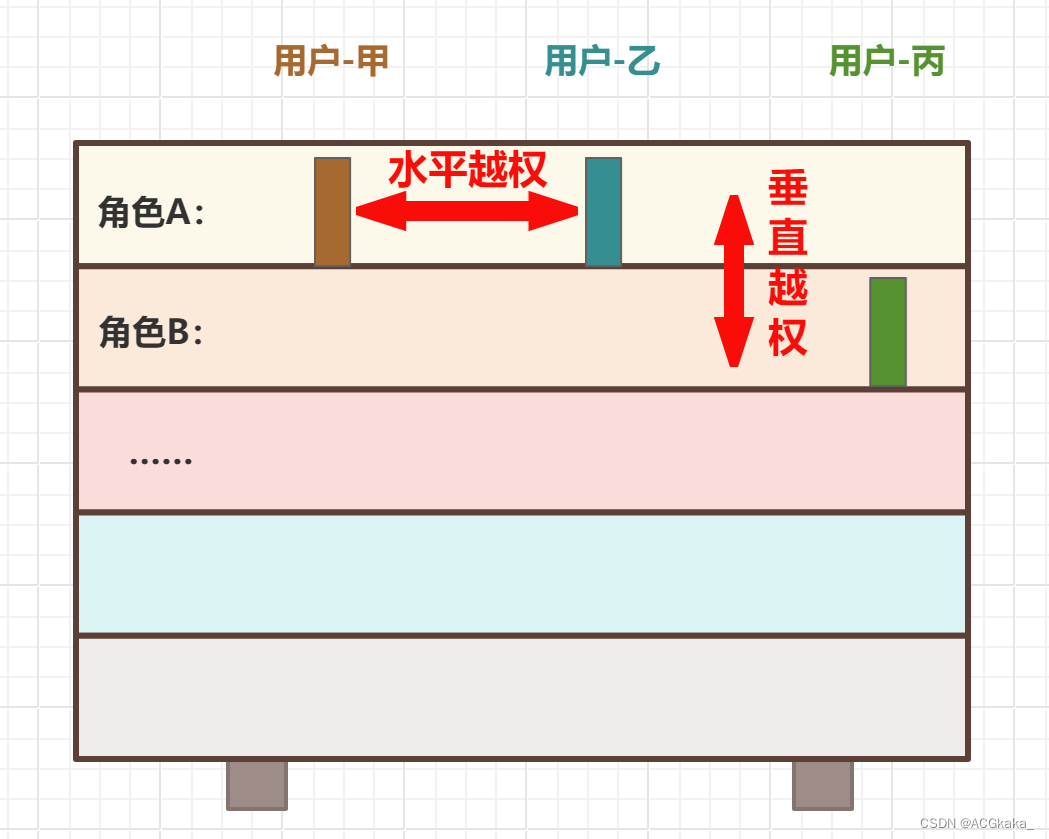

该系列专栏旨在让漏洞检测变得更简单,只用于学习用途 靶机环境请看专栏前言专栏前言-WooYun漏洞库环境搭建-CSDN博客 目录 该系列专栏旨在让漏洞检测变得更简单,只用于学习用途 一、漏洞描述 1、水平越权 2、垂直越权 二、漏洞级别 三、漏洞检测方法 漏洞修复 一、漏洞描述 偏业务漏洞 1、水平越权 水平越权指的是在同一权限级别下,用户可以访问其他用户的资源或

springboot针对返回的response拦截处理越权问题

背景:针对越权测试,通过拦截工具Fiddler修改请求参数,越权查看平台里面所有公司的数据 1、自定义MyResponseBodyAdvice 实现ResponseBodyAdvice 使用过滤器和拦截我都试过,最终没有成功,可能技术比较菜,这种方式相当简单 逻辑: 1、获取请求路径path 2、获取当前登录人的公司id和userId,如果为空说明是登录、注册等相关接口,直接返回 3、

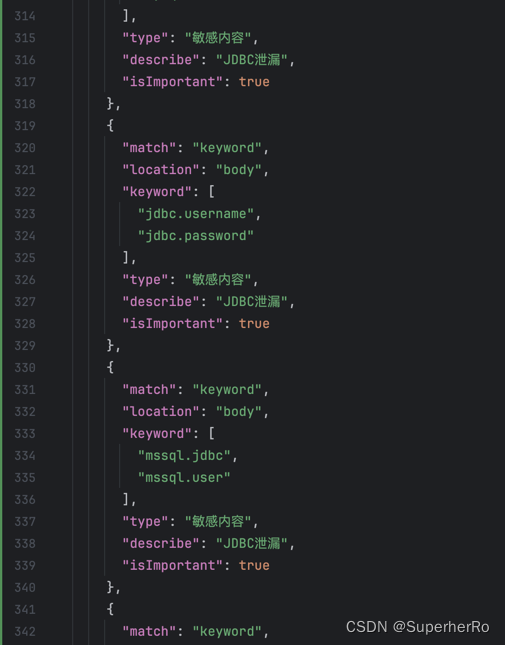

未授权/敏感信息/越权检测插件-BurpAPIFinder

简介 攻防演练过程中,我们通常会用浏览器访问一些资产,但很多未授权/敏感信息/越权隐匿在已访问接口过html、JS文件等,通过该Burp插件我们可以:1、发现通过某接口可以进行未授权/越权获取到所有的账号密码、私钥、凭证2、发现通过某接口可以枚举用户信息、密码修改、用户创建接口3、发现登陆后台网址4、发现在html、JS中泄漏账号密码或者云主机的Access Key和SecretKey

【第三十一篇】Autorize插件安装使用教程(结合Burp实现越权实战案例)

Burp Suite是一款功能强大的渗透测试工具,被广泛应用于Web应用程序的安全测试和漏洞挖掘中。 本专栏将结合实操及具体案例,带领读者入门、掌握这款漏洞挖掘利器 读者可订阅专栏:【Burp由入门到精通 |CSDN秋说】 文章目录 前言安装教程使用教程垂直越权垂直越权实战 注意 前言 Autorize是一个旨在帮助渗透测试人员检测授权漏洞的扩展。 将低权限用户的

36-2 shiro越权 - shiro越权介绍

一、Apache Shiro 简介 Apache Shiro 是一个强大且易用的 Java 安全框架,负责执行身份验证、授权、密码和会话管理。无论是最小的移动应用程序还是最大的网络和企业应用程序,都可以通过使用 Shiro 的 API 快速、轻松地实现安全功能。 二、Shiro权限绕过原因 Apache Shiro 是 Java 的安全管理框架,可与 Spring 框架一起使

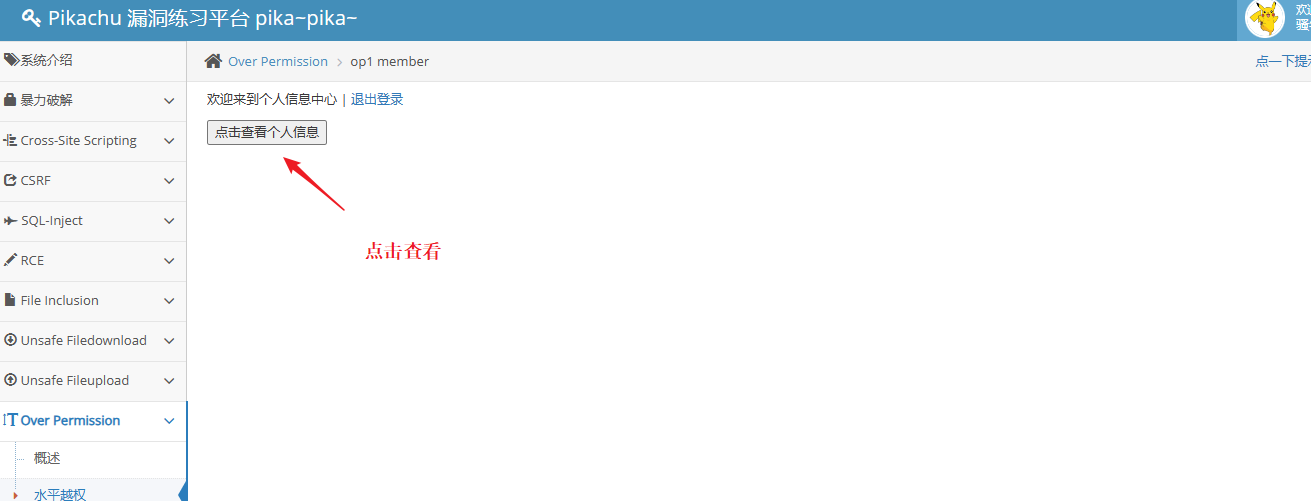

30-3 越权漏洞 - 水平越权(横向越权)

环境准备:构建完善的安全渗透测试环境:推荐工具、资源和下载链接_渗透测试靶机下载-CSDN博客 一、定义 攻击者可以访问和操作与其拥有同级权限的用户资源。 示例: 学生A在教务系统上正常只能修改自己的作业内容,但由于不合理的权限校验规则等原因,学生A可以修改学生B的内容 二、实例(pikachu靶场) 首先开启bp抓包,然后访问靶场:本机ip+/pikachu-master(这里要跟自己

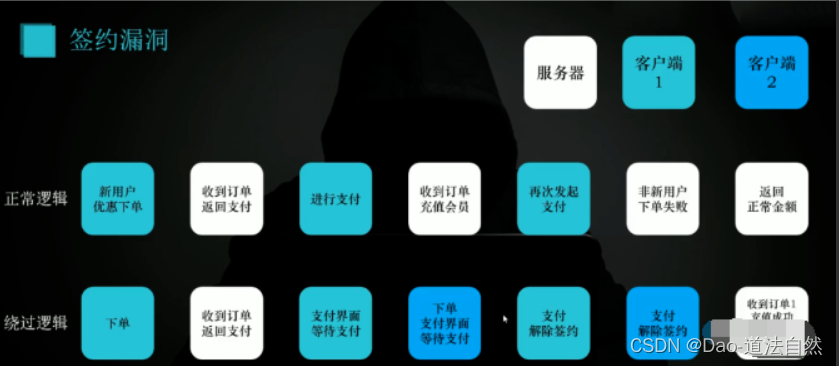

Day73:WEB攻防-支付逻辑篇篡改属性值并发签约越权盗用算法溢出替换对冲

目录 SRC-支付逻辑测试 购买支付-修改数量&篡改价格&订单对冲 修改数量 篡改价格 产品替换对冲 订单替换对冲 购买支付-优惠券复用盗用&积分对冲溢出 优惠卷复用 优惠卷盗用 积分对冲溢出 SRC实战案例分享 越权让他人支付 四舍五入半价购 并发提前全签到 循环利用优惠卷 支付签约多逻辑 知识点: 1、支付逻辑-商品本身-修改-数量&价格&属性

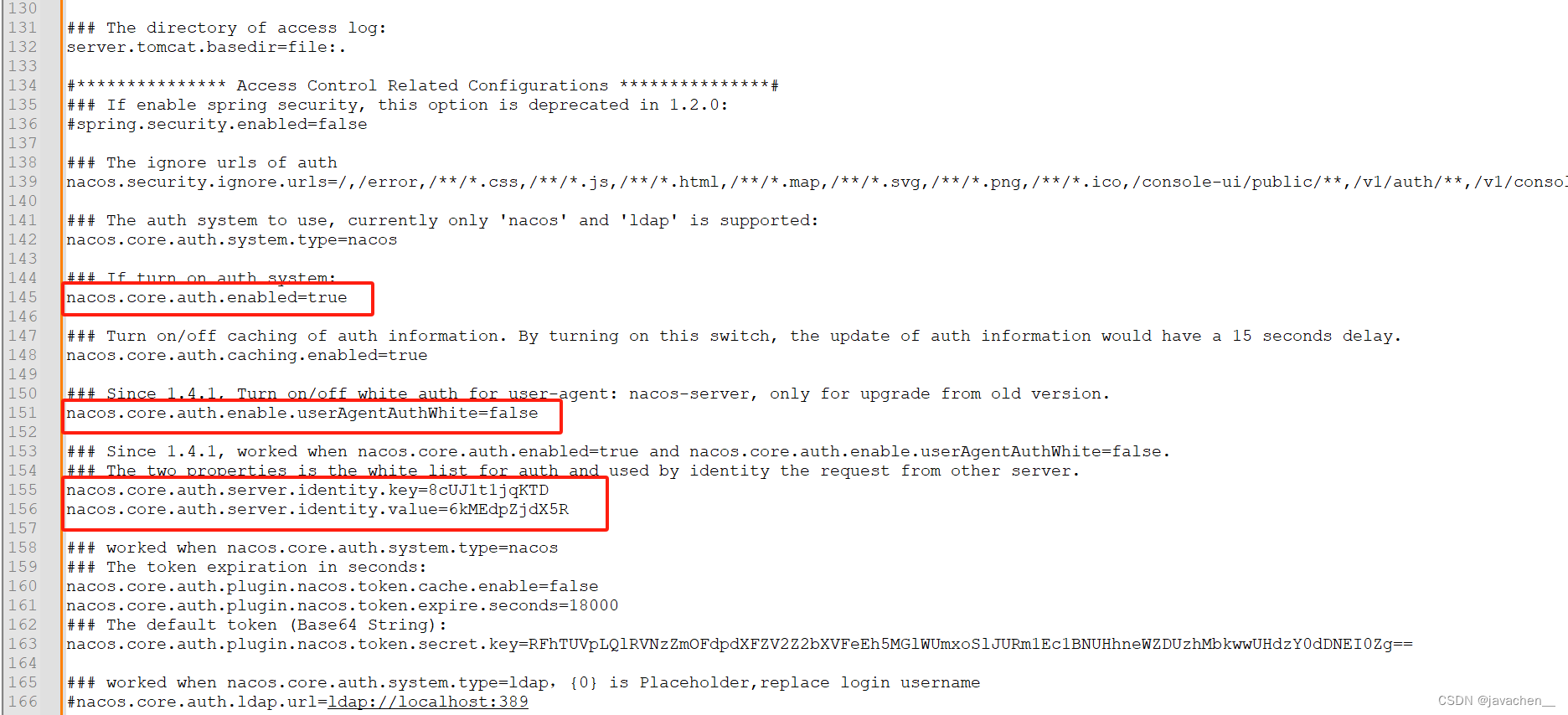

nacos越权漏洞复现

1.低版本(nacos<1.4.1)默认白名单UA 开启鉴权功能后,服务端之间的请求也会通过鉴权系统的影响。考虑到服务端之间的通信应该是可信的,因此在1.2~1.4.0版本期间,通过User-Agent中是否包含Nacos-Server来进行判断请求是否来自其他服务端。 但这种实现由于过于简单且固定,导致可能存在安全问题。因此从1.4.1版本开始,Nacos添加服务身份识别功能,用户可以自行

如何解决纵向越权问题,附代码

正文 测试过程详述 低高权限两个用户中菜单栏中销量上报功能栏下不同功能,用低权限Token替换掉高权限Token,低权限可访问高权限的功能列表,同样回显出高权限的回显数据 风险分析 由于后台应用没有做权限控制,或仅仅在菜单、按钮上做了权限控制,导致恶意用户只要猜测其他管理页面的URL或者敏感的参数信息,就可以访问或控制其他角色拥有的数据或页面,达到权限提升的目的。 解决思路 1、使用r

网络安全B模块(笔记详解)- 越权与下载

1.使用渗透机场景kali中工具扫描服务器场景,将web端口号当作Flag提交; 2.使用渗透机场景windows7访问服务器场景mingling.php,将页面中的Flag提交; 3.使用渗透机场景windows7访问服务器场景mingling.php,分析页面内容,查看系统配置信息,并将产品id的最后5位数作为Flag提交; 4.使用渗透机场景windows7访问服务器场景minglin

如何使用docker实现越权漏洞-webug靶场搭建(超详解)

越权漏洞-webug靶场搭建 1.打开docker systemctl start docker 2.查找webug docker search webug 3.拉取docker.io/area39/webug 镜像 docker pull docker.io/area39/webug 4.查看镜像 docker images 5.创建容器 dock

《WEB安全渗透测试》(17)Dedecms越权漏洞+前台重置管理员密码漏洞复现(1)

1.环境搭建 1)安装phpstudy 在Windows server2008服务器上安装phpstudy,将dedecms的网站源码复制到C:\phpStudy\PHPTutorial\WWW\下,启动phpstudy,运行模式选择系统服务,安装成功后,可以在浏览器访问服务器ip地址,如下所示: 2)安装dedecms网站 访问如下安装地址,提示删除install/install_l

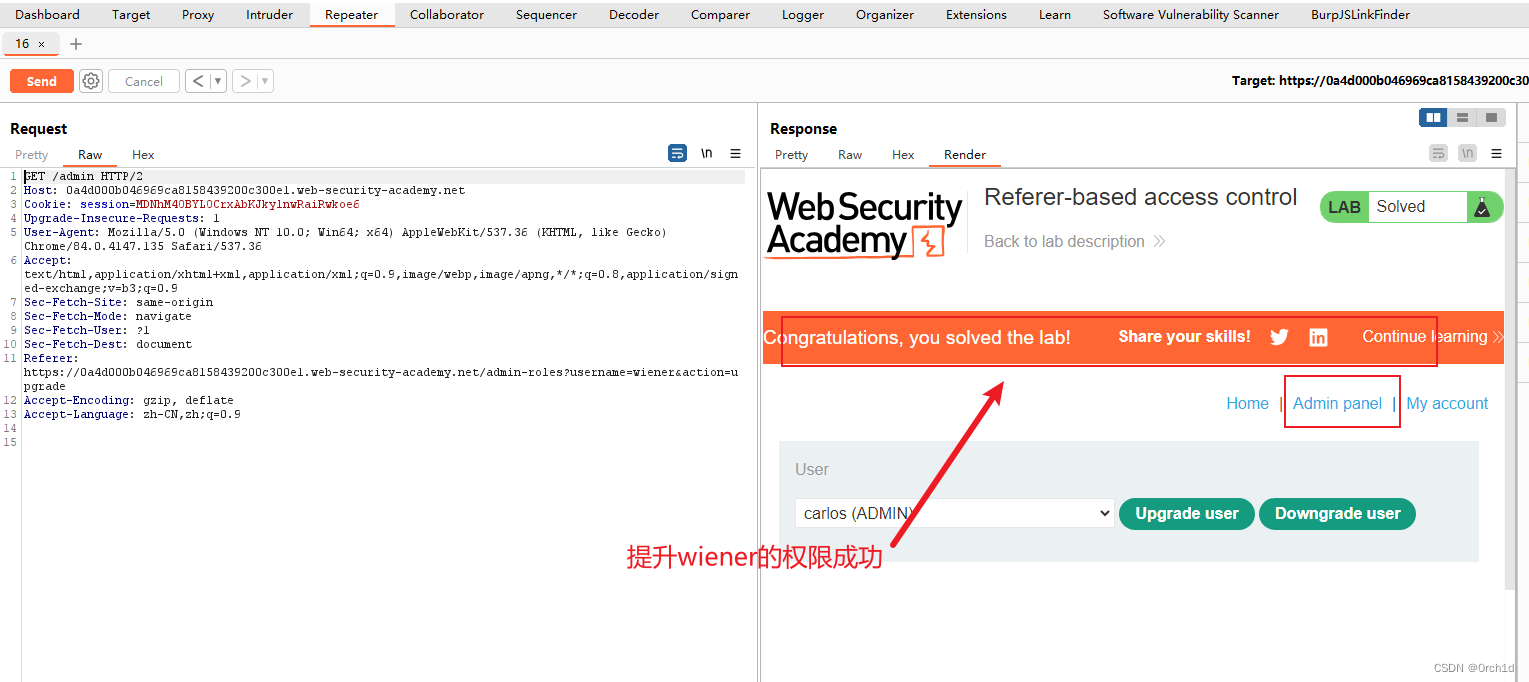

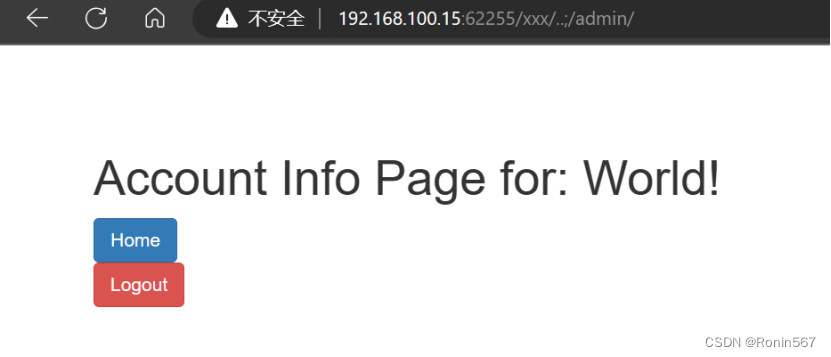

burp靶场--访问控制【越权】

【Burp系列】超全越权漏洞实验总结 https://portswigger.net/web-security/access-control/lab-unprotected-admin-functionality 1. 访问控制【越权】 https://portswigger.net/web-security/access-control#what-is-access-control ##

越权访问漏洞原理以及修复方法

漏洞名称 :越权访问 漏洞描述:越权访问,这类漏洞是指应用在检查授权(Authorization)时存在纰漏,使得攻击者在获得低权限用户帐后后,可以利用一些方式绕过权限检查,访问或者操作到原本无权访问的高权限功能。在实际的代码安全审查中,这类漏洞往往很难通过工具进行自动化检测,因此在实际应用中危害很大。其与未授权访问有一定差别。目前存在着两种越权操作类型:横向越权操作和纵向越权操作。前者指的是攻

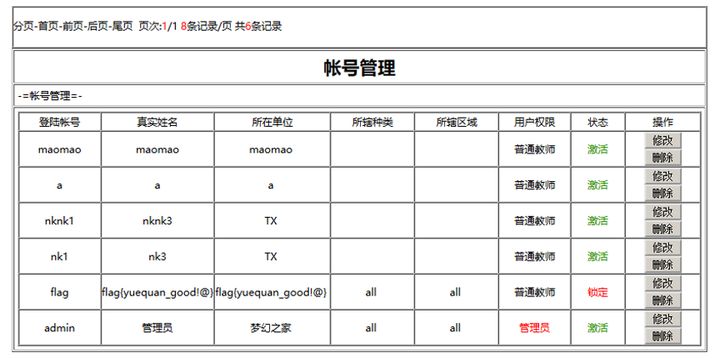

攻防世界 bug 越权

大家好,我又来了 希望我的选择是对的 加油! 看到题目先登录,嗯,,先注册一下吧, 这个时候最后开着BURP因为登录类型的题目有可能是和抓包有关的,回头我们好观察每一步的HTTP头, 注册之后我们得到提示! 那到处点点呗~ MANAGE页面说你不是admin,哦~那就是你一定要是admin才可以,好吧,你不让我干什么我就想干什么 要越权了说明,这个和抓包更有关了 其他页面信息很详细了这

CVE-2022-22978 Spring Security越权访问漏洞

简介 Spring Security是一个能够为基于Spring的企业应用系统提供声明式的安全访问控制解决方案的安全框架。 Spring Security底层实现为一条过滤器链,就是用户请求进来,判断有没有请求的权限,抛出异常,重定向跳转。 影响版本 Spring Security 5.5.x < 5.5.7 Spring Security 5.6.x < 5.6.4 漏洞复现 复现环境

米安代码审计 07 越权漏洞

本文记录 PHP 代码审计的学习过程,教程为暗月 2015 版的 PHP 代码审计课程 PHP 代码审计博客目录 1. 简介 什么是越权 越权漏洞是Web应用程序中一种常见的安全漏洞。它的威胁在于一个账户即可控制全站用户数据。当然这些数据仅限于存在漏洞功能对应的数据。越权漏洞的成因主要是因为开发人员在对数据进行增、删、改、查询时对客户端请求的数据过分相信而遗漏了权限的判定。所以测试越权

米安代码审计 08 ThinkSNS 垂直平行越权

本文记录 PHP 代码审计的学习过程,教程为暗月 2015 版的 PHP 代码审计课程 PHP 代码审计博客目录 1. 简介 环境 本地搭建的环境 web环境: wamp apache 2.4.9 mysql5.6.17 php5.5.12 程序框架:ThinkSNS3.1 20140115 漏洞成因 问题发生在 wap模块 apps/wap/Lib/Action/IndexActi

authing越权查看用户敏感信息

【重要提示】因为公众号改了推送规则,一些读者反映有时收不到文章更新,不想错过的兄弟可以这样:1、星标:点击公众号头像右上角的小人-然后点击点击右上角的“…”-设为星标。2、分享、赞、在看:在每篇文章下方点亮“分享”、“赞”、“在看”,只有多点,微信才会判定你喜欢这个号,才会给你推送。3、常读:只有多看公众号的文章,微信才会判定你喜欢,实验室文章更新时才会出现在你公众号列表的顶部。 本文作者:h

【渗透测试】垂直越权(高危)、水平越权(中危)

目录 一、简介1.1 水平越权(中危)1.2 垂直越权(高危)1.3 方便记忆方法 二、修复方案2.1 水平越权修复2.2 垂直越权修复 一、简介 1.1 水平越权(中危) 漏洞危害: 水平越权 是相同级别(权限)的用户或者同一角色中不同的用户之间,可以越权访问、修改或者删除其他用户信息的非法操作。如果出现此漏洞,可能会造成大批量数据的泄露,严重的甚至会造成用户信息被恶意

认证授权--越权访问测试用例

漏洞名称 越权访问 漏洞描述 越权访问,这类漏洞是指应用在检查授权(Authorization)时存在纰漏,使得攻击者在获得低权限用户帐后后,可以利用一些方式绕过权限检查,访问或者操作到原本无权访问的高权限功能。在实际的代码安全审查中,这类漏洞往往很难通过工具进行自动化检测,因此在实际应用中危害很大。其与未授权访问有一定差别。目前存在着两种越权操作类型:横向越权操作和纵向越权操作。前者指的

认证授权--越权访问测试用例

漏洞名称 越权访问 漏洞描述 越权访问,这类漏洞是指应用在检查授权(Authorization)时存在纰漏,使得攻击者在获得低权限用户帐后后,可以利用一些方式绕过权限检查,访问或者操作到原本无权访问的高权限功能。在实际的代码安全审查中,这类漏洞往往很难通过工具进行自动化检测,因此在实际应用中危害很大。其与未授权访问有一定差别。目前存在着两种越权操作类型:横向越权操作和纵向越权操作。前者指的

Apache Shiro 越权访问漏洞 CVE-2020-1957 漏洞复现

一、漏洞描述 Apache Shiro 是一款开源安全框架,提供身份验证、授权、密码学和会话管理。Shiro框架直观、易用,同时也能提供健壮的安全性。 CVE-2020-1957,Spring Boot中使用 Apache Shiro 进行身份验证、权限控制时,可以精心构造恶意的URL,利用 Apache Shiro 和 Spring Boot 对URL的处理的差异化,可以绕过 Apache Sh

php越权执行命令漏洞_【技术分享】动手教你来挖西部数据NAS的漏洞

作者:朱老黑 预估稿费:200RMB 投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿 传送门 前言 前一段时间在某平台上发现了国外安全团队爆出了西部数据NAS产品的80几个漏洞,但是并没有漏洞的详情,正好我司在用的产品中就有西部数据的NAS,于是就有了这篇文章,这里以此文章为基础,更多的人投入到智能硬件的安全研究中(其实更希望有机会和大牛们一起探讨,带我飞)。 分析 对于