reflected专题

Web安全防护基础篇:HTML Injection - Reflected (GET)

现在大部分的网站数据提交用到了Form表单,而如果程序员在未对表单提交的数据进行验证时,会有那些危害性呢? 本文案例为Form表单的Get方式提交(Post提交也是同样的效果),分为安全等级为低等,中等,高等三个层次进行说明。 1:安全等级-低等(未进行任何字符处理) 例如: <form action="<?php echo($_SERVER["SCRIPT_NAME"]);?>"

DVWA--反射型XSS(Reflected)攻略详解

目录 反射型XSS攻击 Low等级 Medium等级 High等级 Impossible等级 补充 反射型XSS攻击 又称为非持久性跨站点脚本攻击,它是最常见的类型的XSS。漏洞产生的原因是攻击者注入的数据反映在响应中。一个典型的非持久性XSS包含一个带XSS攻击向量的链接(即每次攻击需要用户的点击) 恶意代码并没有保存在目标网站,由浏览器解析脚本。 Low等

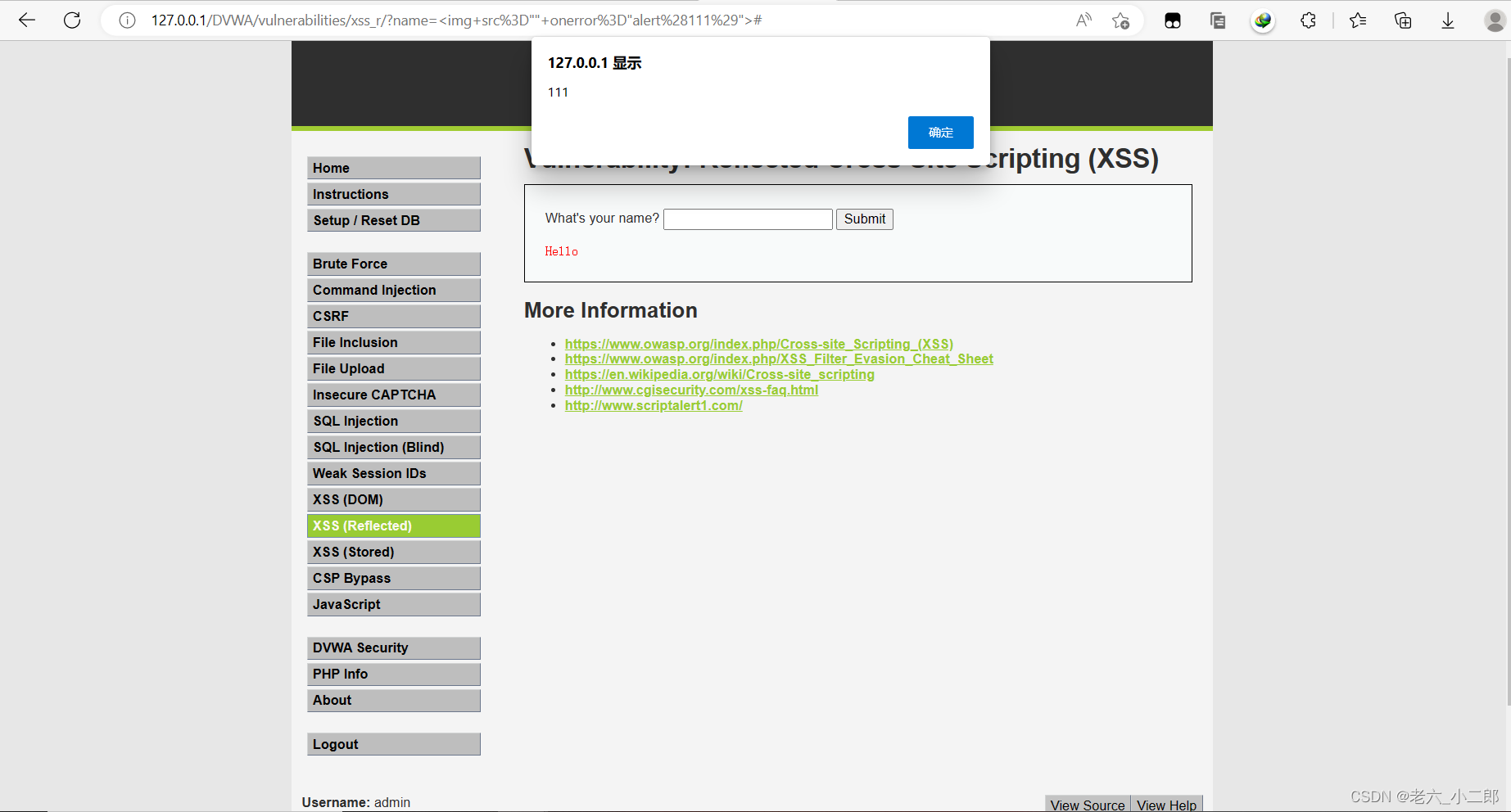

【DVWA系列】十一、XSS(Reflected) 反射型XSS(源码分析漏洞利用)

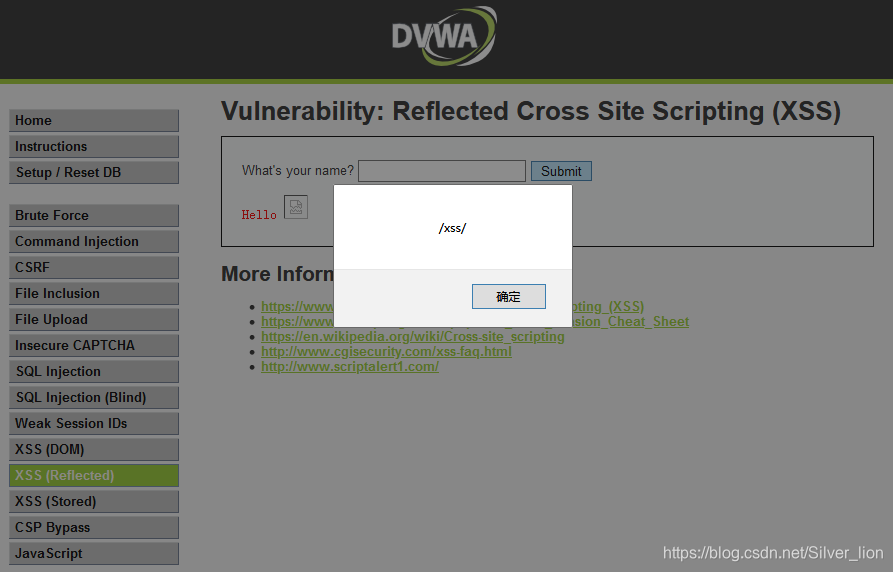

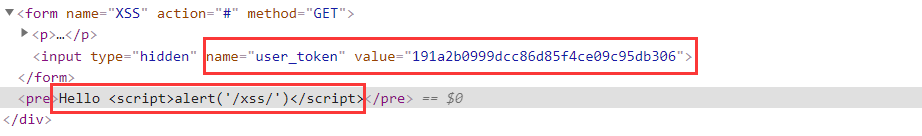

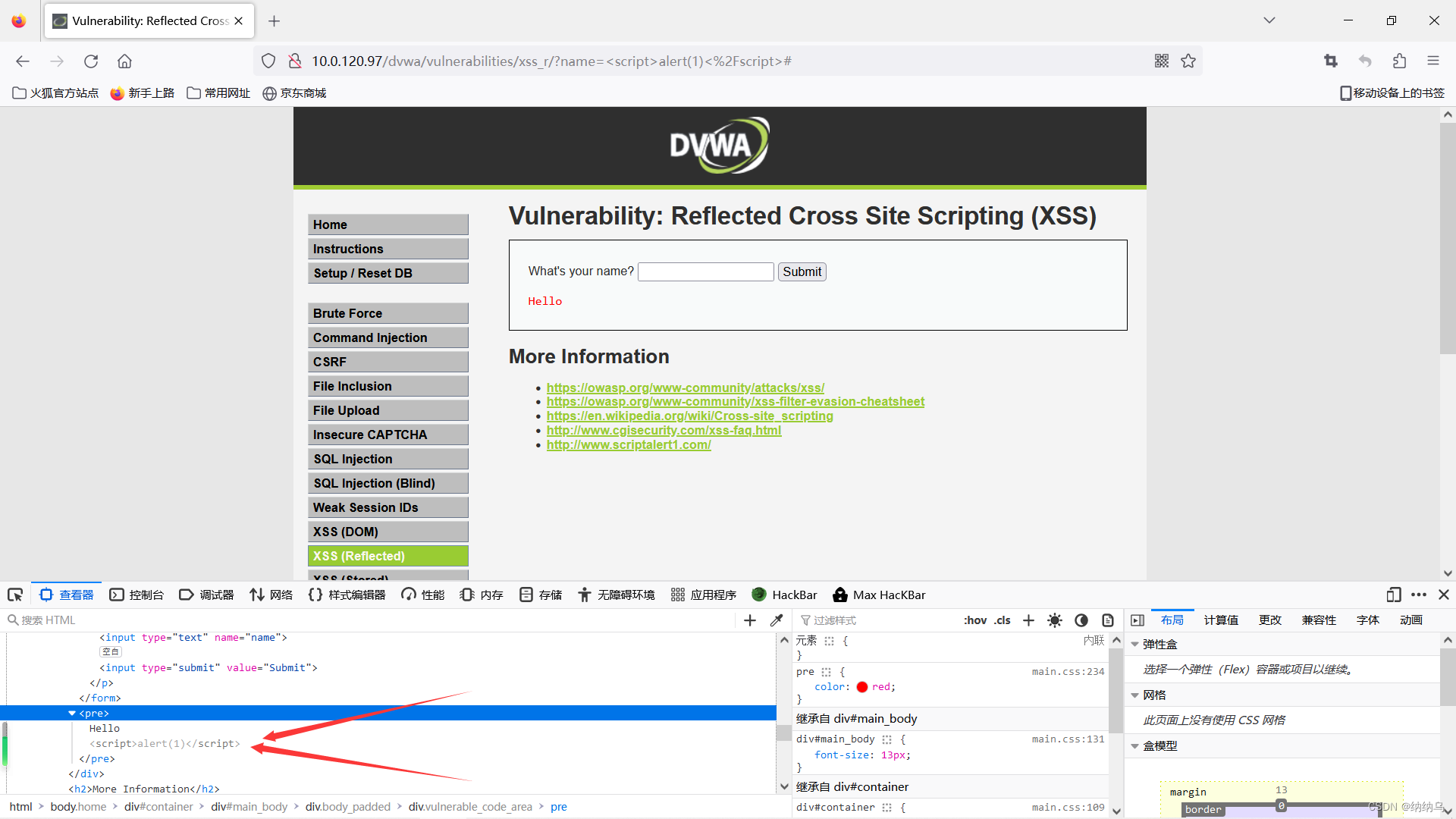

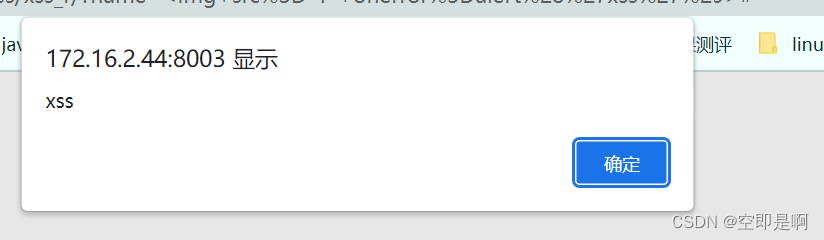

文章目录 DVWAXSS(Reflected) 反射型XSS一、Low 级别二、Medium 级别三、High 级别四、Impossible 级别 DVWA XSS(Reflected) 反射型XSS 一、Low 级别 没有任何的安全防护措施 输入 <script>alert('hack')</script>,直接就执行了我们的 js 代码: 我们的js

dvwa之XSS(reflected)

理论知识 XSS,全称Cross Site Scripting,即跨站脚本攻击,也相当于是一种代码注入攻击,hacker在页面中注入恶意的脚本代码,当受害者访问该页面时,恶意代码会在其浏览器上执行。根据注入的恶意代码是否存储在服务器数据库中,XSS可以分为存储型的XSS与反射型的XSS,还有DOM型的XSS由于其特殊性,常常被分为第三种。 SS利用的常见用途: 盗取用户cookies、劫持会话

DVWA靶场练习-XSS(Reflected)

目录 low实践源码分析代码运行示例 Medium实践源码分析 high实践源码分析 impossible源码分析 仅用作学习笔记使用,过程中可能存在误区,或者不足,望大佬对不足或错误之处进行指出修订。感谢各位的观看,也希望有道友一起学习。 low 实践 第一个等级,我们可以直接尝试正常xss是否有效 <script>alert("xss")</script> 测试结

xss跨站脚本【反射型---Reflected Cross Site Scripting (XSS)】

介绍: 跨网站脚本(Cross-site scripting,XSS) 又称为跨站脚本攻击,是一种经常出现在Web应用程序的安全漏洞攻击,也是代码注入的一种。XSS是由于Web应用程序对用户的输入过滤不足而产生的,攻击者利用网站漏洞把恶意的脚本代码注入到网页之中,当其他用户浏览这些网页时,就会执行其中的恶意代码,对受害者用户可能采取Cookie窃取、会话劫持、钓鱼欺骗等各种攻击。这类攻击通常包含

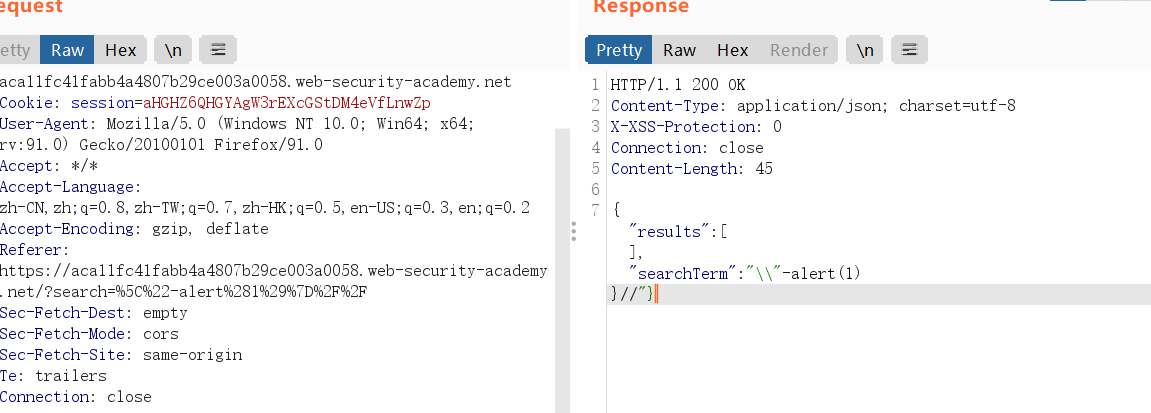

Lab: Reflected DOM XSS:反射型DOM XSS

本实验演示了一个反射 DOM 漏洞。当服务器端应用程序处理来自请求的数据并在响应中回显数据时,就会出现反射 DOM 漏洞。然后页面上的脚本以不安全的方式处理反射数据,最终将其写入危险的接收器。 为了解决这个实验,创建一个调用alert()函数的注入。 解决实验: 在 Burp Suite 中,转到代理工具并确保打开了拦截功能。回到实验室,转到目标网站并使用搜索栏搜索随机测试字符串,例如. "XS

DVWA之Reflected Cross Site Scripting (XSS)(小白适宜)

DVWA之Reflected Cross Site Scripting (XSS) 嵌入网页 中间为所嵌入的网页,可调整宽高与边框(frameborder),全设为0即可消除边框 1.LOW级别 1.PHP代码分析 我们可以通过 View Source获得代码如下 <?php// Is there any input?if( array_key_exists( "name", $_GE