本文主要是介绍2023 RealWorldCTF “Ferris proxy”逆向题分析(不算wp),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

这题第二天才开始做,结果到比赛后4个小时才做出来,真是老了,不过也算有收获,对rust的程序更熟悉了~

client编译后的代码有41M,WTF

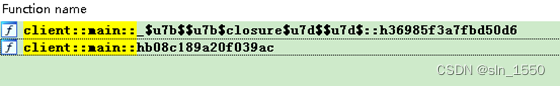

主函数入口

根据main函数找到两个入口

第二个函数很明显是主入口,不过rust的主函数没有什么逻辑,跳过直接看上面一个

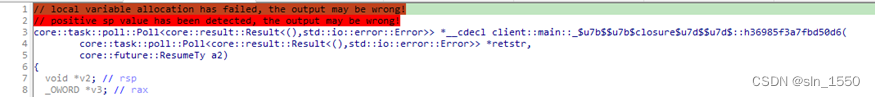

这里显示是一个轮询的任务

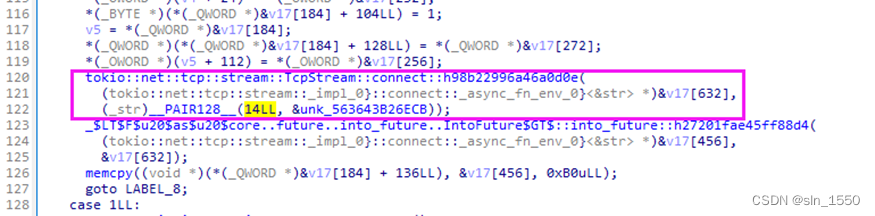

往下翻可以看到connect的函数

其参数明显有意义(127.0.0.1:8888),表示需要连接的端口:

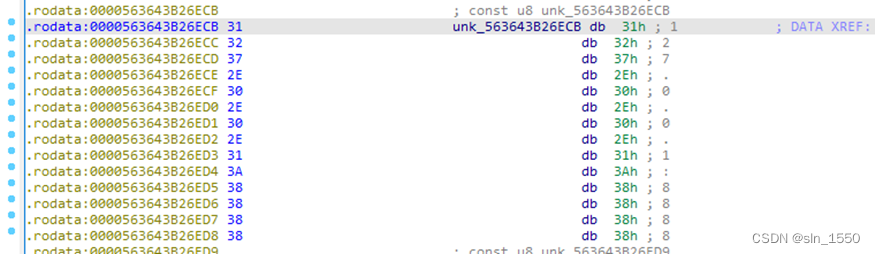

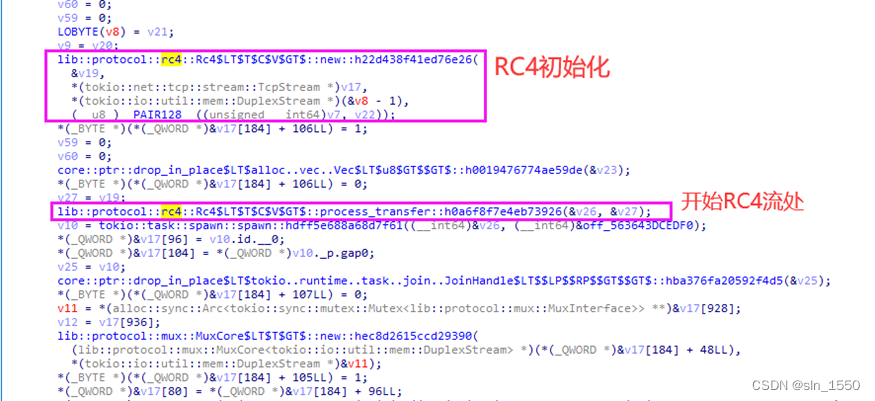

继续往下翻,可以找到RC4的加密,加密的密钥可以动态调试得到:

继续往下翻,可以找到RC4的加密,加密的密钥可以动态调试得到:

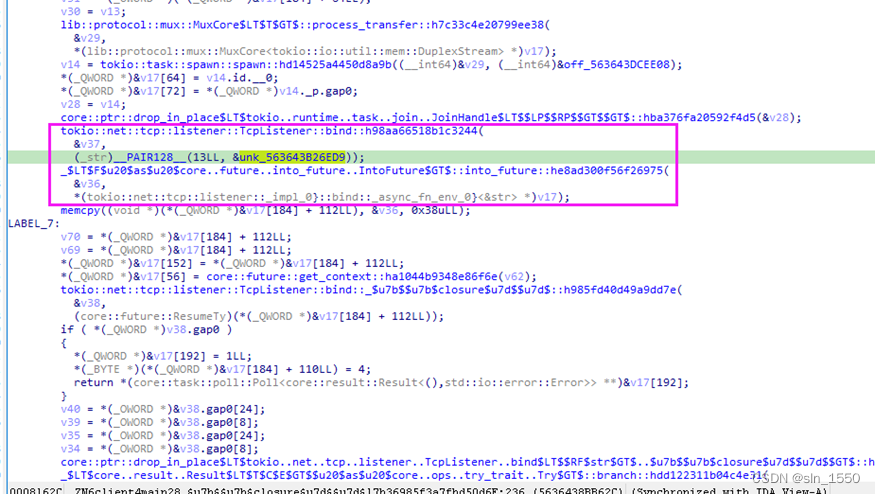

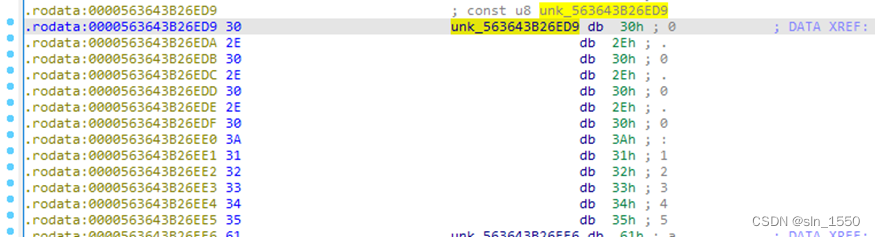

在继续往下翻,可以看到还开启了监听端口(0.0.0.0:12345)

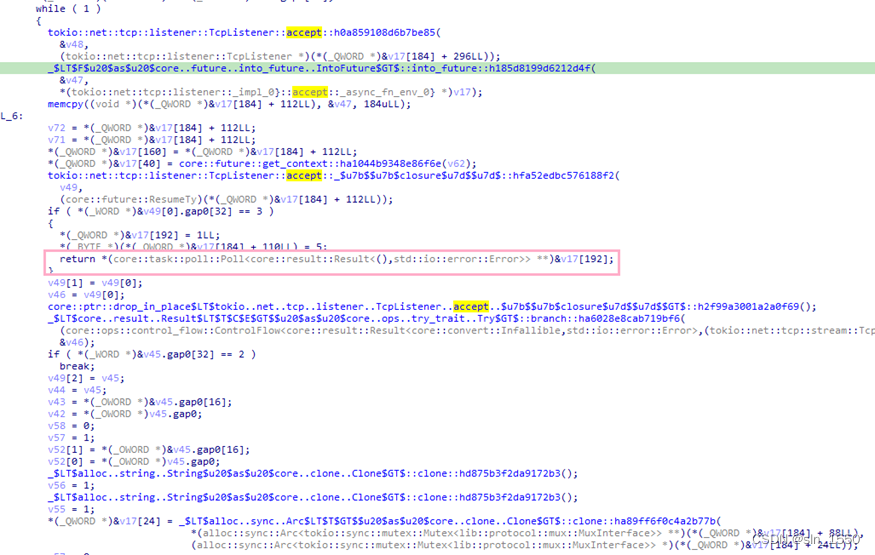

继续往下看,可以看到有accept函数和while循环,我猜测应该是接受12345端口的连接,然后接受请求并处理的过程

但是调试的时候发现12345端口有连接到中间这里就返回了,后面也不知道运行到哪里,只好再从外面找。

总结一下,这部分的逻辑就是客户端连接127.0.0.1:8888端口,同时开启RC4的流加密,此链路进行加密,然后开启监听12345端口,等待连接进行后续处理。

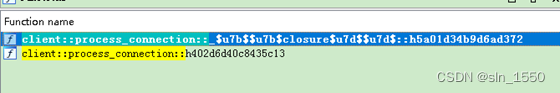

然后查找process_connection函数,找到两个

同理,选择第一个进行查看,这里设置断点可以发现会在上述的流程后命中

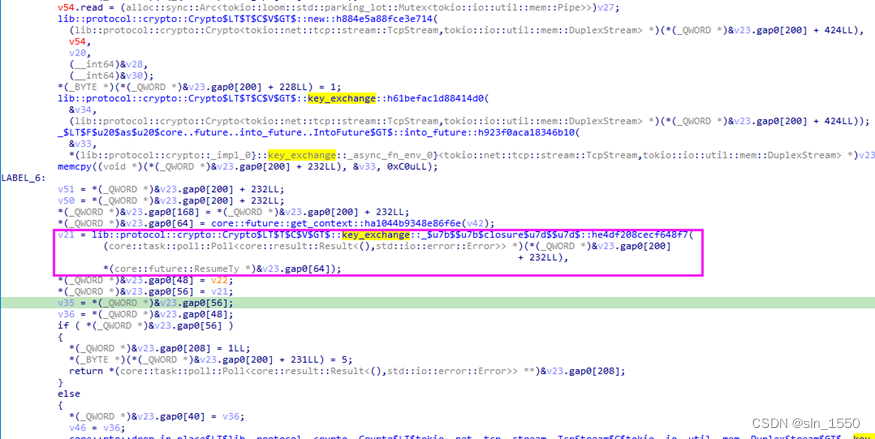

翻到下面可以看到有crypto的new函数,表示开启了新的加密算法,然后就是很重要的key_exchange函数

密钥交换

这个lib::protocol::crypto::Crypto$LT$T$C$V$GT$::key_exchange::_$u7b$$u7b$closure$u7d$$u7d$::he4df208cecf648f7函数就是检查密钥交换是否成功的函数,进去看看

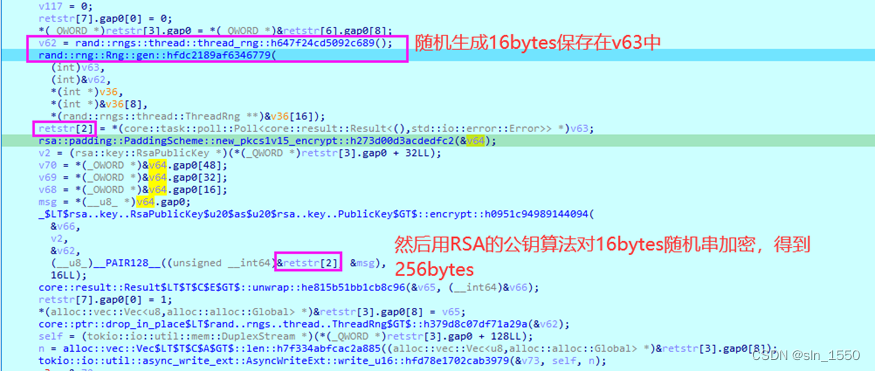

首先是用如下的随机函数产生16bytes的随机串,这里的随机串被赋值到retstr[2]中

use rand::{thread_rng, Rng};let mut rng = thread_rng();

let x: u128 = rng.gen();

println!("{}", x);

然后再用PublicKey的RSA算法加密得到256bytes的随机串发送给server

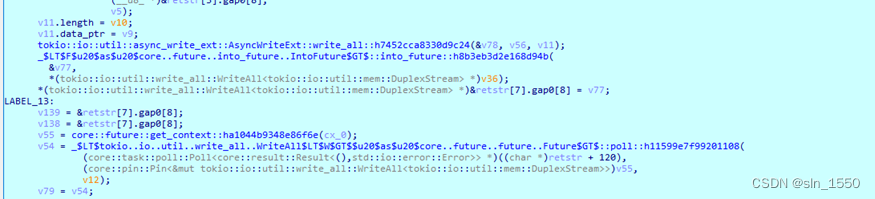

这里是发送部分

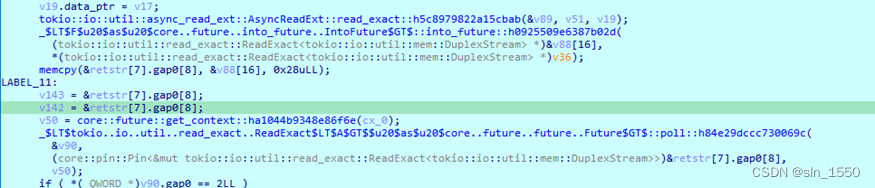

同时还需要读取server下发的16字节随机串通过公钥加密后的256字节

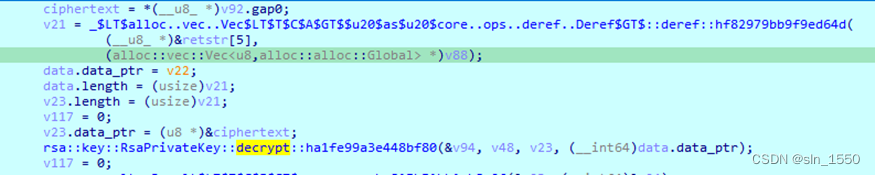

然后就是采用client的私钥对server发来的256字节进行解密

解密后得到16bytes数据放到data中

这里a赋值为前面client生成的16bytes随机串,然后和解密后的server随机串执行16字节的异或

a=CLIENT_RANDOM_KEYS

b=SERVER_RANDOM_KEYS

let key:String = zip(a,b).map(|x,y| (x ^ y) as char).collect();

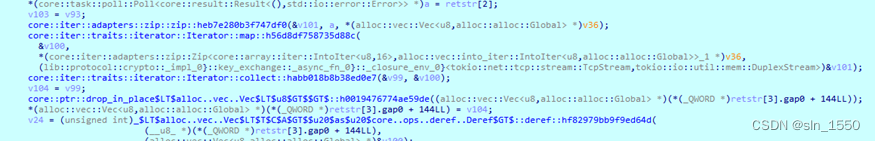

值得注意的是,这里的异或逻辑在core::iter::traits::iterator::Iterator::collect::habb018b8b38ed0e7函数中,经过11层函数的调用,最终调用了lib::protocol::crypto::Crypto$LT$T$C$V$GT$::key_exchange::_$u7b$$u7b$closure$u7d$$u7d$::_$u7b$$u7b$closure$u7d$$u7d$::h5b42a29de422c367函数

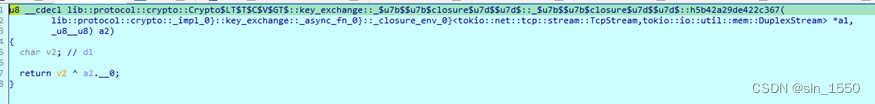

可以发现,这个函数名比之前所在的key_exchange函数只多了一个_{{closure}}在函数名最后的16位随机串前

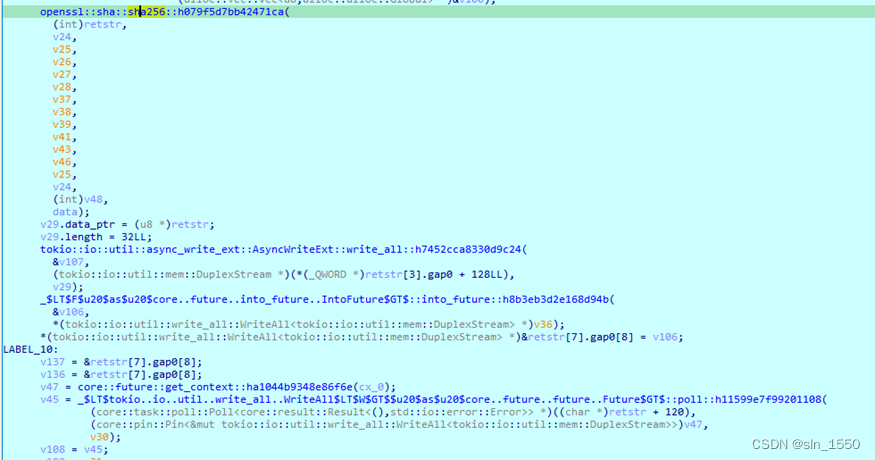

再往后就是对这16bytes进行sha256计算,并发送给对端校验

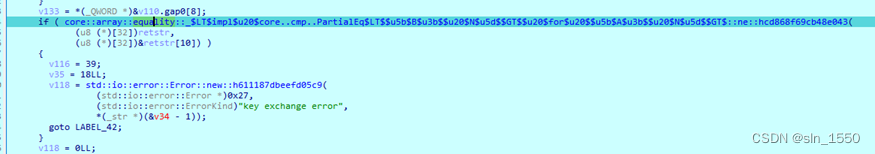

同时接收hash值,和刚刚sha256的结果进行比较,如果正确则函数返回1,否则返回0

至此,密钥交换的过程就已经结束了,下面我们再继续分析后续的处理。

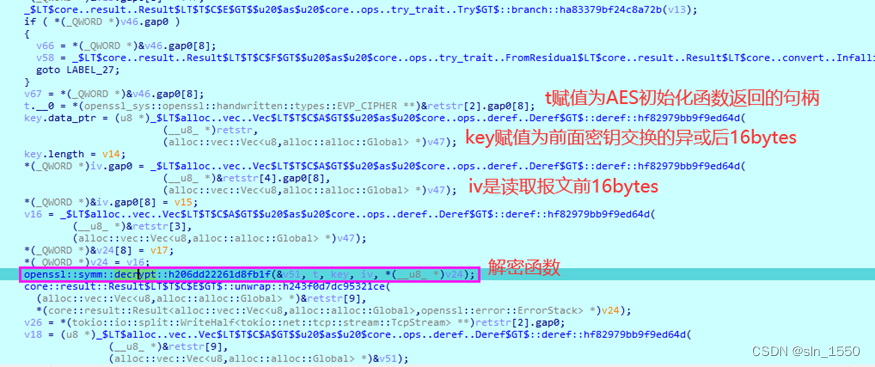

会话加密部分

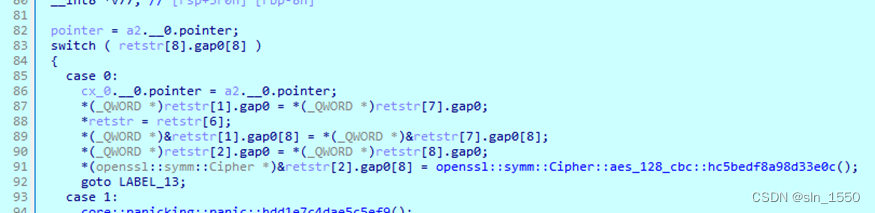

再回到之前的process_connection函数,密钥交换校验成功后就退出了,需要再次找到后续的线程函数

多次调试找到lib::protocol::crypto::Crypto$LT$T$C$V$GT$::process_data_dec_in函数

这里明显采用了AES_128_CBC加密

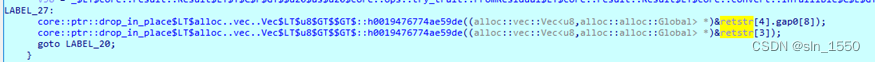

这里从报文中读取了内容放入了retstr[4].gap0[8]和retstr[3]

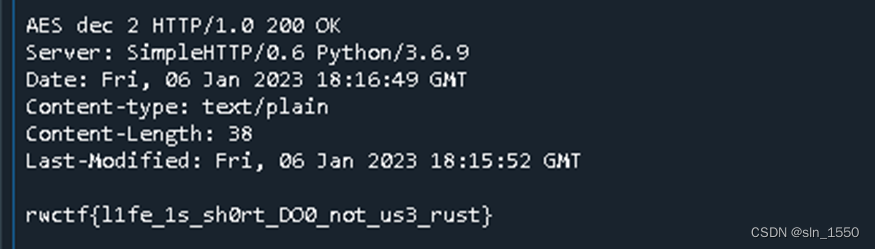

到这里程序的加密部分就已经分析结束了,可以解题了,最终写脚本跑出来flag:

看到没,出题人都觉得:人生苦短,别用Rust~

这篇关于2023 RealWorldCTF “Ferris proxy”逆向题分析(不算wp)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!