wp专题

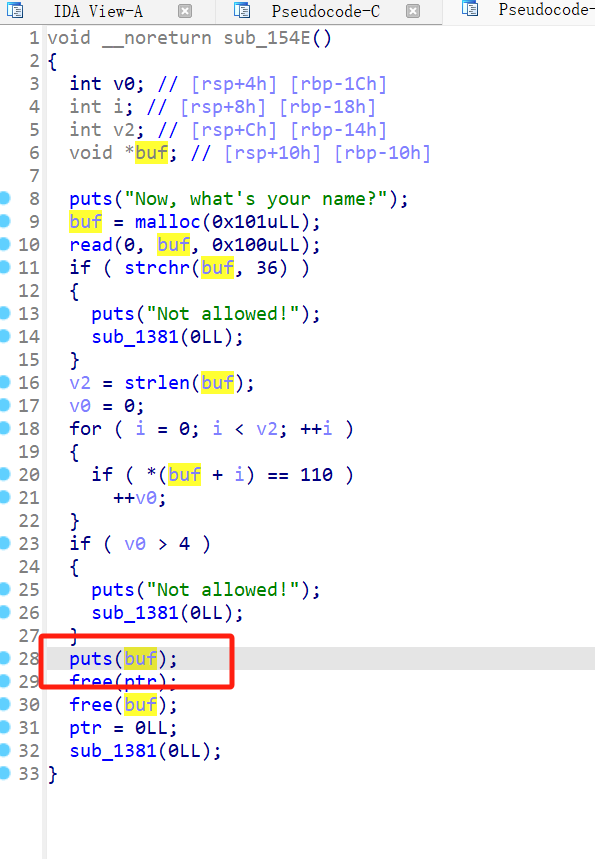

BUUCTF PWN wp--bjdctf_2020_babystack

第一步 checksec一下,该题是64位的,该题目大概率是一道栈溢出(因为题目里面提到了stack) 分析一下这个二进制保护机制: Arch: amd64-64-little 这表示二进制文件是为64位AMD处理器设计的,使用的是小端序(little-endian)格式。RELRO: Partial RELRO RELRO(Relocation Read-Only)是一种安全特性,旨

WordPress 后台缓存插件:WP Admin Cache提高缓存页面

使用WordPress建站会安装一些静态缓存插件,比如:WP Rocket、Cache Enabler、Comet Cache、W3 Total Cache、WP Super Cache、WP Fastest Cache、Hyper Cache等等,这些都用于缓存前端。 今天介绍一款专门用于缓存后台的插件:WP Admin Cache。 启用后,提速效果还是很明显,比如后台所有文章页面秒开

玄机——第九章-Where-1S-tHe-Hacker wp

文章目录 一、前言二、概览三、参考文章四、步骤(解析)准备步骤#1.0步骤#1通过本地 PC RDP到服务器并且找到黑客ID 为多少,将黑客ID 作为 FLAG 提交; 步骤#2通过本地 PC RDP到服务器并且找到黑客在什么时间修改了网站主页,将黑客修改了网站主页的时间 作为 FLAG 提交(y-m-d-4:22:33); 步骤#3通过本地 PC RDP到服务器并且找到黑客第一个websh

wp-autopost-pro 3.7.8最新完美版

插件简介: 插件是wp-autopost-pro 3.7.8最新版本。 采集插件适用对象 1、刚建的wordpress站点内容比较少,希望尽快有比较丰富的内容; 2、热点内容自动采集并自动发布; 3、定时采集,手动采集发布或保存到草稿; 4、css样式规则,能更精确的采集需要的内容。 5、伪原创与翻译、代理IP进行采集、保存Cookie记录; 6、可采集内容到自定义栏目 代码下载

玄机——第九章-Where-1S-tHe-Hacker-part2 wp

文章目录 一、前言二、概览三、参考文章四、步骤准备步骤#1.0步骤#11.最早的WebShell落地时间是(时间格式统一为:2022/12/12/2:22:22); 步骤#22.黑客最早的WebShell密码是多少,将WebShell密码作为Flag值提交; 步骤#33.CobaltStrike木马被添加进计划任务的时间是 步骤#44.黑客启用并添加进管理员组的用户与时间是 答案格式:Use

攻防世界-web题型-7星难度汇总-个人wp

Web_php_wrong_nginx_config 这个题目nginx配置错误 随便输入显示网站还没建设好。。。 先信息收集一下 换了个无敌好看的终端 没想到7星了还玩这些。。。 看了admin的页面需要先登录 现在的问题是如果读取到这个文件 这个hack的文件也没有东西 到此就不知道了,看wp 没想到在hack的cookie里,我看了cookie我当时看到l

攻防世界-web题型-8星难度汇总-个人wp

Triangle 2024/02/21 15:19 粗略看了一下应该是一个前端的is验证的情况 这几个函数都在secret.js里面 要js逆向废了 相当麻烦我先看一看wp 看了wp确定是js逆向还有涉及一个unicorn,看了介绍的文章是用来仿真CPU架构的,可以加快资源的加载吧好像是。 看代码if(test_pw(enc, pw) == 1){ alert('

攻防世界-web题型-2星难度汇总-个人wp

command_execution 典型的SSRF,先用命令找一下flag在哪里 xff_referer 修改一下xff和refere就可以了 php_rce 经典的thinkphp框架,闭着眼睛拿工具梭 这款工具无法直接getshell换一个 拿蚁剑直接连 Web_php_include 先分析代码 while (strstr($page,

2024年网络安全最新CTF_WP-攻防世界web题解

给大家的福利 零基础入门 对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。 同时每个成长路线对应的板块都有配套的视频提供: 因篇幅有限,仅展示部分资料 网络安全面试题 绿盟护网行动 还有大家最喜欢的黑客技术 网络安全源码合集+工具包 所有资料共282G,朋友们如果有

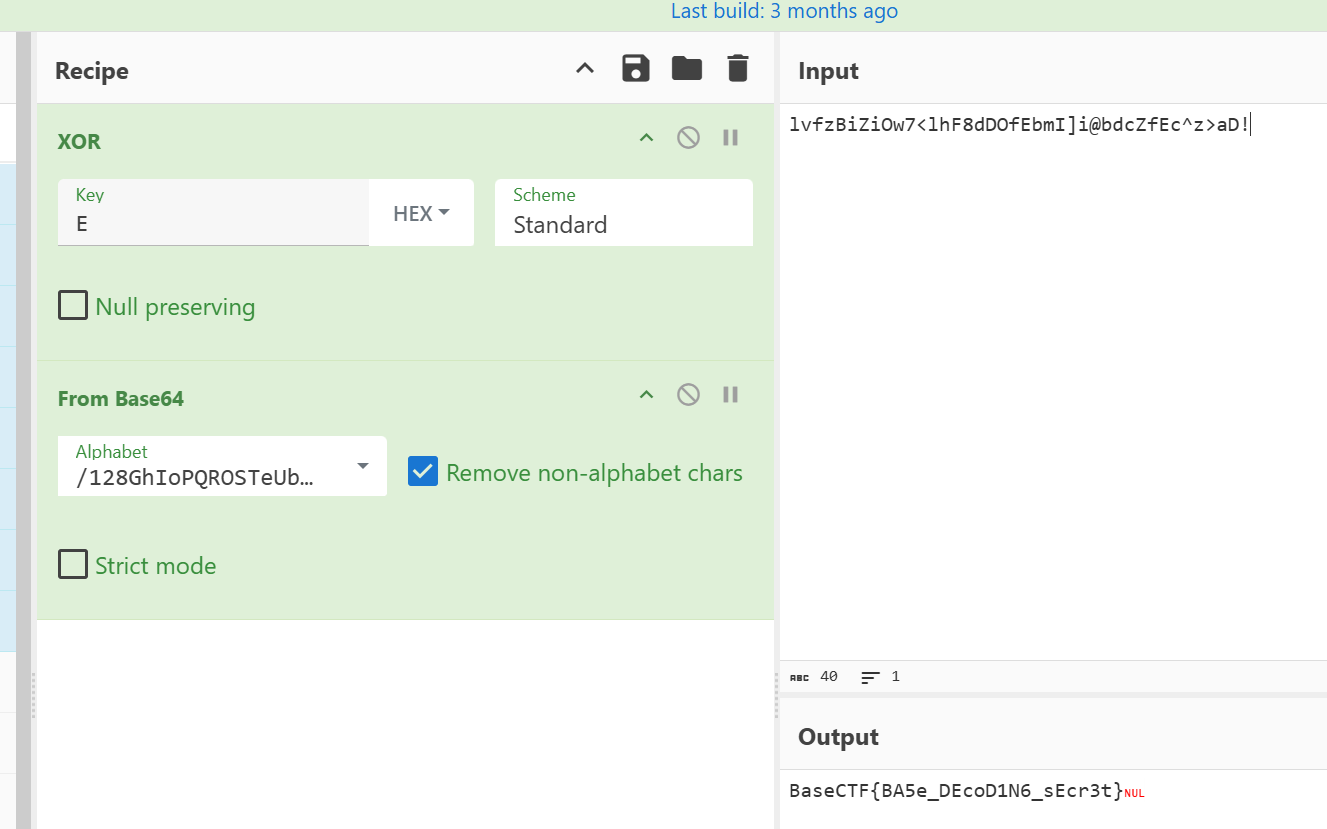

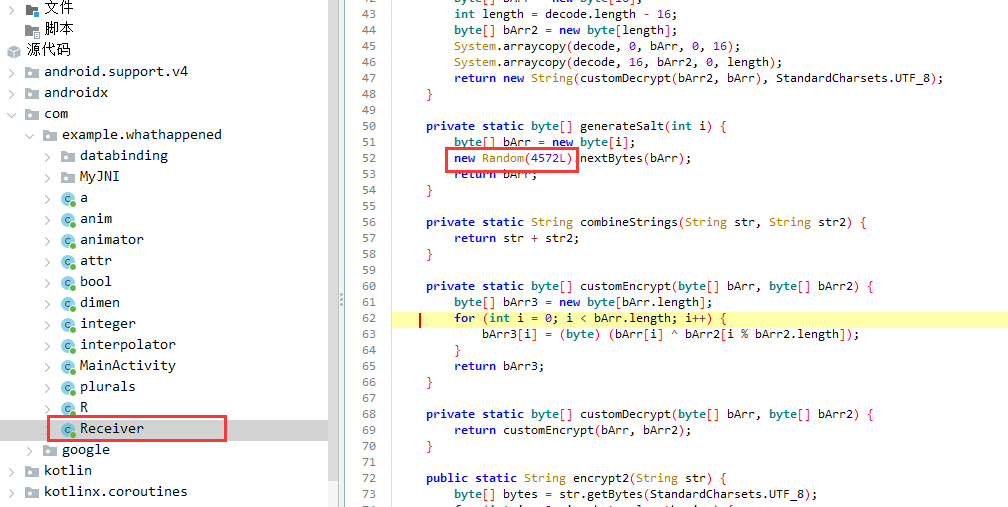

BaseCTF2024 WP (主要为Rev)

Rev Rev视频解析:[Rev0:从零开始的逆向生活]BaseCTF2024 Week1 Rev 讲解_哔哩哔哩_bilibili [Week1] You are good at IDA [Week1] UPX mini 脱UPX标准壳,解base64 [Week1] Ez Xor 简单的反向异或,数据动调取一下 #base_xorenc

ISCC-2024--WP

Web部分 还没想好名字的塔防游戏 打开题目,有提示是 进入页面,查看源代码,发现还有三条提示 然后看到主页面中有游戏名字,跟题目名称还没有想好名字的塔防游戏相冲突,因此我们可以判断其为一条信息 之后根据题目提示xxx为18位,我们去找这几条信息的特征,发现每句话的大写字母刚好可以组成十八位。 MDWTSGTMMSMSORSSWD 加上ISCC{}几位正确答案

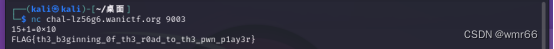

2024 WaniCTF repwn 部分wp

lambda 文本编辑器打开附件 稍微格式化一下 结合gpt理解题目意思。 脚本 home 附件拖入ida 简单的检查环境和反调试,进构造flag的函数 简单的ollvm,用d810嗦一下 下断点调试,通过修改eip跳过反调试。查看dest内容,需要稍微向下翻一下,程序故意把flag藏在后面 gates

【华东南AWDP】第十七届全国大学生信息安全竞赛 CISCN 2024 创新实践能力赛区域赛 部分题解WP

前言:这次区域赛AWDP安恒作为支持,赛制风格遵循安恒,一小时check一次。室温35°在室内坐了8小时,午饭是藿香正气水拌冰水。这场总体下来中规中矩吧。 WEB-welcome-BREAK Ctrl+U拿到flag WEB-submit-BREAK 文件上传,简单绕过 绕过就两个,一个MIMA头,一个等号换php(短标签) WEB-submit-FIX 修两个点,一个是

玄机——第五章 Windows 实战-evtx 文件分析 wp

文章目录 一、前言二、概览简化 三、参考文章四、步骤(解析)步骤#11.将黑客成功登录系统所使用的IP地址作为Flag值提交;拓展1.1 步骤#22.黑客成功登录系统后修改了登录用户的用户名,将修改后的用户名作为Flag值提交;拓展1.2拓展1.3 步骤#33.黑客成功登录系统后成功访问了一个关键位置的文件,将该文件名称(文件名称不包含后缀)作为Flag值提交;拓展1.4拓展1.5 步

玄机——第六章 流量特征分析-waf 上的截获的黑客攻击流量 wp

文章目录 一、前言二、概览简介 三、参考文章四、步骤(解析)步骤#1.1黑客成功登录系统的密码 flag{xxxxxxxxxxxxxxx} 步骤#1.2黑客发现的关键字符串 flag{xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx} 步骤#1.3黑客找到的数据库密码 flag{xxxxxxxxxxxxxxxx} 一、前言 题目链接:第六章 流量特征分析-

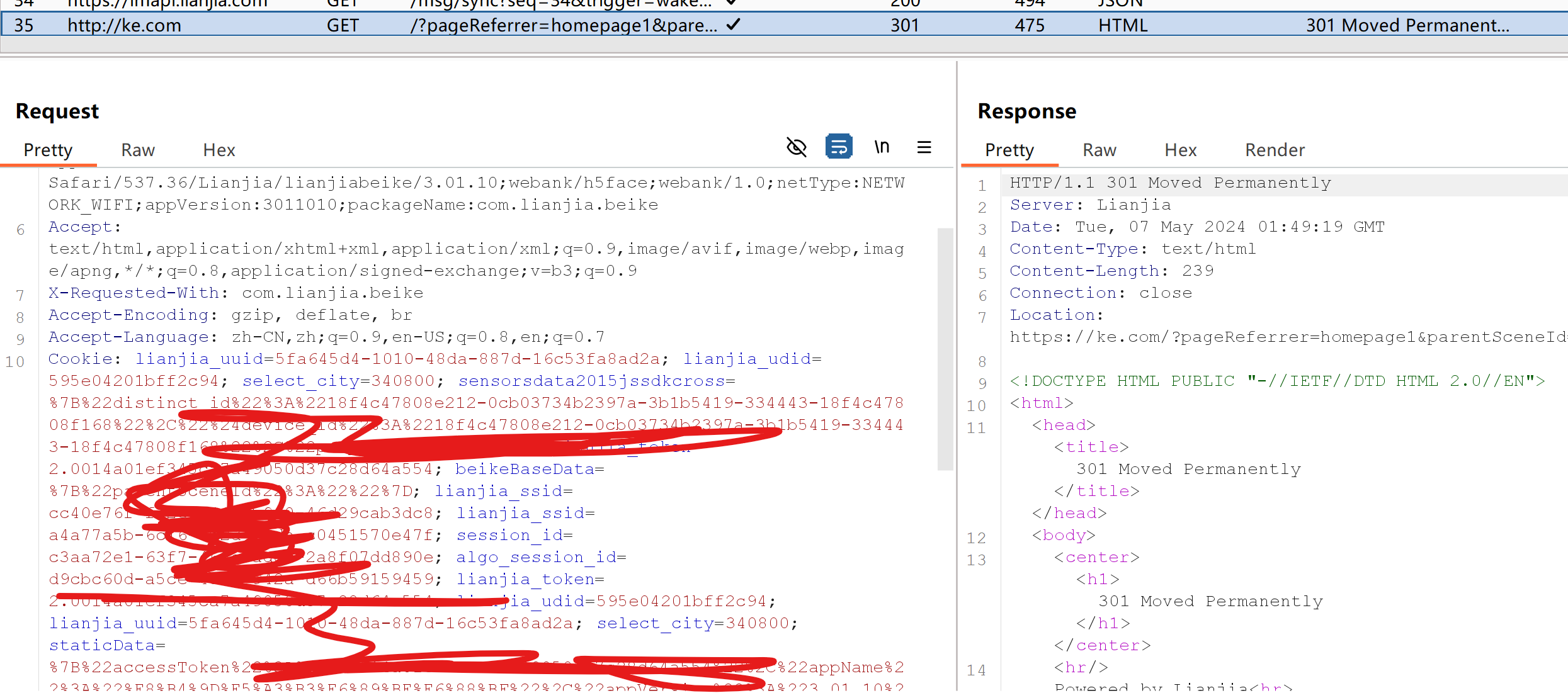

贝壳APP渗透测试WP

前期配置 环境说明 使用PIXEL 4手机,为Android 12系统 APP名为贝壳找房,包名com.lianjia.beike,版本号3.01.10,截至2024/05/07为最新版,小米应用市场下载 绕过反Frida机制 可以参考往期推送,《绕过最新版bilibili APP反Frida机制》,见文章末尾。Bypass.js脚本可以通用,应该都是用的某个安卓安全产品 抓包 抓包

实测 WordPress 最佳优化方案:WP Super Cache+Memcached+CDN

说起 WordPress 优化加速来可以说是个经久不衰的话题了,包括明月自己都撰写发表了不少相关的文章。基本上到现在为止明月的 WordPress 优化方案已经固定成型了,那就是 WP Super Cache+Memcached+CDN 的方案,因为这个方案可以做到免费、稳定、安全、部署简单高效,特别适合草根博客站长们选择,当然也推荐中小企业网站使用的。 首先声明,本文并不是 Wor

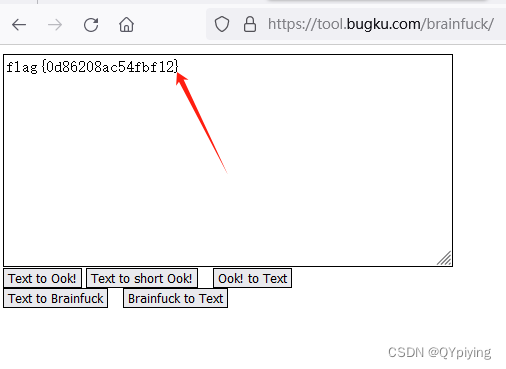

bugku题目(带WP)

CTF题型,带WP。根据给出的题目,找到flag。 1、眼见非实 下载实验文件是一个file .zip 解压这个file.zip压缩包,得到眼见为实.docx文件 双击打开这个文件,不能读取。 修改眼见为实.docx的后缀为眼见为实.zip,再进行解压。 进入word文件夹,看到docment.xml 使用记事本或者notepad++打开docment.x

CISCN2024 初赛 wp 部分复现(Re)

Misc 1. 火锅链观光打卡 答题即可 Re 1. asm_re 感谢智谱清言,可以读出大致加密算法 这是输入 这是加密部分 这里判断 找到疑似密文的部分,手动改一下端序 #asm_wpdef dec(char):return (((char - 0x1E) ^ 0x4D) - 0x14) // 0x50 #return (ord(char) * 0

第二届黄河流域团队赛个人wp

个人wp web 两个题都几乎是网上的原题,不想多说了,放个链接,重点记录一下自己第一次遇到的misc 冰蝎流量分析 web1 https://blog.csdn.net/qq_51768842/article/details/125153850 web2 https://blog.csdn.net/m0_73512445/article/details/135266070 web2后面

玄机——第一章 应急响应-webshell查杀 wp(手把手保姆级教学)

文章目录 一、前言二、常规后门查杀1、手动排查webshell2、工具排查webshell 三、概览简介 四、参考文章五、步骤(解析)准备工作#1.0步骤#1.1黑客webshell里面的flag flag{xxxxx-xxxx-xxxx-xxxx-xxxx} 步骤#1.2黑客使用的什么工具的shell github地址的md5 flag{md5} 步骤#1.3黑客隐藏shell的完整路径的

【WP】猿人学_17_天杀的Http2.0

https://match.yuanrenxue.cn/match/17 抓包分析 居然对Fiddler有检测,不允许使用 那就使用浏览器抓包,好像没发现什么加密参数,然后重放也可以成功,时间长了也无需刷新页面,尝试Python复现。 Python复现 import requestsheaders = {"authority": "match.yuanrenxue.cn","

【WP】猿人学_13_入门级cookie

https://match.yuanrenxue.cn/match/13 抓包分析 抓包分析发现加密参数是cookie中有一个yuanrenxue_cookie 当cookie过期的时候,就会重新给match/13发包,这个包返回一段js代码,应该是生成cookie的 <script>document.cookie=('y')+('u')+('a')+('n')+('r')+(

【WP】猿人学13_入门级cookie

https://match.yuanrenxue.cn/match/13 抓包分析 抓包分析发现加密参数是cookie中有一个yuanrenxue_cookie 当cookie过期的时候,就会重新给match/13发包,这个包返回一段js代码,应该是生成cookie的 <script>document.cookie=('y')+('u')+('a')+('n')+('r')+(

Simple_SSTI_2 wp

payload {{"".__class__.__bases__[0].__subclasses__()[127].__init__.__globals__['popen']('cat flag').read()}}

【WP|8】深入解析WordPress钩子函数

钩子函数(Hook)是WordPress插件和主题开发中最重要的概念之一。钩子函数允许开发者在特定的时刻或事件发生时插入自定义代码,以改变WordPress的默认行为或者添加新功能。钩子分为两种主要类型:动作(Actions)和过滤器(Filters)。 一、动作(Actions) 动作钩子允许开发者在特定的事件发生时执行自定义代码。动作钩子不返回任何值,它们只是执行代码块。以下是动作钩