本文主要是介绍最新rpc逆向某招聘网站zp_stoken分析,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

前言

声明:本文章的分析内容, 仅用于经验技术交流分享,不可用于任何商业用途和非法用途,否则后果自负,如有侵权,请联系作者立即删除,因为滥用技术产生的风险与本人无关。转载请注明出处。

参考文档

- 黑脸大佬的资源:https://github.com/jxhczhl/JsRpc#jsrpc-hliang

分析正文

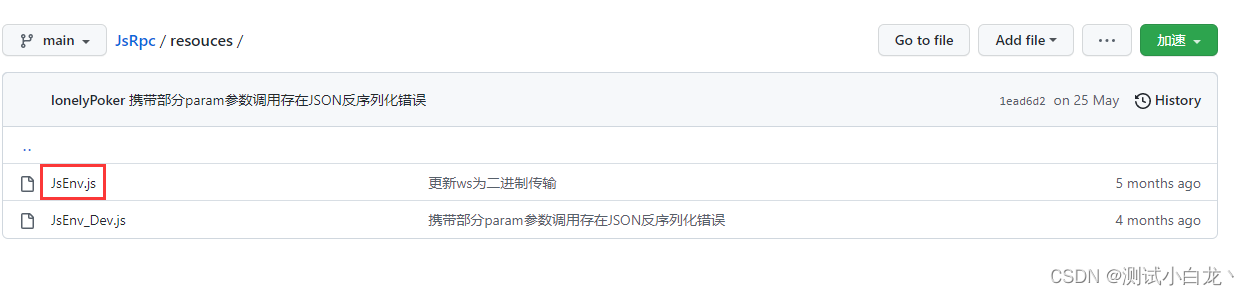

1、下载黑脸大佬编译好的文件

下载地址:https://github.com/jxhczhl/JsRpc/releases

2、下载js注入文件

3、打开目标网站,分析得 zp_stoken是动态的,在本地用python脚本请求测试,在携带zp_stoken请求时可以成功返回数据,当不携带时返回如下,判定是通过请求头的cookie加密,查找zp_stoken加密代码,全局搜索zp_stoken

3、打开目标网站,分析得 zp_stoken是动态的,在本地用python脚本请求测试,在携带zp_stoken请求时可以成功返回数据,当不携带时返回如下,判定是通过请求头的cookie加密,查找zp_stoken加密代码,全局搜索zp_stoken

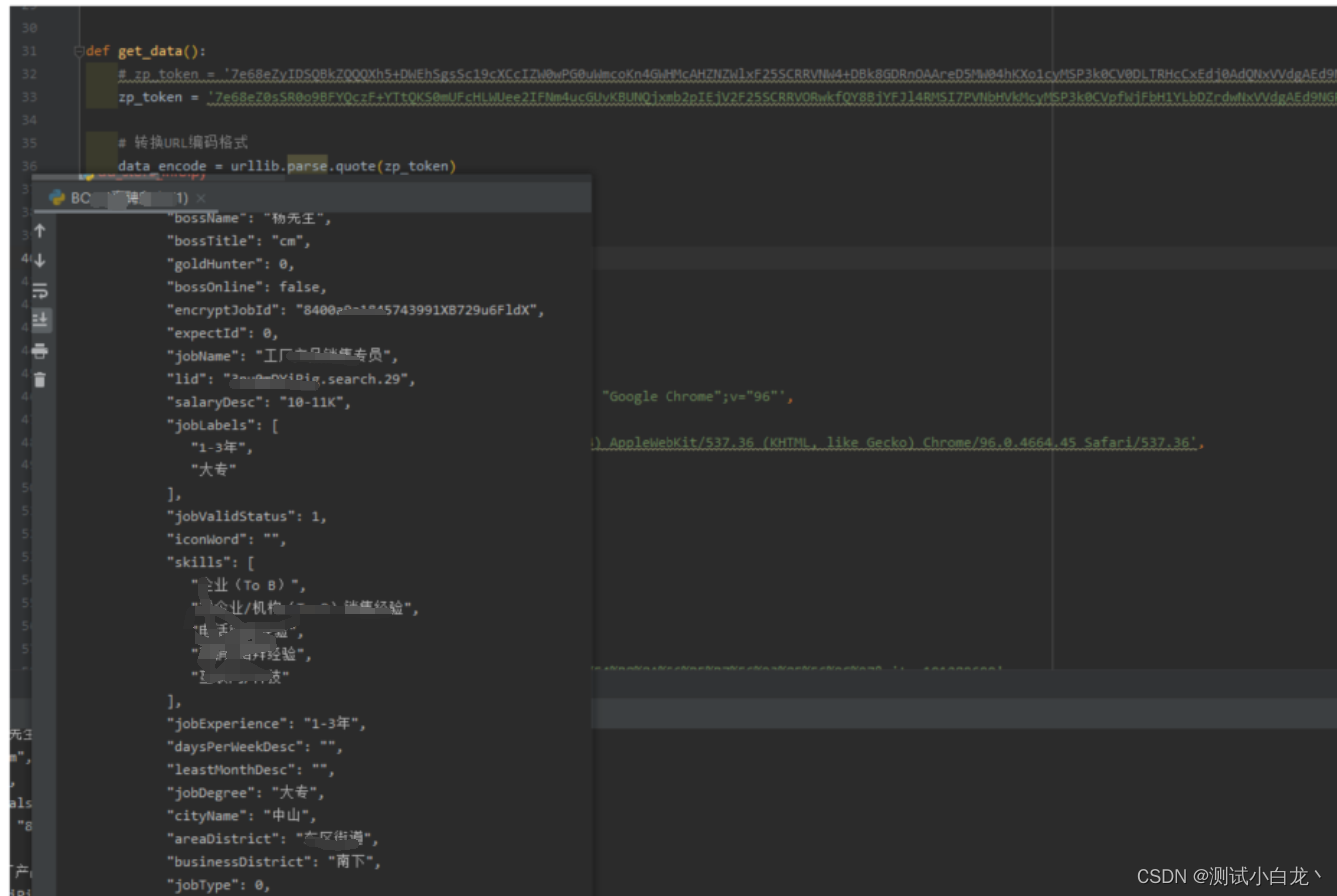

4、找到代码,打上断点,刷新页面调试

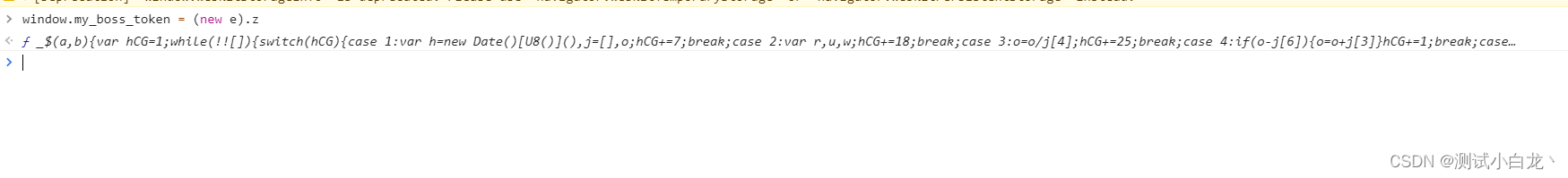

5、控制台输出,分析得出生成方法是(new e).z(t, parseInt(n))

60 * (480 + (new Date).getTimezoneOffset()) * 1e3 结果为0可忽略6、继续查找t与n的来源,分析得出,boss是通过请求接口后,会在响应头返回回调参数

7、 调试进入到生成token方法的断点处,因为这里的方法(new e).z()是临时的,放开断点后就没了,我们把这个方法赋值到window.my_token,然后放开断点之后,测试一下这个方法,发现是没问题的

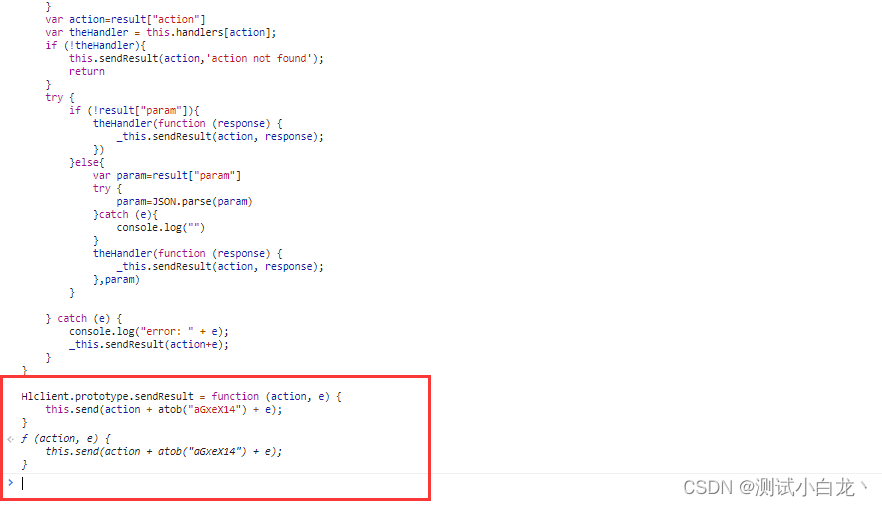

8、打开编译好的文件,开启服务后,注入js,构建通信环境

9、 连接通信

// 注入环境后连接通信

var demo = new Hlclient("ws://127.0.0.1:12080/ws?group={}&name={}" //注入ws的例子 group和name都可以随便起名(必填) 10、 注册一个方法用来程序调用

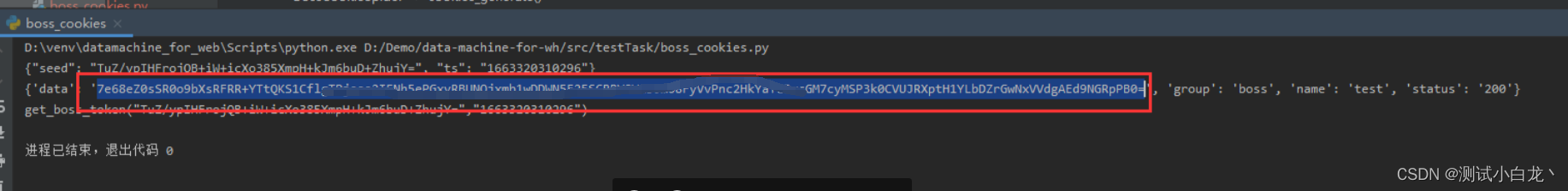

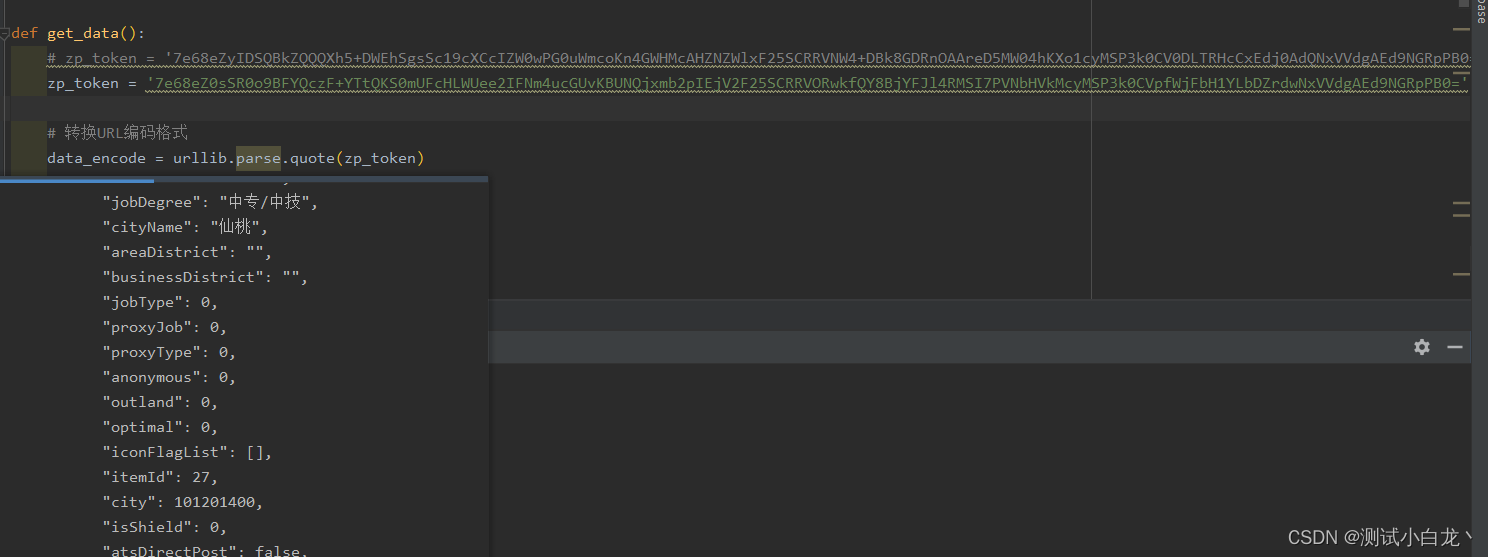

demo.regAction("get_token",function(resolve,param){ var token = my_token(param["seed"],param["ts"]) resolve(token); })11、 通过Python调用服务端获取最新token

12、验证是否可用,访问不再异常,芜湖~

TIP:

本文内容仅技术分析与心得交流,

下一篇文章分享【q某查查】js逆向,敬请期待

商务联系:NTc3ODEyMDU2 (base64解码)

如果本文章对您有帮助,请关注点赞收藏哦~

这篇关于最新rpc逆向某招聘网站zp_stoken分析的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!