zp专题

最新rpc逆向某招聘网站zp_stoken分析

前言 声明:本文章的分析内容, 仅用于经验技术交流分享,不可用于任何商业用途和非法用途,否则后果自负,如有侵权,请联系作者立即删除,因为滥用技术产生的风险与本人无关。转载请注明出处。 参考文档 黑脸大佬的资源:https://github.com/jxhczhl/JsRpc#jsrpc-hliang 分析正文 1、下载黑脸大佬编译好的文件 下载地址:https://github

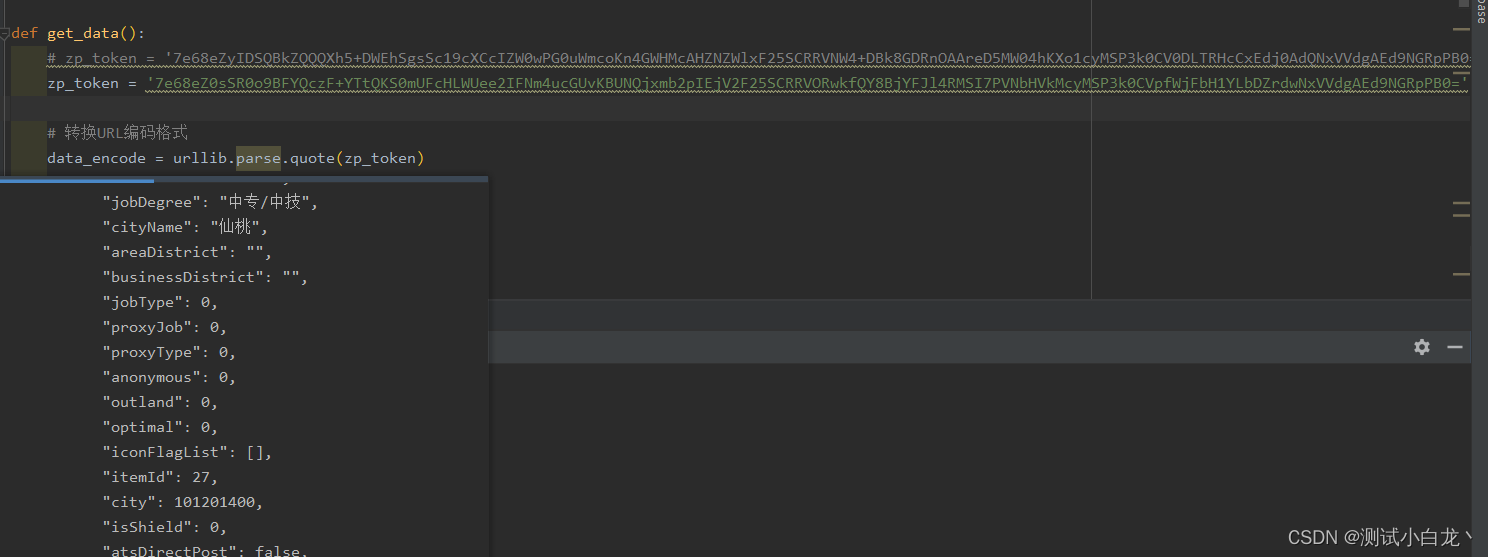

關於新版boss的zp_token

#此文章只供技術交流,请勿用于其他用途,转载请注明来源 目标页面为:https://www.zhipin.com/c101280600-p100101/ 抓包可见: 可见有明显的重定向以及js加载之后网页正常访问特征,查源代码可见 下断点清除缓存重新加载 往下跟可得入口,seed与ts在重定向url上可见,另有name为js文件名称 F11进入 往下跟可见使用了大量的流程扁平化,垃圾代码