本文主要是介绍buuoj 篱笆墙的影子 writeup,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

题目(十二):

【题型】crypto

【题目】篱笆墙的影子

【来源】(buuoj)https://buuoj.cn/challenges#%E7%AF%B1%E7%AC%86%E5%A2%99%E7%9A%84%E5%BD%B1%E5%AD%90

【思路】直接进行栅栏解密

【具体步骤】

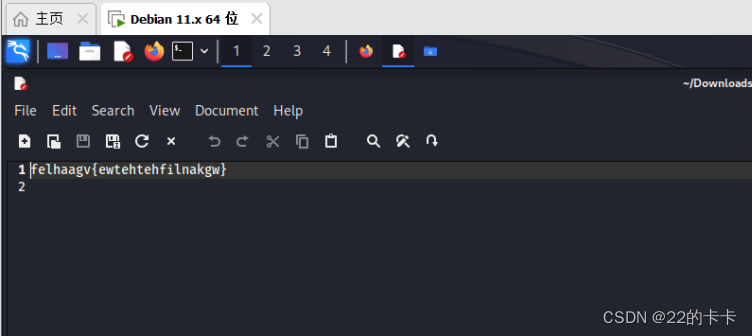

Step1:根据题目篱笆墙猜测是栅栏解密。

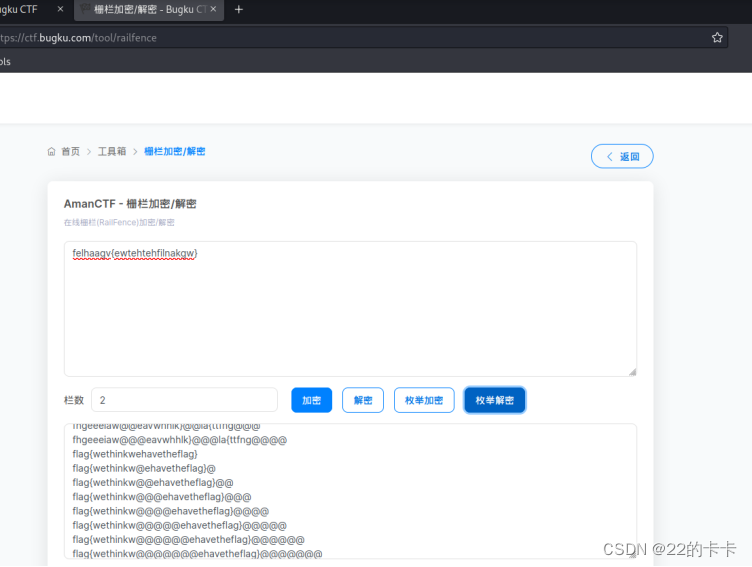

Step2:将字符串放在在线网站下进行解密,得到flag,在线网页为:

https://ctf.bugku.com/tool/railfence,点击枚举解密,然后查看不同的偏移量解码出来的密码。发现一个通顺的语句,猜测为flag。得到。

这篇关于buuoj 篱笆墙的影子 writeup的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!