本文主要是介绍【pwnable.kr】0x02-collision Writeup,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

题目描述

解法

拉取文件

scp -P2222 col@pwnable.kr:col .

scp -P2222 col@pwnable.kr:col.c .

分析源码

#include <stdio.h>

#include <string.h>// hashcode值

unsigned long hashcode = 0x21DD09EC;// 返回res,对main函数中传参进行“加密”变换操作

unsigned long check_password(const char* p){int* ip = (int*)p; // *ip把*p强转为整型,前4个字节int i;int res=0;// 20个字节总共分为5次for(i=0; i<5; i++){res += ip[i];}return res;

}int main(int argc, char* argv[]){// argc表示传参数,程序的名称本身被视为第一个参数,存储在argv[0]中// 此题需要传入一个参数if(argc<2){printf("usage : %s [passcode]\n", argv[0]);return 0;}// 传入参数长度需要等于20if(strlen(argv[1]) != 20){printf("passcode length should be 20 bytes\n");return 0;}// 传入的参数经过加密变换需要等于0x21DD09ECif(hashcode == check_password( argv[1] )){system("/bin/cat flag");return 0;}elseprintf("wrong passcode.\n");return 0;

}

阅读源码后,执行样例测试

输入2个参数 / 1个参数,程序输出如下

调试分析(可跳过)

先随意输入一个值,进一步分析

-g生成含调试信息的可执行文件

lldb调试

安装lldb

apt-get update

apt-get install lldb

# 输入abcdabcdabcdabcdabcd

lldb a.out abcdabcdabcdabcdabcd# 在check_password第一行

(lldb) b 6

# 运行,传递参数,到断点处暂停

(lldb) r

# 单步执行printf("%d\n", *ip);step in

(lldb) s

# 检查内存,即检查ip指向的内存内容

# 整型为4字节,又因为机器为小端序,低位字节在低地址,即abcd对应0x64636261(从左往右地址增大),对应整数为1684234849

(lldb) x ip

# 打印指针ip指向的内容

(lldb) p *ip

特殊值构造

逆向“加密变换算法”:check_password()分析,题目需要传入一个长度为20的字符串,经过五次累加之后等于0x21DD09EC,即可system("/bin/cat flag");

满足20个字节条件,且五次累加=0x21DD09EC,做除法

①0x21DD09EC / 5

②hex(0x21DD09EC - 0x6C5CEC8 * 4),余数为0x6c5cecc

查看靶机为小端序(LSB executable)

所以输入的低位字节在低地址,高位字节在高地址

0x6C5CEC8=>\xc8\xce\xc5\x06

0x6c5cecc=>\xcc\xce\xc5\x06

即shell构造为

./col `python -c 'print "\xc8\xce\xc5\x06" * 4 +"\xcc\xce\xc5\x06"'`

直接在靶机shell上执行payload获取flag

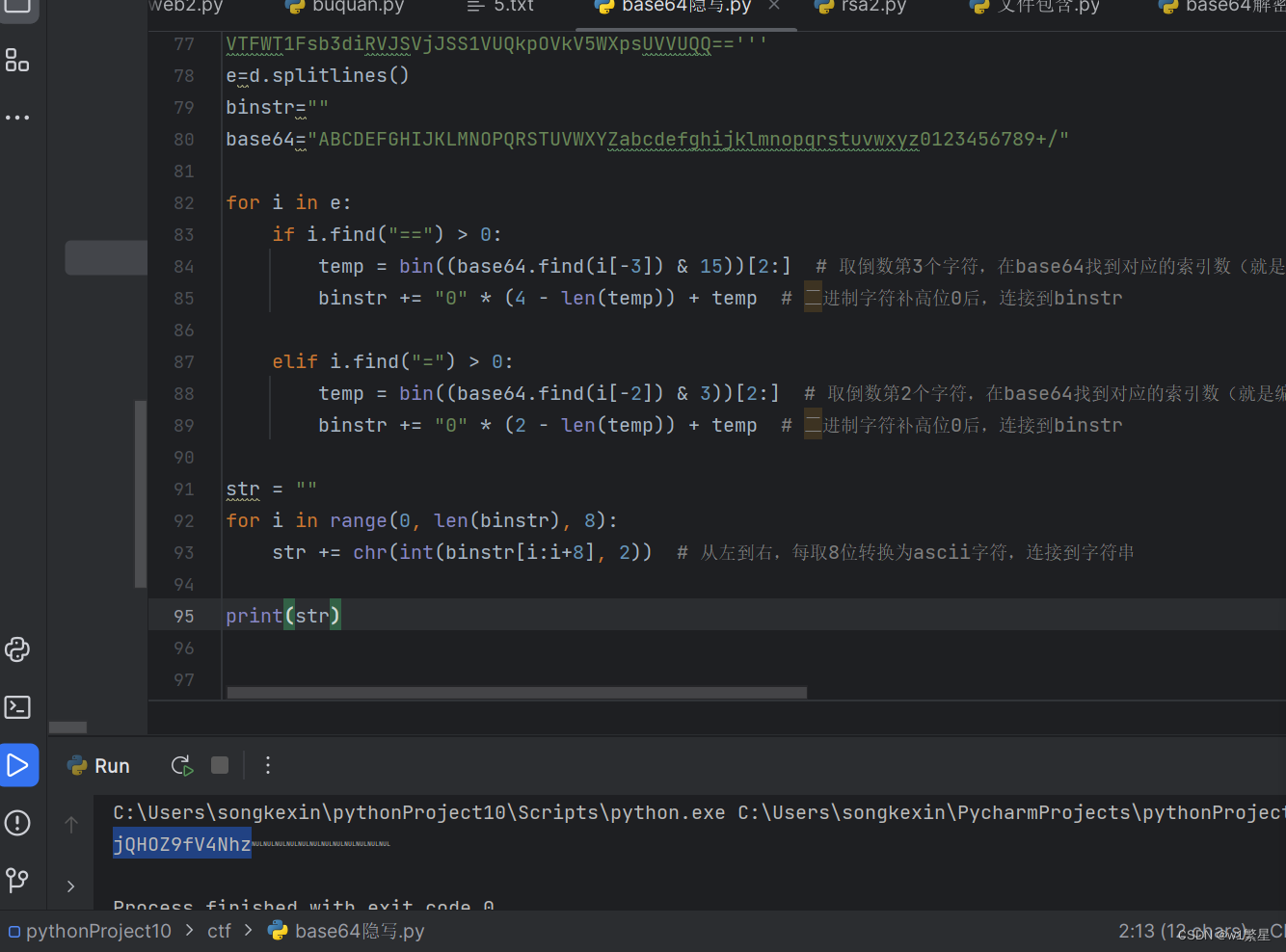

pwntools-EXP(假设靶机无python环境)

#!/bin/python

from pwn import *payload = p32(0x6c5cec8) * 4 + p32(0x6c5cecc)r = ssh('col', 'pwnable.kr', password='guest', port=2222)

p = r.process(executable='./col', argv=['col', payload])

flag = p.recv()log.success("flag:" + flag.decode())p.close()

r.close()

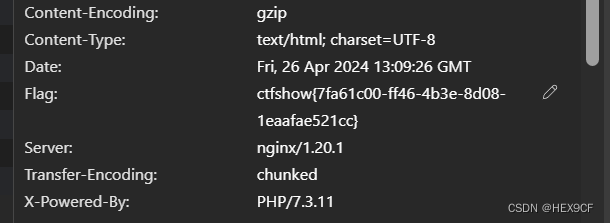

Flag

daddy! I just managed to create a hash collision :)

这篇关于【pwnable.kr】0x02-collision Writeup的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!