本文主要是介绍ISCC2024 WriteUp,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

msic Funzip

Funzip writeup解题思路

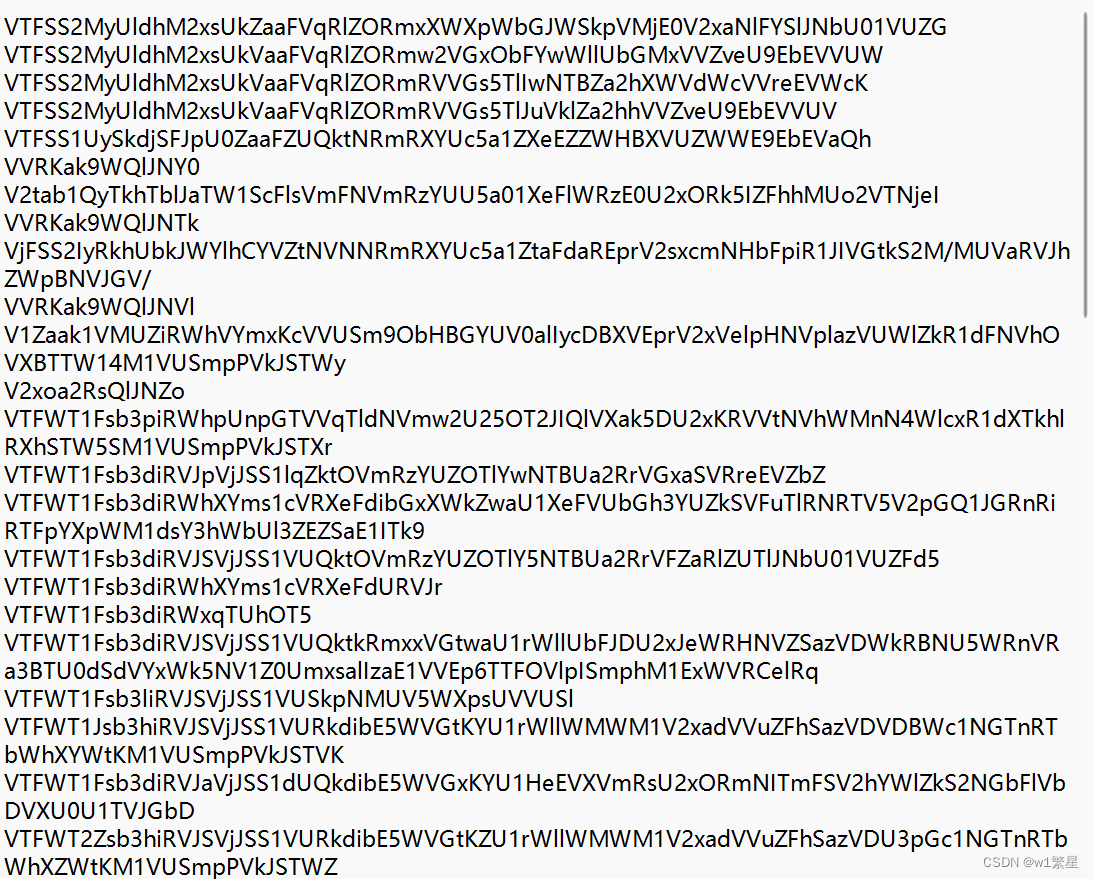

1.打开题目发现是一个base64

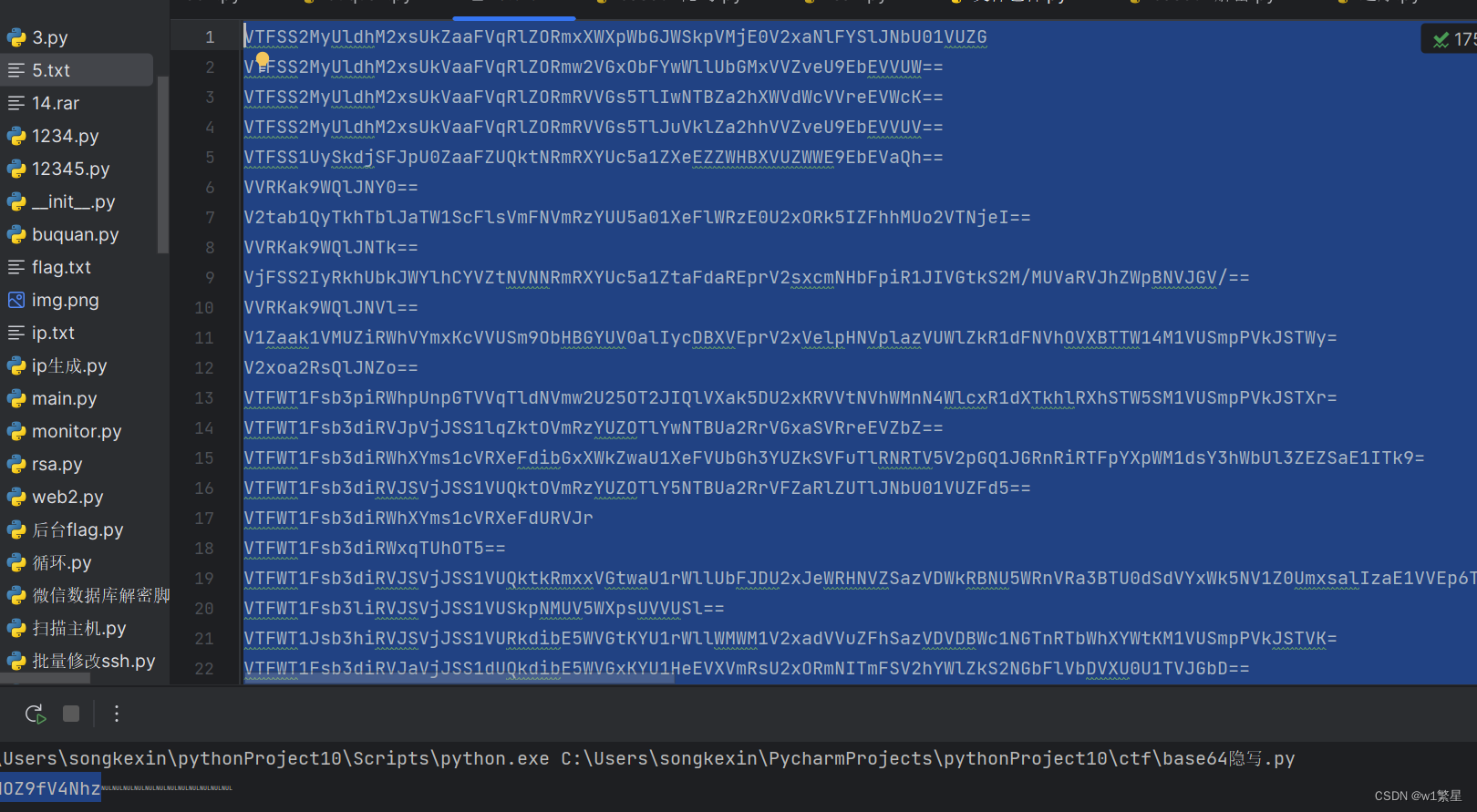

2.看了一遍后发现他不是很全于是写一个脚本进行补全

wf = open("5.txt", "w")

with open("1 (2).txt", "r") as f:

data = f.read()

data = data.splitlines()

for line in data:

missing_padding = len(line) % 4

if missing_padding != 0:

line += "=" * (4 - missing_padding)

wf.write(line + "\n")

wf = open("5.txt", "w")

with open("1 (2).txt", "r") as f:

data = f.read()

data = data.splitlines()

for line in data:

missing_padding = len(line) % 4

if missing_padding != 0:

line += "=" * (4 - missing_padding)

wf.write(line + "\n")

3.补全后的base64

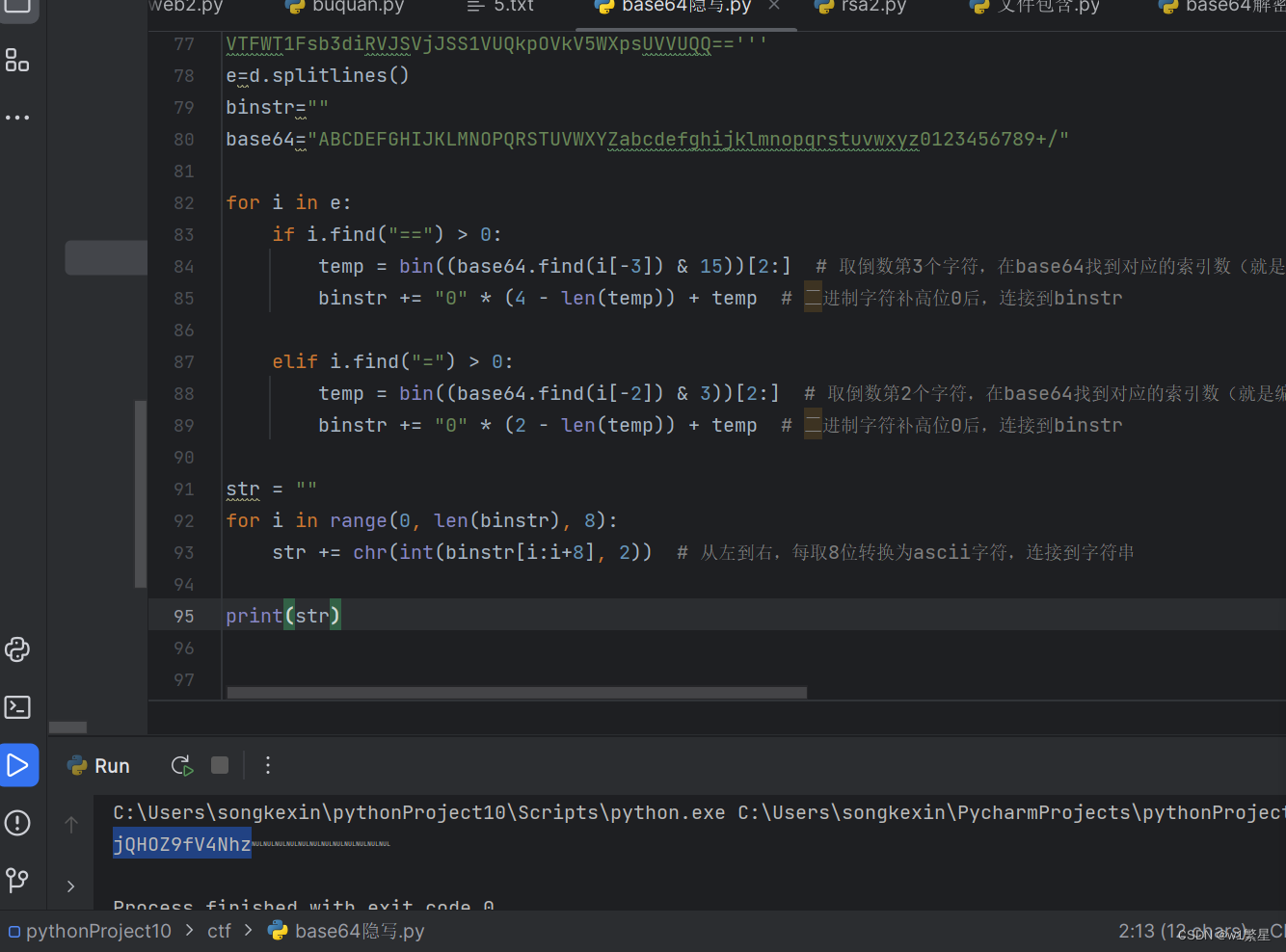

4.根据之前的做题经验发现这是一个隐写于是再写一个脚本去解开隐写得出flag

q='''VTFSS2MyUldhM2xsUkZaaFVqRlZORmxXWXpWbGJWSkpVMjE0V2xaNlFYSlJNbU01VUZGVTFSS2MyUldhM2xsUkVaaFVqRlZORmw2VGxObFYwWllUbGMxVVZveU9EbEVVUW==VTFSS2MyUldhM2xsUkVaaFVqRlZORmRVVGs5TlIwNTBZa2hXWVdWcVVreEVWcK==VTFSS2MyUldhM2xsUkVaaFVqRlZORmRVVGs5TlJuVklZa2hhVVZveU9EbEVVUV==VTFSS1UySkdjSFJpU0ZaaFZUQktNRmRXYUc5a1ZXeEZZWHBXVUZWWE9EbEVaQh==VVRKak9WQlJNY0==V2tab1QyTkhTblJaTW1ScFlsVmFNVmRzYUU5a01XeFlWRzE0U2xORk5IZFhhMUo2VTNjeI==VVRKak9WQlJNTk==VjFSS2IyRkhUbkJWYlhCYVZtNVNNRmRXYUc5a1ZtaFdaREprV2sxcmNHbFpiR1JIVGtkS2M/MUVaRVJhZWpBNVJGV/==VVRKak9WQlJNVl==V1Zaak1VMUZiRWhVYmxKcVVUSm9ObHBGYUV0alIycDBXVEprV2xVelpHNVplazVUWlZkR1dFNVhOVXBTTW14M1VUSmpPVkJSTWy=V2xoa2RsQlJNZo==VTFWT1Fsb3piRWhpUnpGTVVqTldNVmw2U25OT2JIQlVXak5DU2xKRVVtNVhWMnN4WlcxR1dXTkhlRXhSTW5SM1VUSmpPVkJSTXr=VTFWT1Fsb3diRVJpVjJSS1lqZktOVmRzYUZOTlYwNTBUa2RrVGxaSVRreEVZbZ==VTFWT1Fsb3diRWhXYms1cVRXeFdibGxXWkZwaU1XeFVUbGh3YUZkSVFuTlRNRTV5V2pGQ1JGRnRiRTFpYXpWM1dsY3hWbUl3ZEZSaE1ITk9=VTFWT1Fsb3diRVJSVjJSS1VUQktOVmRzYUZOTlY5NTBUa2RrVFZaRlZUTlJNbU01VUZFd5==VTFWT1Fsb3diRWhXYms1cVRXeFdURVJrVTFWT1Fsb3diRWxqTUhOT5==VTFWT1Fsb3diRVJSVjJSS1VUQktkRmxxVGtwaU1rWllUbFJDU2xJeWRHNVZSazVDWkRBNU5WRnVRa3BTU0dSdVYxWk5NV1Z0UmxsalIzaE1VVEp6TTFOVlpISmphM1ExWVRCelRqVTFWT1Fsb3liRVJSVjJSS1VUSkpNMUV5WXpsUVVUSl==VTFWT1Jsb3hiRVJSVjJSS1VURkdibE5WVGtKYU1rWllWMWM1V2xadVVuZFhSazVDVDBWc1NGTnRTbWhXYWtKM1VUSmpPVkJSTVK=VTFWT1Fsb3diRVJaVjJSS1dUQkdibE5WVGxKYU1HeEVXVmRsU2xORmNITmFSV2hYWlZkS2NGbFlVbDVXU0U1TVJGbD==VTFWT2Zsb3hiRVJSVjJSS1VURkdibE5WVGtKZU1rWllWMWM1V2xadVVuZFhSazVDU3pGc1NGTnRTbWhXZWtKM1VUSmpPVkJSTWZ=VTFWT1Fsb3diRVJZVjJSS1dEQkdibE5WVGtKYU1HeEVXRmRrU2xORmNITmFSV2hYWlZkS2NGaFlhRkJrTWpoNVJGaB==VTFWT1Fsb3diRVJSVjJSS1VUQkpOVkV5WXpsUVVUQz==VTFWT1Fsb3diRVJrVjJSS1pEQktOVmRzYUZOTlYwNTBUa2RrVGxKSVRreEVaSp==VTFWT1Fsb3diRWxOUlhOT6==V214R2RsQlJNbh==VVRKak9WQlJNVO==V2tjd05XTkdjRVJSYm14aFYwVTFjMXBGWkVaaW1rMTZWVzVzYWZaNlZuVlRWV1JHWTBWT2JsQlVNRTW=V2xoa2RsQlJNWA==VTFWT2Rsb3hiRWhOVjNocFYwVTFjMXBGVG05aGJHeFVaRE5rVFZORk5YZGFWekZYWkd4d2NHRkhjRnBWTW5SM1ZETmtkbEJSTWQ=VTFWT1Fsb3liRWhYYmxwcVlWZG9kMWx0TlZKYU1rWlVVVlJzU2xKRlJUTlRWV1J5V2pGQ1JGRnRhRTFpYXpWM1dsY3hWbUx5ZEZWak1tUm9WVE5PZVZNeFJuWlFVVEw=VTFWT1Fsb3diRWxqTUhOTw==VTFWT1Fsb3diRVJSVjJSS1VUQktjVmRXV2pCalJtaFVVVlJzU2xJd1dtbFhWazB4WlcxR1dXTkhlRXhSTW5Rd1ZGWk5lR05HYUZSUldGSktVVEpPTTFOdWNIcFRkekE=VTFWT1Fsb3diRWxOUlhOTw==V214R2RsQlJNcw==VVRKak9WQlJNTQ==V2tjd05XTkdjRVJSYm14aFYwVTFjMXBGWkVwaU1rMTZWVzVzYUZaNlZuVlRWV1JLWTBWT2JsQlVNRTQ=V2xoa2RsQlJNMQ==VTFWT2Zsb3hiRWhOVjNocFYwVTFjMXBGVG05aGJHeHdaRE5rVFZORk5YZGFWekZYWkd4d2NHRkhjRnBoVjNSM1ZETmtkbEJSTWY=VTFWT1Fsb3diRWhYYmxwcVlWZG9kMWx0TlZKYU1rWlVVVlJzU2xKRlJUTlRWV1J5V2pGQ1JGRnRiRTFpYXpWM1dsY3hWbUl3ZEZWak1tUm9WVE5PZVZNeFJuWlFVVEI=VTFWT1Fsb3diRWxqTUhOTw==VTFWT1Fsb3hiRVJSVjJSS1VURktjVmRYZURGalJtaFVVVlJzU2xJeGNHbFhWMnN4WlcxR1dXTkhlRXhSTW5ReFZGWk5lR05HYUZSUldGSktVVEpPTTFOdWNIcFRkekU=VTFWT1dsb3hiRVJSVjJSS1VURkdNbFJFVGtObFYwWllUbFJDWVdGWFpIQlRiR1JTWVZWNFNGUnRiRmhOYlhoclV6RlNlbE4zTVc=VTFWT1Fsb3diRWxOUlhOTw==V214R2RsQlJNeg==VVRKak9WQlJNMA==V1hwT1UyVlhSbGhPVnpWS1VqRmFjbGRyVG05bGJWSkpVMjVDYVdKWFRtNVhWazR6V2pKTmVsVnViR2hXZWxaMVUxVmtTbU5GZURWTU1uaHdZMVZTZEdONlZsWlRkekY=V2xoa2RsQlJNcg==VTFWT1Fsb3diRWxUYlhocVRXeFpkMWRXVG05aFJYUlZZek5hVFVzeVJreGhXRlpvWkcxdmVsVjZVbTVVTVUwMVlXMVdXR1JITVZCYVYwWnZWREZrTUdKRGRHeGpNMEl4VmpGQ2RGUXlSa3BoTURsb1ZtNU9VRll6VW5ObFdIQnpaRmRLYVdFelZrdFdSekZ3WWpOS2RHSkhTa1ZpYmxVd1ZrZDRlVTVFVG5aa2FsSnRZbGUxYUZkSGRESmphVGx5WkZlNE0ySkhkRXBPTTBKMVdWVjRlbVJWYTNwaVIzUktaVzEwTWxkVVRuUmlSMHBGWW0wd00yRnRlSEJqVlVaTVJGZQ==VTFWT1Fsb3diRWxUYlhocVRXeFpkMWRYYkc5aFZYUlZZekJ6VGc=VTFWT1Fsb3diRWhYYmxwcVlWZG9kMWx0TlZKYU1rWlVWRlJzU2xKRlJUTlRWV1J5V2pGQ1JGUnVVbHBYUjJneFZETnNRMk5GZERWak0wSkVXbm93T1VSVQ==VTFWT1Fsb3diRWxqTUhOTw==VTFWT1Fsb3diRVJSVjJSS1VUQktjVmRXV2pCalJtaFVVVlJzU2xJd05XOVdla3B6V2tWc1JHTXlaRnBOYTNCcFdWWlpkMDR3VG01UVZEQk8=VTFWT1Fsb3diRVJSVjJSS1VUQktkMWR0Ykc5aGJHeFhaRWhDV1ZVd1JYSlZSazVDWlZWMFdXTXdjMDQ=VTFWT1Fsb3diRVJVVjJSS1ZEQkdibE5WVGtKYU1XdDVVbTFLYUZVelRqUlhSazVDWTJ4Q1ZGUllhRkJrTWpnNVJGUQ==VTFWT1Fsb3diRVJSVjJSS1VUQkdibE5WVGtKYU1XdDVVbTFLYUZacVFtNVVSbEYzV2pBeGNXTXdjMDQ=VTFWT1Fsb3diRVJSVjJSS1VUQkpOVkV5WXpsUVVUQQ=='''e=q.splitlines()binstr=""base64="ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/"for i in e:if i.find("==") > 0:temp = bin((base64.find(i[-3]) & 15))[2:] binstr += "0" * (4 - len(temp)) + temp elif i.find("=") > 0:temp = bin((base64.find(i[-2]) & 3))[2:]binstr += "0" * (2 - len(temp)) + temp str = ""for i in range(0, len(binstr), 8):str += chr(int(binstr[i:i+8], 2)) print(str)

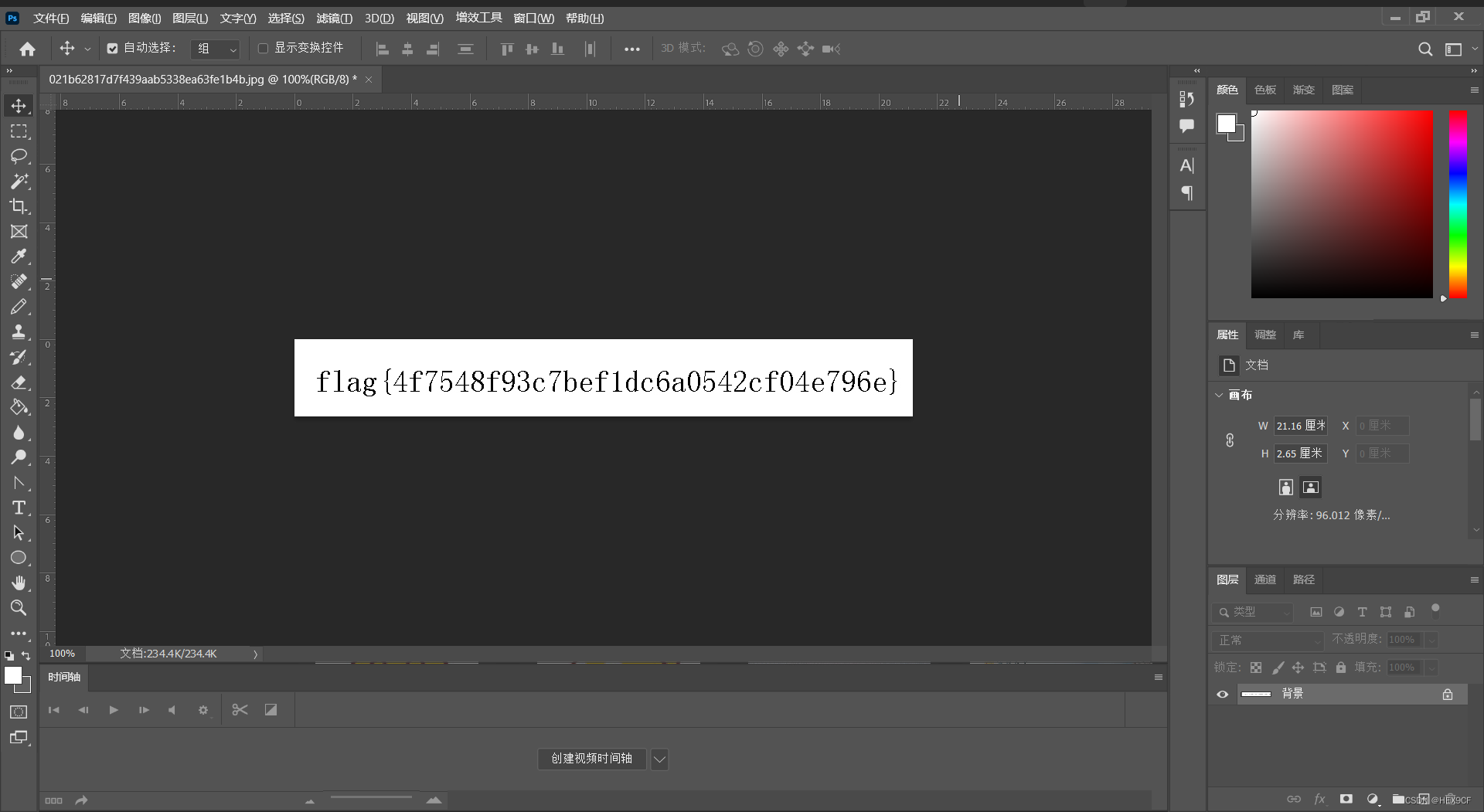

5.运行得出flag

ISCC{jQHOZ9fV4Nhz}

这篇关于ISCC2024 WriteUp的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!