本文主要是介绍实战某高校的一次挖矿病毒的应急处置,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

0x00 缘起

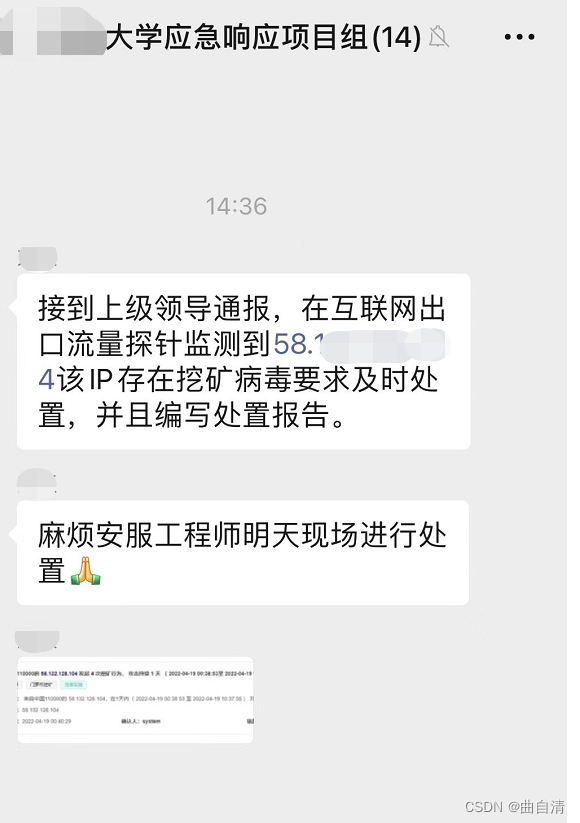

在风和日丽的周五,我抱着今天搬完砖明天葛优躺的心态开开心心、快快乐乐的工作,没成想刚接到一通电话,电话的那边传来周六需要加班的噩耗,直接打破了周六的葛优躺计划,我周六加班的悲剧故事就此展开。

0x01 信息收集

因为检测和处置的时间安排了明天,在这个时间里可以收集一下信息,这里给大家一个自己总结的信息收集表

| 名称 | 介绍 |

|---|---|

| 操作系统 | 主要收集操作系统是Linux还是Windows,具体版本是否存在高危漏洞,方便工具的准备和构造处置思路 |

| 病毒类型 | 判断病毒类型如:挖矿病毒、勒索病毒、蠕虫病毒、DDOS攻击、WEB攻击 |

| 事件类型 | 可以按照信息安全事件分类分级指南划分,也可以凭靠个人经验 |

| 项目信息 | 收集客户信息、业务系统负责人、业务系统需求以及客户对安全了解程度和重视程度 |

| 其它信息 | 病毒家族、网络拓扑、安全设备、日志审计设备、态势感知、账号密码及应急处置大致流程 |

每个项目的信息收集都不是唯一的,需要看项目的需求和背景结合自身经验进行必要的信息收集

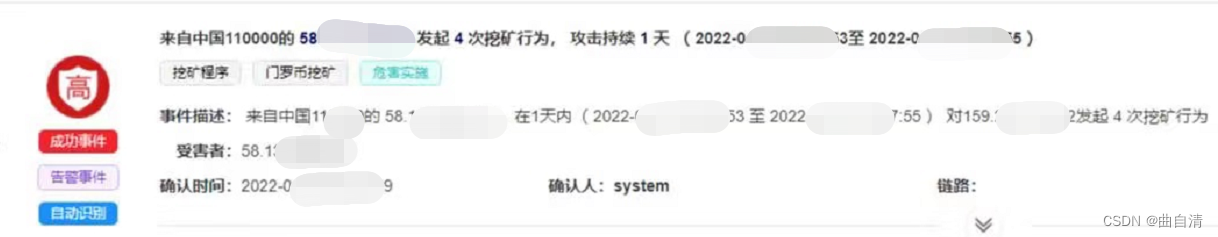

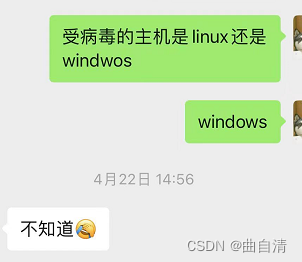

接下来,展示本次信息收集出来的结果

对于这次信息收集我就很服,看来只能明天到现场再去看了

0x02 现场排查及处置

异常现象确认

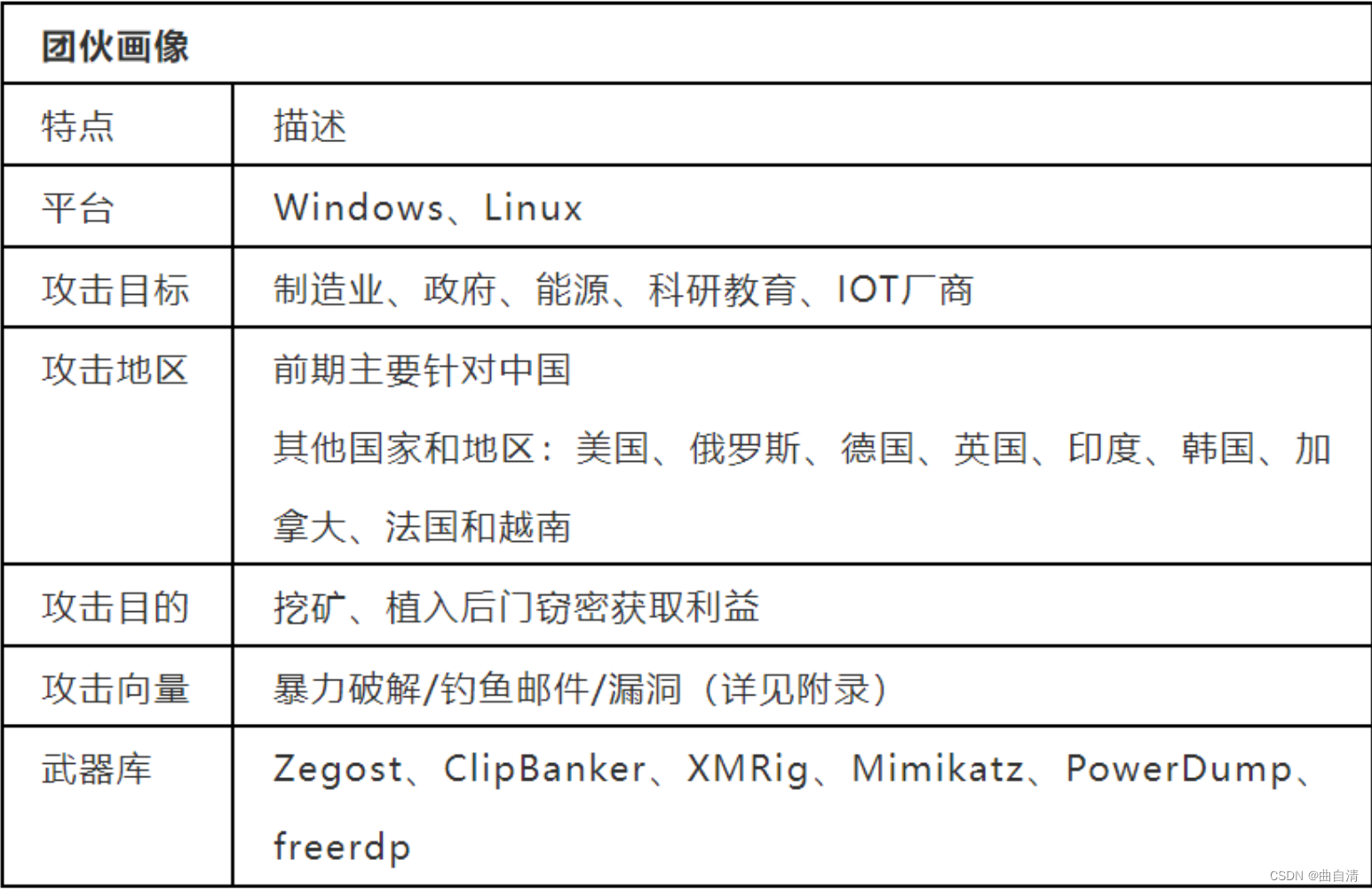

服务器被植入挖矿病毒,访问矿池,内网横向,根据病毒特征和其它手段判断该挖矿病毒为DTStealer蠕虫病毒,该病毒利用历史漏洞针对Windows、Linux下的主机进行入侵感染,在入侵成功之后不仅会下载挖矿文件进行挖矿,还会释放传播模块继续入侵感染内网其它终端。本次中挖矿病毒的有三台主机,下面会逐一进行分析。

次日,天气晴转多云,我的心情多云转阴,又是一次带阻的应急处置,不仅催我不要迟到居然还要求我编写报告。

学校在山沟,我光去的路程就三个小时,真是一个实实在在的打工仔啊。

话不多说,直接跳到现场进行检测

图片有点模糊,因为无法远程连接受害服务器所以直接到现场进行应急处置,这台服务器是通过网络交换机上查找网口找到的物理位置,据挺说已经多年没用了。

找到该服务器,跟当地的负责此次应急的老师进行沟通,只获取到这台服务器走的是单独的网线出的外网没有经过任何的安全防护设备。

开机显示这台机器是Windows Server 2012 R2服务器,但是忘记了开机密码,这里获取老师同意,关机进入PE修改Administrator管理员用户密码,直接跳过进入正题。

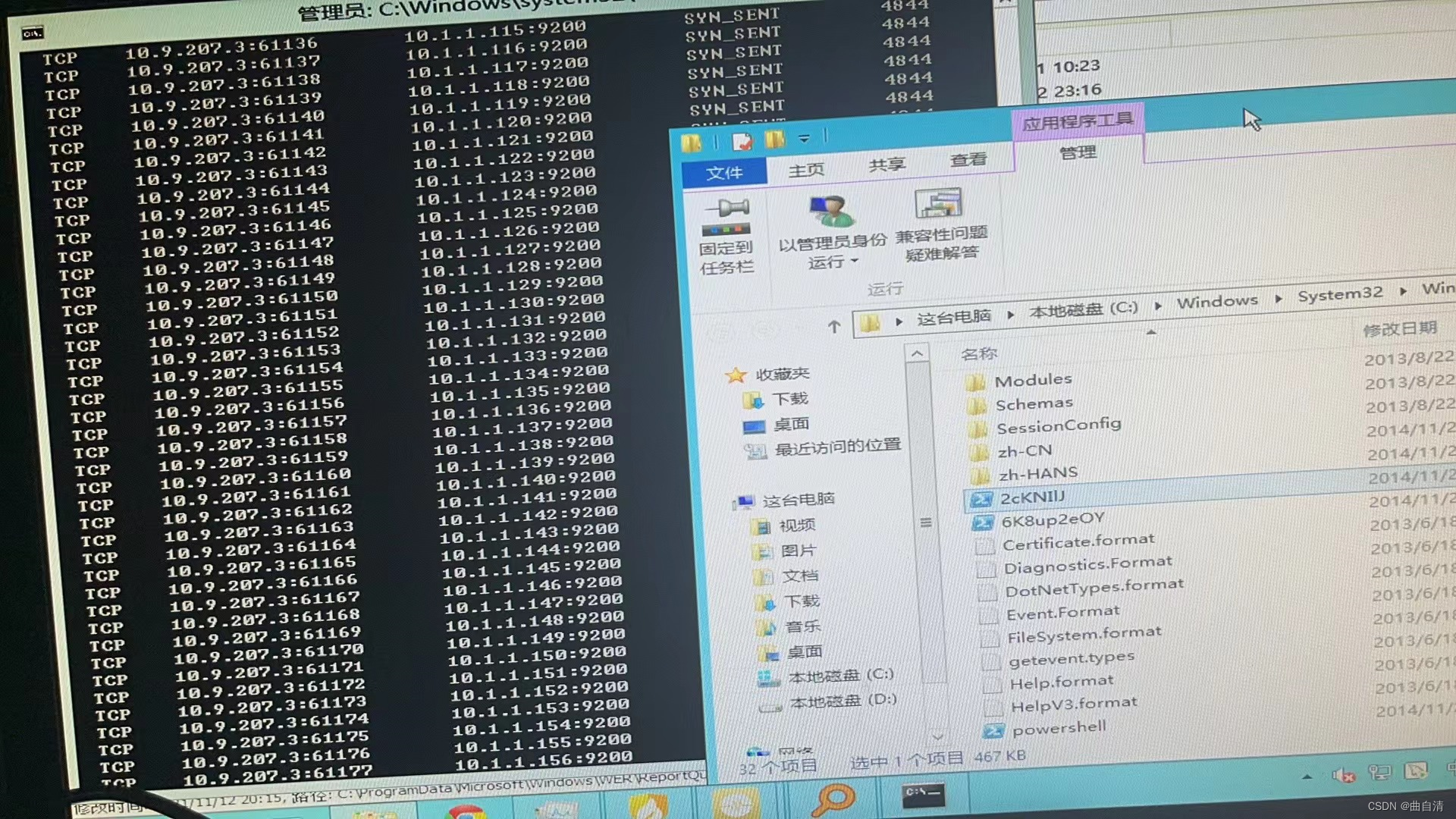

重启服务器,登录administrator用户,先查看网络状态,使用netstat -ano命令,结果如图:

发现服务器开启443/80端口(一会详细看看做的什么业务交互),其次发现该服务器对内网进行扫描。

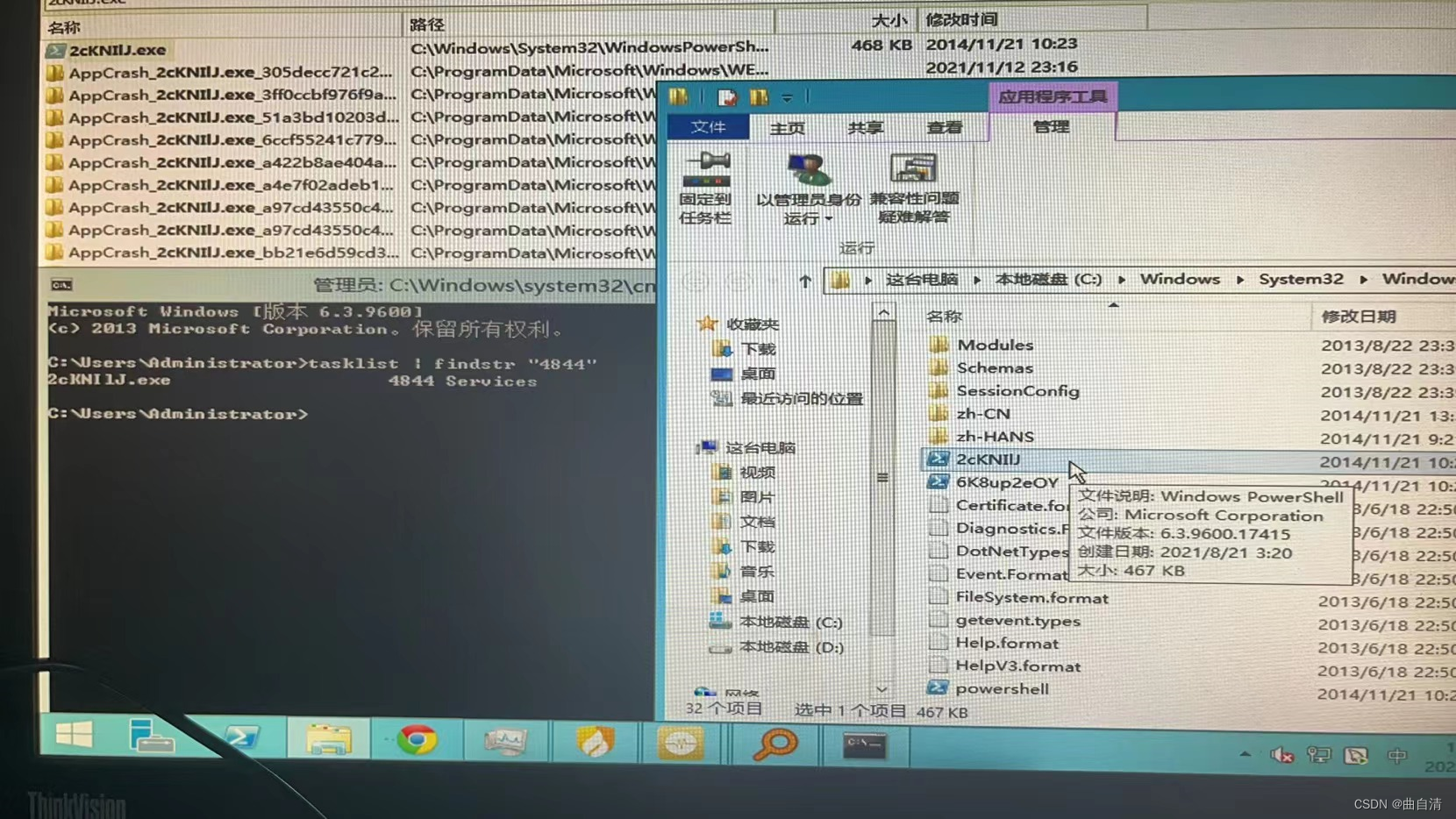

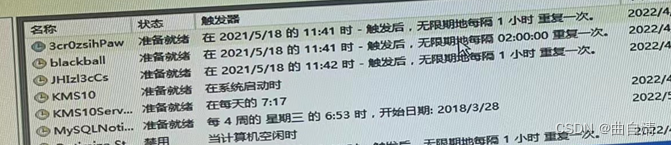

利用tasklist命令查看PID,锁定程序为PowerShell恶意脚本文件(这个应该是内网扫描脚本,可能是通过计划任务来定时调动此脚本,可以删除此脚本后排查一下任务计划项),直接kill掉

不出所料,名字为随机生成的就是调用pwershell恶意脚本文件和挖矿病毒程序,还不kill掉?

在使用netstat -ano查看网络状态连接命令和任务计划,也查看到了公网的地址,放到微步的上查看,果然不出所料,是挖矿的矿池地址。

这里有一个点需要注意一下,哦?柠檬鸭?驱动人生后门?

这里有一个点需要注意一下,哦?柠檬鸭?驱动人生后门?

如果是柠檬鸭的驱动人生何尝不查看一下家族特征?(如果知道病毒的家族特征就可以在百度上查看一些处置案例和病毒的主程序位置)

家族特征:驱动人生”蠕虫病毒出现新变种、老牌木马团伙“柠檬鸭”进化袭来

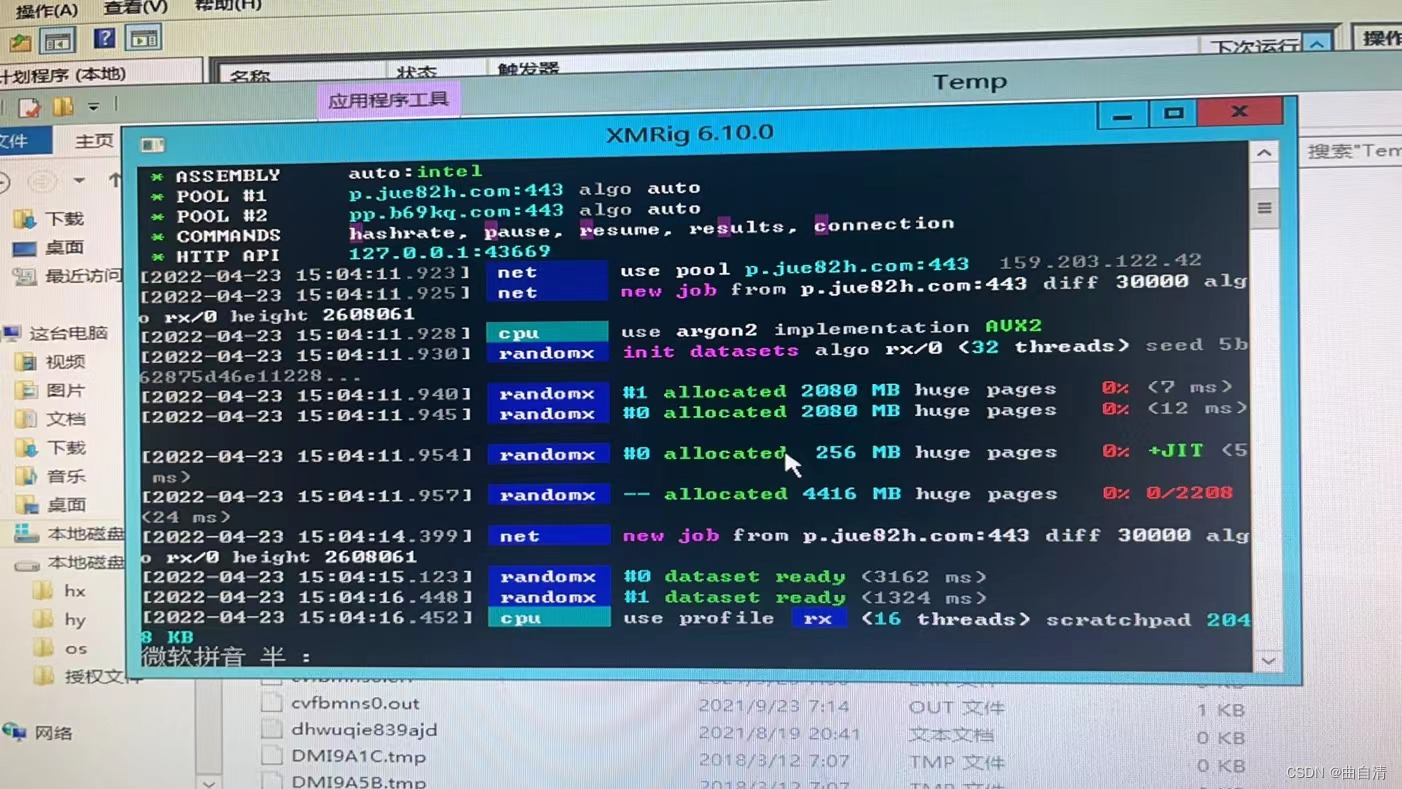

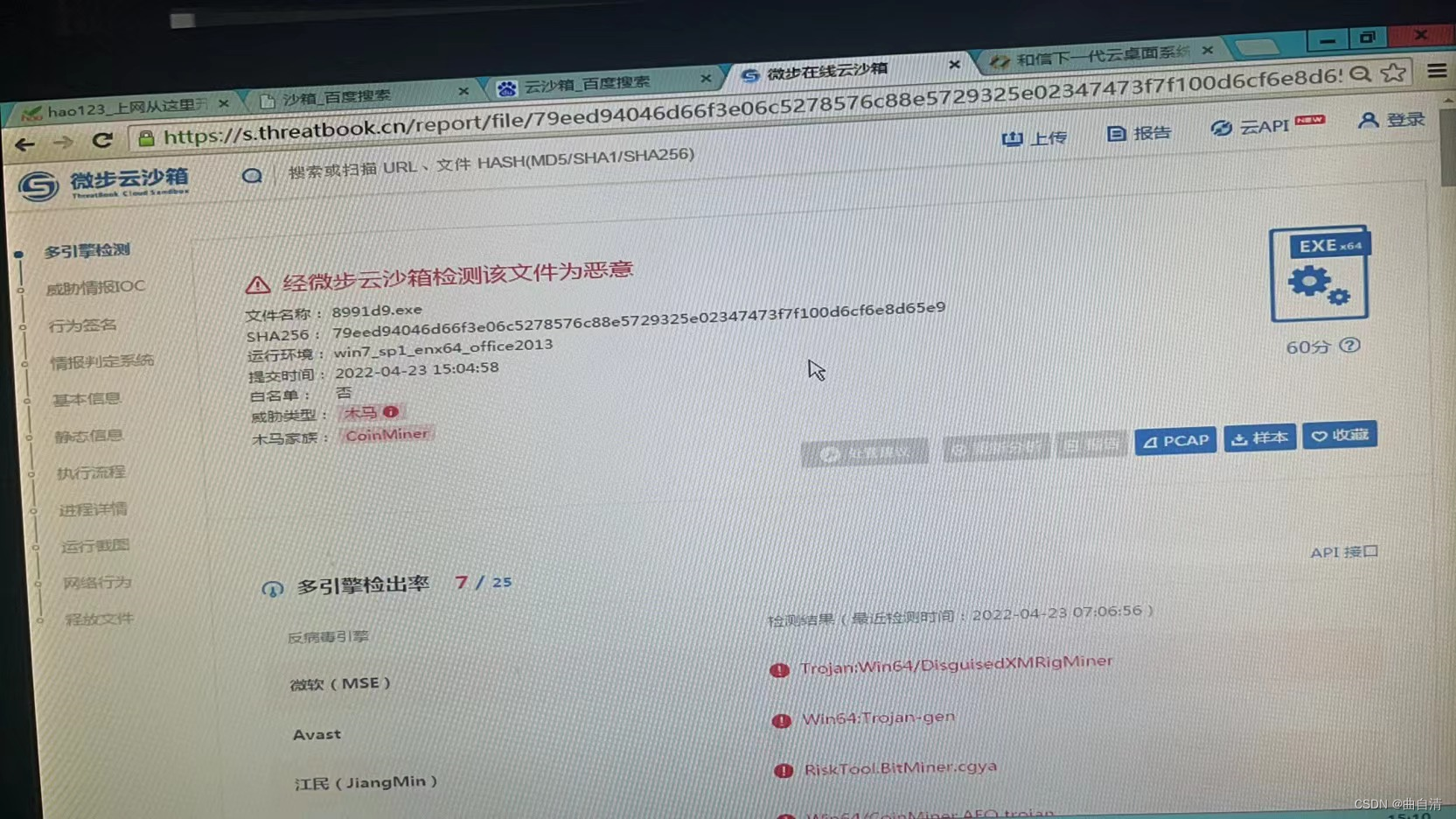

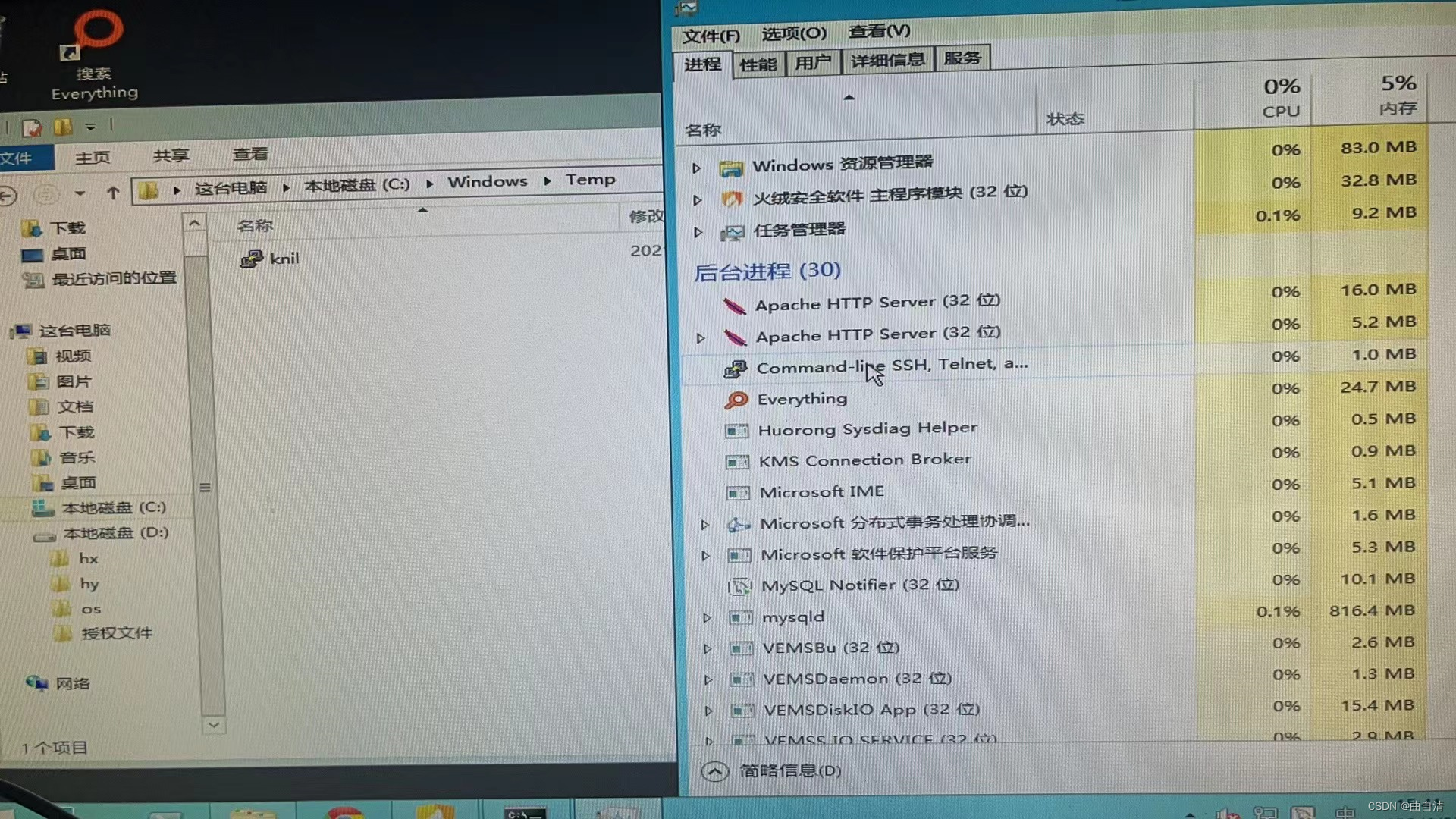

通过互联网对该挖矿病毒家族团伙进行信息收集,大都使用powershell脚本反射式加载xmrig进行无文件挖矿,但是这里我对netstat查看到的矿池进行tasklist PID查看到一个8991d9.exe文件,再通过Everything软件查看到这个文件居然存在的Windows/tmep目录,该目录居然是这次应急处置病毒的Home,就这么简单?

通过互联网对该挖矿病毒家族团伙进行信息收集,大都使用powershell脚本反射式加载xmrig进行无文件挖矿,但是这里我对netstat查看到的矿池进行tasklist PID查看到一个8991d9.exe文件,再通过Everything软件查看到这个文件居然存在的Windows/tmep目录,该目录居然是这次应急处置病毒的Home,就这么简单?

这个目录下还有好多tmp文件,都是病毒生成的临时文件和日志,还多余做了云沙箱这个步骤。

这个目录下还有好多tmp文件,都是病毒生成的临时文件和日志,还多余做了云沙箱这个步骤。

最终直接将整个temp目录kill掉,但是遇见了一个问题,temp目录下有一个东西居然还在启动,难道我没关完?

最终直接将整个temp目录kill掉,但是遇见了一个问题,temp目录下有一个东西居然还在启动,难道我没关完?

Putty啊,这不更判断是柠檬鸭驱动人生挖矿病毒了吗?直接结束进程过几秒钟又自动启动,可能是条件竞争。我这暴脾气能受得了?直接拉进火绒里进行文件粉碎。

Putty啊,这不更判断是柠檬鸭驱动人生挖矿病毒了吗?直接结束进程过几秒钟又自动启动,可能是条件竞争。我这暴脾气能受得了?直接拉进火绒里进行文件粉碎。

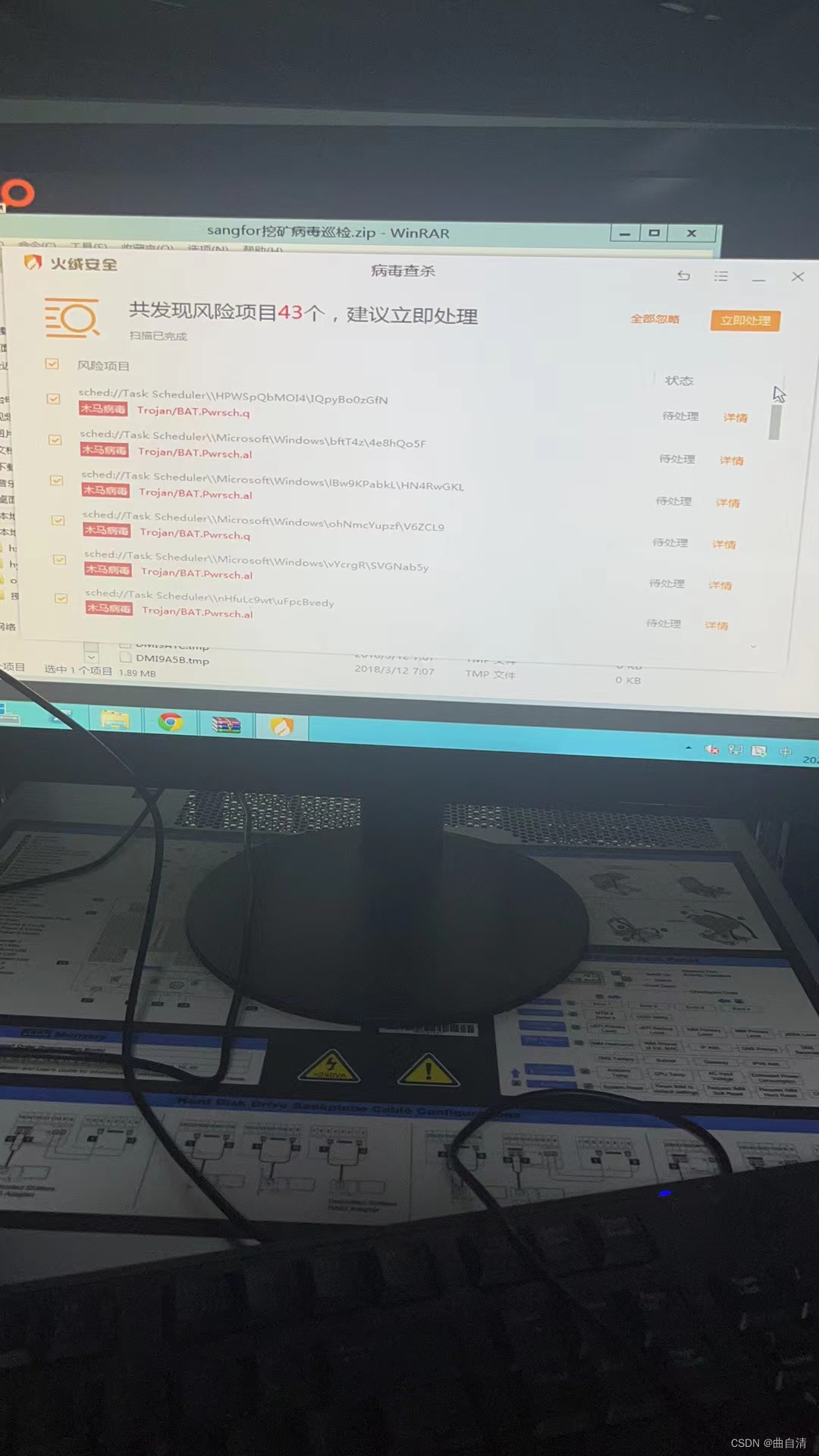

然后给客户装我最喜欢的火绒,把残留的恶意病毒查杀掉,将矿池的恶意地址加入火绒自带的黑名单内。

然后就是重启,再次检查一遍powershell、启动项、计划任务、服务、网络状态、影子用户(像挖矿病毒很少留影子用户的,但是最好也检查一遍),半个小时-一个小时网络状态没有异常,到这里处置已经做完了,很水。

0x03 溯源分析过程

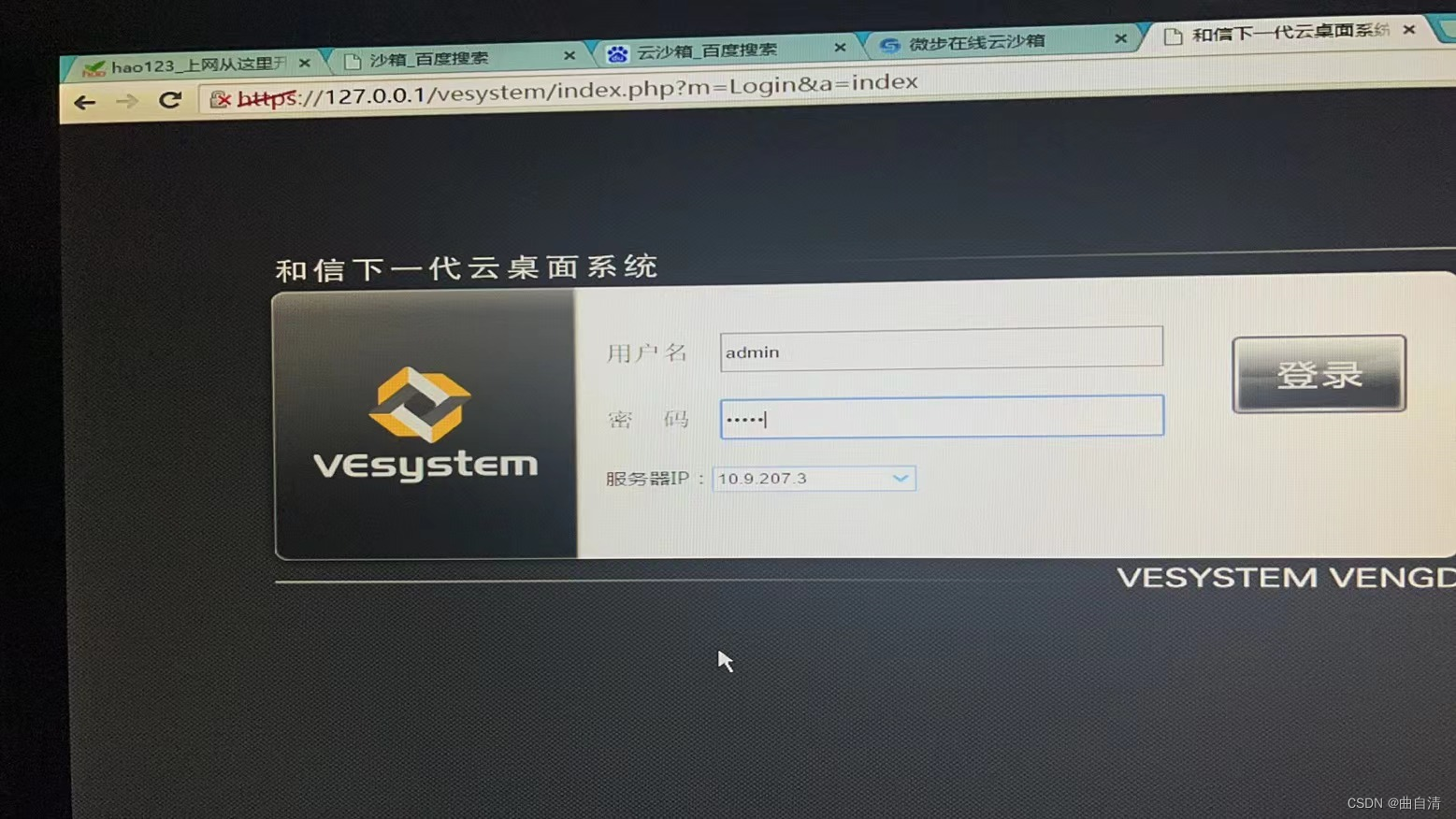

之前在网络状态连接查看到服务器开放443/80端口,领导要求写报告,这次应急的内容很少,很难获得青睐,试试能不能在别的地方拽取点,就发生了一下故事,更水!

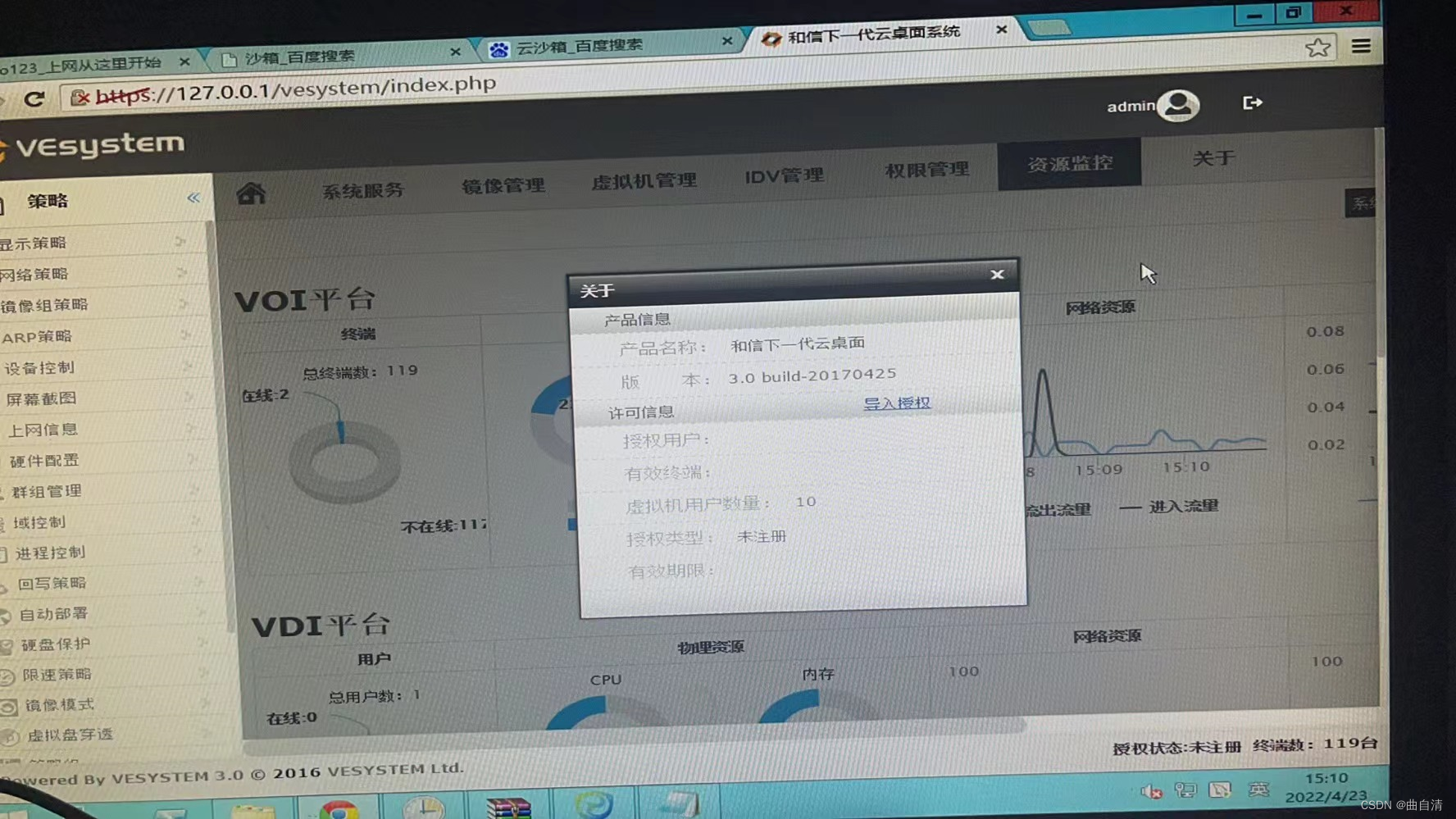

居然是和信下一代云桌面系统,不用想了还存在超级弱密码!

查看以前admin登录次数和时间发现近期都有人登录过,客户确认不是他们本人操作。

查看版本,2017年后未升级,可能存在历史漏洞:

通过搜索引擎搜索和信下一代云桌面系统历史漏洞

文件上传漏洞 、CNVD-2021-58587

阶段结果:初步认为网站存在高危漏洞(弱密码、CNVD-2021-58587),现已对网站弱密码进行整改,版本问题需要跟进。

这文笔不就来了?还想着从系统安全日志查看异常用户登录,日志只有半年至一年的,但是文件18年就存在了,报告文案也有了就没有再继续了。本次应急就到这里最后就是编写报告的时间了

0x04 应急响应事件结论

三台机器被入的挖矿都为DTStealer,内网横向,访问矿池。和信下一代云桌面系统被入侵的时间需要再次详细排查。因为不知道操作系统是否存在漏洞、操作系统以前是否为弱密码,初步认为造成被入侵的原因是历史漏洞+WEB管理员弱密码。

0x05 存在的威胁

一、安全意识问题

1.对内网安全不够重视,未充分考虑内网安全,导致病毒在内网肆意扩散。

2.对于内网主机的安全性不够重视,比如内网主机存在弱口令等。

二、终端安全

1.主机上未安装最新版/可统一管控的杀毒软件,未对主机进行病毒查杀;

2.桌面云管理系统未及时更新系统补丁;

3.内网未部署漏洞扫描工具,无法得知哪些主机存在漏洞未修复等安全隐患。

0x06 安全加固和改进建议

一、系统加固建议

账号安全

1.密码复杂度 - 最短密码长度要求八个字符,密码含有数字、大小写英文字母和特殊字符。

2.禁用Guest账号,禁用或删除其他无用账号。

3.禁用administrator账号,为跳板机用户专门设置新的账号。

4.账号尝试登陆5次后将该账号进行封锁半小时不运行登陆的禁令。

系统安全

1.操作系统补丁管理 - 安装最新的操作系统Hotfix补丁。安装补丁时应对服务器系统进行兼容性测试。

2.限制远程登陆空闲断开时间 - 对于远程登陆的账号,设置不活动超过时间15分钟自动断开连接。

3.防病毒管理 - 安装企业级防病毒软件,并开启病毒库更新及实时防御功能。

4.服务安全 - 禁用TCP/IP上的NetBIOS协议,可以关闭监听的UDP 137、UDP 138、以及TCP 139端口。

5.共享文件夹及访问权限 - 非域环境中,关闭Windows硬盘默认共享,C , D ,D ,D。

6.跳板机机器的远程连接端口不对公网进行开放。

网站安全

1.管理界面禁止弱密码,限制登录失败次数

2. 版本需要及时更新

3. Web应用防火墙

二、产品加固建议

1.部署可统一管控的终端安全杀毒软件,如发现安全问题可一键下发病毒查杀扫描任务,及时清理病毒。

2.缺少内网安全监控产品, 未对主机的攻击流量进行监控,无法预知或发现安全隐患;

3.缺少漏洞扫描设备,未定期对内网环境进行漏洞扫描,未能及时修复漏洞,造成病毒肆意传播。

4.缺少安全防护设备,无法限制病毒的植入和防护。

经过本次应急响应,成功推出EDR(终端安全防护软件),我作为本次最大的公臣,奖励调休一天🙂

这篇关于实战某高校的一次挖矿病毒的应急处置的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!