本文主要是介绍Sat-Hacking(5):Starlink路由器逆向分析-中篇,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

在上篇文章中,我们介绍了 SpaceX Starlink 路由器一代的工作原理和逆向分析过程,以及该路由器在提供卫星互联网服务方面的重要性。然而,随着技术的不断发展和创新,SpaceX 已经推出了第二代 Starlink 路由器,这一代路由器拥有更高的性能和更多的功能,为用户提供更好的卫星互联网服务体验。在本文中,我们将对 SpaceX Starlink 路由器二代进行深入探讨,了解它的功能和工作原理,以及可能的逆向分析方法。上篇文章的链接如下:

太白路的校长,公众号:太空安全攻与防

Sat-Hacking(4):Starlink路由器逆向分析-上篇

https://mp.weixin.qq.com/s?__biz=Mzg3MzkzMDUzMg==&mid=2247483683&idx=1&sn=334cd02ba5c72003f1ae8f045d979010&chksm=ced9cb68f9ae427e71511765b1e0b7061c869bd780dc440574788a182639cf76290fc9fc396c&token=2057721999&lang=zh_CN#rd

一、Starlink路由器的原理

SpaceX Starlink 路由器如下图1-1所示,,是一种特殊设计的路由器,用于连接用户设备和 SpaceX Starlink 卫星互联网服务。该路由器基于开放源代码路由器操作系统 OpenWRT 进行设计和开发。它的工作原理基于传统的路由器技术,但也包括一些特殊功能和技术,以实现与 SpaceX Starlink 卫星互联网服务的高度兼容性。

具体来说,Starlink 路由器使用借助卫星天线接收来自 SpaceX Starlink 卫星的信号,并将其转换为可供用户设备使用的网络信号。在转换后,路由器会对网络流量进行管理和控制,以确保网络连接的速度和稳定性。同时,该路由器还具备许多常规路由器的功能,例如防火墙、端口转发、无线网络设置等,以满足用户对网络连接的个性化需求。它的设计基于开放源代码操作系统 OpenWRT,充分利用了传统路由器技术和一些特殊功能和技术,以提供高度兼容和个性化的网络连接体验。

图1-1 SpaceX Starlink二代路由器(右侧方形设备)

二、 SpaceX Starlink二代路由编译

SpaceX Starlink二代路由基于OpenWRT 编译而来。

OpenWRT 是一个基于 Linux 的开放源代码路由器操作系统,主要特点之一是高度定制化,允许用户自定义和修改系统功能和配置。这使得 OpenWRT 成为非常灵活和可扩展的操作系统,可以满足不同用户对路由器系统的个性化需求。除了高度定制化之外,OpenWRT 还具有其他许多优点。例如,它具有强大的网络协议支持,包括 IPv6、VPN 和 DNSSEC 等。它还支持多种无线协议,如 802.11ac、802.11n 和 802.11s 等,可用于搭建无线网络。

另外,OpenWRT 还提供了许多附加功能和软件包,例如实时网络流量监控、防火墙、远程管理、文件共享和打印机共享等。这些功能和软件包可以通过系统的软件包管理器进行安装和管理,方便用户进行系统扩展和定制。

SpaceX 官方已经开源了其二代路由的大部分源代码,我们现在来尝试编译其代码,官方链接如下。

https://github.com/SpaceExplorationTechnologies/starlink-wifi-gen2

二代路由器编译方法如下:

-

下载二代路由源代码。

-

git clone https://github.com/SpaceExplorationTechnologies/starlink-wifi-gen2.gitcd starlink-wifi-gen2 cd starlink-wifi-gen2 cd starlink-wifi-gen2 -

在 Linux 机器上,安装 Docker并生成密封构建容器。

NO_PUSH=1 docker/build.sh -

构建目标图像:

NO_CLEAN=1 scripts/build.sh

经过以上步骤后,便可以完成SpaceX Starlink二代路由的编译,得到uboot、内核、文件系统等文件。不过在编译的过程中会遇到安全启动文件缺失的情况,需要读者自行补全,或者在本文末尾github获取缺失文件。

三、 SpaceX Starlink二代路由uboot分析

-

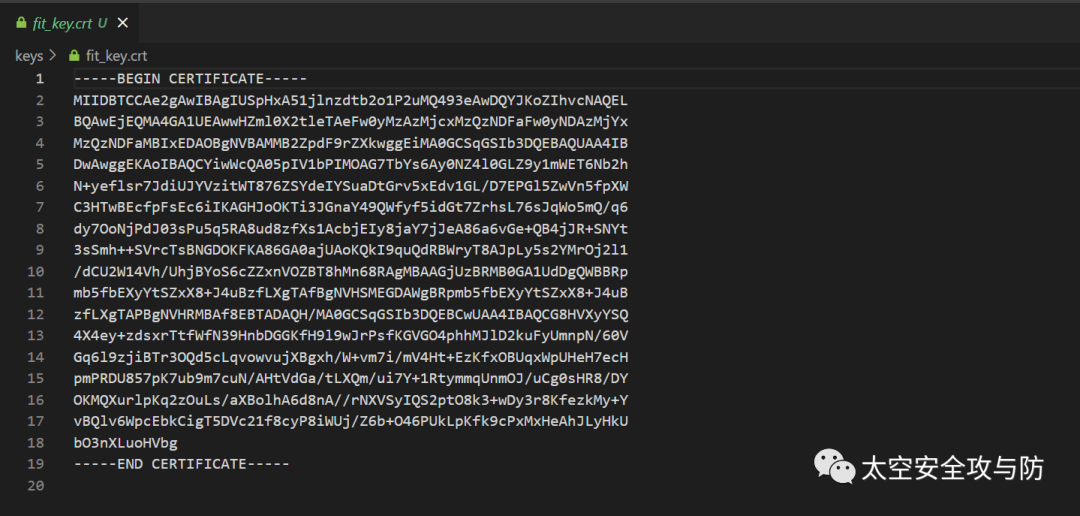

开源代码中,编译uboot的核心命令如下,fit_key.crt文件可从文本末尾github处获取,位于starlink-wifi-gen2文件夹内。

make spacex_v2_defconfigmake V=s FIT_KEY=../keys/fit_key.crt -

代码中,FIT_KEY=../keys/fit_key.crt 参数指定了用于验证 FIT 镜像签名的公钥文件路径,用于对 FIT(Flattened Image Tree)镜像签名来保护内核,FIT 镜像可以包含多个内核、设备树和 RAM 磁盘映像。

图 2-1 fit_key.crt 证书文件--包含公钥以及颁发者、有效期等信息

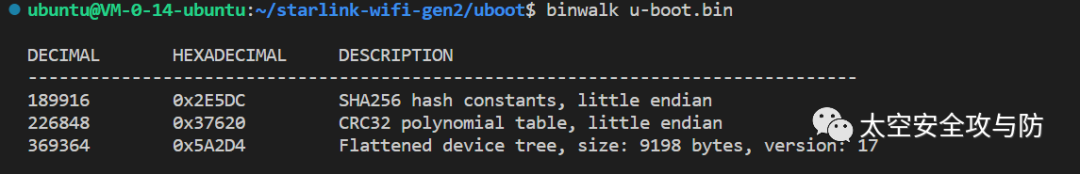

2. 接着,我们使用binwalk对生成的uboot.bin进行分析。

图 2-2 binwalk分析uboot.bin

3. 在图2-2中可以看到主要的信息都存储在0x5A2D4位置处开始的FDT文件中,大小为9198个字节。

4. 最后,使用dd 提取设备树文件,便可得到device_tree.dt设备树文件。

dd if=u-boot.bin of=device_tree.dtb bs=1 skip=369364 count=9198以上便完成了对带有签名证书的uboot文件的分析,后面将继续分析ATF安全启动,openwrt的内核镜像等。

四、 总结

1. 本文主要介绍了 SpaceX 推出的 Starlink 二代路由器设备uboot的安全分析方法。

2. 本文所提到的固件及相关代码资料可从下面链接获取:

https://github.com/MasterTaiBai/Sat-Hacking

Sat-Hacking愿景:成为一名合格的卫星黑客需要长时间的学习和实践。只有通过持续的努力,掌握各种卫星安全知识和技能,才能真正成为一个专业的卫星白帽子。

在此祝愿安全爱好者及从业人员都能够取得成功,实现自己的梦想,为网络安全贡献自己的力量!

这篇关于Sat-Hacking(5):Starlink路由器逆向分析-中篇的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!