hacking专题

CodeForces 490C Hacking Cypher

题意: 一串数字 从某个地方分开成两个数字 要求前面的数字被A整除 后面的被B整除 求分开的两个数字 思路: 假设我们将原串S这样分成两个数字XY 则X%A==0 Y%B==0 那么我们可以处理从头到i这个位置%A的值为多少 这样很容易判断第一个条件 对于第二个条件我们可以这样理解 S % B == ( X % B * 10^|Y| % B ) + Y % B 如果Y%B

Google Hacking 搜索语法及其功能

目录 ①常见语法及其功能Ⅰ关键词:搜索内容Ⅱ逻辑运算符使用1. `AND` 运算符2. `OR` 运算符3. `NOT` 运算符@综合示例 ②综合搜索案例案例 1:查找某网站的登录页面案例 2:查找包含密码的 Excel 文件案例 3:查找某网站的所有 PDF 文件案例 4:查找标题包含“管理”的网页案例 5:查找某地的天气信息案例 6:查找公开的摄像头案例 7:查找 Google 缓存

Codeforces 490C Hacking Cypher(暴力)

题目链接:Codeforces 490C Hacking Cypher 分成的两个数字不能有前导0,用复杂度为o(n)的递推方法处理出每个前缀模A,后缀模B的值,找到位置对应前后缀模A、B所得值均为0。 #include <cstdio>#include <cstring>#include <algorithm>using namespace std;const int maxn =

Kernel hacking: ov51x-jpeg module with 2 webcams

墙外文章,贴来慢慢看 原文地址: http://awesomegeekblog.blogspot.tw/2009/04/kernel-hacking-ov51x-jpeg-module-with-2.html This is partially a note-to-self, and pretty esoteric. If you don't get what I'm talkin

还原黑客电影中那些Hacking技术的真相

图源来自geralt 《我是谁 – 没有绝对安全的系统》主人公本杰明通过将自己DIY的设备放置目标公司,用诺基亚将上网的数据转发,最后攻破公司内网服务器。 《幽灵》中的主人公通过无线技术捕获到学员发送的消息。 《流浪地球》的程序员李一一将行星发动机的程序替换成了“春节十二响”。 …… 这些经典电影中的各类攻击场景,是真实存在的吗?如果存在,又该如何解释呢? 本期直播,我们邀请到了360集团无线

Hacking the Code: ASP.NET Web Application Security

版权声明:原创作品,允许转载,转载时请务必以超链接形式标明文章原始出版、作者信息和本声明。否则将追究法律责任。 http://blog.csdn.net/topmvp - topmvp More of a programmer's guide than a security guide, Hacking the Code explains how certain code can be att

Hacking Google Maps and Google Earth

版权声明:原创作品,允许转载,转载时请务必以超链接形式标明文章原始出版、作者信息和本声明。否则将追究法律责任。 http://blog.csdn.net/topmvp - topmvp This one-of-a-kind resource contains 500 pages of jaw-dropping hacks, mods, and customizations. These inc

Designing BSD Rootkits: An Introduction to Kernel Hacking

版权声明:原创作品,允许转载,转载时请务必以超链接形式标明文章原始出版、作者信息和本声明。否则将追究法律责任。 http://blog.csdn.net/topmvp - topmvp Designing BSD Rootkits introduces the fundamentals of programming and developing rootkits under the FreeB

Hacking Windows Vista: ExtremeTech

版权声明:原创作品,允许转载,转载时请务必以超链接形式标明文章原始出版、作者信息和本声明。否则将追究法律责任。 http://blog.csdn.net/topmvp - topmvp Vista is the most radical revamping of Windows since 1995. But along with all the fantastic improvement

Hacking: The Art of Exploitation

版权声明:原创作品,允许转载,转载时请务必以超链接形式标明文章原始出版、作者信息和本声明。否则将追究法律责任。 http://blog.csdn.net/topmvp - topmvp Hacking is the art of creative problem solving, whether that means finding an unconventional solution t

No Tech Hacking: A Guide to Social Engineering, Dumpster Diving, and Shoulder Surfing

版权声明:原创作品,允许转载,转载时请务必以超链接形式标明文章原始出版、作者信息和本声明。否则将追究法律责任。 http://blog.csdn.net/topmvp - topmvp As the clich reminds us, information is power. In this age of computer systems and technology, an incre

Hacking Exposed Linux

版权声明:原创作品,允许转载,转载时请务必以超链接形式标明文章原始出版、作者信息和本声明。否则将追究法律责任。 http://blog.csdn.net/topmvp - topmvp The Latest Linux Security Solutions This authoritative guide will help you secure your Linux network--

web渗透测试漏洞流程:google hacking语法具体语句示例

web渗透测试漏洞流程 渗透测试信息收集---域名信息收集2.1.1.3 GoogleHacking用法示例管理后台地址上传类漏洞地址注入页面编辑器页面目录遍历漏洞SQL错误phpinfo()配置文件泄露数据库文件泄露日志文件泄露备份和历史文件泄露公开文件泄露邮箱信息社工信息搜索文件

2019 Summary-Enjoy Hacking and living

2019 Summary “有时我工作到深夜,对自己的存在浑然不觉,一幅幅画仿佛来自梦境,闪耀着鬼影般的光辉” ——《梵高传》 在写这篇总结前,我问了自己几个问题: 1.你2019年的愿望实现了吗? 2.你的才华是否能够服务好你的理想? 3.你是否有凌驾于野心之上的格局? 问完这几个问题,总结可以开始了 0x00前言 看了一眼手表上的日期,依然是12月28日,三天后便会迎来2020,

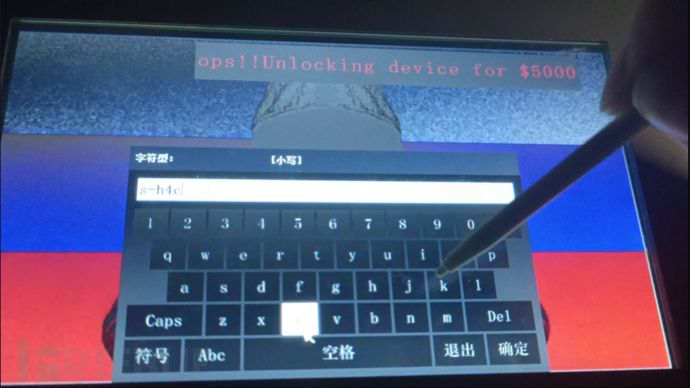

工控MCGS触摸屏Hacking勒索部署

https://github.com/MartinxMax/Mo0n_V1.2 !!不关注点赞收藏,以后没好东西了奥!! 端口扫描-获取信息 $python Mo0n.py -scan x.x.x.0/24 or $nmap -sS -Pn -T4 x.x.x.0/24 -p 127 MCGS编程软件 发现触摸屏受到密码保护 Oops!!! echo /\_/\echo (

IE CSS Hacking Rules

IE CSS Hacking Rules: property:all-ie\9; property:gte-ie8\0; *property:lte-ie7; +property:ie7; _property:ie6;

Google Hacking搜索语法

Google是一款功能强大的搜索引擎,能够根据robots协议抓取互联网上几乎所有页面,其中包括大量账号密码等敏感信息。GHDB(Google Hacking Database)存放了大量敏感信息,Google Hacking是指利用Google等搜索引擎搜索信息来进行入侵的技术和行为,攻击者利用搜索引擎高级指令能够轻松获取指定的敏感信息。以下是利用GHDB结合搜索引擎高级指令进行敏感信息获取的对

Hacking Team:核心代码和数据未泄露 一切尽在掌控

本周一Hacking Team公司发标声明:核心代码和数据未泄露,一切尽在掌控。即便他们的监控软件源代码泄露,强大的技术优势也不会因此改变。 Hacking Team:泄露的都是“过时货” Hacking Team在声明中表示: “我们的核心代码在这次攻击事件中并不曾泄露,数据仍在我们的掌控之中。现如今,我们已经隔离了内部网络系统,外部攻进来是接触不到它的。我们正在试图建设一个全新的内部网络架

[Hacking VIM] 2.定制:配置文件

如果你的电脑需要进行大量的编辑工作,那么你将发现有一个自己定制的编辑器将是多么重要。一个好的编辑器将是很好的朋友,可以帮助你解决许多日常的问题。但是怎样才使得一个编辑器更好呢? 看看现在已有编辑器的区别,可以看到其中许多编辑器都开发了认为用户可能需要的许多额外功能。而另外一些人则并不认为这些是最好的编辑器,而会承认那些最简单的,那些用户友好的,甚至是那些速度最快的作为其最好的编辑器。 在

Sat-Hacking(5):Starlink路由器逆向分析-中篇

在上篇文章中,我们介绍了 SpaceX Starlink 路由器一代的工作原理和逆向分析过程,以及该路由器在提供卫星互联网服务方面的重要性。然而,随着技术的不断发展和创新,SpaceX 已经推出了第二代 Starlink 路由器,这一代路由器拥有更高的性能和更多的功能,为用户提供更好的卫星互联网服务体验。在本文中,我们将对 SpaceX Starlink 路由器二代进行深入探讨,了解它的功能和工作

FireEye:Hacking Team军火库中大量运用iOS假面攻击

在早前我们就已经发布过有关iOS假面攻击威胁的文章,你可以参考文末参考文档中[2][3][4]。到目前为止,这类攻击依旧十分流行。FireEye最近从HackingTeam军火库中发现11款iOS App使用了假面攻击,其中有一款恶意App还是针对未越狱用户的。 对这些受欢迎的社交App以及聊天App进行逆向工程并加入攻击代码。其中包括WhatsApp, Twitter, Facebook,

RFID Hacking--Resources

http://www.proxmark.org/forum/index.php RFID破解神器官方论坛 http://rfidiot.org/ 集成RFID ID识别/暴力破解/读写卡一身的Py包,通读官方网站所有信息会对RFID破解步骤有一个基本了解。 http://www.rfdump.org/ (被墙) RFDump是一个后端工具,用于与任何标准的RFID读取器直接互操作,以读取RF

Hacking up an armv7s library

原文链接:http://www.galloway.me.uk/2012/09/hacking-up-an-armv7s-library/ NOTE: Please take care with this. I obviously cannot test if this will actually work on a new iPhone 5 device! I provide no warr

[VS Hacking]IDE界面改造(调教)[基本篇]

2019独角兽企业重金招聘Python工程师标准>>> 一、序言 本人喜欢那些能设置背景图的软件,可以让我在使用的时候给我舒适的感受。而如果软件没有提供这功能,那我也希望这软件能让我用代码等来改造成我希望的样子,比如Firefox、Foobar2000。在我看来,这样的软件才是好软件。Visual Studio是微软的旗舰IDE,它的方便,功能强大,扩展性强深受我的喜爱。不过呢,VS的样

![[VS Hacking]IDE界面改造(调教)[基本篇]](https://www.oschina.net/img/hot3.png)