本文主要是介绍被攻陷的数字签名:木马作者冒用知名网络公司签名,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

近期360白名单分析组捕获到一批具有知名网络公司数字签名的木马,为了阻止木马的进一步危害,同时也为了提醒其他安全厂商,白名单组对本次事件进行了回顾。

一、带知名公司签名的木马

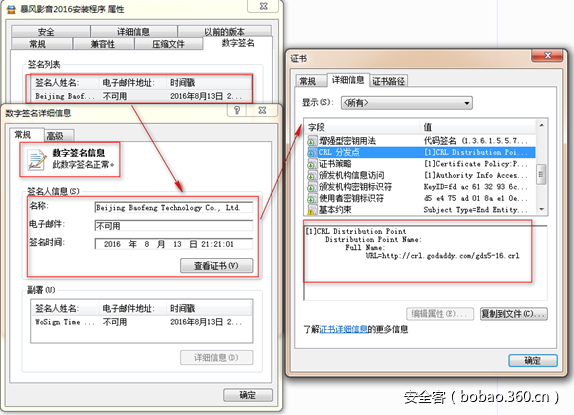

以下是最新捕获的某知名网络公司数字签名的木马:

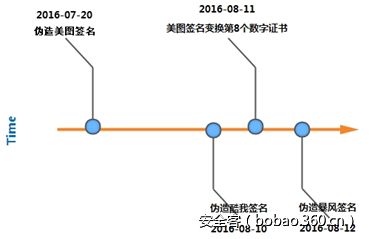

我们对木马相关作者进行了持续的关注与追踪,其大概的更新时间线如下:

显然这些知名公司是不可能签发木马的,那么为什么木马会有知名公司的数字签名呢?这是一个让人困惑的问题,为了找到事件的根源我们进行了追踪。

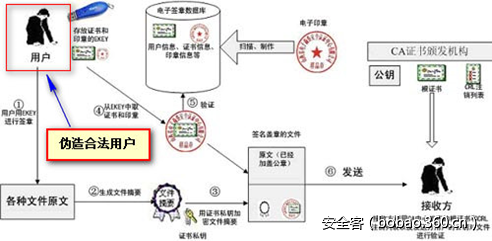

二、伪造数字签名的原理

通过对比知名公司的文件和木马文件,发现两者数字证书的颁发机构不同。由于不同的颁发机构可以为同一家公司颁发证书,但是审核标准不一致,所以黑客就利用了这点成功申请了知名公司的数字证书。如下图所示:

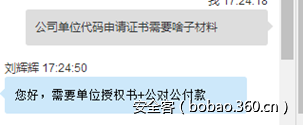

以某家颁发机构数字证书的申请流程为例,公司申请证书有两个必要条件:1. 单位授权书 2. 公对公付款。

如此简单的审查,导致部分颁发机构给木马作者颁发了知名公司的数字证书。

对比Comodo、Thawte、Symantec几家数字签名机构,发现这三家机构需要一份公证面签书(就是当着公证员面签,并由公证处签章),这也间接导致不法分子更难申请到这些机构的数字证书。

于是黑客就利用了手中的数字签名,签发了大量木马文件,由于此类文件非常容易被加入到可信任文件列表,给用户带来了极大的危害。

三、伪造签名木马主要证书

以下是目前为止捕获到的伪造知名公司签发木马的证书:

通过上面的表格,我们可以看到木马利用了相对容易申请的机构来申请数字证书,而且持续不断的签发木马程序。此次安全事件给数字签名机构敲响了警钟,审核过程需要更加严格。

四、带签名的木马基本行为

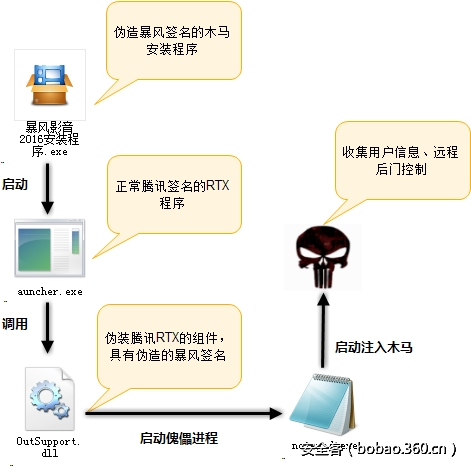

带有知名公司签名的木马,不但利用了正规的数字签名,还进行了白文件利用,手段极其老练和成熟,对此白名单组进行了深入的分析:

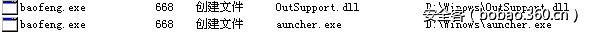

安装包在d:\windows目录下释放两个文件

Auncher.exe是TX白签名文件

OutSupport.dll是暴风黑签名文件

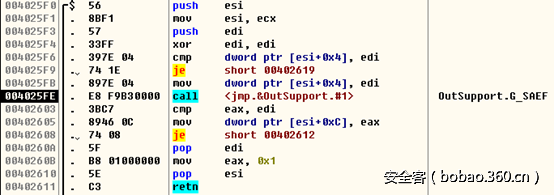

通过TX文件的白利用,Auncher.exe调用OutSupport.dll中的导出函数G_SAEF

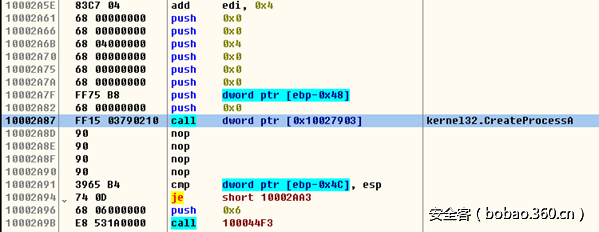

创建傀儡进程

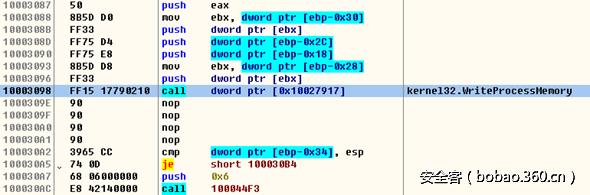

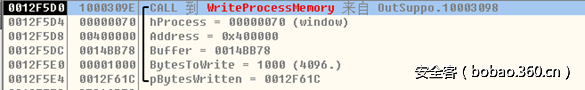

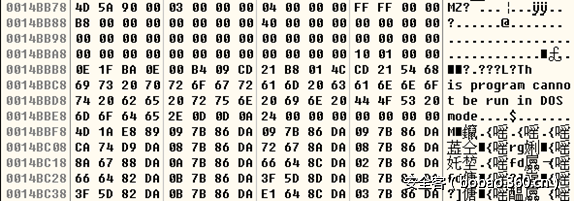

注入代码到notepad.exe中

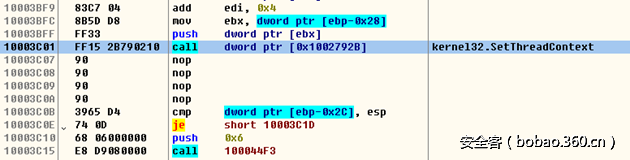

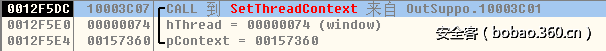

设置傀儡进程EIP

最后在内存中执行木马程序。

以下就是整个流程:

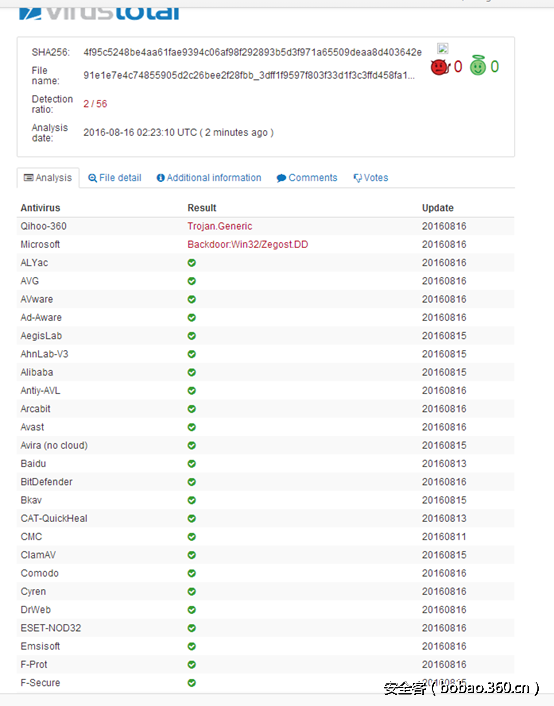

五、杀毒的查杀

对于此类最新的利用审核机构审核不严格,伪造正规公司资料骗取合法签名并且签发的木马,360杀毒进行了第一时间的查杀。

本文由 安全客 原创发布,如需转载请注明来源及本文地址。

本文地址:http://obao.360.cn/learning/detail/2965.html

这篇关于被攻陷的数字签名:木马作者冒用知名网络公司签名的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!