本文主要是介绍头等舱 writeup,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

12.头等舱

首先F12 看一下源码

<html>

<meta http-equiv="Content-Type" content="text/html; charset=UTF-8" /><pre><br><br><br><br>什么也没有。<br><br>

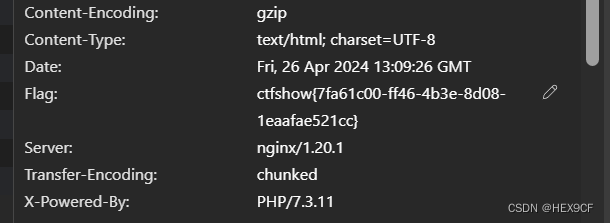

</html>什么都没有。其实这个题的关键就是题目提示:头等舱头等舱~ 响应头!!!

用burp suite抓个包试试

用bp进行抓包后,发给repeater

这篇关于头等舱 writeup的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!