thm专题

【THM】Linux Privilege Escalation(权限提升)-初级渗透测试

介绍 权限升级是一个旅程。没有灵丹妙药,很大程度上取决于目标系统的具体配置。内核版本、安装的应用程序、支持的编程语言、其他用户的密码是影响您通往 root shell 之路的几个关键要素。 该房间旨在涵盖主要的权限升级向量,并让您更好地了解该过程。无论您是参加 CTF、参加认证考试还是担任渗透测试员,这项新技能都将成为您的重要组成部分。 什么是权限提升? “权限升级”是什么意思? 从本质上

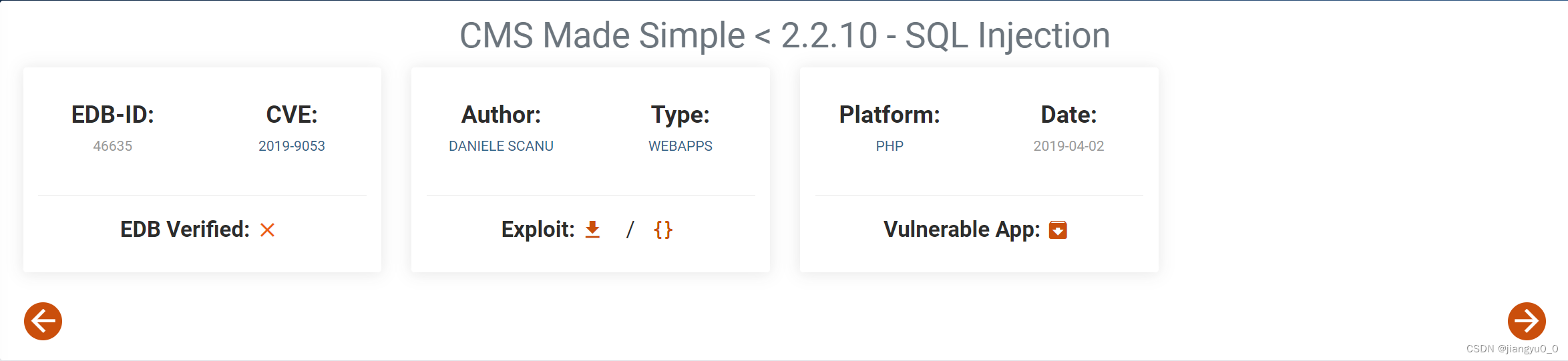

【THM】Vulnerability Capstone(漏洞顶点)-初级渗透测试

介绍 通过完成“漏洞研究”模块的顶峰室,总结在本模块中学到的技能。 Ackme Support Incorporated 最近建立了一个新博客。他们的开发团队要求在创建并向公众发布文章之前进行安全审核。 您的任务是对博客进行安全审核;寻找并滥用您发现的任何漏洞。 利用机器(提交标记) 2.1在易受攻击的计算机上运行的应用程序的名称是什么? 答案:Fuel CMS 2.2该应用程序的

【THM】Exploit Vulnerabilities(利用漏洞)-

介绍 在这个房间里,我们将讨论一些识别漏洞的方法,并结合我们的研究技能来了解这些漏洞是如何被滥用的。 此外,您还会发现一些公开可用的资源,这些资源是您在执行漏洞研究和利用时的技能和工具的重要补充。然后,您将在房间的最后将所有这些应用到实际挑战中。 自动化与自动化手动漏洞研究 网络安全领域有大量可用于漏洞扫描的工具和服务。从商业(并支付巨额费用)到开源和免费,漏洞扫描器都是快速检查应用程序缺

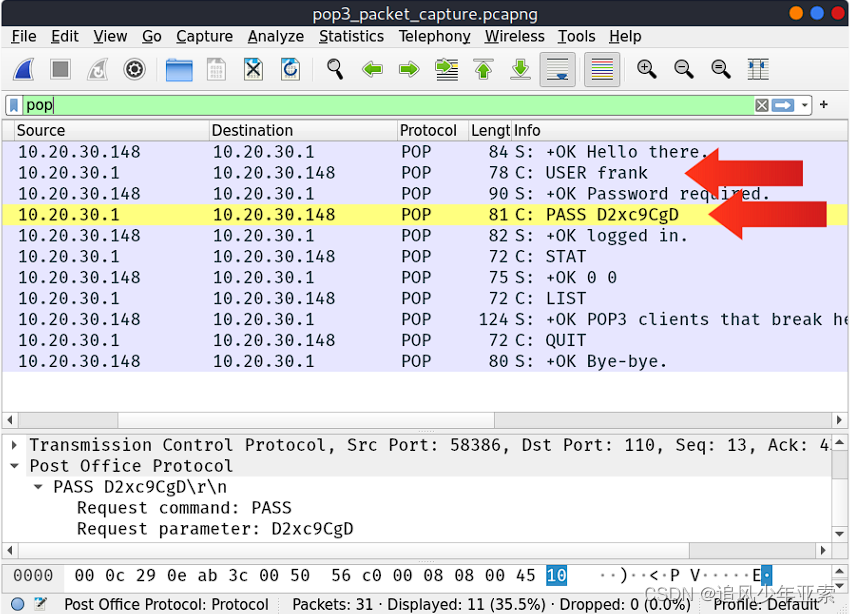

【THM】Protocols and Servers 2(协议和服务器 2

介绍 协议和服务器房间涵盖了许多协议: 远程登录HTTP协议文件传输协议邮件传输协议POP3IMAP 实现这些协议的服务器会受到不同类型的攻击。仅举几例,请考虑: 嗅探攻击(网络数据包捕获)中间人 ( MITM ) 攻击密码攻击(身份验证攻击)漏洞 从安全的角度来看,我们始终需要思考我们的目标是保护什么;考虑安全三元组:机密性、完整性和可用性 ( CIA )。保密是指使通信内容可供预

【THM】Protocols and Servers(协议和服务器)-初级渗透测试

介绍 这个房间向用户介绍了一些常用的协议,例如: HTTP协议文件传输协议POP3邮件传输协议IMAP 每个协议的每个任务都旨在帮助我们了解底层发生的情况,并且通常被优雅的GUI(图形用户界面)隐藏。我们将使用简单的 Telnet 客户端来使用上述协议进行“对话”,以充分了解GUI客户端在后台执行的操作。我们的目的不是记住协议命令,而是在协议工作时更仔细地了解它。 我们还讨论了一些不安全

【THM】Nmap Post Port Scans(后端口扫描)-初级渗透测试

介绍 本房间是 Nmap 系列的最后一个(网络安全简介模块的一部分)。在这个房间中,我们重点关注端口扫描之后的步骤:特别是服务检测、操作系统检测、Nmap脚本引擎和保存扫描结果。 Nmap实时主机发现Nmap基本端口扫描Nmap高级端口扫描Nmap后端口扫描 在本系列的第一个房间中,我们学习了 Nmap 如何枚举目标、发现活动主机以及使用反向DNS查找有趣的名称。该系列的第二个和第三个房间

【THM】Nmap Live Host Discovery(Nmap 实时主机发现)-初级渗透测试

介绍 当我们想要针对一个网络时,我们希望找到一个高效的工具来帮助我们处理重复性任务并回答以下问题: 哪些系统已启动?这些系统上正在运行哪些服务? 我们将依赖的工具是Nmap。关于寻找在线计算机的第一个问题将在这个房间得到解答。该房间是专门讨论Nmap的四个房间系列中的第一个。关于发现正在运行的服务的第二个问题将在下一个关注端口扫描的Nmap房间中得到解答。 这个房间是Nmap系列中四个房

【THM】Active Reconnaissance(主动侦察)-初级渗透测试

介绍 在网络安全模块的第一个房间里,我们主要进行被动侦察。在第二个房间中,我们重点关注主动侦察以及与之相关的基本工具。我们学习使用网络浏览器来收集有关我们目标的更多信息。此外,我们讨论使用简单的工具(例如ping、traceroute、telnet和 )nc来收集有关网络、系统和服务的信息。 正如我们在上一个房间中了解到的那样,被动侦察可以让您在没有任何直接接触或连接的情况下收集有关目标的信息

THM学习笔记—Bounty Hacker

nmap扫描,扫了一大堆但只有三个端口是开放的 试试ftp是否可以匿名登录 可以匿名登录,把里面的文件下载下来 查看里面的内容,猜lin为用户名,locks.txt为密码列表,使用hydra进行ssh登录。 找到密码了,进行ssh登录 登录之后找到flag,接下来进行提权 sudo -l 密码就是刚刚爆破出来的密码 老方法,去tar | GTFOBin

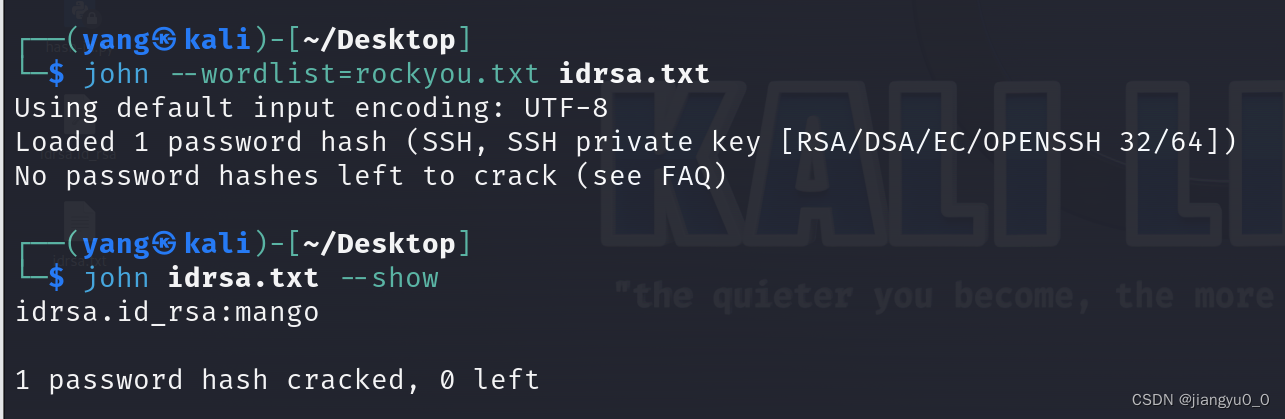

THM学习笔记—Simple CTF

nmap扫描,发现2222端口很奇怪啊,重新换一种方式扫描2222端口 发现是ssh 先用ftp试试,尝试匿名登录 下载所有文件 发现只有一个ForMitch.txt,告诉我们其账号密码为弱密码,我们猜测Mitch为其用户名,尝试暴力破解 不成功,研究一番后发现是端口不对,它默认ssh端口是22,但在这里是2222,重新破解 这次直接拿下 登录到ssh

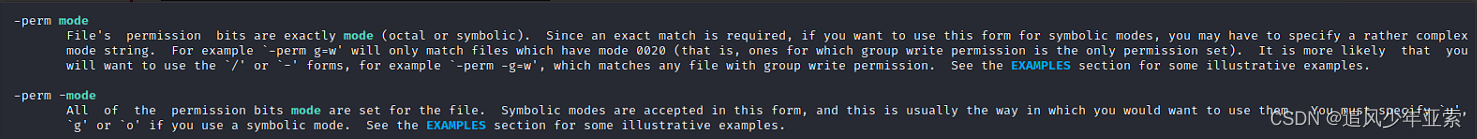

THM学习笔记——枚举

复制以下内容时注意中英文符号区别 在枚举之前我们要将shell升级为完全交互式的tty。 这涉及以下几条命令 python -c 'import pty;pty.spawn("/bin/bash")' stty raw -echo export TERM=xterm rlwrap nc -lvnp 443 从以上选一条即可 手动枚举 以下命令只需了解即可,需要的时候自行搜索即可,

1个 THM 和多台 BSP 的通讯(以邦纳 BSP 系列 PLC 为例)

一.架构和接线如下图所示 二、建立连接 选择 PLC 的驱动,多台连接请勾选“次连接” “次连接总数”就是要连接的 PLC 台数。 设置触摸屏通讯参数;同时确保每台 PLC 的通讯参数与该设定相同(但站号不能相同)。 三、地址对应 (控件对应的地址可以通过站号区分来源那台 PLC )

THM学习笔记——Nmap

Nmap是一款用于网络发现和安全审计的网络安全工具,通常情况下,Nmap用于: 列举网络主机清单 管理服务升级调度 监控主机 服务运行状况 Nmap可以检测目标主机是否在线、端口开放情况、侦测运行的服务类型及版本信息、侦测操作系统与设备类型等信息。 系统管理员可以利用Nmap来探测工作环境中未经批准使用的服务器,黑客通常会利用Nmap来搜集目标电脑的网络设定,从而计划攻击的方法。

THM学习笔记——john

John the Ripper是目前最好的哈希破解工具之一。 John基本语法: john [options] [path to file] john:调用John the Ripper程序。 [path to file]:包含你要尝试破解的哈希的文件,如果它们在同一个目录中,你就不需要命名路径,只需要文件名。 自动破解 John具有内置功能,它可以检测到给定的哈希类型,并选择适当的

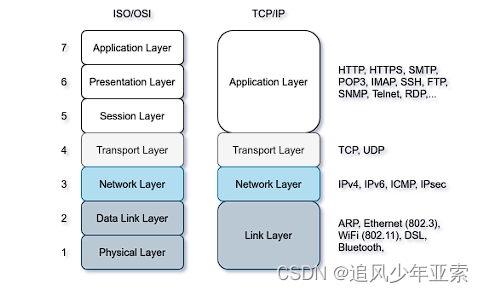

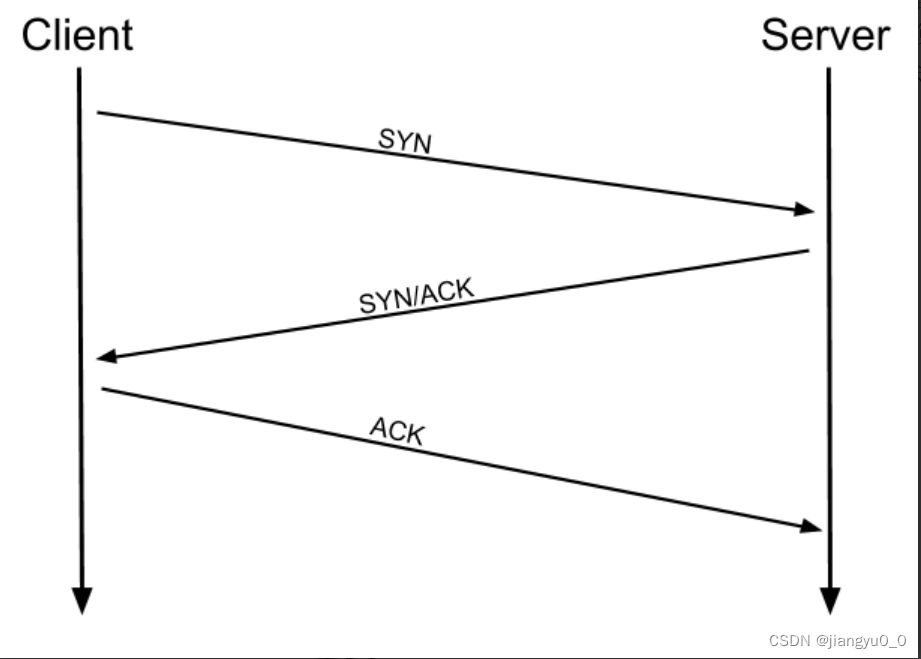

THM学习笔记——OSI模型和TCP/IP模型

全是文字 比较枯燥 建议视频 OSI模型由七个层次组成: 第7层 -- 应用层: OSI模型的应用层主要为在计算机上运行的程序提供网络选项。它几乎专门与应用程序一起工作,为它们提供一个界面以用于传输数据。当数据传递到应用层时,它会被传递到表示层。 第6层 -- 表示层: 表示层从应用层接收数据。这些数据通常以应用程序理解的格式呈现,但不一定是接收计算机中应用层能够理解的标准化格式

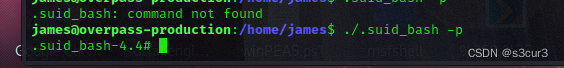

THM靶机overpass2-hacked流量分析溯源初体验

#流量分析 随便找一个tcp包: 发现其中有命令执行,推测是一个反弹shell,未加密,所以不太可能是msf或者其它c2的shell,只是一个普通的nc shell或者bash shell。 看到tcp之前的最后一个HTTP包: 序列14的包,这是一次上传反弹shell来getshell的攻击,包含关键词/uploads/payload, 判断是一次文件上传getshell,同时输