网络空间专题

细数全球七大网络空间安全搜索引擎

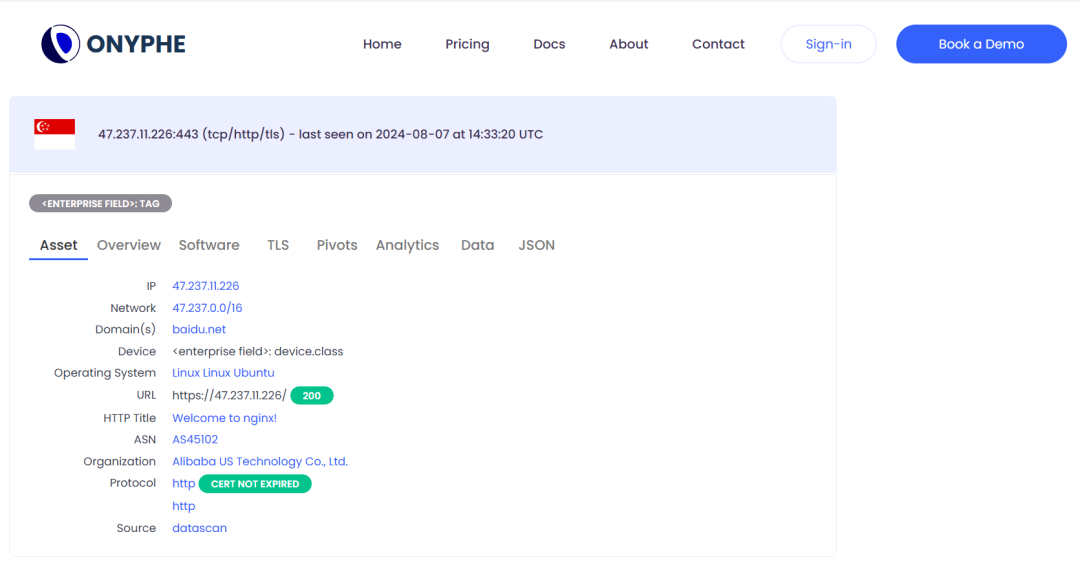

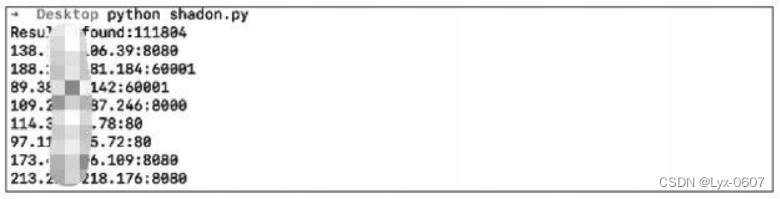

随着网络攻击的频率和复杂性不断增加,安全专业人士需要利用各种工具来识别和应对潜在的威胁,网络安全搜索引擎就是其中之一,它们帮助安全专家查找漏洞、分析威胁情报以及监控互联网活动,本文将介绍全球七大网络安全搜索引擎。 1. Shodan 特点: Shodan 被誉为“物联网的搜索引擎”,它专注于扫描和索引连接到互联网的各种设备。Shodan 的独特之处在于,它不仅能搜索到服务器和网站,还可

精彩回顾!圆桌讨论“大模型与网络空间安全前沿探索”

(关注“安全极客”,回复“智能体”下载第一期系列专题PPT!) 近日,安全极客和Wisemodel社区联合举办了“AI+Security”系列的首场线下活动,主题聚焦于“大模型与网络空间安全的前沿探索”。在圆桌讨论环节,清华大学博士生导师、助理教授陈建军,阿尔法公社创始合伙人兼CEO许四清,云起无垠创始人兼CEO沈凯文,墨云科技合伙人彭逍遥,月之暗面安全工程师麦香和安全资深专家宁宇飞,共

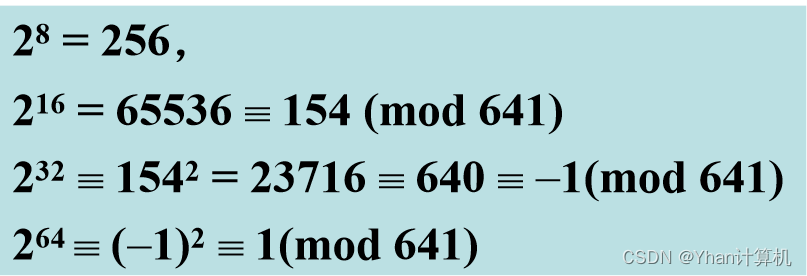

网络空间安全数学基础·期末复习

一、整除与同余 1.最大公因子性质: (a,b)=(-a,b)=(a,-b)=(-a,-b)=(|a|,|b|) (0,a)=a 2.最大公因子求解(欧几里得算法、辗转相除法) 例:(-3824,1837) 3.最大公因子定理: 设a,b是两个不全为零的整数,则存在两个整数u, v,使得:(a, b)=ua+vb。 例:将a = 888,b = 312的最大公因子表示为(a,b) = ua+

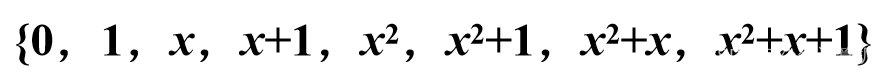

网络空间安全数学基础·多项式环与有限域

5.1 多项式环(掌握) 5.2 多项式剩余类环(理解) 5.3 有限域(熟练) 5.1 多项式环 定义:设F是一个域,称是F上的一元多项式. 首项:如果an≠0,则称 anx^n 为f(x)的首项 次数:n是多项式f(x)的次数,记为deg(f(x)) = n 首一多项式:如果an = 1,则称f(x)为首一多项式 零次多项式:若f(x) = a0≠0,则约定deg(f(x)) = 0 F上

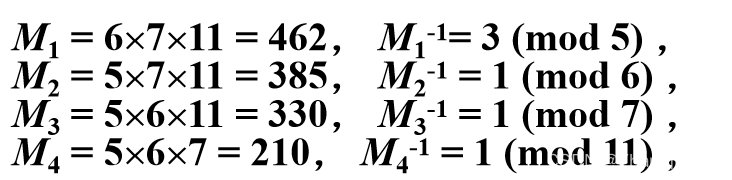

网络空间安全数学基础·同余式

6.1 剩余系(掌握) 6.2 同余式概念与一次同余式(熟练) 6.3 中国剩余定理(熟练) 6.1 剩余系 设m是正整数,模m同余的全体整数是一个模m剩余类,即可表示为a = qm+r, 0≤r<m,q=0,±1,±2,…, 的整数是一个模m剩余类。 剩余类中的每个数都称为该类的代表 r称为该类的最小非负剩余 模m剩余类共有m个 例:全部模8的剩余类为 {0,±8,±2×8,±3×8,

基于人工智能的网络空间内容安全治理方法研究

文 | 中国移动通信集团有限公司信息安全管理与运行中心 乔喆、刘阳、江为强;中国信息通信研究院安全研究所 静静、刘明辉 近年来,人工智能技术对社会的发展产生了深刻的影响和推动作用。然而,这为网络空间内容安全治理带来了诸多挑战。以电信网络诈骗为代表的新型诈骗方式已经逐步呈现出跨地域、跨行业、跨网络等明显特点,而且诈骗手法也逐渐变得“智能化”。它们从早期单一诈骗方式发展演变为基于人工智能生成内容(A

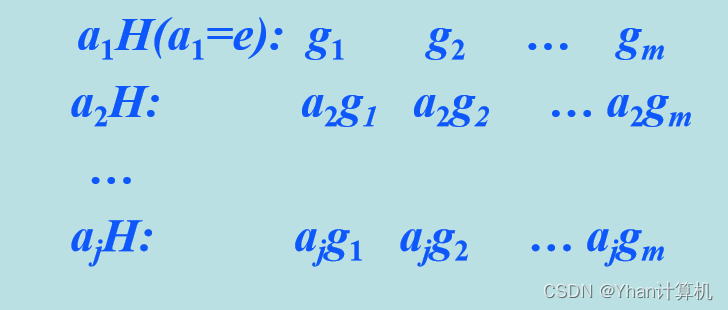

网络空间安全数学基础·循环群、群的结构

3.1 循环群(重要) 3.2 剩余类群(掌握) 3.3 子群的陪集(掌握) 3.4 正规子群、商群(重要) 3.1 循环群 定义:如果一个群G里的元素都是某一个元素g的幂,则G称为循环群。g称为G的一个生成元,由g生成的循环群记为(g)或<g>。 无限循环群可表示为: 有限n阶循环群可表示为: 例:整数加法群Z是一个循环群。1是生成元,每一个元素都是1的“幂”。再次强调讨论的群里“乘法”

网络空间安全数学基础·整除与同余

主要内容: 整除的基本概念(掌握) 素数(掌握) 同余的概念(掌握) 1.1整除 定义:设a,b是任意两个整数,其中b≠0,如果存在一个整数q,使 a = qb,则我们称b整除a,或a被b整除,记为b|a,此时称 b是a的因子,a是b的倍数。 例:a=10, b=2则有2|10;若a=100, b=10有10|100 例:设a是整数,a≠0, 则a|0。 整除的基本性质: 1. 如果

美国空军出版物:网络空间作战

这份文件是《AIR FORCE DOCTRINE PUBLICATION 3-12: CYBERSPACE OPERATIONS》,即美国空军教义出版物3-12,关于网络空间作战。 该文件详细阐述了美国空军在网络空间领域的组织、规划、执行、评估以及相关的政策、角色和责任。 以下是其核心内容的概述: 网络空间作战的理解:网络空间被定义为一个全球性的领域,包含信息技术基础设施的互相依赖网络

第四届全国网络空间取证竞赛—线上赛(服务器部分)

因为使用仿真软件会破坏 esxi 镜像引导,因此学会手动挂载是必要的 关掉杀软等会占用磁盘的软件 FTK(一定要是图标是放大镜的版本)挂载镜像,有几块挂几块,一次性挂挂好,务必 可读可写(不一定 FTK,看自己习惯什么挂载软件就用什么挂载) 管理员模式打开 vmware,cpu 和内存给大点,先挂系统盘,再挂数据盘 成功启动 手动绕密(exsi7 及以下) 手动加一块 is

第20天:信息打点-红蓝队自动化项目资产侦察企查产权武器库部署网络空间

第二十天 一、工具项目-红蓝队&自动化部署 自动化-武器库部署-F8x 项目地址:https://github.com/ffffffff0x/f8x 介绍:一款红/蓝队环境自动化部署工具,支持多种场景,渗透,开发,代理环境,服务可选项等.下载:wget -O f8x https://f8x.io/使用:见项目文档 二、工具项目-自动化侦查收集提取 1.自动化-企查信息-ENSc

2024网络空间安全就业前景与方向

1、信息安全技术专业毕业生就业方向:可在政府机关、国家安全部门、银行、金融、证券、通信领域从事各类信息安全系统、计算机安全系统的研究、设计、开发和管理工作,也可在IT领域从事计算机应用工作。可以成为从事计算机、通信、电子商务、电子政务、电子金融等领域的信息安全高级专门人才。 2、信息安全技术专业毕业生可从业的放心以及选择应聘岗位:可以在计算机科学与技术、信息通信、电子商务、互联网金融、电子政务等

美创科技获浙江省网络空间安全协会多项荣誉认可

4月2日,浙江省网络空间安全协会第二届会员大会第一次会议在杭州隆重召开,近180家会员单位代表、数十位特邀专家、嘉宾莅临现场。浙江省委网信办副主任马晓军出席会议并致辞,本次大会由协会秘书长吴铤主持。 凝心聚力,继往开来!本次大会,浙江省委网信办副主任马晓军在致辞中,充分肯定了协会五年来取得的阶段性成果,并从进一步强化主责主业、进一步强化服务引导、进一步强化自身建设三个

复试专业前沿问题问答合集12——网络空间安全基础知识

复试专业前沿问题问答合集12——网络空间安全基础知识 Web安全与网络攻防知识问答 Q1: 什么是Web应用防火墙(WAF)? A1: Web应用防火墙(WAF)是一种专门为Web应用程序提供保护的防火墙,它可以帮助保护Web应用免受跨站脚本(XSS)、SQL注入、文件包含等多种攻击。WAF通过监控和过滤进出Web应用程序的HTTP流量来识别和阻止潜在的攻击。 使用范围: 适用于所有面向公

按图索骥|Chapter2 网络空间安全入门经典书籍指南(2021)

麟学堂立足于网络空间安全教育与咨询(Cybersecurity Education & Consultant)。按图索骥|是麟学堂所提倡的系统化构建网络空间安全知识系列主题。将陆续推出包括学习路线图、书籍推荐图、认证路线图、资源分布图等系列及相关视频讲解。 更多精彩原创文章,请持续关注麟学堂公众号,点击查阅原文。 B站“麟学堂-张妤”有专门针对本文的视频专题讲解,欢迎点击关注收看。 网络空间

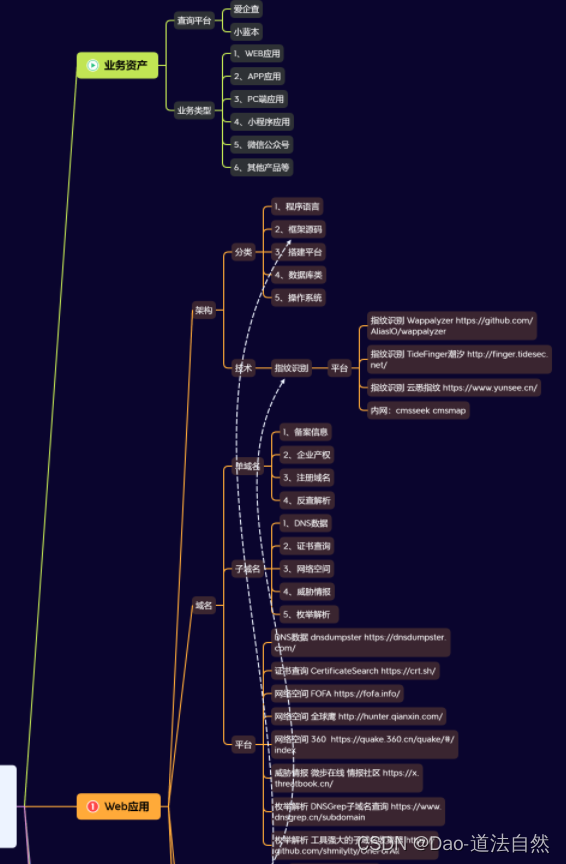

Day19:信息打点-红蓝队自动化项目资产侦察武器库部署企查产权网络空间

目录 各类红蓝队优秀工具项目集合 自动化-武器库部署-F8x 自动化-网络空间-AsamF 自动化-企查信息-ENScan 自动化-综合架构-ARL&Nemo 思维导图 章节知识点 Web:语言/CMS/中间件/数据库/系统/WAF等 系统:操作系统/端口服务/网络环境/防火墙等 应用:APP对象/API接口/微信小程序/PC应用等 架构:CDN/前后端/云应用/站库

New Kids On The Block (Part I) -- Shodan/ BinaryEdge/ ZoomEye 网络空间搜索引擎测评

1. 前言 许多IT行业的安全研究人员都会遇到这样的情况,他们需要来自技术层面的OSINT(网络空间搜索引擎)数据[1]。也许他们是想调查目标所遭受的攻击面,进行被动侦察,或者想要测量攻击的整体威胁等级。例如去年出现的memcached DDoS 攻击,其放大率为10,000倍甚至更高。Shodan当天发布的第一份报告显示,大约有17,000个易受攻击的服务器在线,这很容易被防火墙列入黑名单。

Day11:信息打点-Web应用企业产权指纹识别域名资产网络空间威胁情报

目录 Web信息收集工具 业务资产-应用类型分类 Web单域名获取-接口查询 Web子域名获取-解析枚举 Web架构资产-平台指纹识别 思维导图 章节知识点: Web:语言/CMS/中间件/数据库/系统/WAF等 系统:操作系统/端口服务/网络环境/防火墙等 应用:APP对象/API接口/微信小程序/PC应用等 架构:CDN/前后端/云应用/站库分离/OSS资源等

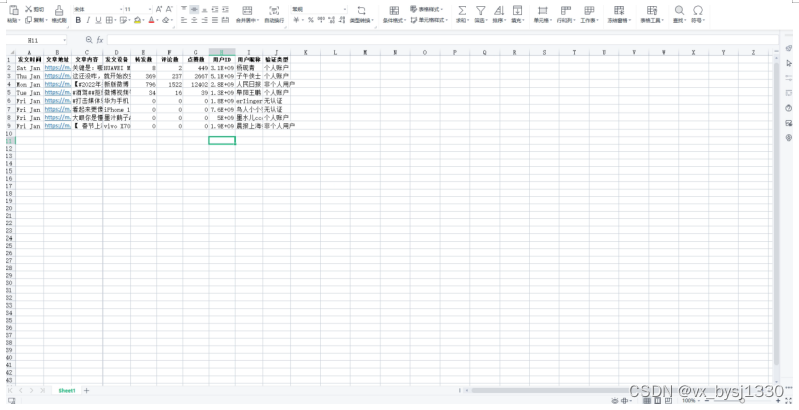

爬虫-网络空间微博信息管理系统的设计与实现-计算机毕业设计源码85633

摘 要 本论文主要论述了如何使用django框架开发一个网络空间微博管理信息系统,本系统将严格按照软件开发流程进行各个阶段的工作,面向对象编程思想进行项目开发。在引言中,作者将论述该系统的当前背景以及系统开发的目的,后续章节将严格按照软件开发流程,对系统进行各个阶段分析设计。 网络空间微博管理信息系统的主要使用者分为管理员、系统用户,实现功能包括首页(系统用户统计,舆论微博统计),网站管理(轮播

吴建平:IPv6是下一代互联网拓展网络空间的重要发展机遇

12月7日,GNTC全球网络技术大会在北京举行,来自全球的网络技术专家将集中讨论IPv6、SDN、5G、云等诸多网络技术新基础,并以此为基础构建一个新的网络架构,共同畅想未来网络。会上,中国工程院院士、清华大学教授吴建平发表了 “中国IPv6下一代互联网发展和思考”主题演讲。 在演讲中,吴院士不仅提到了互联网和网络空间的关系、互联网的核心技术、以及新IPv6下一代互联网发展的新形势,还谈到了I

ncist网络空间安全专业护网方向认知实习笔记2021.12 DAY 8

note XML注入 什么是XML注入 又叫XML实体注入,XML External Entity attack(XXE) XML injection,XML注入漏洞。 XML注入类似于SQL注入,XML文件一般用作存储数据及配置,如果在修改或新增数据时,没有对用户可控数据做转义,直接输入或输出数据,都将导致XML注入漏洞的产生。 有的服务器会通过生成XML来达到存储信息(可能是用户个

ncist网络空间安全专业护网方向认知实习笔记2021.12 DAY5.1

note1 配置本地YUM源以及相关的网络设置 五种网络设置的区别 桥接模式: 直接连接到物理网络(相当于虚拟机直接连接wifi等网络) NAT模式: 共享主机的IP地址(相当于物理机模拟出来一个wifi,让虚拟机通过这个wifi进行通信) 仅主机: 与主机共享专用网(没办法与外部通信,直能计算机内部进行通信) 自定义 自定义一块网卡进行通信,指定相关的网卡(比如新建一块网卡专门用于实验,有

ncist网络空间安全专业护网方向认知实习笔记2021.12 DAY2.2

note2 传输层 提供了主机进程之间端到端的的服务,这里的“端”指的是端口 这下边提到的传输控制协议和用户数据协议可以理解为TCP和UDP的别名,一定要记清 TCP 传输控制协议可靠的、面向连接的协议传输效率低 UDP 用户数据报协议不可靠的、无连接的服务传输效率高 作业 图解TCP三次握手 图片如下 图解TCP四次握手 图片如下 图解DNS工作原理 图片如下: 枚举常见

ncist网络空间安全专业护网方向认知实习笔记2021.12 DAY3.2

note2 一些基础的不能再基础的东西 pwd查看当前路径的绝对路径lscdrmmkdirtouchlnmv.....什么的太基础了就不打了硬链接文件必须与原文件在同一分区中du 查看目录信息占用情况cp -p 可以保证源文件的所有人和所属组不变cp -f 可以保证源文件在目标目录如果冲突的话可以直接覆盖 关于ls -l检查文件后最前边一个字母的属性 d:目录l:链接文