爆破专题

ctfshow-爆破(web21-web28)

web21 提交用户和密码后发现没有用户以及密码的值呢 常见的是在post数据中 或者url后传值 但这里都没有 发现http头有一个Authorization字段 值是base64编码后的 解码 原来是将传入的值用冒号分离进行base64编码然后放到了Authorization字段中了 设置变量 增加前缀 增加编码方式 取消选项 记住 只要payload存在一下

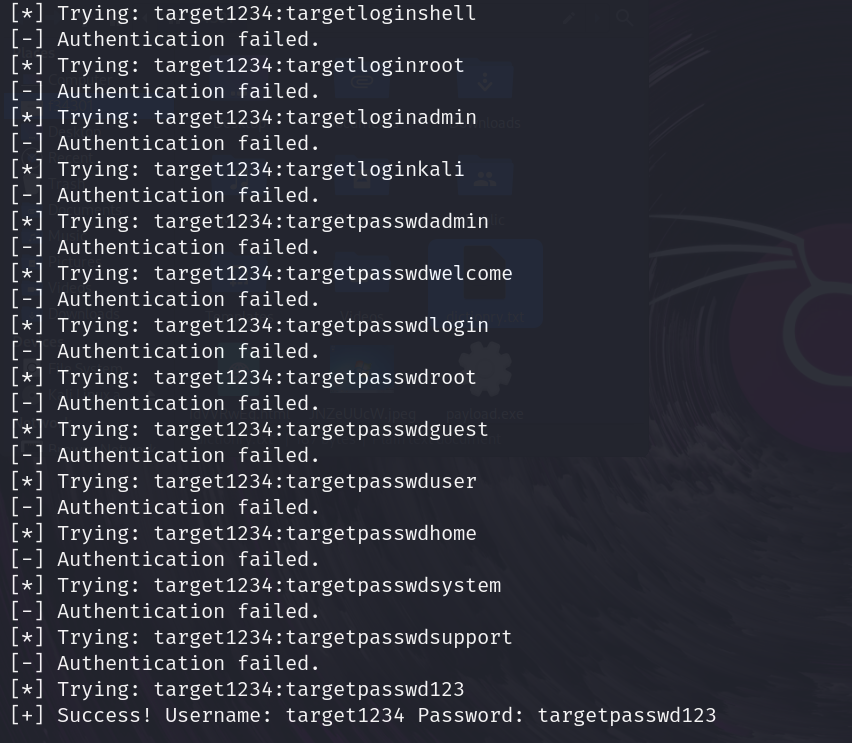

自搭靶机实现SSH爆破复现记录

编写脚本实现ssh爆破。可使用paramiko、pexpect、pxssh等Python模块进行编写。但在ssh服务端将配置加密方式为非常用加密方式3des-cbc,端口为9981端口。 创建 了一个新的Kali虚拟机作为靶机,使用原本的Kali作为攻击机。 设置一个用户为target1234,用户密码为targetpasswd123。 root用户为kaliTarget: 登录进去后

SSH弱口令爆破服务器

一、实验背景 1、概述 使用kali的hydra进行ssh弱口令爆破,获得服务器的用户名和口令,通过 ssh远程登录服务器。 2、实验环境 kali攻击机:192.168.1.107 centos服务器:192.168.1.105 二、前置知识 1、centos设置用户并设置弱口令 centos查看用户名 cat /etc/passwd centos查看密码cat /etc/sha

[Algorithm][综合训练][删除相邻数字的最大分数][分组][十字爆破]详细讲解

目录 1.删除相邻数字的最大分数1.题目链接2.算法原理详解 && 代码实现 2.分组1.题目链接2.算法原理详解 && 代码实现 3.十字爆破1.题目链接2.算法原理详解 && 代码实现 1.删除相邻数字的最大分数 1.题目链接 删除相邻数字的最大分数 2.算法原理详解 && 代码实现 自己的版本:贪心 --> 20% --> 自己知道这个策略必错 --> 而且

132-横向移动-Exchange 服务有账户 CVE 漏洞无账户口令爆破

Exchange服务 Microsoft Exchange Server 是微软公司推出的一款企业级邮件服务器软件,它提供了一套全面的电子邮件服务组件,以及消息和协作系统。Exchange Server 不仅支持电子邮件服务,还提供了日历、联系人管理、任务管理、文档管理、实时会议和工作流等丰富的协作应用。这些功能可以通过Internet浏览器访问,使得用户可以轻松地在不同的设备上

红队内网攻防渗透:内网渗透之内网对抗:横向移动篇PTH哈希PTT票据PTK密匙Kerberoast攻击点TGTNTLM爆破

红队内网攻防渗透 1. 内网横向移动1.1 首要知识点1.2 PTH1.2.1 利用思路第1种:利用直接的Hash传递1.2.1.1、Mimikatz 1.2.2 利用思路第2种:利用hash转成ptt传递1.2.3 利用思路第3种:利用hash进行暴力猜解明文1.2.4 利用思路第4种:修改注册表重启进行获取明文 1.3 PTT1.3.1、漏洞-MS14068(webadmin权限)-利用

python--协议库爆破-爆破工具的简单实现

免责声明:本文仅做技术交流与学习... 支持ftp,ssh,mysql,redis,email(SMTP) 使用时提前准备好字典..... (未加多线程) from ftplib import FTPimport paramikoimport pymysqlimport redisimport smtplibimport os, sysdef ftp_check(ip,

英语(1)-读音规则-连读-失去爆破

元音: a ,e ,i ,o, u 发音气流不受阻 辅音:b c d f g h j k l m n p q r s t v w x y z 发音气流受阻 爆破音:完全阻断气流并随之释放产生 清音:p t k 浊音:b d g 1.连读: 11.辅音+元音 Find out look at take off pick up make it

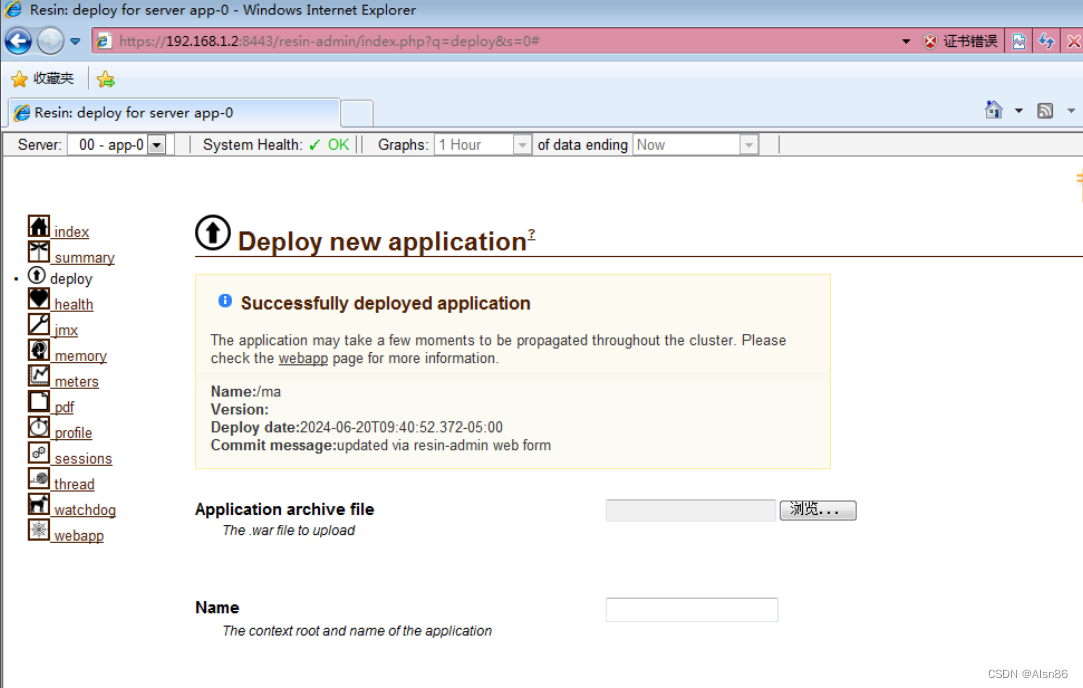

web中间件漏洞-Resin漏洞-密码爆破、上传war

web中间件漏洞-Resin漏洞-密码爆破、上传webshell 使用爆破结果resin/resin进入后台,选择deploy。想部署webshell,得使用SSL方式请求,访问https://192.168.1.2:8443/resin-admin/index.php?q=deploy&s=0(注:如果使用最新的火狐浏览器或者谷歌浏览器访问时可能会出现证书错误阻止访问,建议使用IE浏览器

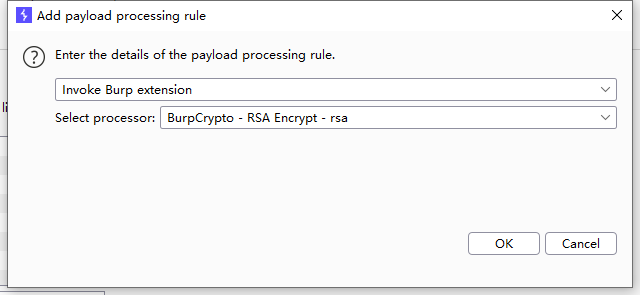

油猴hook+内存爆破

hook方式 说明:来回翻页发现只有请求体的token需要逆向,而这个请求体是在params里,拼接到url里,可以直接用油猴hook url里的关键字token=。 正常步骤 hook代码 // ==UserScript==// @name hookparams// @namespace http://tampermonkey.net/// @version

socket--IP端口爆破域名解析

免责声明:本文仅做技术交流与学习... 目录 IP端口爆破 域名解析爆破 IP端口爆破 #端口扫描:#获取扫描的 IP和端口#连接 IP和端口(socket)#判断连接状态-开放和关闭# import socket# # 加入参数模式# import os# s=socket.socket()# s.connect(('127.0.0.1',1))#通过报错

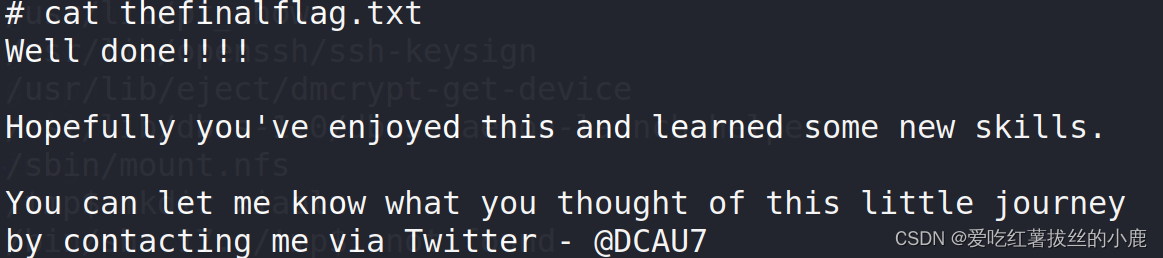

【渗透测试】DC-1靶机实战(下)SSH爆破提权

【渗透测试】DC-1靶机实战(上)漏洞扫描获取反弹shell-CSDN博客 7.SSH爆破 hydra ssh://172.20.10.4 -l flag4 -P /usr/share/john/password.lst -t 64 -f -vV -o /tmp/hydra.sshssh://10.10.10.31:指定了要攻击的 SSH 服务的地址。-l flag4:表示用户名是 flag

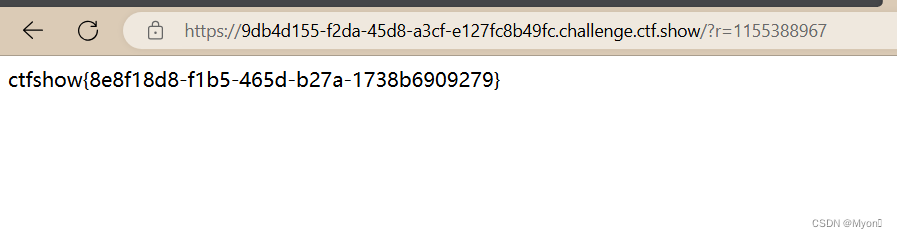

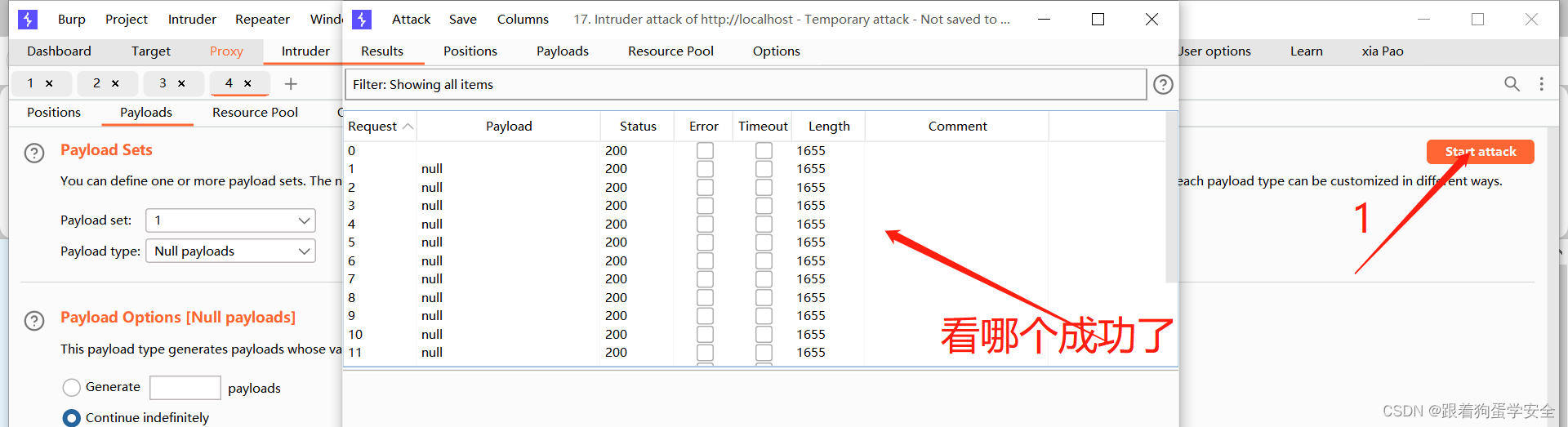

ctfshow-web入门-爆破(web21-web24)

目录 1、web21 2、web22 3、web23 4、web24 1、web21 爆破什么的,都是基操 需要认证才能访问 随便输一个用户名和密码抓包看看: 多出来一个认证的头 Authorization: Basic YWRtaW46MTIzNDU2 base64 解码看看: 就是我们刚才输入的用于测试的用户名和密码 发到攻击模块进行爆破,设

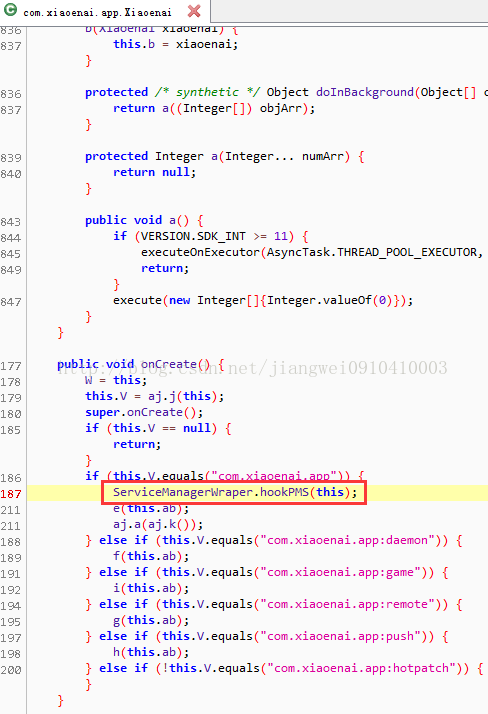

转52破解jiangwei212Android爆破应用签名的一种全新高效方式(Native+服务器验证)

原文地址:Android爆破应用签名的一种全新高效方式(Native+服务器验证) http://www.52pojie.cn/thread-606272-1-1.html (出处: 吾爱破解论坛) AndroidAndroid中爆破应用签名校验功能Java一、知识回顾关于中的签名校验是一种很普遍的安全防护策略了,很多应用也都做了这部分的工作,在之前我也介绍了几篇关于如何爆破应用的签名

破解入门【OllyDebug爆破程序】

逆向破解这块我也是个刚起步的小菜,入门都还算不上吧,看了点基础教程,先动手练习一下增加点兴趣。嘿嘿 工具: peid //查壳工具 OllyDebug //反汇编、动态调试工具 简称OD 壳的概念: 作者编好软件后,编译成exe可执行文件。 1.有一些版权信息需要保护起来,不想让别人随便改动,如作者的姓名等,即为了保护软件不被破解,通常都是采用加壳

Python开发:简单的密码爆破工具

当我们进行在线密码破解时,使用 BurpSuite 以及 wfuzz 足以应对大部分网站应用场景。但是在遇到一些特殊情况时我们还是需要自己来开发密码爆破工具,本文将介绍如何使用Python开发一款简单的密码爆破工具。 0x01 背景介绍 密码破解 记得有大佬曾经说过:一个系统的突破往往是从弱口令开始,为了拿到弱口令我们就需要了解密码破解技术。密码破解主要分为离线密码破解和在线密码破解。

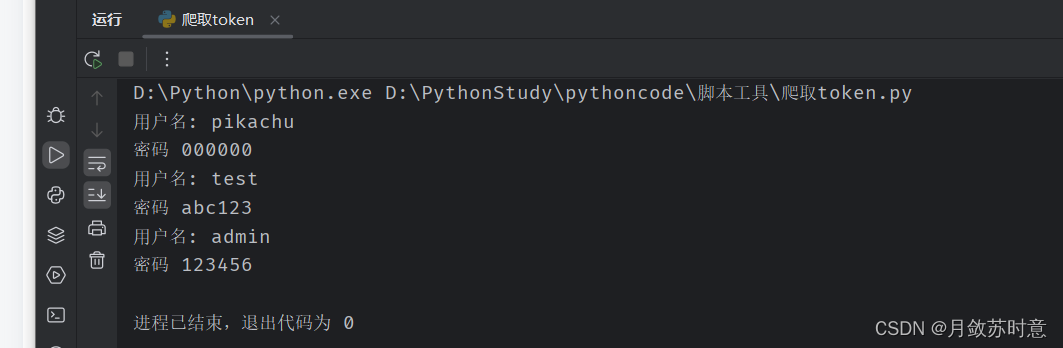

pikachu靶场通关之暴力破解token防爆破

这里写pikachu靶场token防爆破的第二种解法 用python脚本跑,下面是代码 import requestsfrom bs4 import BeautifulSoup# url填自己的urlurl = 'http://localhost:8086/pikachu-master/vul/burteforce/bf_token.php'# 取出账号字典里的值,1.txt就是账号字典

hydra常见服务爆破命令

简介 hydra 也称九头蛇, 是著名黑客组织thc的一款开源的暴力密码破解工具,可以破解多种密码。 1. 21端口爆破命令 21端口主要用于FTP(File Transfer Protocol,文件传输协议)服务, FTP服务主要是为了在两台计算机之间实现文件的上传与下载, 命令: hydra -L /root/user.txt -P /root/password.txt ft

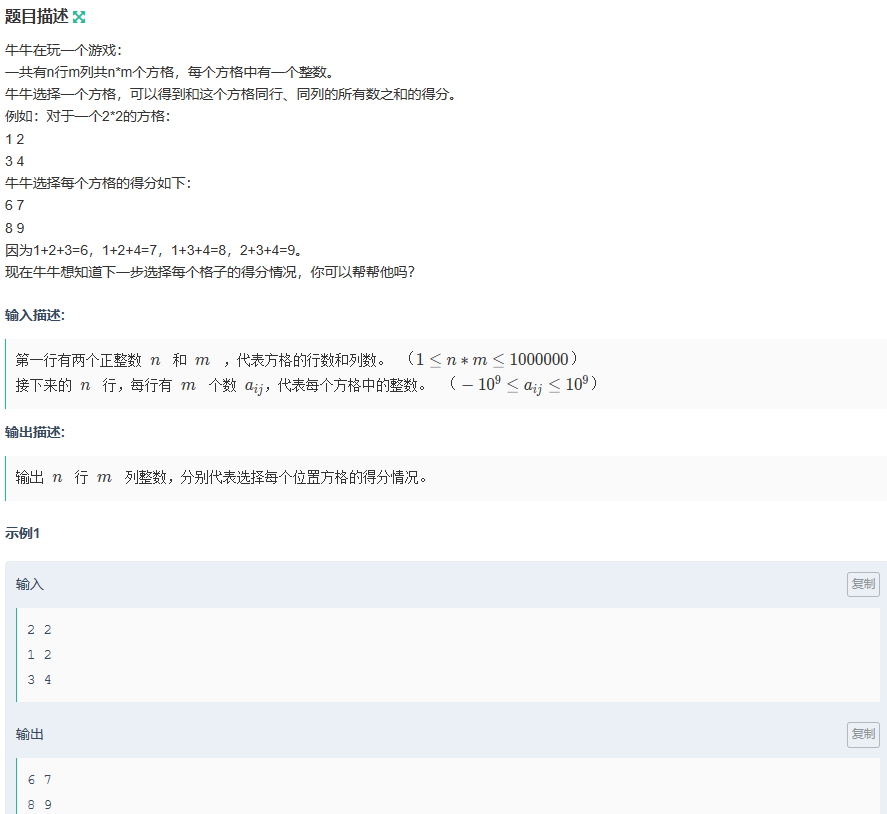

【错题集-编程题】十字爆破(预处理 + 模拟)

牛客对于题目链接:十字爆破 (nowcoder.com) 一、分析题目 暴力模拟会超时。 预处理,先把每一行以及每一列的和存起来。 模拟即可,但是由于数据量过⼤,我们可以提前把每⼀⾏以及每⼀列的和存起来,⽅便统计总和。 二、代码 //值得学习的代码#include <iostream>using namespace std;const int N = 1

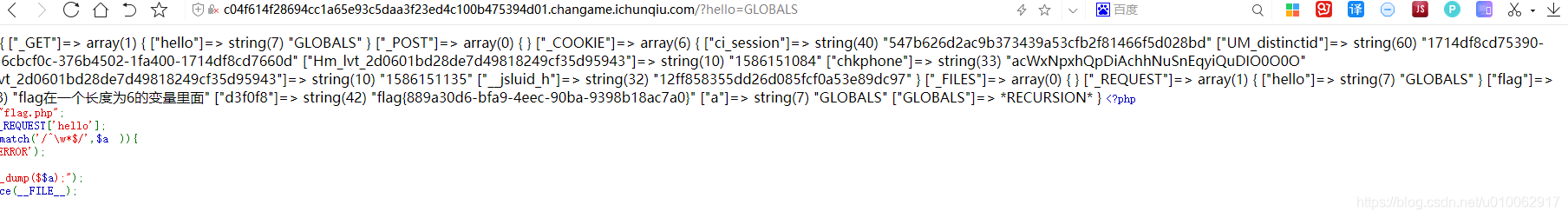

i春秋 “百度杯”CTF比赛 2017 二月场 分值:10分 类型:MiscWeb题目名称:爆破-1

分值:10分 类型:MiscWeb题目名称:爆破-1 题目内容: flag就在某六位变量中。 http://c04f614f28694cc1a65e93c5daa3f23ed4c100b475394d01.changame.ichunqiu.com <?phpinclude "flag.php"; //包含flag.php文件$a = @$_REQUEST['hello']; //

【信息收集-基于字典爆破敏感目录--御剑/dirsearch

两个工具都是内置字典来对于目录进行爆破的,这是信息收集的一部分,若能在列举出的目录中找到有价值的信息能为后续渗透做准备。 御剑比较简便 dirsearch需要集成python3.x环境,但是可选的命令更多。两者爆破的结果不一定相同,可以互相参考 目录 目录在网站中扮演着组织和存储文件的角色,类似于计算机文件系统中的文件夹。它们有助于将网站的内容按照特定的结构进行组织,使得用户能够更轻松地找到

笔试强训-day17_T2 十字爆破

一、题目链接 十字爆破 二、题目描述 牛牛在玩一个游戏: 一共有n行m列共nm个方格,每个方格中有一个整数。 牛牛选择一个方格,可以得到和这个方格同行、同列的所有数之和的得分。 例如:对于一个22的方格: 1 2 3 4 牛牛选择每个方格的得分如下: 6 7 8 9 因为1+2+3=6,1+2+4=7,1+3+4=8,2+3+4=9。 现在牛牛想知道下一步选择每个格子的得分情况,你可以帮帮他吗?

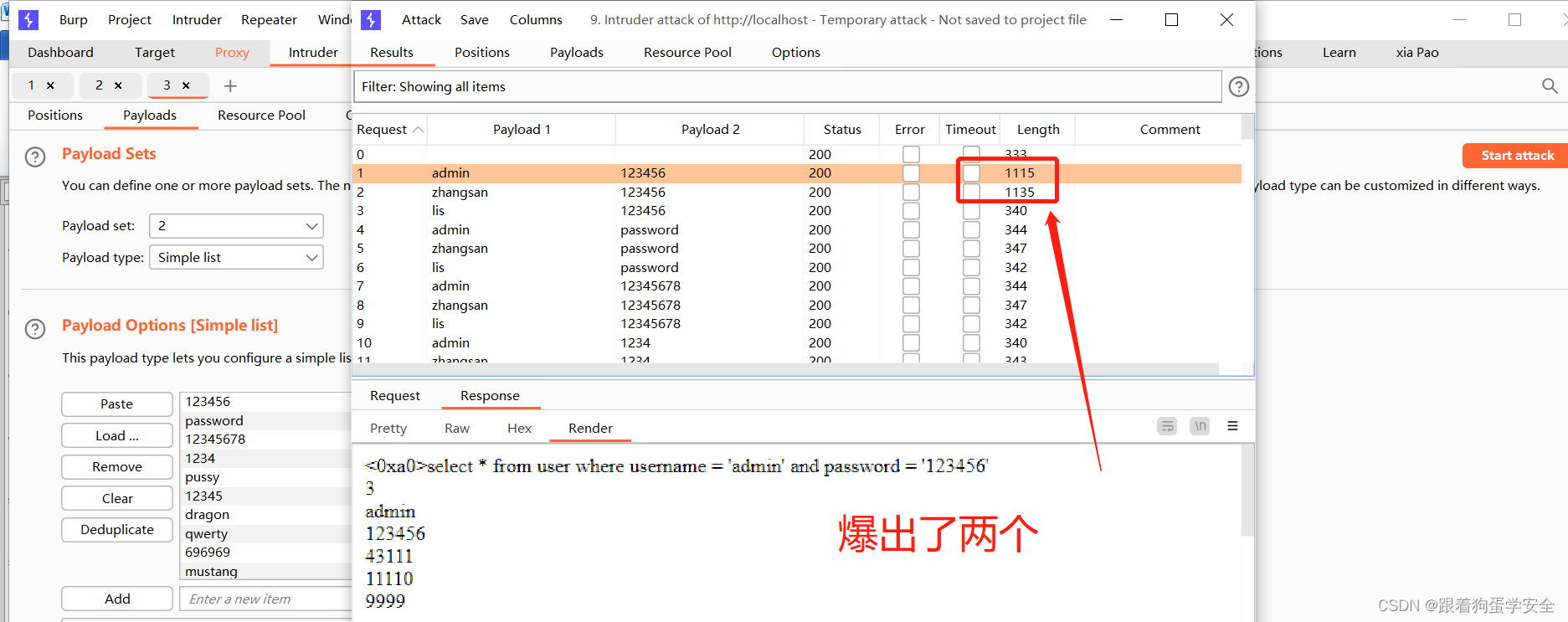

网络安全之弱口令与命令爆破(中篇)(技术进阶)

目录 一,什么是弱口令? 二,为什么会产生弱口令呢? 三,字典的生成 四,使用Burpsuite工具验证码爆破 总结 一,什么是弱口令? 弱口令就是容易被人们所能猜到的密码呗,例如:admin,123456,888等等简单的密码。 二,为什么会产生弱口令呢? 1,设置密码的人为了方便好记会选择一些容易的密码或是用自己的姓名,生日,手机号码等等。 2,有些平台和设

网络安全之弱口令与命令爆破(上篇)(技术进阶)

目录 一,什么是弱口令? 二,为什么会产生弱口令呢? 三,字典的生成 四,使用Burpsuite工具弱口令爆破 总结 一,什么是弱口令? 弱口令就是容易被人们所能猜到的密码呗,例如:admin,123456,888等等简单的密码。 二,为什么会产生弱口令呢? 1,设置密码的人为了方便好记会选择一些容易的密码或是用自己的姓名,生日,手机号码等等。 2,有些平台和设备是

端口协议(爆破、未授权)

常见端口服务及攻击方向: 弱口令爆破 工具:https://github.com/vanhauser-thc/thc-hydra hydra是一个支持多协议的自动化的爆破工具。 支持的服务、协议: telnet ftp pop3[-ntlm] imap[-ntlm] smb smbnt http-{head|get} http-{get|post}-for

![[Algorithm][综合训练][删除相邻数字的最大分数][分组][十字爆破]详细讲解](/front/images/it_default2.jpg)