泛洪专题

什么是泛洪攻击?DDos攻击也是泛洪攻击的一种?

在数字化时代的浪潮中,网络安全已成为一场没有硝烟的战争。其中,泛洪攻击作为一种常见的网络攻击手段,对个人用户、企业乃至国家网络安全构成了严重威胁。本文将对泛洪攻击进行深入剖析,包括其定义、原理、类型、影响以及应对策略,旨在帮助读者更全面地了解这一网络安全威胁,并提供有效的防范建议。 一、泛洪攻击的定义与原理 泛洪攻击,又称为洪水攻击,是一种网络攻击方式,其核心目的是通过大量发送无用数据包来耗尽

使用macof发起MAC地址泛洪攻击

使用macof发起MAC地址泛洪攻击 MAC地址泛洪攻击原理: MAC地址泛洪攻击是一种针对交换机的攻击方式,目的是监听同一局域网中用户的通信数据。交换机的工作核心:端口- MAC地址映射表。这张表记录了交换机每个端口和与之相连的主机MAC地址之间的对应关系。通常情况下,交换机的每个端口只会连接一台主机,因而在CAM表中每个端口只对应一个MAC地址。由于交换机的缓存有限,因此它的CAM表中能保

ddos(SYN Flood) 攻击及防御方法,泛洪攻击

SYN Flood 攻击及防御方法_jameszy01的博客-CSDN博客 SYN泛洪攻击_百度百科 (baidu.com) (636条消息) Deauth Flood 攻击_deauth攻击_西部壮仔的博客-CSDN博客 泛洪攻击以及防护方法 - 程序员大本营 (pianshen.com) 汽车Cyber Security入门之DoS 攻防 - 知乎 DoS

Mac泛洪攻击与监听

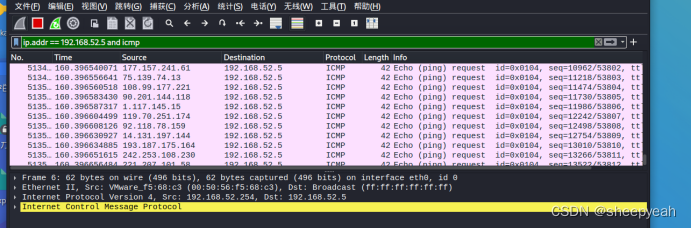

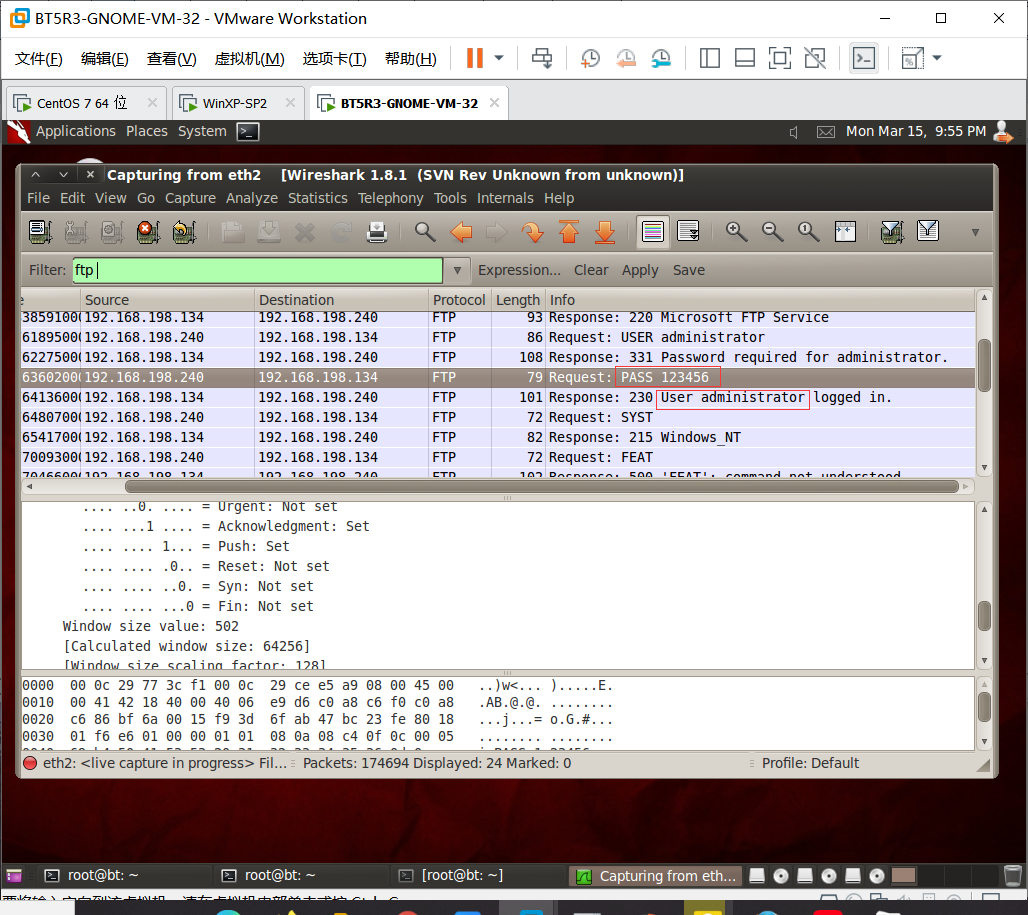

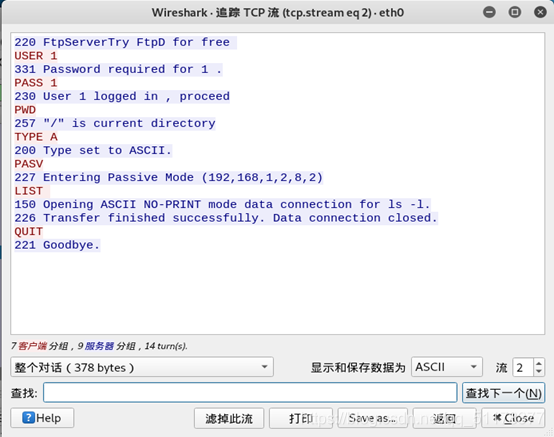

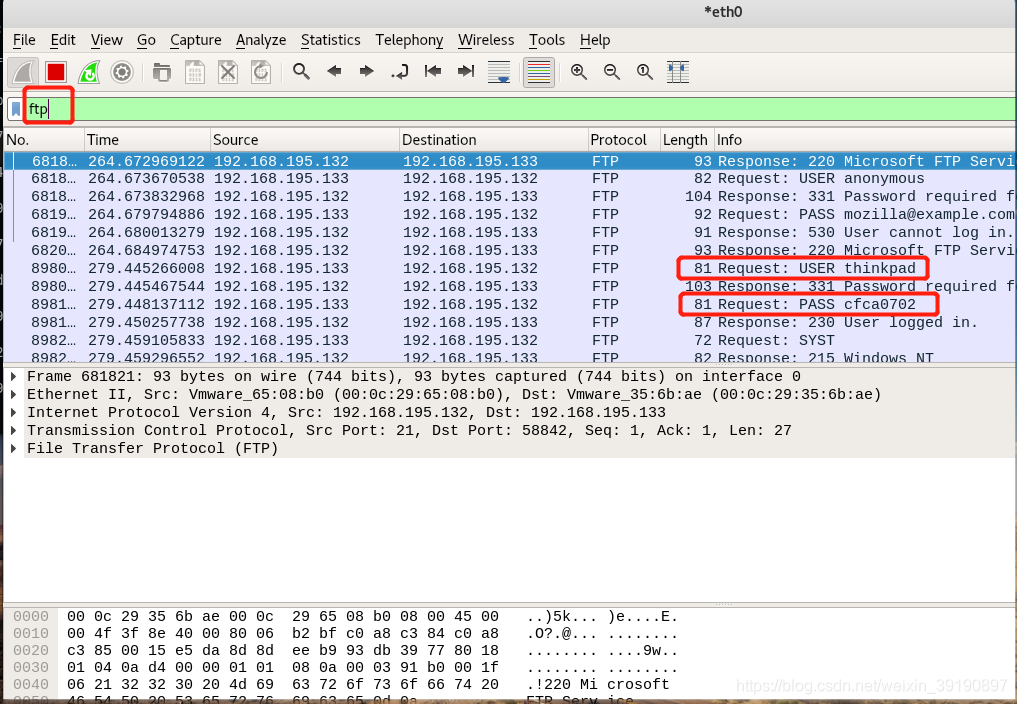

本文记录了用虚拟机如何在局域网内对交换机进行Mac泛洪攻击,对FTP通信进行流量监听并获取帐户密码的攻击目的。 演示环境 主机角色IP地址BT5R3 虚拟机攻击机192.168.198.137Centos 7 虚拟机连接FTP服务器192.168.198.240WindowsXP-sp2 虚拟机FTP服务器192.168.198.134 三台虚拟机安装在VMware中,网络连接使用NAT模式

网安-入门mac泛洪

此实验仅供学习参考,本人不承担任何法律责任!!! 一个简单的例子解释mac泛洪,假如某某某很受欢迎也有很多人喜欢他,假如10000人想他表白,我们肯定是回复不过来的,光是接收信息就很烦了,更别说回应了。而mac泛洪也是如此,攻击机发送大量垃圾报文,而你的主机会忙于接收这些垃圾报文,从而占用了你主机的大量流量导致无法正常工作。 安装环境 先安装vbox,无脑下一步就可以 第二安装winp

TCP SYN泛洪攻击

尽管这种攻击已经出现了十四年,但它的变种至今仍能看到。虽然能有效对抗SYN洪泛的技术已经存在,但是没有对于TCP实现的一个标准的补救方法出现。你可以在如今的操作系统和设备中找到保护应用层和网络层的不同解决方案的不同实现。本篇论文详细描述这种攻击并展望和评估现在应用于终端主机和网络设备的对抗SYN洪泛方法。 1 基本的漏洞 SYN洪泛攻击首次出现在1996年。当时Phrack杂志中描述了这

Kali渗透-Mac泛洪攻击与监听

前言 严正声明:本文仅限于技术讨论与分享,严禁用于非法途径。 本文目的 演示如何借助 Kali Linux 系统内置的交换机压力测试工具 macof 在局域网内对交换机进行 Mac 泛洪攻击,实现在 Kali 中使用 tcpdump、WireShark 工具进一步对 Centos 7 与 Win 7 之间的 FTP 通信(未加密的通信)进行流量监听并获取账户密码的攻击目的。 环境说明 主

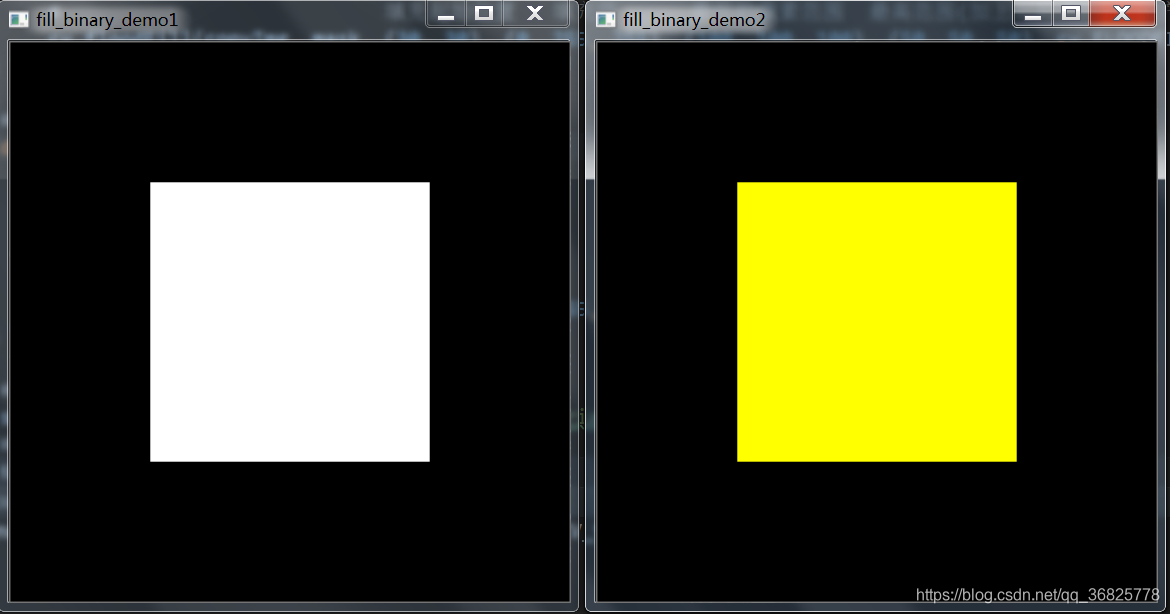

图像分割经典算法--《泛洪算法》(Flood Fill)

1.算法介绍 泛洪算法——Flood Fill,(也称为种子填充——Seed Fill)是一种算法,用于确定连接到多维数组中给定节点的区域。 它被用在油漆程序的“桶”填充工具中,用于填充具有不同颜色的连接的,颜色相似的区域,并且在诸如围棋(Go)和扫雷(Minesweeper)之类的游戏中用于确定哪些块被清除。泛洪算法的基本原理就是从一个像素点出发,以此向周边的像素点扩充着色,直到图形的边界。

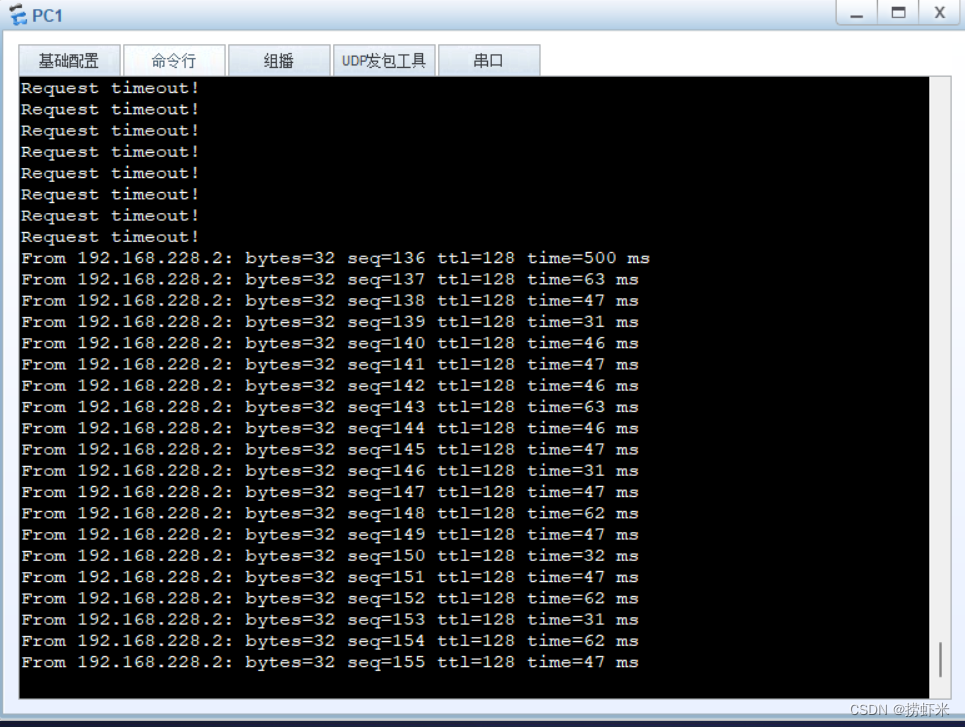

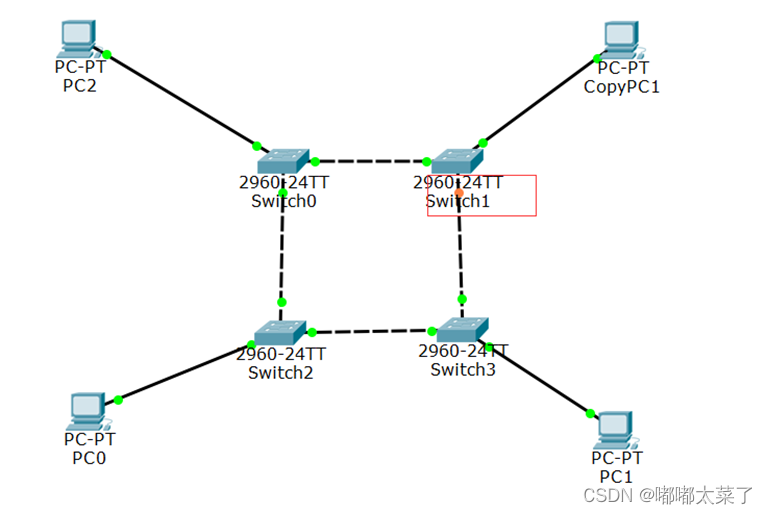

【Cisco Packet Tracer】交换机 学习/更新/泛洪/VLAN实验

交换机的功能是连接计算机、服务器、网络打印机、网络摄像头、IP电话等终端设备,并实现与其它交换机、无线接入点、路由器、网络防火墙等网络设备的互联,从而构建局域网络,实现所有设备之间的通信。 本文使用Cisco Packet Tracer仿真软件,深入学习交换机的相关功能。 一、学习/更新/泛洪 交换机了解每一端口相连设备的MAC地址,并将地址同相应的端口映射起来,并

OpenCV——06ROI与泛洪填充

OpenCV——06ROI与泛洪填充 ROI与泛洪填充 ROI ROI是什么怎么获取 泛洪填充 泛洪填充是什么开始点怎么选择泛洪填充的用途 1.ROI ROI(Region of interest):感兴趣区域。机器视觉、图像处理中,从被处理的图像以方框、圆、椭圆、不规则多边形等方式勾勒出需要处理的区域,称为感兴趣区域,ROI 怎么获取:通过numpy指定区域获取 # -*- cod

[无线安全]beacon泛洪攻击

环境:kali 2017 工具:mdk3 本次实验使用自定义essid列表文件发起泛洪攻击 查看网卡状态 将网卡开启侦听模式 预先编辑一个essid列表文件 命令格式: mdk3 <interface> <test_mode> [test_options] AP每隔一段时间将SSID(WiFi名称)经由beacons封包广播一次,即为AP的型号帧。

网络安全之Mac泛洪攻击与ARP攻击模拟

文章目录 1、环境搭建:MAC泛洪攻击实现1、主机C(攻击机)的IP查询和ARP表查询::"""uptime 命令获取系统开机时间和cpu负载, 比如

![[无线安全]beacon泛洪攻击](https://img-blog.csdnimg.cn/20210305142415827.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L1ZpbmNlbnRfemhhbmcxOTQ5,size_16,color_FFFFFF,t_70)