本文主要是介绍MAC泛洪学习记录,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

MAC泛洪攻击

- 一、前言

- 二、MAC泛洪原理

- 三、实验步骤

- 1.搭建拓扑

- 2.清空CAM表

- 3.开始攻击

- 四、其他

- 五、总结

一、前言

4月19日网络安全实验:MAC泛洪攻击

实验器材:eNSP Kali虚拟机

二、MAC泛洪原理

交换机在收到数据帧时,会对数据进行解封装,查看数据链路层的MAC地址,并查找自己的MAC地址表;

1. 当MAC地址表为空时:

根据交换机的学习机制,会将源MAC地址与端口关联,并对进行广播,寻求目标MAC地址设备的回应,目标MAC地址的设备收到广播后会进行回应,将自己的MAC地址回应给交换机,交换机将目标MAC地址和端口关联存入MAC地址表中;对于非此目标MAC地址的设备则不会回应。

2. 当MAC地址表内有收发双方的MAC地址与端口对应信息时:

交换机会根据数据帧的源MAC地址和目标MAC地址查找MAC地址表中的对应端口,将数据转发。

3. 当MAC地址表满时:

由于表满,对与新的MAC地址和数据,交换机无法转发与学习,只能将此信息广播出去。

攻击者正是利用MAC地址不会对数据进行甄别,一律接收的机制,在短时间内发送大量无效MAC地址,将MAC地址表堆满,从而接收后来因表满而被广播的数据。

三、实验步骤

1.搭建拓扑

在eNSP中搭建如下拓扑:

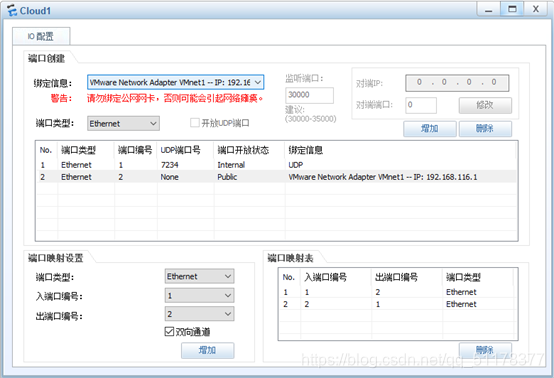

Cloud的配置(Cloud需要配置完成才能连接):

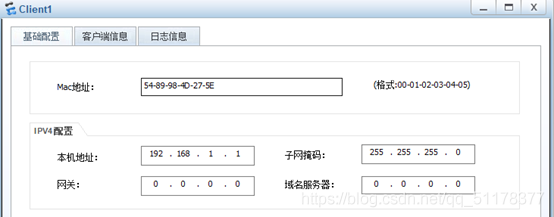

Client配置:

Server1配置:

Kali配置:

2.清空CAM表

打开终端,输入sy进入系统视图

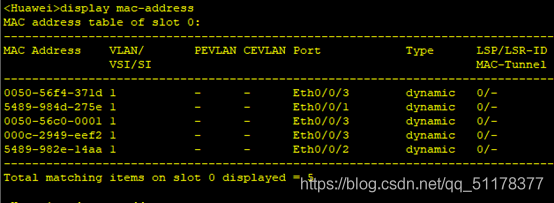

输入display mac-address查看mac地址表

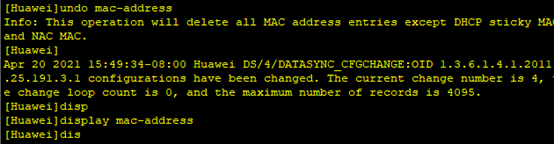

输入undo mac-adress清空mac地址表

注意:

若在没有进入系统视图的情况下,undo mac-address将指令无法识别

3.开始攻击

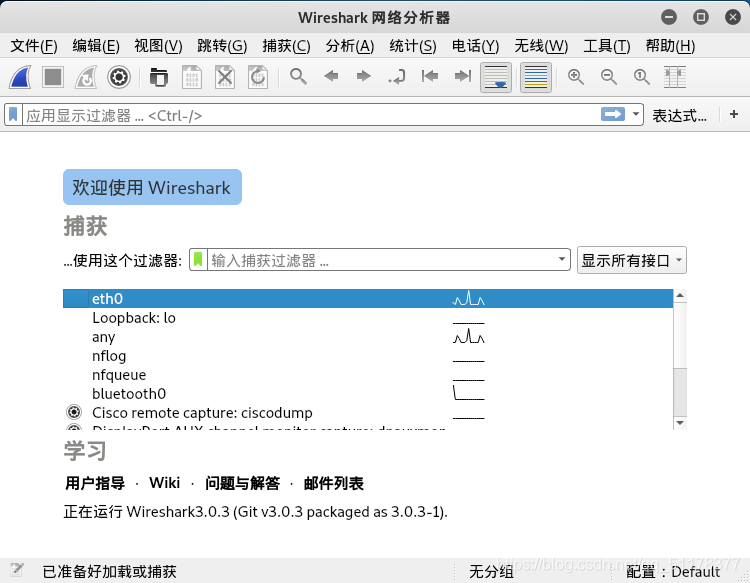

在Kali中打开wireshark,选择eth0网卡,准备进行数据追踪

在Kali终端中输入macof开始攻击

约30s后Ctrl+C停止攻击(时间越久电脑约卡顿)

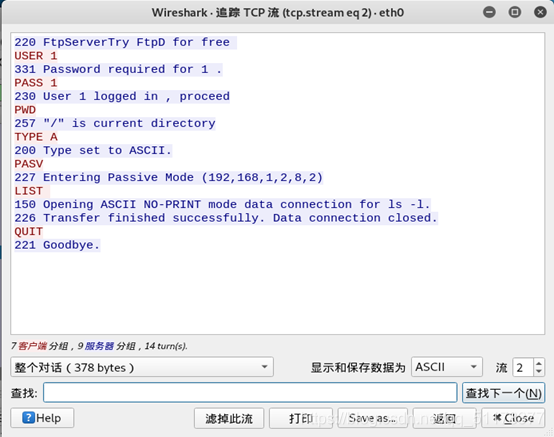

停止后在wireshark中右键选择数据流——TCP流查找到被发送的数据:

此时可以还原用户名和密码,意味着用户发送的数据被我们追踪到

四、其他

交换机建议选择S3700,S5700会因为MAC地址表内存更大而可能搞坏自己的电脑。

待补充······

五、总结

MAC泛洪攻击实验是在下第一个网络安全实验,第一次接触网络协议,第一次尝试深入了解交换机,MAC地址,OSI七层模型,谨以此文记录实验过程,防止自己以后重复失败白学了。

深切的感受到想要成为一个合格的网络工程师或者渗透测试工程师还有很长的路要走,还有一箩筐的知识需要学习,希望自己能保持谦逊,坚持努力不拖延,多多学习,愿自己一年半以后能如愿上岸。

啧。## 标题

这篇关于MAC泛洪学习记录的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!